基于网站框架的渗透

本文会记录针对目前国内常用的一些网站框架的渗透思路,也算是一些常识

RuoYi系统

基本介绍

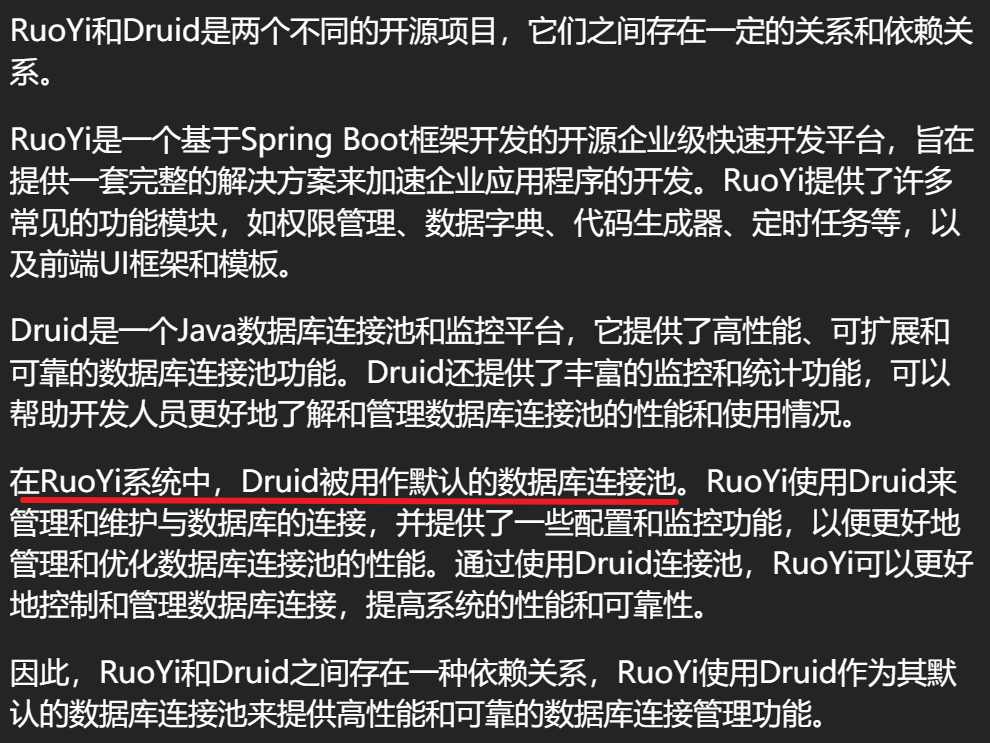

先简单介绍一下RuoYi系统和Druid数据库,如下:

RuoYi是一个基于Java技术开发的后台管理系统,目前官方同步在维护的有3个版本:

- 若依不分离版本:==RuoYi==是基于经典技术组合(Spring Boot、Apache Shiro、MyBatis、Thymeleaf)主要目的让开发者注重专注业务,降低技术难度,从而节省人力成本,缩短项目周期,提高软件安全质量【https://gitee.com/y_project/RuoYi】

- 若依前后端分离版本:==RuoYi-Vue==是一个 Java EE 企业级快速开发平台,基于经典技术组合(Spring Boot、Spring Security、MyBatis、Jwt、Vue),内置模块如:部门管理、角色用户、菜单及按钮授权、数据权限、系统参数、日志管理、代码生成等。在线定时任务配置;支持集群,支持多数据源,支持分布式事务【https://gitee.com/y_project/RuoYi-Vue】

- 若依微服务版本:==RuoYi-Cloud== 是一个 Java EE 分布式微服务架构平台,基于经典技术组合(Spring Boot、Spring Cloud & Alibaba、Vue、Element),内置模块如:部门管理、角色用户、菜单及按钮授权、数据权限、系统参数、日志管理、代码生成等。在线定时任务配置;支持集群,支持多数据源【https://gitee.com/y_project/RuoYi-Cloud】

针对RuoYi系统的信息收集手法

图标收集法

#使用Fofa搜索

(icon_hash="-1231872293" || icon_hash="706913071")关键词收集法

网页中/网页标题的关键字若依管理系统或者RuoYi,不过注意这些关键词是RuoYi默认页面的,实际开发过程中大部分存在二改的情况

#使用Fofa搜索

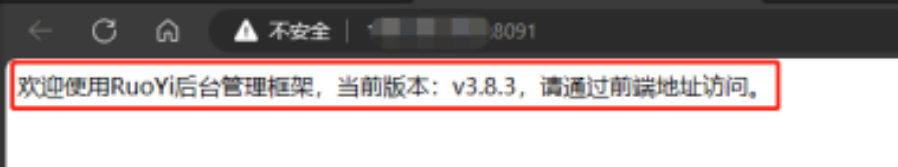

title="登录若依系统"若依前后端分离版本中的后端收集

主要依据一些RuoYi后端常用的欢迎语:

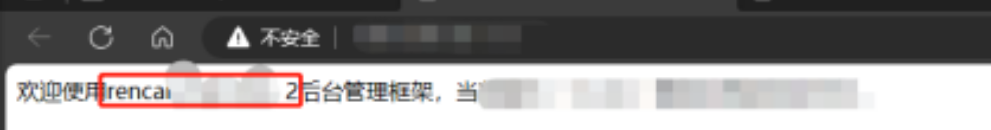

实际开发中存在很多二改版本,大概会修改“RuoYi后台管理框架”这段文字,如下

实际开发中存在很多二改版本,大概会修改“RuoYi后台管理框架”这段文字,如下

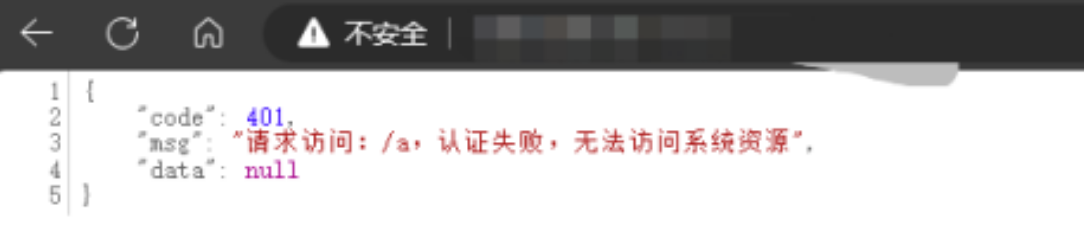

#通过使用Fofa进行内容匹配搜索 body="请通过前端地址访问"除了存在后台欢迎语的情况,也可能做了弱权限校验,会出现以下提示语

#通过使用Fofa进行内容匹配搜索 body='认证失败,无法访问系统资源'如果针对的是挖教育src的漏洞,可以组合下面这条语句筛选教育网段的站点

org="China Education and Research Network Center"

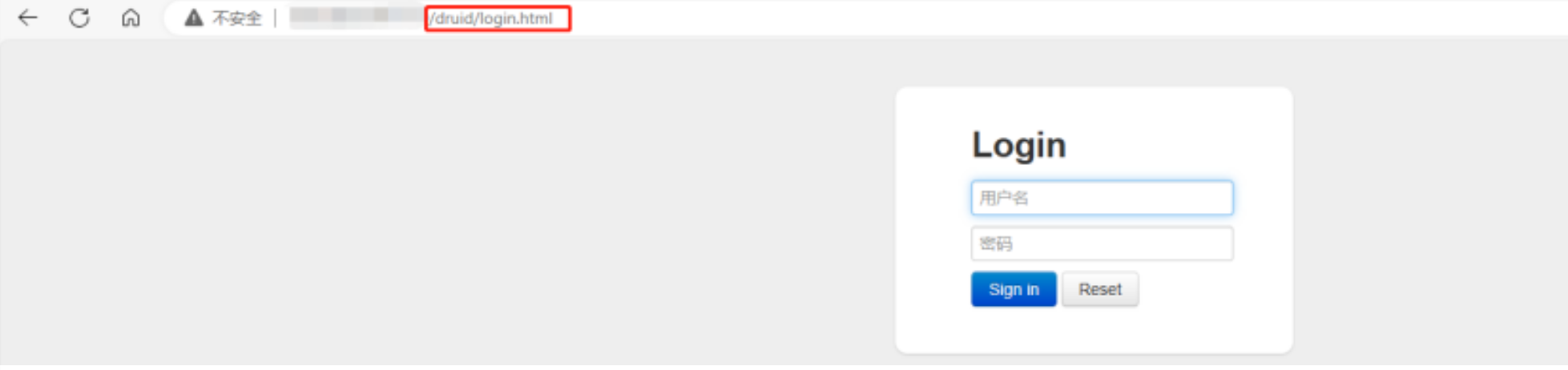

druid目录探测

如果配置不当可能不需要druid密码,访问以下路径,即可直接访问druid

/druid/index.html若依默认的druid后台路径如下

/druid/login.html

若依存在默认的api,druid的后台路径也可能在api下

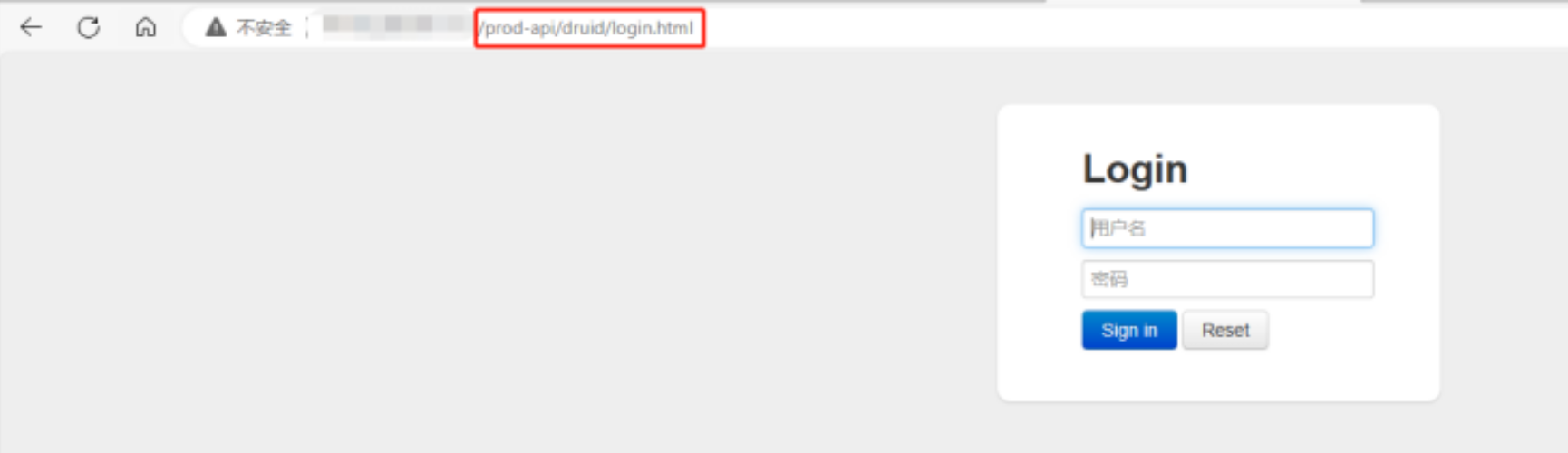

/prod-api/druid/login.html

/dev-api/druid/login.html

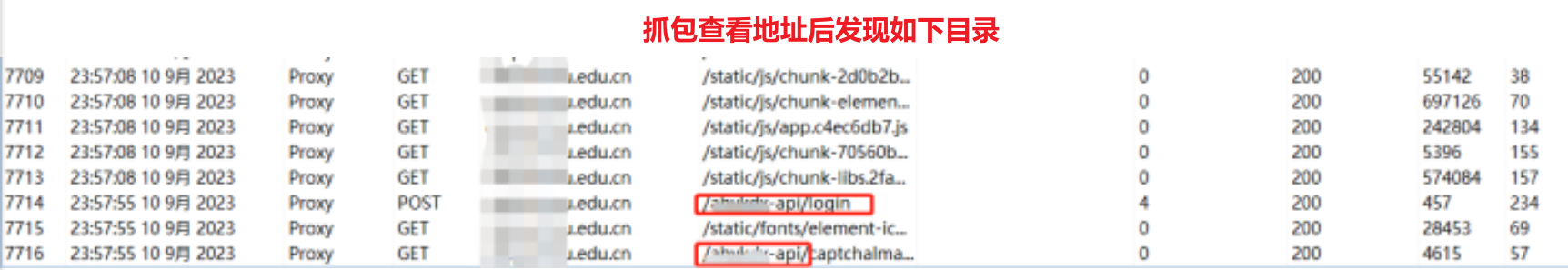

如果开发者在开发过程中使用了自定义的路径,可以先在主系统登录错误一次,查看返回数据包中有没有暴露目录,或者对api进行逐级爬取和访问,找到可疑api后进行拼接访问

/{发现的api}/druid/login.html

这里再给出druid常见的后台路径地址:

/druid/index.html

/druid/login.html

/system/druid/login.html

/webpage/system/druid/login.html

/prod-api/druid/login.html

/prod-api/druid/index.html

/dev-api/druid/login.html

/dev-api/druid/index.html

/api/druid/login.html

/api/druid/index.html

/admin/druid/login.html

/admin-api/druid/login.html常见druid未授权访问路径:

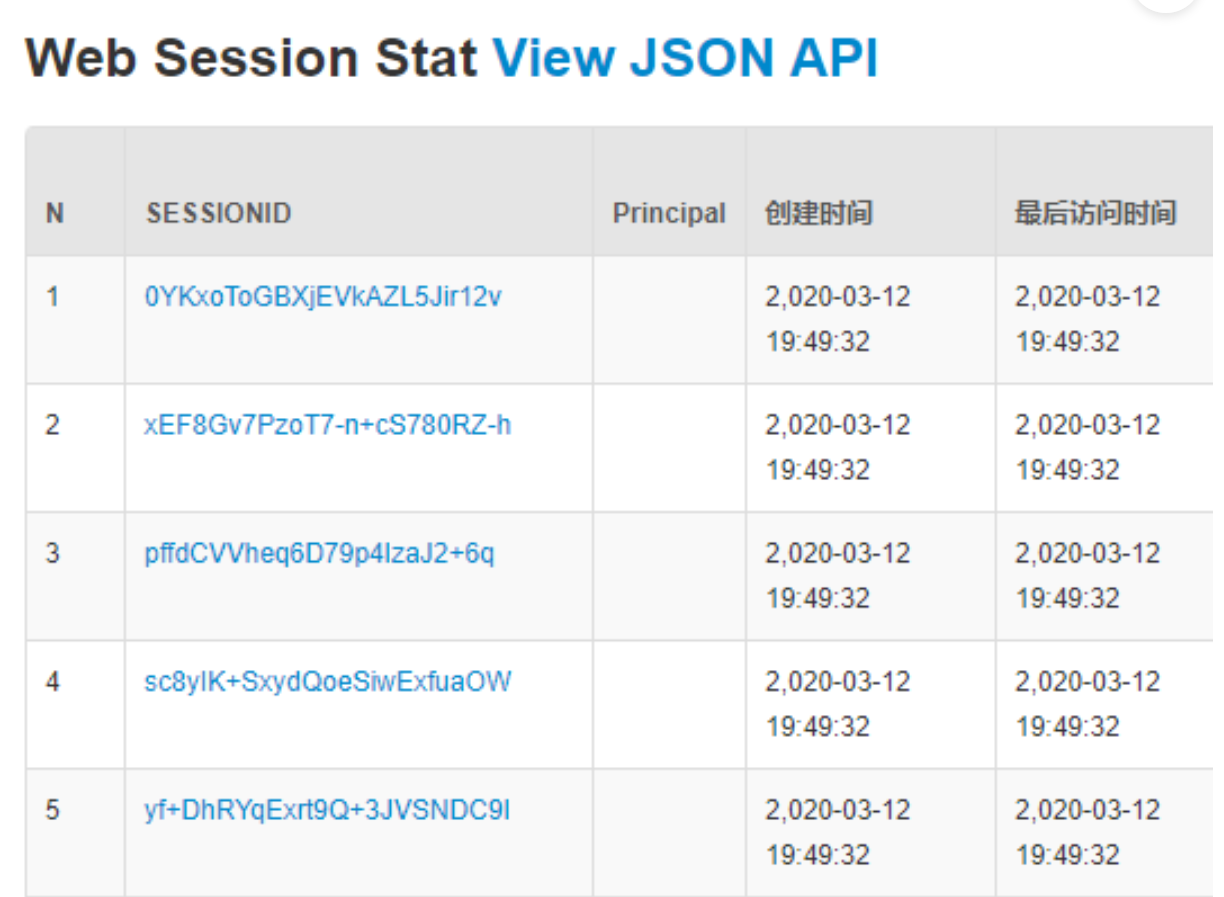

/druid/websession.html #用于监控和管理Web会话Session,保存着大量会话Session

/system/druid/websession.html

/webpage/system/druid/websession.htmldruid爆破

druid爆破主要分为:

后台弱口令爆破

通过泄露的Session爆破,实现未授权访问

比如在/druid/websession.html页面获取到了大量Session,就可以收集这些Session进行爆破,如下

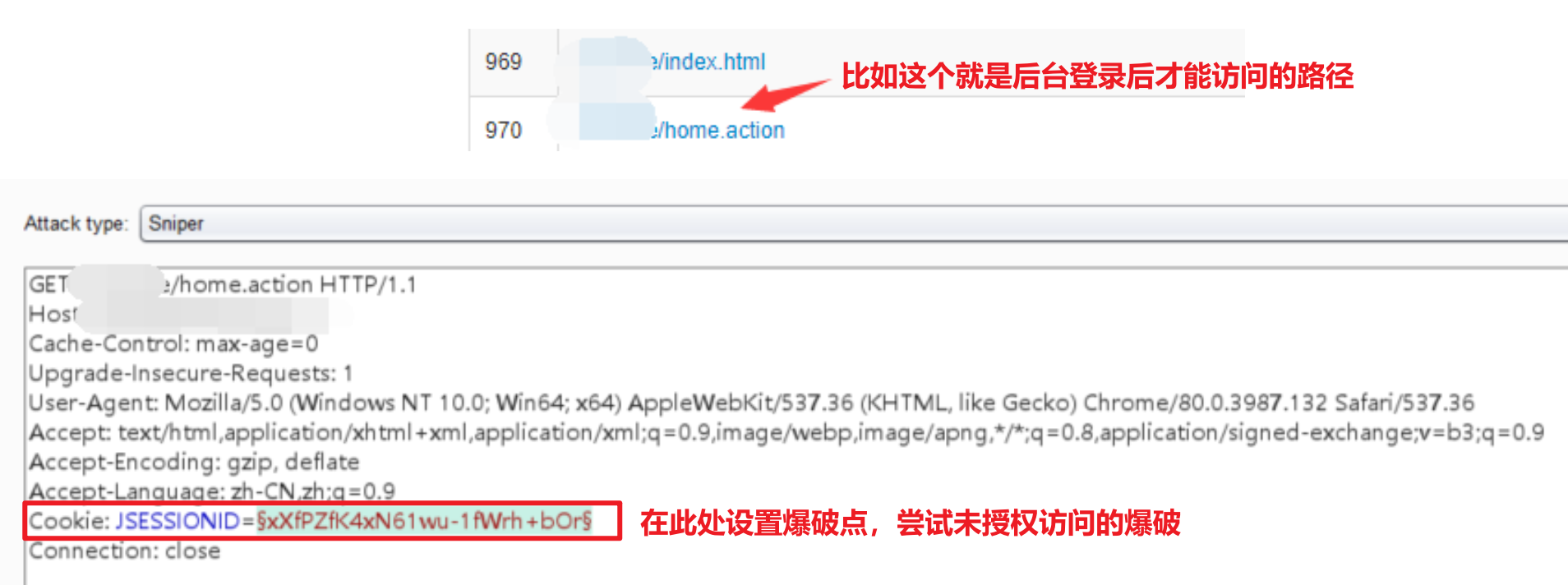

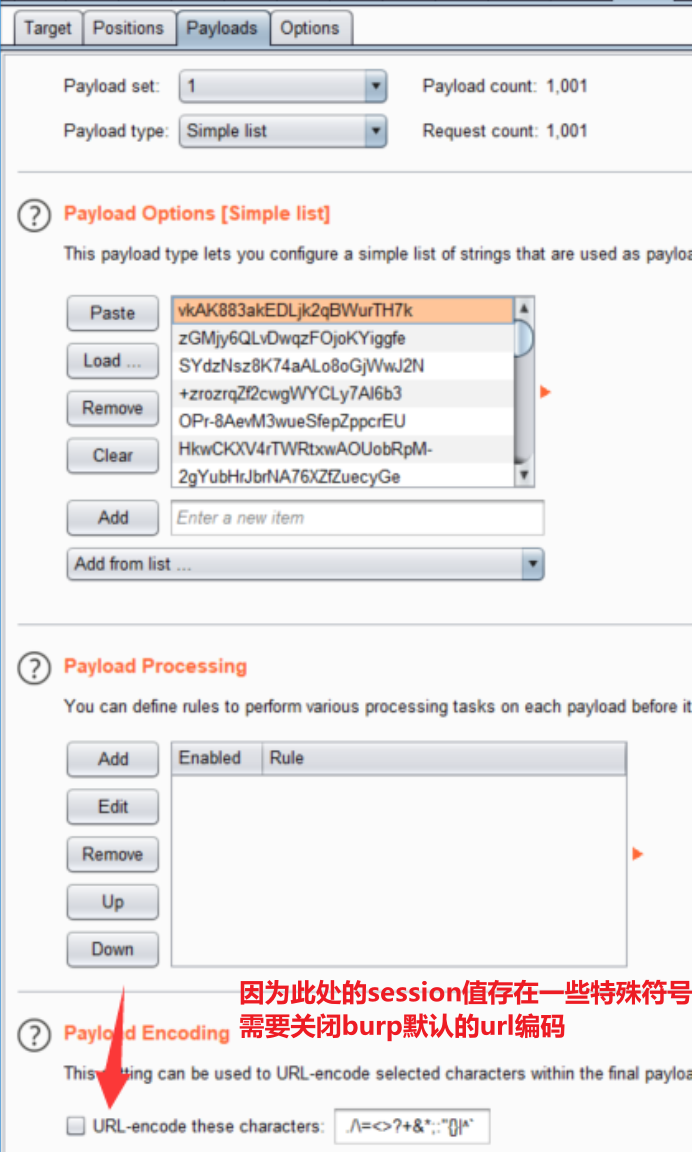

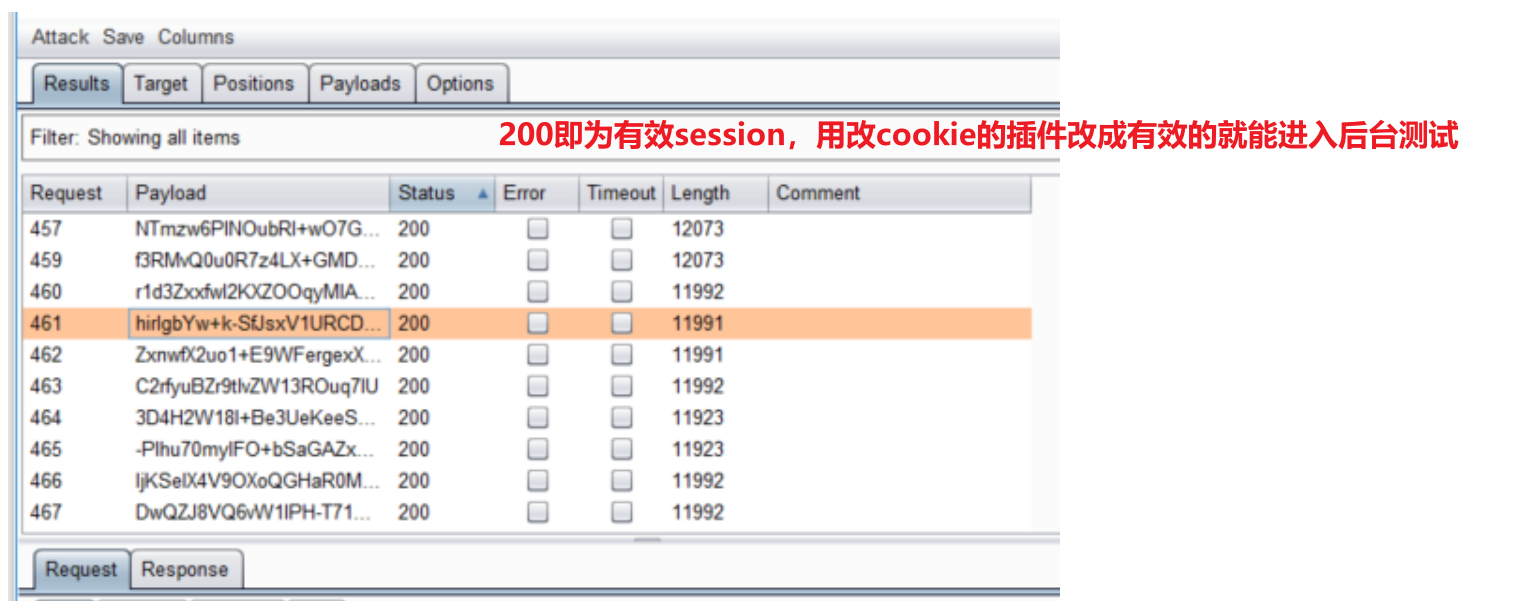

收集这些Session,再找一条看起来像登录后台才能访问的路径(可以使用目录爆破、逐级爬取访问得到,一般是带home关键词的路径),在BurpSuite中进行爆破