信息收集手法备忘录

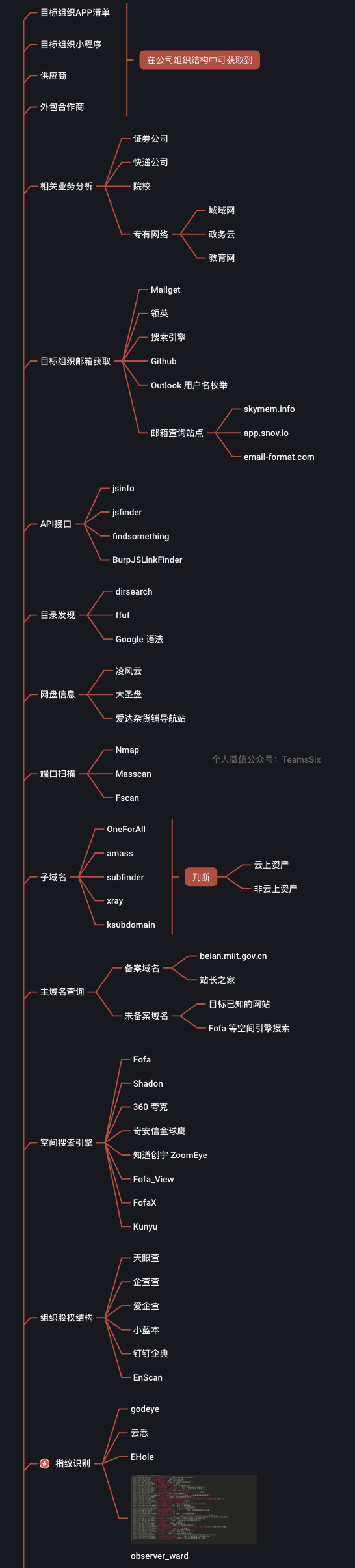

外网信息收集方式一览:

通用字典制作:一本针对性强的字典,能够提高命中率,更加精准

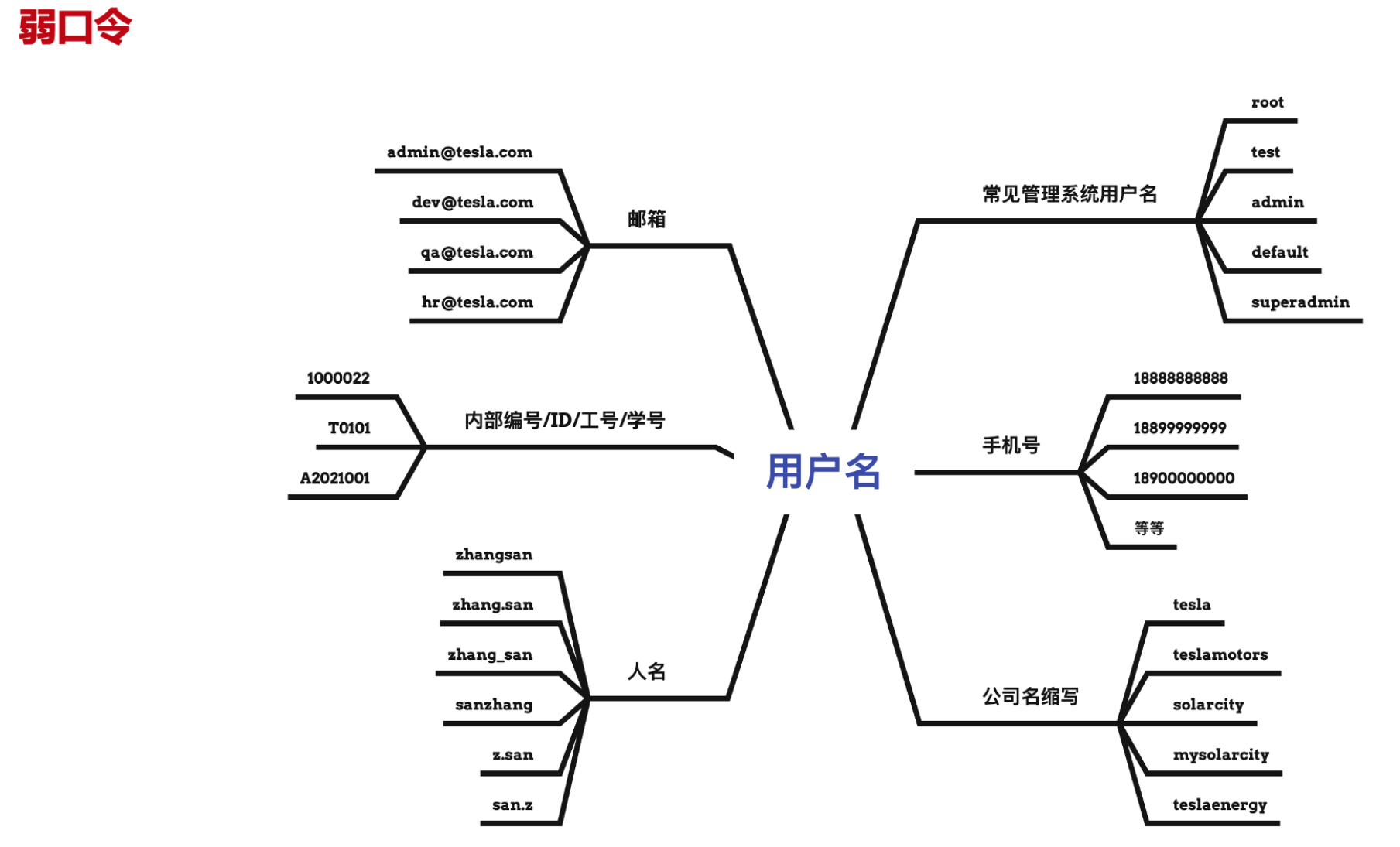

- 企业邮箱前缀、子域名可以作为用户名/密码字典的制作

说明:

- 邮箱是一个很重要的渠道,如查询某edu大学的邮箱的时候 ,很多时候能从邮箱中找到学号和工号

邮箱查询:邮箱查询可以类比挖子域名来理解,通过情报系统收集暴露在互联网上的邮箱,比如你知道@qq.com,那么通过邮箱查询就可以查到用户暴露在互联网上的QQ邮箱(即xxx@qq.com)。下面列举一些可以查询邮箱的网址,直接键入邮箱后缀即可查到泄露的邮箱

- https://phonebook.cz

- https://hunter.io

- http://www.skymem.info

- https://www.email-format.com/i/search

- https://app.snov.io/domain-search

用户名字典制作:

密码字典制作:

一些常识与实战常用密码规律

针对同一个目标,要注意密码复用(又称撞库、密码碰撞)【如许多设备默认口令的web端和ssh或者telnet的口令是一样的】【内网业务系统习惯使用同一套帐户密码】【有很多管理员为了管理方便,用同一套密码管理不同服务器】

员工姓名全拼、简拼、简单变形(zhangsan、zhangsan123、zs123456等)

- 员工生日/身份证后六位/手机号后六位

- 企业域名(xxx.com)、企业英文名或域名#年份(xxx#2018)、企业英文名或域名@123(xxx@123、xxx123、xxx2018)、企业缩写加年份(xxx@2021 xxx*2020)、企业域名+999(xxx.com999、xxx.com666)

- 多关注系统后台、组件的默认密码【获得途径:搜索引擎、官方手册等】

搜索引擎查询(以谷歌为例):基本思路是site、host配合inurl、intext、intitle,或者filetype找敏感文件。下面列举几个常用的谷歌聚合查询语句,其他搜索引擎类似【注意:用谷歌语法找站的时候,要加点中文,不然搜出来的站可能都是英文站】

site:example.com intext:管理|后台|登陆|用户名|密码|验证码|系统|帐号|manage|admin|login|systemsite:example.com inurl:login|admin|manage|manager|admin_login|login_admin|system

经验:如果某公司/学校有私有系统,可以考虑去找使用手册之类的东西(因为某些公司/学校上线新的系统基本上会为员工或者老师准备操作手册,操作手册中会有系统截图,如果管理员截图打码不严格,就可能会泄露账号或者密码信息,除此之外,操作手册中还会记录系统部署方式、系统默认账号密码、系统如何操作使用等有价值的信息)。下面还是以谷歌搜索为例

site:example.com intext:"手册"site:example.com intext:"文档"

对于教育src的信息收集的谷歌语法还有:

site:xx.edu.cn 学号|学工号site:xx.edu.cn 奖学金|公示site:xx.edu.cn 工号|教职工工号

除此之外,还有一些常用的谷歌搜索语法

site:example.com intext:"忘记密码"site:example.com intext:"工号"site:example.com intext:"优秀员工"site:example.com intext:"身份证号码"site:example.com intext:"手机号"

下面列举几个搜索可能产生未授权访问漏洞的谷歌语法【再次强调,这只是信息搜集阶段,即使不能未授权访问成功,也可以收集到一些有用的信息,比如用户名、密码等】

site:example.com inurl:tokensite:example.com inurl:cookiesite:example.com inurl:sessionsite:example.com inurl:jsessionsite:example.com inurl:useridsite:example.com inurl:passwd

下面列举几个搜索SQL注入的谷歌语法【参数不一定要是id,也可以是tid、keyword之类的其它参数】

公司inurl:php?id=公司inurl:asp?id=公司inurl:aspx?id=公司inurl:list.php?id=

下面列举几个搜索弱密码、越权、找后台的谷歌语法【根据经验,asp和aspx的后台还有越权漏洞,禁用JS,然后直接访问后台URL,有大概率直接进去】

后台inurl:php后台inurl:asp后台inurl:aspx后台site:edu.cn

新媒体信息搜集

说明:主要是微信公众号或者小程序等新媒体的信息搜集,有以下途径

- 微信默认搜索【手动打开微信搜索即可】

- 小蓝本搜索【https://www.xiaolanben.com/】

- 第三方微信公众号数据分析平台(这类平台大多都要注册一个账号才能使用)

西瓜数据:http://data.xiguaji.com/

次幂数据:https://www.cimidata.com/

fofa信息搜集

下面以挖通用型漏洞为例,介绍使用fofa进行信息搜集的流程和技巧

- title=”平台”【搜索网站标题中包含”平台”关键字的网站。可以依据名称判断是否为通用的系统,找到通用的系统进行下一步】

- 利用标题、图标、js特征文件搜索,找找其他类似的系统

icon_hash="-247388890"【搜索指定icon图标哈希值的资产】

这里也给出教育src的常用fofa信息搜集语法:

- domain=”xx.edu.cn”&&(title=”平台”||title=”系统”)

信息收集常见路径

ICP备案号—->

fofa / 鹰图搜索ICP备案号容易收集到边缘资产